Sein Ruf für Sicherheit bedeutet, dass Linux oft als weniger anfällig für die Arten von Bedrohungen angesehen wird, die regelmäßig Microsoft Windows-Systeme heimsuchen. Ein Großteil dieser wahrgenommenen Sicherheit kommt von der relativ geringen Anzahl von Linux-Systemen, aber sehen Cyberkriminelle allmählich Wert darin, Qualität vor Quantität zu wählen ?

Die Linux-Bedrohungslandschaft verändert sich

Sicherheitsforscher von Unternehmen wie Kaspersky und Blackberry sowie Bundesbehörden wie dem FBI und der NSA warnen davor, dass Malware-Autoren ihren Fokus auf Linux verstärken.

Das Betriebssystem gilt heute als Zugang zu wertvollen Daten wie Geschäftsgeheimnissen, geistigem Eigentum und Personalinformationen. Linux-Server können auch als Staging-Punkt für die Infektion größerer Netzwerke mit Windows-, macOS- und Android-Geräten verwendet werden.

Selbst wenn es nicht das Betriebssystem ist, das auf Ihrem Desktop oder Laptop ausgeführt wird, werden Ihre Daten wahrscheinlich früher oder später Linux ausgesetzt. Ihre Cloud-Speicher-, VPN- und E-Mail-Anbieter sowie Ihr Arbeitgeber, Ihre Krankenversicherung, Ihre Regierungsbehörden oder Ihre Universität verwenden mit ziemlicher Sicherheit Linux als Teil ihrer Netzwerke, und die Chancen stehen gut, dass Sie ein Linux-betriebenes Internet Of . besitzen oder besitzen werden Things (IoT)-Gerät jetzt oder in Zukunft.

In den letzten 12 Monaten wurden mehrere Bedrohungen aufgedeckt. Einige sind bekannte Windows-Malware, die auf Linux portiert wurde, während andere seit fast einem Jahrzehnt unentdeckt auf Servern sitzen, was zeigt, wie sehr Sicherheitsteams das Risiko unterschätzt haben.

Viele Systemadministratoren gehen möglicherweise davon aus, dass ihre Organisation nicht wichtig genug ist, um ein Ziel zu sein. Aber selbst wenn Ihr Netzwerk kein großer Gewinn ist, können Ihre Lieferanten oder Kunden verlockender sein, und der Zugriff auf Ihr System, beispielsweise über einen Phishing-Angriff, kann ein erster Schritt sein, um in ihr System einzudringen. Es lohnt sich also zu evaluieren, wie Sie Ihr System schützen .

Linux-Malware im Jahr 2020 entdeckt

Hier ist unsere Zusammenfassung der Bedrohungen, die im letzten Jahr identifiziert wurden.

RansomEXX-Trojaner

Kaspersky-Forscher gaben im November bekannt, dass dieser Trojaner als ausführbare Datei auf Linux portiert wurde. Das Opfer erhält mit einer 256-Bit-AES-Verschlüsselung verschlüsselte Dateien und Anweisungen zur Kontaktaufnahme mit den Malware-Autoren, um ihre Daten wiederherzustellen.

Die Windows-Version griff im Jahr 2020 einige bedeutende Ziele an, darunter Konica Minolta, das Verkehrsministerium von Texas und das brasilianische Gerichtssystem.

RansomEXX ist speziell auf jedes Opfer zugeschnitten, wobei der Name der Organisation sowohl in der verschlüsselten Dateierweiterung als auch in der E-Mail-Adresse auf dem Lösegeldschein enthalten ist.

Gitpaste-12

Gitpaste-12 ist ein neuer Wurm, der x86-Server und IoT-Geräte mit Linux infiziert. Es hat seinen Namen von der Verwendung von GitHub und Pastebin zum Herunterladen von Code und seinen 12 Angriffsmethoden.

Der Wurm kann AppArmor, SELinux, Firewalls und andere Abwehrmaßnahmen deaktivieren sowie einen Kryptowährungs-Miner installieren.

IPStorm

Unter Windows seit Mai 2019 bekannt, wurde im September eine neue Version dieses Botnetzes entdeckt, die Linux angreifen kann. Es entwaffnet den Out-of-Memory-Killer von Linux, um sich selbst am Laufen zu halten, und tötet Sicherheitsprozesse, die ihn möglicherweise daran hindern, zu funktionieren.

Die Linux-Edition bietet zusätzliche Funktionen wie die Verwendung von SSH, um Ziele zu finden, Steam-Gaming-Dienste auszunutzen und pornografische Websites zu crawlen, um Klicks auf Werbung zu fälschen.

Es hat auch eine Vorliebe für die Infektion von Android-Geräten, die über die Android Debug Bridge (ADB) verbunden sind.

Drovorub

Das FBI und die NSA haben dieses Rootkit im August in einer Warnung hervorgehoben. Es kann Administratoren und Antivirensoftware umgehen, Root-Befehle ausführen und Hackern das Hoch- und Herunterladen von Dateien ermöglichen. Laut den beiden Agenturen ist Drovorub das Werk von Fancy Bear, einer Gruppe von Hackern, die für die russische Regierung arbeiten.

Die Infektion ist schwer zu erkennen, aber ein Upgrade auf mindestens den 3.7-Kernel und das Blockieren nicht vertrauenswürdiger Kernel-Module sollten helfen, sie zu vermeiden.

Luzifer

Der bösartige Krypto-Mining- und Distributed-Denial-of-Service-Bot Lucifer erschien erstmals im Juni unter Windows und im August unter Linux. Lucifers Linux-Inkarnation ermöglicht HTTP-basierte DDoS-Angriffe sowie über TCP, UCP und ICMP.

Penquin_x64

Dieser neue Stamm der Malware-Familie Turla Penquin wurde im Mai von Forschern enthüllt. Es ist eine Hintertür, die es Angreifern ermöglicht, den Netzwerkverkehr abzufangen und Befehle auszuführen, ohne Root zu erlangen.

Kaspersky stellte im Juli fest, dass der Exploit auf Dutzenden von Servern in den USA und Europa lief.

Doki

Doki ist ein Backdoor-Tool, das hauptsächlich auf schlecht eingerichtete Docker-Server abzielt, um Krypto-Miner zu installieren.

Während Malware normalerweise vorbestimmte IP-Adressen oder URLs kontaktiert, um Anweisungen zu erhalten, haben die Macher von Doki ein dynamisches System eingerichtet, das die Krypto-Blockchain-API von Dogecoin verwendet. Dies macht es schwierig, die Befehlsinfrastruktur auszuschalten, da die Malware-Betreiber den Kontrollserver mit nur einer Dogecoin-Transaktion ändern können.

Um Doki zu vermeiden, sollten Sie sicherstellen, dass Ihre Docker-Verwaltungsoberfläche richtig konfiguriert ist.

TrickBot

TrickBot ist ein Banking-Trojaner, der für Ransomware-Angriffe und Identitätsdiebstahl verwendet wird und auch von Windows auf Linux umgestiegen ist. Anchor_DNS, eines der von der Gruppe hinter TrickBot verwendeten Tools, erschien im Juli in einer Linux-Variante.

Anchor_Linux fungiert als Hintertür und wird normalerweise über Zip-Dateien verbreitet. Die Malware richtet eine Cron- Aufgabe ein und kontaktiert einen Kontrollserver über DNS-Abfragen.

Verwandte: So erkennen Sie eine Phishing-E-Mail

Tycoon

Der Tycoon-Trojaner wird normalerweise als kompromittierte Java-Laufzeitumgebung in einem Zip-Archiv verbreitet. Im Juni entdeckten Forscher, dass es sowohl auf Windows- als auch auf Linux-Systemen von kleinen und mittleren Unternehmen sowie Bildungseinrichtungen läuft. Es verschlüsselt Dateien und fordert Lösegeldzahlungen.

Cloud-Snooper

Dieses Rootkit entführt Netfilter, um Befehle und Datendiebstahl im normalen Webverkehr zu verbergen, um Firewalls zu umgehen.

Das System wurde erstmals im Februar in der Cloud von Amazon Web Services identifiziert und kann verwendet werden, um Malware auf jedem Server hinter jeder Firewall zu kontrollieren.

PowerGhost

Ebenfalls im Februar entdeckten Forscher von Trend Micro, dass PowerGhost den Sprung von Windows zu Linux geschafft hatte. Dies ist ein dateiloser Kryptowährungs-Miner, der Ihr System verlangsamen und die Hardware durch erhöhten Verschleiß beeinträchtigen kann.

Die Linux-Version kann Anti-Malware-Produkte deinstallieren oder beenden und bleibt mit einer Cron-Aufgabe aktiv. Es kann andere Malware installieren, Root-Zugriff erlangen und sich mithilfe von SSH über Netzwerke verbreiten.

FritzFrog

Seit der ersten Identifizierung dieses Peer-to-Peer (P2P)-Botnetzes im Januar 2020 wurden 20 weitere Versionen gefunden. Zu den Opfern gehören Regierungen, Universitäten, medizinische Zentren und Banken.

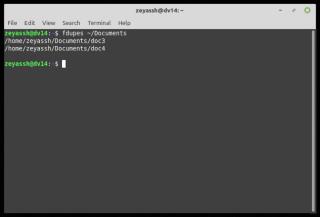

Fritzfrog ist eine dateilose Malware, eine Art Bedrohung, die sich im RAM und nicht auf Ihrer Festplatte befindet und Schwachstellen in vorhandener Software ausnutzt, um ihre Arbeit zu erledigen. Anstelle von Servern verwendet es P2P, um verschlüsselte SSH-Kommunikation zu senden, um Angriffe auf verschiedene Computer zu koordinieren, sich selbst zu aktualisieren und sicherzustellen, dass die Arbeit gleichmäßig im Netzwerk verteilt wird.

Obwohl es dateilos ist, erstellt Fritzfrog eine Hintertür mit einem öffentlichen SSH-Schlüssel, um den Zugriff in Zukunft zu ermöglichen. Die Anmeldeinformationen für kompromittierte Maschinen werden dann im gesamten Netzwerk gespeichert.

Starke Passwörter und Public-Key-Authentifizierung bieten Schutz vor diesem Angriff. Es ist auch eine gute Idee, Ihren SSH-Port zu ändern oder den SSH-Zugriff zu deaktivieren, wenn Sie ihn nicht verwenden.

FinSpy

FinFisher verkauft FinSpy, das mit dem Ausspionieren von Journalisten und Aktivisten in Verbindung gebracht wird, als Standard-Überwachungslösung für Regierungen. Amnesty International war zuvor auf Windows und Android zu sehen und entdeckte im November 2019 eine Linux-Version der Malware.

FinSpy ermöglicht das Abhören von Datenverkehr, den Zugriff auf private Daten und das Aufzeichnen von Video und Audio von infizierten Geräten.

Bekannt wurde es 2011, als Demonstranten nach dem Sturz von Präsident Mubarak in den Büros des brutalen ägyptischen Sicherheitsdienstes einen Vertrag zum Kauf von FinSpy fanden.

Ist es an der Zeit, dass Linux-Benutzer die Sicherheit ernst nehmen?

Obwohl Linux-Benutzer möglicherweise nicht so anfällig für so viele Sicherheitsbedrohungen sind wie Windows-Benutzer, besteht kein Zweifel, dass der Wert und das Datenvolumen von Linux-Systemen die Plattform für Cyberkriminelle attraktiver machen.

Wenn sich das FBI und die NSA Sorgen machen, sollten Einzelunternehmer oder kleine Unternehmen, die Linux betreiben, jetzt mehr auf die Sicherheit achten, wenn sie bei zukünftigen Angriffen auf größere Unternehmen nicht zu Kollateralschäden werden wollen.

Hier sind unsere Tipps zum Schutz vor der wachsenden Liste von Linux-Malware:

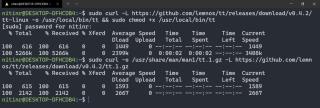

- Führen Sie keine Binärdateien oder Skripte aus unbekannten Quellen aus.

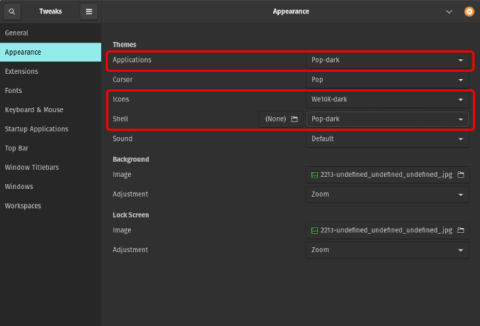

- Installieren Sie Sicherheitssoftware wie Antivirenprogramme und Rootkit-Detektoren.

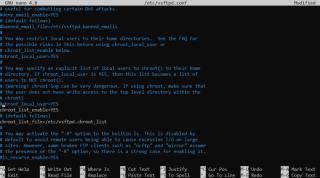

- Seien Sie vorsichtig, wenn Sie Programme mit Befehlen wie curl installieren. Führen Sie den Befehl nicht aus, bis Sie vollständig verstanden haben, was er tun wird. Beginnen Sie hier mit Ihrer Befehlszeilenrecherche .

- Erfahren Sie, wie Sie Ihre Firewall richtig einrichten. Es sollte alle Netzwerkaktivitäten protokollieren, ungenutzte Ports blockieren und Ihre Exposition gegenüber dem Netzwerk im Allgemeinen auf das notwendige Minimum beschränken.

- Aktualisieren Sie Ihr System regelmäßig; Legen Sie fest, dass Sicherheitsupdates automatisch installiert werden.

- Stellen Sie sicher, dass Ihre Updates über verschlüsselte Verbindungen gesendet werden.

- Aktivieren Sie ein schlüsselbasiertes Authentifizierungssystem für SSH und Kennwort, um die Schlüssel zu schützen.

- Verwenden Sie die Zwei-Faktor-Authentifizierung (2FA) und bewahren Sie Schlüssel auf externen Geräten wie einem Yubikey auf.

- Überprüfen Sie die Protokolle auf Hinweise auf Angriffe.