Was ist ein Bitmap-Bild?

Für die meisten Menschen gehören digitale Medien zum Alltag. Aber wir denken nicht immer daran, wie es entsteht.

Ein Wort, das in letzter Zeit häufig auftaucht, ist die homomorphe Verschlüsselung. Viele Unternehmen und Online-Dienste stellen ihr Verschlüsselungsmodell auf eine Art homomorpher Verschlüsselung um und werben damit, dass dies der Privatsphäre und Sicherheit der Benutzer dient.

Aber was ist homomorphe Verschlüsselung? Was bedeutet es? Und was unterscheidet sie von anderen Verschlüsselungsarten?

Wenn Sie eine Datei verschlüsseln, codieren Sie ihren Inhalt so, dass er bis zur Unkenntlichkeit durcheinander erscheint. Die einzige Möglichkeit, auf verschlüsselte Daten zuzugreifen, besteht darin, entweder ihren Verschlüsselungsschlüssel zu erhalten oder zu versuchen, sie manuell oder mithilfe von Software von Drittanbietern zu knacken.

Der Hauptvorteil der Verschlüsselung einer Datei, einer Gruppe von Dateien oder sogar einer ganzen Datenbank besteht darin, sie vor allen Personen zu schützen, die nicht berechtigt sind, sie anzuzeigen oder zu bearbeiten, um Authentizität und Datenschutz zu gewährleisten.

Das Problem bei den meisten Verschlüsselungstypen besteht jedoch darin, dass die Daten nicht bearbeitet werden können, während sie verschlüsselt sind. Auch wenn dies auf den ersten Blick kein großes Problem zu sein scheint, ist es ähnlich, als ob Sie die Haustür Ihres Hauses nicht schließen können, während Sie sich darin befinden. Das Entschlüsseln von Daten zum Bearbeiten macht sie anfällig für alle Angriffe, vor denen Sie sie schützen wollten.

Die homomorphe Verschlüsselung ist eine Art der Verschlüsselung mit öffentlichem Schlüssel – obwohl sie in einigen Fällen symmetrische Schlüssel haben kann – was bedeutet, dass zwei separate Schlüssel verwendet werden, um einen Datensatz mit einem öffentlichen Schlüssel zu verschlüsseln und zu entschlüsseln.

Verwandte: Grundlegende Verschlüsselungsbegriffe, die jetzt jeder kennen sollte

Das Wort "homomorph" ist griechisch für "gleiche Struktur", da die homomorphe Verschlüsselung algebraische Systeme verwendet, um Daten zu verschlüsseln und Schlüssel zu generieren, die es autorisierten Personen ermöglichen, auf verschlüsselte Daten zuzugreifen und sie zu bearbeiten, ohne sie entschlüsseln zu müssen.

Es gibt drei Arten von homomorpher Verschlüsselung:

Die drei Typen unterscheiden sich in der Ebene des Betriebszugriffs, die sie ermöglichen, um verschlüsselte Daten zu beeinflussen. Die vollständig homomorphe Verschlüsselung ist der neueste Typ. Es bietet die vollständige Möglichkeit, verschlüsselte Daten zu bearbeiten und darauf zuzugreifen.

"Einige" und "teilweise" homomorphe Verschlüsselungen erlauben, wie der Name schon sagt, nur einen eingeschränkten Zugriff auf die Daten.

Sie entweder:

Dank ihrer bemerkenswerten Sicherheit und Flexibilität ist die homomorphe Verschlüsselung in vielen wichtigen Bereichen präsent, in denen große Mengen sensibler Daten verarbeitet werden, die einen regelmäßigen Zugriff erfordern.

Es ist auch nicht auf Unternehmen beschränkt, die mit sensiblen Daten arbeiten. Es hat jetzt ein Niveau erreicht, auf dem es in den täglichen Gebrauch umgesetzt wird.

Das bemerkenswerteste Beispiel aus jüngster Zeit stammt von Google Chrome und Microsoft Edge. Beide Browser haben kürzlich die homomorphe Verschlüsselung für ihre In-Browser-Passwortverwaltungstools sowie einen In-Browser- Passwortgenerator für Microsoft Edge eingeführt .

Browser wie Chrome und Edge sind weit verbreitet. Es besteht die Möglichkeit, dass entweder Sie oder jemand, den Sie kennen, täglich einen von ihnen verwendet und ihnen vielleicht sogar Passwörter und andere Anmeldeinformationen anvertraut.

Aber wie werden sie homomorphe Verschlüsselungen in ihre Passwort-Manager implementieren , die für jeden Internetnutzer unerlässlich sind , um die Effizienz und Sicherheit zu erhöhen?

Vielleicht kennen Sie die „Passwortüberwachung“. Wenn nicht, ist die Passwortüberwachung, wenn Ihr Passwort-Manager Ihre Passwörter kontinuierlich gegen öffentliche Listen kürzlich verletzter oder durchgesickerter Logins auswertet. Auf diese Weise kann es Sie benachrichtigen, wenn eines Ihrer Passwörter online kursiert.

Bisher musste Ihr Passwort-Manager bei herkömmlichen Verschlüsselungsmethoden Ihre Logins entschlüsseln, um sie mit diesen riesigen und ständig wachsenden Listen kompromittierter Zugangsdaten zu vergleichen, was an sich Ihre Privatsphäre drastisch einschränkt und Ihre Passwörter gefährdet.

Aber mit der homomorphen Verschlüsselung behalten Sie die vollständige Privatsphäre, während Ihr Passwort-Manager Ihre noch verschlüsselten Passwörter gegen diese Listen ausführt.

Sowohl Web-Apps als auch SaaS-Anbieter müssen große Datenmengen sammeln und verarbeiten, die meist private Nutzerdaten sind. Der Bedarf an sicherer Verschlüsselung steigt mit der Art der betreffenden Daten, seien es allgemeine Dateien oder sensible Informationen wie Finanzunterlagen und Kreditkarteninformationen.

In diesen beiden Szenarien müssen die Daten sicher sein, aber auch für die Cloud des Dienstanbieters und die IT-Ressourcen zum Speichern und Verarbeiten verfügbar sein.

Die Verwendung homomorpher Verschlüsselung anstelle ihrer Alternativen kann sowohl den Datenschutz als auch die Möglichkeit gewährleisten, Daten zu verarbeiten, zu berechnen und zu ändern, ohne sie zu entschlüsseln. Ein Gewinn sowohl für den Dienstleister, da er seine Vertrauenswürdigkeit erhöht, als auch für Sie, da Ihre Daten gleichzeitig privat und sicher werden.

Wenn homomorphe Verschlüsselung so großartig ist, warum verwenden sie dann nicht mehr Unternehmen in ihren Diensten, insbesondere in solchen, die sensible Daten enthalten?

Im Vergleich zu anderen Arten von Verschlüsselungsmethoden, die ähnliche Sicherheitsstufen bieten, ist die homomorphe Verschlüsselung unglaublich langsam. Dadurch ist der Einsatz nur in Einzelfällen wie persönlichen Passwortmanagern und benutzerbezogenen SaaS- und Web-Apps möglich.

Bei schnellen Kommunikationskanälen und großen Datenbanken ist die homomorphe Verschlüsselung jedoch zu langsam und unpraktisch, um den leichten Anstieg an Privatsphäre und Sicherheit auszugleichen.

Homomorphe Verschlüsselung ist keineswegs neu. Es stammt aus dem Jahr 1978, was ihm viel Zeit gegeben hat, an Effizienz, Komplexität und Geschwindigkeit zu wachsen. Aber es wird erst seit zehn Jahren von etablierten Unternehmen verwendet und untersucht. Das bedeutet jedoch, dass das Internet wahrscheinlich in Kürze eine Revolution der homomorphen Verschlüsselung erleben wird.

Nur weil ein Verschlüsselungsmodell alt ist, bedeutet dies nicht, dass es nutzlos ist und sich nicht zu einer Version entwickeln kann, die mit den heutigen Cybersicherheitsanforderungen Schritt hält. Unternehmen, die Wert auf Datensicherheit legen, werden weiter wachsen und sich weiterentwickeln oder ihre Verschlüsselungsmodelle zu den besten auf dem Markt ändern, was schwer zu überblicken sein kann.

Sie müssen kein Kryptograf werden, um zu verstehen, was Unternehmen mit Ihren Daten machen, aber es ist gut, die grundlegende Verschlüsselungsterminologie zu verstehen und mehr darüber zu erfahren.

Für die meisten Menschen gehören digitale Medien zum Alltag. Aber wir denken nicht immer daran, wie es entsteht.

Wenn man bedenkt, dass das Android-Betriebssystem von Google entwickelt wurde, ist es verständlich, dass Sie über die Unterschiede zwischen Google TV und Android TV verwirrt sind. Ist es dasselbe?

Lichtfelddisplays verändern allmählich, wie wir die Welt um uns herum sehen. Oder besser gesagt, wie wir die Welt sehen, die uns nicht umgibt. Von klassischer Fotografie über Weiterbildung und Diagnostik bis hin zu Remote-Präsenz und Unterhaltung – in diesem Artikel wird untersucht, was ein Lichtfeld-Display ist, wie verschiedene Display-Typen funktionieren und wie sie verwendet werden.

Die meisten Plattformen, über die wir online miteinander kommunizieren, sind an einen einzigen Anbieter gebunden. Aber es gibt keinen technischen Grund dafür, dass dies so ist. Es gibt Möglichkeiten, online zu chatten, die ein höheres Maß an Privatsphäre und Freiheit bieten. Matrix ist eine dieser Möglichkeiten.

Ob Computerperipherie, Smart Appliances, Internet of Things (IoT)-Geräte oder elektronische Messgeräte – sie alle verwenden serielle Kommunikationsprotokolle, um verschiedene elektronische Komponenten miteinander zu verbinden.

Das Internet hat mehr Menschen als je zuvor ermöglicht, sich zu verbinden, sei es zum Guten oder zum Schlechten. So sehr Menschen das Internet für konstruktive und unterhaltsame Zwecke nutzen, andere nutzen es, um eine neue Art von Mobbing zu betreiben: Cybermobbing.

Kryptowährungen sind digitale Währungen, die auf dezentralen Computernetzwerken, sogenannten Blockchains, laufen. Einige der wichtigsten und am weitesten verbreiteten Kryptowährungen sind Bitcoin, Ethereum, Tether, Cardano, Binance Coin und USD Coin.

Ein Hypervisor ist eine Software zum Erstellen virtueller Maschinen. Eine virtuelle Maschine ist eine Emulation eines Computers. Virtuelle Maschinen werden verwendet, um mehrere Computerumgebungen auf einer einzigen Hardware zu erstellen.

Das Einrichten von Wi-Fi für Ihr Zuhause oder Ihr Unternehmen kann schnell überwältigend und verwirrend werden. Dabei spielen viele verschiedene Begriffe und Geräte eine Rolle, und jede WLAN-Situation ist einzigartig. Ein großes Unternehmen mit einer Vielzahl von Geräten, die über einen großen Bereich mit einem Netzwerk verbunden sind, benötigt drastisch andere Dinge als ein einfaches Zuhause mit wenigen Geräten.

Wenn Sie Kryptowährungen besitzen, fragen Sie sich vielleicht, wie Sie diese am sichersten aufbewahren können. Da es sich bei einer Kryptowährung um eine digitale Geldform handelt, können Sie sie nicht einfach in Ihre Nachttischschublade oder einen Safe stecken. Stattdessen muss es auf einem Stück Hardware oder Software gespeichert werden.

Elektrofahrzeuge (EVs) werden immer beliebter. Im Jahr 2020 gab es in den USA rund 1,8 Millionen registrierte Elektrofahrzeuge – dreimal so viele wie 2016. Weltweit gab es im Jahr 2020 schätzungsweise 10,2 Millionen Elektrofahrzeuge.

Die Verwendung einer eGPU mit Ihrem Mac mini kann eine hervorragende Möglichkeit sein, das kleine Gehäuse optimal zu nutzen und gleichzeitig eine hervorragende Grafikleistung für Aufgaben wie Spiele und Bildverarbeitung zu erzielen. Erklären Sie in diesem Handbuch, was eine eGPU zu Ihrem Setup hinzufügen kann, wie sie funktioniert und ob es sich lohnt, für dieses nette kleine Kit etwas mehr Geld zu investieren.

Wenn Sie eine Dashcam haben, kann das Anbringen etwas mühsam erscheinen. In einigen Fällen ist es nicht so einfach, wie Sie möchten, aber der Einbau einer Dashcam in Ihr Auto ist jede Minute wert, die Sie damit verbringen.

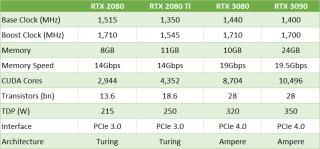

Nvidia ist einer von zwei vertrauenswürdigen Namen in der Grafikkartenentwicklung. Entweder hast du eine Nvidia-GPU oder du entscheidest dich für eine AMD-GPU. Je nachdem, wen man fragt, ist Nvidia AMD bei GPUs immer etwas voraus. Schneller, größer, stärker, innovativer.

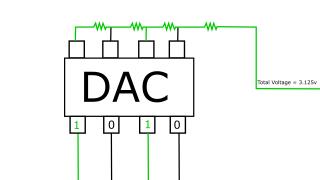

Beim Umgang mit digitalem Audio werden Sie häufig Begriffe wie Audioauflösung, Abtastrate und andere sehen, die die Eigenschaften einer Datei beschreiben. Es ist wichtig zu wissen, was gutes von schlechtem Audio unterscheidet, daher ist es hilfreich, mit diesen Begriffen vertraut zu sein.

Eine neue Konsolengeneration steht vor der Tür. Die Einführung der PlayStation 5 und der Xbox Series X markiert den nächsten Schritt in Richtung Konsolenspiele. Wie zu erwarten, möchten Gamer wissen, welche Konsole besser ist? Welche Spieloption bietet auf absehbare Zeit das beste Preis-Leistungs-Verhältnis?

Wenn Sie in bestimmten Bereichen Ihres Hauses keine Internetverbindung herstellen können, gibt es mehrere Möglichkeiten, das Problem zu lösen. Zwei der beliebtesten Optionen sind Powerline-Adapter und Mesh-WLAN.

Es ist nicht ungewöhnlich, auf dem Bildschirm Ihres defekten Geräts (Telefon, Tablet oder Laptop) schwarze oder violette Flecken zu sehen, die wie Tinte aussehen. Aber ist wirklich Tinte auf Ihrem Bildschirm?

Ein großer Teil unserer Spielfreude ist das Eintauchen, das es Ihnen erlaubt, in eine virtuelle Welt einzutauchen, als ob Sie wirklich dort wären. Eine Sache, die Ihr Eintauchen verbessern kann, ist die Simulation realer physischer Berührungen, die Sie der virtuellen Welt nahe bringt.

Ein Wort, das in letzter Zeit häufig auftaucht, ist die homomorphe Verschlüsselung. Viele Unternehmen und Online-Dienste stellen ihr Verschlüsselungsmodell auf eine Art homomorpher Verschlüsselung um und werben damit, dass dies der Privatsphäre und Sicherheit der Benutzer dient.

Für die meisten Menschen gehören digitale Medien zum Alltag. Aber wir denken nicht immer daran, wie es entsteht.

Lichtfelddisplays verändern allmählich, wie wir die Welt um uns herum sehen. Oder besser gesagt, wie wir die Welt sehen, die uns nicht umgibt. Von klassischer Fotografie über Weiterbildung und Diagnostik bis hin zu Remote-Präsenz und Unterhaltung – in diesem Artikel wird untersucht, was ein Lichtfeld-Display ist, wie verschiedene Display-Typen funktionieren und wie sie verwendet werden.

Die meisten Plattformen, über die wir online miteinander kommunizieren, sind an einen einzigen Anbieter gebunden. Aber es gibt keinen technischen Grund dafür, dass dies so ist. Es gibt Möglichkeiten, online zu chatten, die ein höheres Maß an Privatsphäre und Freiheit bieten. Matrix ist eine dieser Möglichkeiten.

Ob Computerperipherie, Smart Appliances, Internet of Things (IoT)-Geräte oder elektronische Messgeräte – sie alle verwenden serielle Kommunikationsprotokolle, um verschiedene elektronische Komponenten miteinander zu verbinden.

Das Internet hat mehr Menschen als je zuvor ermöglicht, sich zu verbinden, sei es zum Guten oder zum Schlechten. So sehr Menschen das Internet für konstruktive und unterhaltsame Zwecke nutzen, andere nutzen es, um eine neue Art von Mobbing zu betreiben: Cybermobbing.

Kryptowährungen sind digitale Währungen, die auf dezentralen Computernetzwerken, sogenannten Blockchains, laufen. Einige der wichtigsten und am weitesten verbreiteten Kryptowährungen sind Bitcoin, Ethereum, Tether, Cardano, Binance Coin und USD Coin.

Ein Hypervisor ist eine Software zum Erstellen virtueller Maschinen. Eine virtuelle Maschine ist eine Emulation eines Computers. Virtuelle Maschinen werden verwendet, um mehrere Computerumgebungen auf einer einzigen Hardware zu erstellen.

Das Einrichten von Wi-Fi für Ihr Zuhause oder Ihr Unternehmen kann schnell überwältigend und verwirrend werden. Dabei spielen viele verschiedene Begriffe und Geräte eine Rolle, und jede WLAN-Situation ist einzigartig. Ein großes Unternehmen mit einer Vielzahl von Geräten, die über einen großen Bereich mit einem Netzwerk verbunden sind, benötigt drastisch andere Dinge als ein einfaches Zuhause mit wenigen Geräten.

Wenn Sie Kryptowährungen besitzen, fragen Sie sich vielleicht, wie Sie diese am sichersten aufbewahren können. Da es sich bei einer Kryptowährung um eine digitale Geldform handelt, können Sie sie nicht einfach in Ihre Nachttischschublade oder einen Safe stecken. Stattdessen muss es auf einem Stück Hardware oder Software gespeichert werden.