Su reputación de seguridad significa que a menudo se piensa que Linux es menos vulnerable a los tipos de amenazas que plagan regularmente los sistemas Microsoft Windows. Gran parte de esa seguridad percibida proviene del número relativamente bajo de sistemas Linux, pero ¿los ciberdelincuentes comienzan a ver el valor de elegir la calidad sobre la cantidad ?

El panorama de amenazas de Linux está cambiando

Los investigadores de seguridad de empresas como Kaspersky y Blackberry, junto con agencias federales como el FBI y la NSA , advierten que los autores de malware están aumentando su enfoque en Linux.

El sistema operativo ahora se reconoce como una puerta de entrada a datos valiosos como secretos comerciales, propiedad intelectual e información del personal. Los servidores Linux también se pueden utilizar como punto de partida para la infección de redes más amplias llenas de dispositivos Windows, macOS y Android.

Incluso si no es el sistema operativo que se ejecuta en su computadora de escritorio o computadora portátil, es probable que sus datos estén expuestos a Linux tarde o temprano. Es casi seguro que sus proveedores de almacenamiento en la nube, VPN y correo electrónico, así como su empleador, aseguradora de salud, servicios gubernamentales o universidad, estén ejecutando Linux como parte de sus redes, y es probable que usted posea o posea una Internet de Linux con tecnología Linux. Dispositivo Things (IoT) ahora o en el futuro.

Se han descubierto múltiples amenazas durante los últimos 12 meses. Algunos son malware conocido de Windows portado a Linux, mientras que otros han permanecido sin ser detectados en servidores durante casi una década, lo que muestra cuánto los equipos de seguridad han subestimado el riesgo.

Muchos administradores de sistemas pueden asumir que su organización no es lo suficientemente importante como para ser un objetivo. Sin embargo, incluso si su red no es un gran premio, sus proveedores o clientes pueden resultar más tentadores, y obtener acceso a su sistema, a través de un ataque de phishing, por ejemplo, puede ser un primer paso para infiltrarse en el suyo. Por lo tanto, vale la pena evaluar cómo protege su sistema .

Malware de Linux descubierto en 2020

Aquí está nuestro resumen de las amenazas que se han identificado durante el último año.

Troyano RansomEXX

Los investigadores de Kaspersky revelaron en noviembre que este troyano había sido adaptado a Linux como ejecutable. La víctima se queda con archivos cifrados con un cifrado AES de 256 bits e instrucciones sobre cómo ponerse en contacto con los autores del malware para recuperar sus datos.

La versión de Windows atacó algunos objetivos importantes en 2020, incluidos Konica Minolta, el Departamento de Transporte de Texas y el sistema judicial brasileño.

RansomEXX está diseñado específicamente para cada víctima, con el nombre de la organización incluido tanto en la extensión del archivo cifrado como en la dirección de correo electrónico en la nota de rescate.

Gitpaste-12

Gitpaste-12 es un nuevo gusano que infecta servidores x86 y dispositivos IoT que ejecutan Linux. Recibe su nombre por el uso de GitHub y Pastebin para descargar código y por sus 12 métodos de ataque.

El gusano puede desactivar AppArmor, SELinux, firewalls y otras defensas, así como instalar un minero de criptomonedas.

IPStorm

Conocida en Windows desde mayo de 2019, en septiembre se descubrió una nueva versión de esta botnet capaz de atacar Linux. Desarma el asesino de memoria insuficiente de Linux para mantenerse en funcionamiento y mata los procesos de seguridad que podrían impedir que funcione.

La edición de Linux viene con capacidades adicionales, como el uso de SSH para encontrar objetivos, explotar los servicios de juegos de Steam y rastrear sitios web pornográficos para falsificar clics en anuncios.

También tiene gusto por infectar dispositivos Android conectados a través de Android Debug Bridge (ADB).

Drovorub

El FBI y la NSA destacaron este rootkit en una advertencia en agosto. Puede evadir a los administradores y al software antivirus, ejecutar comandos raíz y permitir que los piratas informáticos carguen y descarguen archivos. Según las dos agencias, Drovorub es obra de Fancy Bear, un grupo de piratas informáticos que trabajan para el gobierno ruso.

La infección es difícil de detectar, pero actualizar al menos al kernel 3.7 y bloquear los módulos del kernel que no son de confianza debería ayudar a evitarla.

Lucifer

El robot de denegación de servicio distribuido y la cripto minería maliciosa Lucifer apareció por primera vez en Windows en junio y en Linux en agosto. La encarnación de Lucifer en Linux permite ataques DDoS basados en HTTP, así como a través de TCP, UCP e ICMP.

Penquin_x64

Esta nueva cepa de la familia de malware Turla Penquin fue revelada por investigadores en mayo. Es una puerta trasera que permite a los atacantes interceptar el tráfico de red y ejecutar comandos sin adquirir root.

Kaspersky descubrió que el exploit se ejecutaba en docenas de servidores en EE. UU. Y Europa en julio.

Doki

Doki es una herramienta de puerta trasera que se dirige principalmente a servidores Docker mal configurados para instalar mineros criptográficos.

Si bien el malware generalmente se pone en contacto con direcciones IP o URL predeterminadas para recibir instrucciones, los creadores de Doki han configurado un sistema dinámico que utiliza la API de blockchain de criptografía de Dogecoin. Esto dificulta la eliminación de la infraestructura de comando, ya que los operadores de malware pueden cambiar el servidor de control con solo una transacción de Dogecoin.

Para evitar Doki, debe asegurarse de que su interfaz de administración de Docker esté configurada correctamente.

TrickBot

TrickBot es un troyano bancario, utilizado para ataques de ransomware y robo de identidad, que también ha pasado de Windows a Linux. Anchor_DNS, una de las herramientas utilizadas por el grupo detrás de TrickBot, apareció en una variación de Linux en julio.

Anchor_Linux actúa como una puerta trasera y generalmente se propaga a través de archivos zip. El malware configura una tarea cron y se pone en contacto con un servidor de control a través de consultas de DNS.

Relacionado: Cómo detectar un correo electrónico de phishing

Magnate

El troyano Tycoon generalmente se propaga como un entorno de ejecución Java comprometido dentro de un archivo zip. Los investigadores lo descubrieron en junio en los sistemas Windows y Linux de pequeñas y medianas empresas, así como en instituciones educativas. Cifra archivos y exige pagos de rescate.

Cloud Snooper

Este rootkit secuestra Netfilter para ocultar comandos y el robo de datos entre el tráfico web normal para evitar los firewalls.

Identificado por primera vez en la nube de Amazon Web Services en febrero, el sistema se puede usar para controlar el malware en cualquier servidor detrás de cualquier firewall.

PowerGhost

También en febrero, los investigadores de Trend Micro descubrieron que PowerGhost había dado el salto de Windows a Linux. Este es un minero de criptomonedas sin archivos que puede ralentizar su sistema y degradar el hardware a través de un mayor desgaste.

La versión de Linux puede desinstalar o eliminar productos anti-malware y permanece activa usando una tarea cron. Puede instalar otro malware, obtener acceso a la raíz y propagarse a través de redes mediante SSH.

FritzFrog

Desde que se identificó por primera vez esta botnet peer-to-peer (P2P) en enero de 2020, se han encontrado 20 versiones más. Las víctimas incluyen gobiernos, universidades, centros médicos y bancos.

Fritzfrog es un malware sin archivos, un tipo de amenaza que vive en la RAM en lugar de en su disco duro y aprovecha las vulnerabilidades del software existente para hacer su trabajo. En lugar de servidores, utiliza P2P para enviar comunicaciones SSH cifradas para coordinar ataques en diferentes máquinas, actualizarse y garantizar que el trabajo se distribuya de manera uniforme en toda la red.

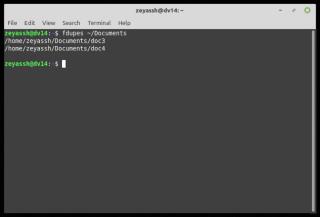

Aunque no tiene archivos, Fritzfrog crea una puerta trasera utilizando una clave SSH pública para permitir el acceso en el futuro. La información de inicio de sesión de las máquinas comprometidas se guarda en la red.

Las contraseñas seguras y la autenticación de clave pública ofrecen protección contra este ataque. Cambiar su puerto SSH o desactivar el acceso SSH si no lo está utilizando también es una buena idea.

FinSpy

FinFisher vende FinSpy, asociado con el espionaje de periodistas y activistas, como una solución de vigilancia lista para usar para los gobiernos. Anteriormente visto en Windows y Android, Amnistía Internacional descubrió una versión para Linux del malware en noviembre de 2019.

FinSpy permite el control del tráfico, el acceso a datos privados y la grabación de video y audio de dispositivos infectados.

Llegó a la conciencia pública en 2011 cuando los manifestantes encontraron un contrato para la compra de FinSpy en las oficinas del brutal servicio de seguridad egipcio después del derrocamiento del presidente Mubarak.

¿Es hora de que los usuarios de Linux comiencen a tomarse la seguridad en serio?

Si bien es posible que los usuarios de Linux no sean tan vulnerables a tantas amenazas de seguridad como los usuarios de Windows, no hay duda de que el valor y el volumen de datos en poder de los sistemas Linux hacen que la plataforma sea más atractiva para los ciberdelincuentes.

Si el FBI y la NSA están preocupados, entonces los comerciantes individuales o las pequeñas empresas que ejecutan Linux deberían comenzar a prestar más atención a la seguridad ahora si quieren evitar convertirse en daños colaterales durante futuros ataques a organizaciones más grandes.

Estos son nuestros consejos para protegerse de la creciente lista de malware de Linux:

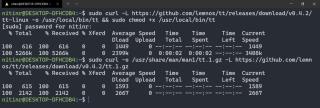

- No ejecute binarios o scripts de fuentes desconocidas.

- Instale software de seguridad , como programas antivirus y detectores de rootkit.

- Tenga cuidado al instalar programas usando comandos como curl. No ejecute el comando hasta que comprenda completamente lo que va a hacer, comience su búsqueda de línea de comando aquí .

- Aprenda a configurar su firewall correctamente. Debería registrar toda la actividad de la red, bloquear los puertos no utilizados y, en general, mantener su exposición a la red al mínimo necesario.

- Actualice su sistema con regularidad; establecer actualizaciones de seguridad para que se instalen automáticamente.

- Asegúrese de que sus actualizaciones se envíen a través de conexiones cifradas.

- Habilite un sistema de autenticación basado en claves para SSH y contraseña para proteger las claves.

- Utilice la autenticación de dos factores (2FA) y guarde las claves en dispositivos externos como Yubikey.

- Revise los registros para ver si hay evidencia de ataques.