Bastantes hacks de alto perfil han sacudido el mundo digital solo en los últimos 5 años. Algunos de los gigantes tecnológicos más poderosos han visto una buena cantidad de controversia. ¿Respuesta? Si bien los piratas informáticos éticos están en una eterna carrera contra el tiempo para vencer a su némesis, ahora se alienta a los usuarios a usar una contraseña segura para reducir las posibilidades de que sus cuentas se vean comprometidas. Pero eso no es suficiente. Más recientemente, 2FA se ha convertido en el ganador con más y más empresas que adoptan los estándares FIDO para permitir que los usuarios usen una segunda capa de autenticación de inicio de sesión.

Tipos de 2FA

2FA significa autenticación de dos factores en la que se requiere que el usuario ingrese un código de 6 dígitos además del nombre de usuario y la contraseña. Este código se genera y se entrega al usuario de varias maneras:

- SMS

- aplicación 2FA

- Clave de seguridad

También hay algunos otros tipos, como huellas dactilares o escaneo de retina, pero aún no funcionan en todas las aplicaciones y sitios. Básicamente, cuando agrega una segunda capa de verificación o autenticación para iniciar sesión, se llama 2FA. A los efectos de este artículo, nos centraremos en estos 3, que son accesibles para todos los usuarios en varios sitios y aplicaciones.

Creo que el SMS es el más débil y he aquí por qué. Mi tarjeta de crédito fue pirateada una vez y alrededor de $ 1000 fueron robados, o más bien usados, en 15 segundos. ¡Nunca se recibió OTP! Cada vez es más fácil falsificar una tarjeta SIM y solicitar una OTP que luego se entrega al teléfono inteligente del pirata informático mediante una técnica llamada intercambio de SIM.

La aplicación 2FA es más segura ya que el código se genera a través de una aplicación móvil que está instalada en su teléfono inteligente. Esto requiere que el hacker tenga acceso físico a su teléfono o robe su cookie de sesión de usuario .

El último, la clave de seguridad, es el más seguro ya que utiliza un dispositivo de clave de seguridad de hardware, como Yubikey, que funciona a través de USB o Bluetooth para verificar su inicio de sesión. El único problema es que los dispositivos de clave de seguridad son costosos y las aplicaciones son gratuitas. Bueno, en mi opinión, la aplicación 2FA sigue siendo mucho mejor que usar solo una contraseña. Este sitio sin fines de lucro mantiene una lista actualizada de todos los sitios que admiten 2FA y en qué forma. Sorprendentemente, muchos bancos destacados aún no son compatibles con la clave de seguridad o las aplicaciones 2FA, sino que dependen únicamente de los SMS.

Lea también: Cómo usar un teléfono Android para verificar el inicio de sesión de Google en iOS usando 2SV

1. Aplicaciones 2FA notables

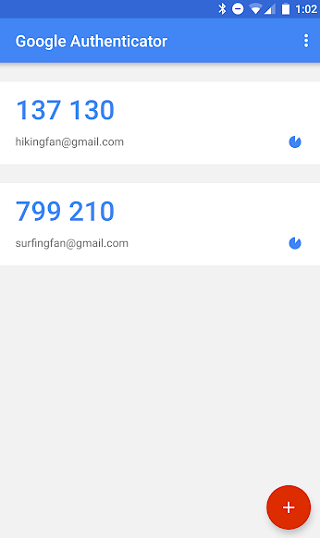

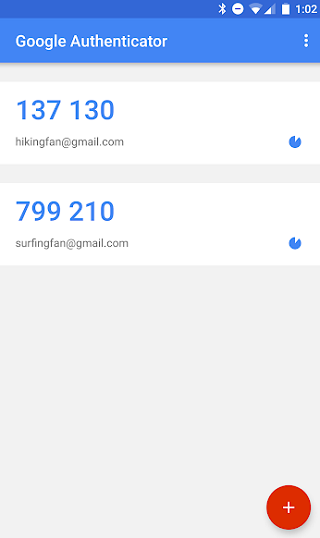

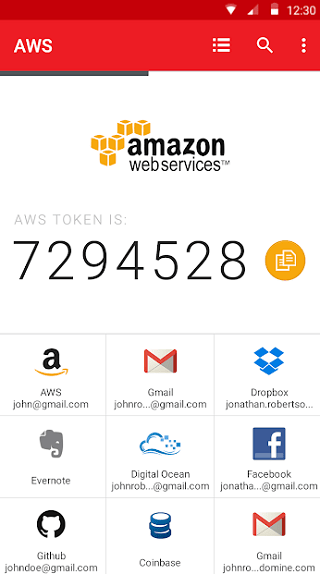

1. Autenticador de Google

No es la mejor aplicación 2FA del mundo, sin embargo, definitivamente es la más famosa. Todo gracias a la empresa detrás de él que ha creado una omnipresencia en la web.

Google Authenticator funciona como cualquier otra aplicación 2FA. Escaneas un código QR usando la cámara trasera e ingresas el código de 6 dígitos para verificar el proceso. Lo primero que me llamó la atención fue la falta de seguridad de la aplicación. Esta es una aplicación importante, sin embargo, no hay forma de bloquearla. Claro que puedo usar un casillero de aplicaciones y usar un patrón de bloqueo para desbloquear mi teléfono. Pero una aplicación tan importante, debería venir con un bloqueo de aplicación.

Otra cosa es que no hay forma de hacer una copia de seguridad del contenido o la configuración de esta aplicación en caso de que cambie de teléfono. Tendré que volver a escanear todos los sitios/aplicaciones, lo que puede ser una tarea ardua porque primero tendré que deshabilitar 2FA porque no tendré acceso a mi teléfono anterior, por lo que no podré iniciar sesión.

La interfaz de usuario es simple y minimalista, como otras aplicaciones de Google que nos gustan y usamos. Hay soporte para el tema oscuro pero no es el verdadero negro. Es completamente gratis y sin publicidad.

Ventajas:

- Gratis

- tema oscuro

- Código QR

Contras:

- Sin bloqueo de aplicaciones

- No hay forma de hacer una copia de seguridad

- Ahora aplicación para Windows o Mac

Descargar Google Authenticator para Android

Descargar Google Authenticator para iOS

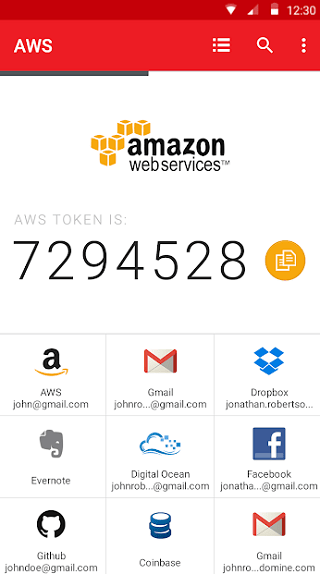

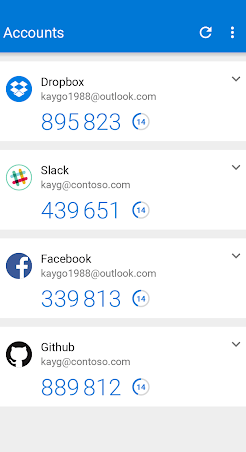

2. Auténtico

Authy continúa donde lo deja Google Authenticator. Obtienes las mismas características y luego algunas más. Authy le permite realizar copias de seguridad seguras en la nube de sus códigos, lo que hace que sea muy fácil cambiar de dispositivo, algo que hacemos todo el tiempo en estos días. Estas copias de seguridad están encriptadas.

Tengo dos teléfonos inteligentes y una computadora. Lo que hago es escanear todos los códigos usando Google Authenticator en ambos teléfonos, en caso de que pierda el acceso a uno. Authy resuelve este problema al permitirme sincronizar todos los códigos en varios dispositivos, incluidos Windows y Mac.

La interfaz de usuario es hermosa y colorida. Tengo que desplazarme mucho en Google Authenticator para encontrar los códigos requeridos. Authy lo hace más fácil mediante el uso de logotipos de sitios. Son más grandes y fáciles de encontrar y tocar.

Hay soporte para widgets, sin embargo, no recomiendo usarlos. Son fáciles de detectar en la pantalla de inicio cuando usa o comparte su teléfono inteligente y pueden incluir seguridad. Finalmente, Authy tiene una opción para bloquear la aplicación que aprecio mucho. En general, Authy hace un gran trabajo y es de uso completamente gratuito.

En el lado negativo, Authy le pide su número de teléfono móvil cuando registra su cuenta. Mira, Authy se asigna a tu número , mientras que Google Authenticator se asigna a tu cuenta de Google y a tu teléfono inteligente. Anteriormente, discutimos cómo es fácil falsificar un número mediante el intercambio de SIM, pero obtener su teléfono móvil y desbloquearlo puede resultar más difícil. Aquí es donde Authy sale perdiendo. Es menos seguro que Google Authenticator, y ese es el aspecto más importante de todos modos.

Ventajas:

- Gratis

- Mejor interfaz de usuario

- Código QR

- Bloqueo de aplicación

- Códigos de respaldo

- Compatibilidad con navegador

- Disponible en Android, iOS, Mac y Windows

Contras:

- Depende del número de teléfono/SMS para iniciar sesión

Descarga Authy para Android

Descargar Authy para iOS

Lea también: Cómo configurar la autenticación de dos factores en su aplicación de Instagram

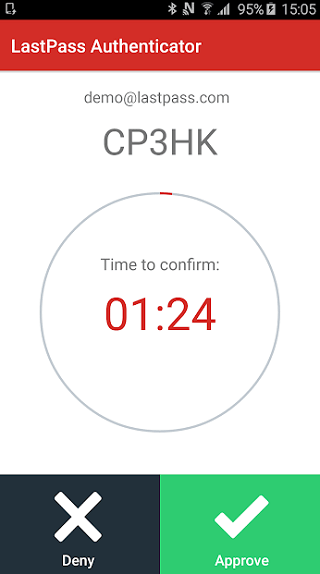

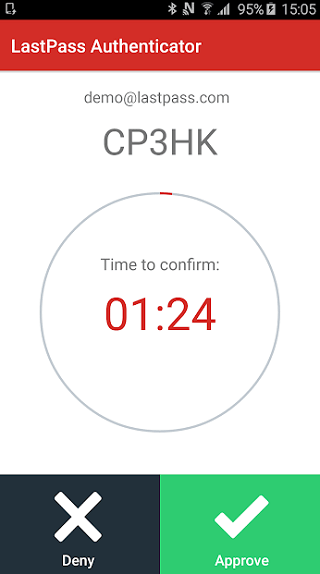

3. Autenticador de LastPass

LastPass se hizo un nombre por ser un administrador de contraseñas estelar, sin embargo, la compañía ha estado en las noticias últimamente por ser pirateada y parchear múltiples vulnerabilidades de seguridad tanto para el administrador de contraseñas como para la aplicación 2FA . Aún así, es una de las aplicaciones más populares y es un producto bastante sólido.

Al igual que Authy, LastPass Authenticator viene con un bloqueo de aplicación para que nadie pueda acceder a la aplicación y usar los códigos 2FA, incluso si pueden acceder a su teléfono. Puede hacer una copia de seguridad de los códigos que están encriptados y almacenados en su cuenta de LastPass para que pueda cambiar de teléfono fácilmente.

Lo que me gusta de la aplicación son las notificaciones automáticas que le permiten iniciar sesión en su cuenta de LastPass con un solo toque. Puedes verlo en acción en la captura de pantalla de arriba. El inicio de sesión con un toque solo funciona para LastPass.

Ventajas:

- Gratis

- Mejor interfaz de usuario

- Código QR

- Bloqueo de aplicación

- Códigos de respaldo

- Soporte de Windows

Contras:

- Sin aplicación nativa para Mac

Descargar LastPass Authenticator para Android

Descargar LastPass Authenticator para iOS

Lea también: Cómo verificar si sus credenciales de inicio de sesión se vieron comprometidas

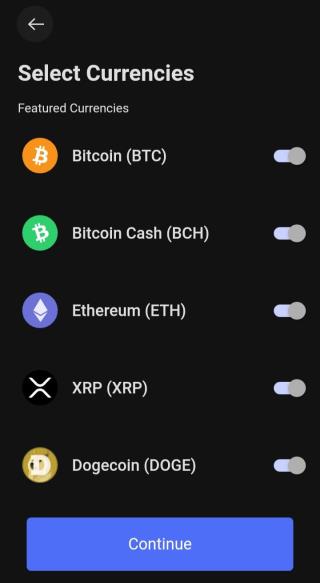

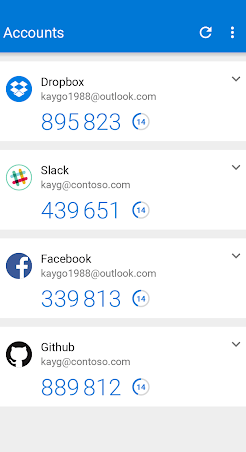

4. Autenticador de Microsoft

Microsoft hace lo mismo y ofrece una interfaz de usuario con logotipos para sitios y aplicaciones comunes que facilita la detección y el uso de códigos 2FA. Si bien puede hacer una copia de seguridad de los códigos 2FA en su cuenta de Microsoft usando un dispositivo iOS, por alguna razón, Android se quedó atrás. ¿Significa que Android es menos seguro que iOS? No tocaré ese debate con un poste de 10 pies.

Finalmente, hay un bloqueo de aplicaciones incorporado para que nadie pueda abrir y usar sus códigos. Puede usar Microsoft Authenticator sin usar una cuenta de Microsoft y tampoco es necesario registrar una tarjeta SIM. Bonito.

Ventajas:

- Gratis

- Mejor interfaz de usuario

- Código QR

- Bloqueo de aplicación

- Códigos de respaldo (solo iOS)

Contras:

- Sin copia de seguridad para Android

Descargar Microsoft Authenticator para Android

Descargar Microsoft Authenticator para iOS

2. Dispositivos de clave de seguridad 2FA notables

1. Yubikey

Yubikey se ha hecho un nombre y es tan popular en el mundo de las claves de seguridad 2FA como lo es Google Authenticator en las aplicaciones 2FA. En lugar de ingresar códigos que se generan en una aplicación, usará un dispositivo USB para autenticar los inicios de sesión. Para hacerlo, tocará el anillo dorado para autenticarse. Fácil y funciona a las mil maravillas.

Las tarjetas SIM son fáciles de falsificar usando el truco de intercambio de SIM y LastPass nos ha enseñado que las aplicaciones 2FA, aunque son muy seguras, aún no son a prueba de piratería. Yubikey resuelve este problema.

Yubico tiene diferentes dispositivos de llave de seguridad para ofrecer que funcionan con diferentes tecnologías como USB A, USB C y NFC para teléfonos inteligentes. Estas teclas son impermeables, a prueba de golpes y resistentes al polvo. Son compatibles con FIDO U2F y el precio comienza en $27.

Obtener Yubikey

2. Titán de Google

Google ha creado su propia clave de seguridad conocida como Titan. También es compatible con FIDO U2F, pero hay una diferencia. Hay soporte para Bluetooth, que tarda un tiempo en configurarse, pero permite a los usuarios autenticar los inicios de sesión de forma inalámbrica. Hay dos modelos disponibles. Ambos vienen con USB y NFC, pero uno también es compatible con Bluetooth.

El chip Google Titan también está integrado en los teléfonos inteligentes Pixel 3, lo que permite una mejor seguridad de Android. Sin embargo, no se cruzan entre sí en ningún punto, lo que significa que no puede usar su teléfono para almacenar códigos 2FA para aplicaciones y sitios de terceros. La llave de seguridad Titan está disponible solo en EE. UU.

Obtener Titán de Google

Aplicaciones 2FA y dispositivos con llave de seguridad

Estas son algunas de las mejores aplicaciones 2FA y dispositivos clave de seguridad disponibles en el mercado en este momento. Recomendaría Microsoft Authenticator a la mayoría de los usuarios porque admite copias de seguridad, tiene una mejor interfaz de usuario y es más seguro. Google Authentictor también es bueno. Se recomienda LastPass para quienes utilizan LastPass Password Manager.

Si necesita una clave de seguridad, recomendaría Yubikey, ya que son los mejores, los más fáciles de usar y están disponibles en una variedad de sabores.