Sa réputation de sécurité signifie que Linux est souvent considéré comme moins vulnérable aux types de menaces qui affligent régulièrement les systèmes Microsoft Windows. Une grande partie de cette sécurité perçue vient du nombre relativement faible de systèmes Linux, mais les cybercriminels commencent-ils à voir l'intérêt de choisir la qualité plutôt que la quantité ?

Le paysage des menaces Linux est en train de changer

Les chercheurs en sécurité d'entreprises telles que Kaspersky et Blackberry, ainsi que des agences fédérales comme le FBI et la NSA, mettent en garde contre les auteurs de logiciels malveillants qui se concentrent davantage sur Linux.

Le système d'exploitation est désormais reconnu comme une passerelle vers des données précieuses telles que les secrets commerciaux, la propriété intellectuelle et les informations personnelles. Les serveurs Linux peuvent également être utilisés comme point de transit pour l'infection de réseaux plus larges remplis d'appareils Windows, macOS et Android.

Même si ce n'est pas le système d'exploitation qui s'exécute sur votre ordinateur de bureau ou votre ordinateur portable, vos données sont susceptibles d'être exposées tôt ou tard à Linux. Vos fournisseurs de stockage cloud, VPN et de messagerie, ainsi que votre employeur, votre assurance maladie, vos services gouvernementaux ou votre université, utilisent presque certainement Linux dans le cadre de leurs réseaux, et il est probable que vous possédiez ou posséderez un Internet Of alimenté par Linux. Appareil Things (IoT) maintenant ou dans le futur.

Plusieurs menaces ont été découvertes au cours des 12 derniers mois. Certains sont des logiciels malveillants Windows connus portés sur Linux, tandis que d'autres sont restés non détectés sur des serveurs depuis près d'une décennie, ce qui montre à quel point les équipes de sécurité ont sous-estimé le risque.

De nombreux administrateurs système peuvent supposer que leur organisation n'est pas assez importante pour être une cible. Cependant, même si votre réseau n'est pas un gros lot, vos fournisseurs ou clients peuvent s'avérer plus tentants, et accéder à votre système, via une attaque de phishing, par exemple, peut être une première étape pour infiltrer le leur. Cela vaut donc la peine d'évaluer comment vous protégez votre système .

Malware Linux découvert en 2020

Voici notre tour d'horizon des menaces qui ont été identifiées au cours de la dernière année.

Cheval de Troie RansomEXX

Les chercheurs de Kaspersky ont révélé en novembre que ce cheval de Troie avait été porté sur Linux en tant qu'exécutable. La victime se retrouve avec des fichiers cryptés avec un chiffrement AES 256 bits et des instructions pour contacter les auteurs du malware pour récupérer leurs données.

La version Windows a attaqué des cibles importantes en 2020, notamment Konica Minolta, le ministère des Transports du Texas et le système judiciaire brésilien.

RansomEXX est spécifiquement adapté à chaque victime, le nom de l'organisation étant inclus à la fois dans l'extension de fichier cryptée et l'adresse e-mail sur la demande de rançon.

Gitpaste-12

Gitpaste-12 est un nouveau ver qui infecte les serveurs x86 et les appareils IoT exécutant Linux. Il tire son nom de son utilisation de GitHub et Pastebin pour télécharger du code et de ses 12 méthodes d'attaque.

Le ver peut désactiver AppArmor, SELinux, les pare-feu et autres défenses, ainsi qu'installer un mineur de crypto-monnaie.

IP Storm

Connu sur Windows depuis mai 2019, une nouvelle version de ce botnet capable d'attaquer Linux a été découverte en septembre. Il désarme le tueur de mémoire insuffisante de Linux pour continuer à fonctionner et tue les processus de sécurité qui pourraient l'empêcher de fonctionner.

L'édition Linux est livrée avec des fonctionnalités supplémentaires telles que l'utilisation de SSH pour trouver des cibles, exploiter les services de jeux Steam et explorer des sites Web pornographiques pour usurper les clics sur les publicités.

Il a également le goût d'infecter les appareils Android connectés via Android Debug Bridge (ADB).

Drovorub

Le FBI et la NSA ont mis en évidence ce rootkit dans un avertissement en août. Il peut échapper aux administrateurs et aux logiciels antivirus, exécuter des commandes root et permettre aux pirates de télécharger et de télécharger des fichiers. Selon les deux agences, Drovorub est l'œuvre de Fancy Bear, un groupe de hackers travaillant pour le gouvernement russe.

L'infection est difficile à détecter, mais la mise à niveau vers au moins le noyau 3.7 et le blocage des modules du noyau non fiables devraient aider à l'éviter.

Lucifer

Le bot malveillant d'extraction de cryptomonnaies et de déni de service distribué Lucifer est apparu pour la première fois sur Windows en juin et sur Linux en août. L'incarnation Linux de Lucifer permet les attaques DDoS basées sur HTTP ainsi que sur TCP, UCP et ICMP.

Penquin_x64

Cette nouvelle souche de la famille de logiciels malveillants Turla Penquin a été révélée par des chercheurs en mai. C'est une porte dérobée qui permet aux attaquants d'intercepter le trafic réseau et d'exécuter des commandes sans acquérir la racine.

Kaspersky a découvert l'exploit fonctionnant sur des dizaines de serveurs aux États-Unis et en Europe en juillet.

Doki

Doki est un outil de porte dérobée qui cible principalement les serveurs Docker mal configurés pour installer des mineurs de crypto.

Alors que les logiciels malveillants contactent généralement des adresses IP ou des URL prédéterminées pour recevoir des instructions, les créateurs de Doki ont mis en place un système dynamique qui utilise l'API de blockchain crypto Dogecoin. Cela rend difficile la suppression de l'infrastructure de commande, car les opérateurs de logiciels malveillants peuvent modifier le serveur de contrôle avec une seule transaction Dogecoin.

Pour éviter Doki, vous devez vous assurer que votre interface de gestion Docker est correctement configurée.

TrickBot

TrickBot est un cheval de Troie bancaire, utilisé pour les attaques de ransomware et le vol d'identité, qui a également fait le passage de Windows à Linux. Anchor_DNS, l'un des outils utilisés par le groupe derrière TrickBot, est apparu dans une variante Linux en juillet.

Anchor_Linux agit comme une porte dérobée et se propage généralement via des fichiers zip. Le malware met en place une tâche cron et contacte un serveur de contrôle via des requêtes DNS.

Connexe : Comment repérer un e-mail d'hameçonnage

Magnat

Le cheval de Troie Tycoon se propage généralement sous la forme d'un environnement d'exécution Java compromis dans une archive zip. Les chercheurs l'ont découvert en juin, fonctionnant à la fois sur les systèmes Windows et Linux des petites et moyennes entreprises ainsi que des établissements d'enseignement. Il crypte les fichiers et exige le paiement d'une rançon.

Cloud Snooper

Ce rootkit détourne Netfilter pour masquer les commandes et le vol de données dans le trafic Web normal afin de contourner les pare-feu.

Identifié pour la première fois sur le cloud Amazon Web Services en février, le système peut être utilisé pour contrôler les logiciels malveillants sur n'importe quel serveur derrière n'importe quel pare-feu.

PowerGhost

Toujours en février, des chercheurs de Trend Micro ont découvert que PowerGhost avait fait le saut de Windows à Linux. Il s'agit d'un mineur de crypto-monnaie sans fichier qui peut ralentir votre système et dégrader le matériel en raison d'une usure accrue.

La version Linux peut désinstaller ou tuer les produits anti-malware et reste active à l'aide d'une tâche cron. Il peut installer d'autres logiciels malveillants, obtenir un accès root et se propager sur les réseaux à l'aide de SSH.

FritzFrog

Depuis que ce botnet peer-to-peer (P2P) a été identifié pour la première fois en janvier 2020, 20 versions supplémentaires ont été trouvées. Les victimes comprennent les gouvernements, les universités, les centres médicaux et les banques.

Fritzfrog est un malware sans fichier, un type de menace qui réside dans la RAM plutôt que sur votre disque dur et exploite les vulnérabilités des logiciels existants pour faire son travail. Au lieu de serveurs, il utilise P2P pour envoyer des communications SSH cryptées afin de coordonner les attaques sur différentes machines, de se mettre à jour et de s'assurer que le travail est réparti uniformément sur l'ensemble du réseau.

Bien qu'il soit sans fichier, Fritzfrog crée une porte dérobée à l'aide d'une clé SSH publique pour autoriser l'accès à l'avenir. Les informations de connexion pour les machines compromises sont ensuite enregistrées sur le réseau.

Des mots de passe forts et une authentification par clé publique offrent une protection contre cette attaque. Changer votre port SSH ou désactiver l'accès SSH si vous ne l'utilisez pas est également une bonne idée.

FinSpy

FinFisher vend FinSpy, associé à l'espionnage des journalistes et des militants, comme une solution de surveillance prête à l'emploi pour les gouvernements. Auparavant vu sur Windows et Android, Amnesty International a découvert une version Linux du malware en novembre 2019.

FinSpy permet l'écoute du trafic, l'accès à des données privées et l'enregistrement de vidéo et d'audio à partir d'appareils infectés.

Le public en a pris conscience en 2011 lorsque des manifestants ont trouvé un contrat pour l'achat de FinSpy dans les bureaux du brutal service de sécurité égyptien après le renversement du président Moubarak.

Est-il temps pour les utilisateurs de Linux de commencer à prendre la sécurité au sérieux ?

Bien que les utilisateurs de Linux ne soient pas aussi vulnérables à autant de menaces de sécurité que les utilisateurs de Windows, il ne fait aucun doute que la valeur et le volume de données détenues par les systèmes Linux rendent la plate-forme plus attrayante pour les cybercriminels.

Si le FBI et la NSA sont inquiets, alors les commerçants indépendants ou les petites entreprises exécutant Linux devraient commencer à accorder plus d'attention à la sécurité dès maintenant s'ils veulent éviter de devenir des dommages collatéraux lors de futures attaques contre de plus grandes organisations.

Voici nos conseils pour vous protéger de la liste croissante des malwares Linux :

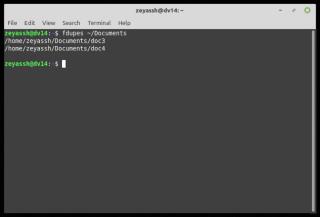

- N'exécutez pas de binaires ou de scripts provenant de sources inconnues.

- Installez des logiciels de sécurité tels que des programmes antivirus et des détecteurs de rootkits.

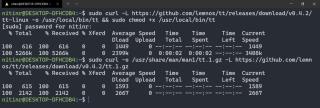

- Soyez prudent lorsque vous installez des programmes à l'aide de commandes telles que curl. N'exécutez pas la commande tant que vous n'avez pas bien compris ce qu'elle va faire, commencez votre recherche en ligne de commande ici .

- Apprenez à configurer correctement votre pare-feu. Il doit enregistrer toute l'activité du réseau, bloquer les ports inutilisés et généralement maintenir votre exposition au réseau au minimum nécessaire.

- Mettez à jour votre système régulièrement ; définir les mises à jour de sécurité à installer automatiquement.

- Assurez-vous que vos mises à jour sont envoyées via des connexions cryptées.

- Activez un système d'authentification par clé pour SSH et un mot de passe pour protéger les clés.

- Utilisez l'authentification à deux facteurs (2FA) et conservez les clés sur des appareils externes tels qu'un Yubikey.

- Vérifiez les journaux pour des preuves d'attaques.