كيفية تحديث Firefox من Terminal على أجهزة كمبيوتر Ubuntu Linux

تعرف على كيفية تحديث Firefox من Terminal على كمبيوتر Ubuntu Linux

سمعتها في مجال الأمان تعني أن Linux غالبًا ما يكون أقل عرضة لأنواع التهديدات التي تصيب أنظمة Microsoft Windows بانتظام. يأتي الكثير من هذا الأمان المتصور من العدد المنخفض نسبيًا لأنظمة Linux ، ولكن هل بدأ مجرمو الإنترنت يرون قيمة في اختيار الجودة على الكمية ؟

يحذر باحثو الأمن في شركات مثل Kaspersky و Blackberry ، جنبًا إلى جنب مع الوكالات الفيدرالية مثل FBI و NSA ، من زيادة تركيز مؤلفي البرامج الضارة على Linux.

يتم التعرف على نظام التشغيل الآن كبوابة للبيانات القيمة مثل الأسرار التجارية والملكية الفكرية ومعلومات الموظفين. يمكن أيضًا استخدام خوادم Linux كنقطة انطلاق لإصابة الشبكات الأوسع المليئة بأنظمة Windows و macOS و Android.

حتى لو لم يكن نظام التشغيل يعمل على سطح المكتب أو الكمبيوتر المحمول ، فمن المحتمل أن تتعرض بياناتك لنظام Linux عاجلاً أم آجلاً. من شبه المؤكد أن التخزين السحابي وشبكة VPN وموفري البريد الإلكتروني ، بالإضافة إلى صاحب العمل أو شركة التأمين الصحي أو الخدمات الحكومية أو الجامعة الخاصة بك ، يقومون بتشغيل Linux كجزء من شبكاتهم ، ومن المحتمل أنك تمتلك أو ستمتلك Internet Of Linux. جهاز الأشياء (IoT) الآن أو في المستقبل.

تم الكشف عن تهديدات متعددة خلال الأشهر الـ 12 الماضية. يُعرف بعضها ببرامج ضارة لنظام التشغيل Windows تم نقلها إلى Linux ، بينما ظل البعض الآخر يجلس دون أن يتم اكتشافه على الخوادم منذ ما يقرب من عقد من الزمان ، مما يوضح مدى تقدير فرق الأمان للمخاطر.

قد يفترض العديد من مسؤولي الأنظمة أن مؤسستهم ليست مهمة بما يكفي لتكون هدفًا. ومع ذلك ، حتى لو لم تكن شبكتك جائزة كبيرة ، فقد يكون مورديك أو عملائك أكثر إغراءًا ، وقد يكون الوصول إلى نظامك ، عبر هجوم تصيد ، على سبيل المثال ، خطوة أولى لاختراق شبكتهم. لذلك من الجدير تقييم كيفية حماية نظامك .

فيما يلي تقريرنا الموجز عن التهديدات التي تم تحديدها خلال العام الماضي.

كشف باحثو كاسبرسكي في نوفمبر أن حصان طروادة هذا قد تم نقله إلى لينكس كملف تنفيذي. يتم ترك الضحية مع ملفات مشفرة باستخدام تشفير AES 256 بت وإرشادات حول الاتصال بمؤلفي البرامج الضارة لاستعادة بياناتهم.

هاجمت نسخة Windows بعض الأهداف المهمة في عام 2020 ، بما في ذلك Konica Minolta ، ووزارة النقل في تكساس ، ونظام المحاكم البرازيلي.

تم تصميم RansomEXX خصيصًا لكل ضحية ، مع تضمين اسم المنظمة في كل من امتداد الملف المشفر وعنوان البريد الإلكتروني في مذكرة الفدية.

Gitpaste-12 هو دودة جديدة تصيب خوادم x86 وأجهزة إنترنت الأشياء التي تعمل بنظام Linux. حصلت على اسمها من استخدامها لـ GitHub و Pastebin لتنزيل التعليمات البرمجية ، ولإثني عشر طريقة هجوم.

يمكن للدودة تعطيل AppArmor و SELinux وجدران الحماية والدفاعات الأخرى بالإضافة إلى تثبيت عامل منجم للعملات المشفرة.

تم اكتشاف نسخة جديدة معروفة على نظام التشغيل Windows منذ مايو 2019 ، من هذه الروبوتات القادرة على مهاجمة نظام Linux في سبتمبر. إنه ينزع سلاح قاتل نفاد الذاكرة في Linux للحفاظ على تشغيل نفسه ويقتل عمليات الأمان التي قد تمنعه من العمل.

يأتي إصدار Linux مزودًا بقدرات إضافية مثل استخدام SSH للعثور على الأهداف ، واستغلال خدمات ألعاب Steam ، والزحف إلى مواقع الويب الإباحية لخداع النقرات على الإعلانات.

كما أن لديها طعم إصابة أجهزة Android المتصلة عبر Android Debug Bridge (ADB).

سلط مكتب التحقيقات الفدرالي ووكالة الأمن القومي الضوء على مجموعة rootkit هذه في تحذير في أغسطس. يمكنه التهرب من المسؤولين وبرامج مكافحة الفيروسات ، وتشغيل أوامر الجذر ، والسماح للمتسللين بتحميل الملفات وتنزيلها. وفقًا للوكالتين ، فإن Drovorub هو عمل Fancy Bear ، وهي مجموعة من المتسللين الذين يعملون لصالح الحكومة الروسية.

يصعب اكتشاف العدوى ، ولكن الترقية إلى 3.7 kernel على الأقل وحظر وحدات kernel غير الموثوقة يجب أن يساعدا في تجنبها.

ظهر تعدين لوسيفر الخبيث للعملات المشفرة ورفض الخدمة الموزعة لأول مرة على Windows في يونيو وعلى لينكس في أغسطس. يسمح تجسيد Lucifer's Linux لهجمات DDoS المستندة إلى HTTP وكذلك عبر TCP و UCP و ICMP.

تم الكشف عن هذه السلالة الجديدة من عائلة Turla Penquin من البرامج الضارة من قبل الباحثين في مايو. إنه باب خلفي يسمح للمهاجمين باعتراض حركة مرور الشبكة وتشغيل الأوامر دون الحصول على الجذر.

وجدت Kaspersky أن الثغرة تعمل على عشرات الخوادم في الولايات المتحدة وأوروبا في يوليو.

Doki هي أداة خلفية تستهدف بشكل أساسي خوادم Docker سيئة الإعداد لتثبيت أدوات التعدين المشفرة.

في حين أن البرامج الضارة عادة ما تتصل بعناوين IP أو عناوين URL محددة مسبقًا لتلقي التعليمات ، فقد أنشأ منشئو Doki نظامًا ديناميكيًا يستخدم واجهة برمجة تطبيقات blockchain Dogecoin المشفرة. هذا يجعل من الصعب إزالة البنية التحتية للأوامر حيث يمكن لمشغلي البرامج الضارة تغيير خادم التحكم بمعاملة Dogecoin واحدة فقط.

لتجنب Doki ، يجب عليك التأكد من تكوين واجهة إدارة Docker بشكل صحيح.

TrickBot هو حصان طروادة مصرفي يستخدم لهجمات برامج الفدية وسرقة الهوية ، وهو ما أدى أيضًا إلى الانتقال من Windows إلى Linux. Anchor_DNS ، إحدى الأدوات التي استخدمتها المجموعة وراء TrickBot ، ظهرت في أحد إصدارات Linux في يوليو.

يعمل Anchor_Linux كباب خلفي وينتشر عادة عبر ملفات مضغوطة. تقوم البرامج الضارة بإعداد مهمة cron وتتصل بخادم التحكم عبر استعلامات DNS.

ذات صلة: كيفية اكتشاف رسالة بريد إلكتروني مخادعة

عادةً ما ينتشر Tycoon Trojan كبيئة تشغيل Java Runtime تم اختراقها داخل أرشيف مضغوط. اكتشف الباحثون أنه في يونيو يعمل على أنظمة Windows و Linux للشركات الصغيرة والمتوسطة الحجم وكذلك المؤسسات التعليمية. يقوم بتشفير الملفات ويطالب بفدية.

يقوم برنامج rootkit هذا باختطاف Netfilter لإخفاء الأوامر وسرقة البيانات بين حركة مرور الويب العادية لتجاوز جدران الحماية.

تم تحديده لأول مرة على سحابة Amazon Web Services في فبراير ، ويمكن استخدام النظام للتحكم في البرامج الضارة على أي خادم خلف أي جدار حماية.

في فبراير أيضًا ، اكتشف الباحثون في Trend Micro أن PowerGhost قد حققت قفزة من Windows إلى Linux. هذا هو عامل منجم للعملات المشفرة بدون ملفات يمكنه إبطاء نظامك وتدهور الأجهزة من خلال زيادة البلى.

يمكن لإصدار Linux إلغاء تثبيت منتجات مكافحة البرامج الضارة أو القضاء عليها ويظل نشطًا باستخدام مهمة cron. يمكنه تثبيت برامج ضارة أخرى ، والحصول على الوصول إلى الجذر ، والانتشار عبر الشبكات باستخدام SSH.

منذ أن تم تحديد شبكة الروبوتات من نظير إلى نظير (P2P) لأول مرة في يناير 2020 ، تم العثور على 20 إصدارًا آخر. الضحايا تشمل الحكومات والجامعات والمراكز الطبية والبنوك.

Fritzfrog عبارة عن برنامج ضار لا يحتوي على ملفات ، وهو نوع من التهديد الذي يعيش في ذاكرة الوصول العشوائي بدلاً من محرك الأقراص الثابتة لديك ويستغل نقاط الضعف في البرامج الحالية للقيام بعمله. بدلاً من الخوادم ، تستخدم P2P لإرسال اتصالات SSH المشفرة لتنسيق الهجمات عبر الأجهزة المختلفة ، وتحديث نفسها ، وضمان توزيع العمل بالتساوي في جميع أنحاء الشبكة.

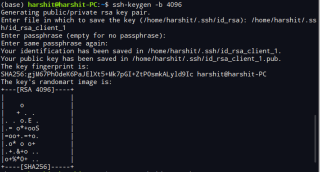

على الرغم من أنه ليس ملفًا ، إلا أن Fritzfrog يقوم بإنشاء باب خلفي باستخدام مفتاح SSH عام للسماح بالوصول في المستقبل. ثم يتم حفظ معلومات تسجيل الدخول للأجهزة المخترقة عبر الشبكة.

توفر كلمات المرور القوية ومصادقة المفتاح العام الحماية من هذا الهجوم. يعد تغيير منفذ SSH أو إيقاف تشغيل الوصول إلى SSH إذا كنت لا تستخدمه فكرة جيدة أيضًا.

تبيع FinFisher برنامج FinSpy المرتبط بالتجسس على الصحفيين والنشطاء كحل مراقبة جاهز للحكومات. كشفت منظمة العفو الدولية ، التي شوهدت سابقًا على نظامي التشغيل Windows و Android ، عن إصدار Linux من البرنامج الضار في نوفمبر 2019.

يسمح FinSpy بالتنصت على حركة المرور والوصول إلى البيانات الخاصة وتسجيل الفيديو والصوت من الأجهزة المصابة.

وصل الأمر إلى الوعي العام في عام 2011 عندما وجد المتظاهرون عقدًا لشراء FinSpy في مكاتب جهاز الأمن المصري الوحشي بعد الإطاحة بالرئيس مبارك.

بينما قد لا يكون مستخدمو Linux عرضة للعديد من التهديدات الأمنية مثل مستخدمي Windows ، فلا شك أن قيمة وحجم البيانات التي تحتفظ بها أنظمة Linux تجعل النظام الأساسي أكثر جاذبية لمجرمي الإنترنت.

إذا كان مكتب التحقيقات الفيدرالي ووكالة الأمن القومي قلقين ، فيجب على التجار الفرديين أو الشركات الصغيرة التي تعمل بنظام لينوكس أن يبدأوا في إيلاء المزيد من الاهتمام للأمان الآن إذا كانوا يريدون تجنب أن يصبحوا أضرارًا جانبية أثناء الهجمات المستقبلية على المؤسسات الكبيرة.

فيما يلي نصائحنا لحماية نفسك من القائمة المتزايدة لبرامج Linux الضارة:

تعرف على كيفية تحديث Firefox من Terminal على كمبيوتر Ubuntu Linux

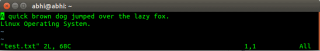

يعد vim أحد أشهر برامج تحرير الملفات في Linux. يرجع جزء من الشعبية إلى الأمر

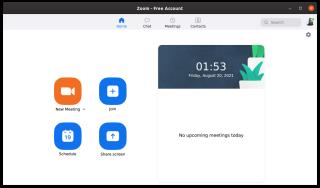

بالنسبة للموظفين المستقلين والموظفين الذين يعملون بانتظام من المنزل ، يعد الاتصال عن بُعد أحد الأشياء العديدة التي يجب الاهتمام بها. لقد حلت مؤتمرات الفيديو الآن محل الاجتماعات في المكتب بالنسبة للكثيرين منا. شهدت أدوات مثل Zoom و Skype زيادة هائلة في النمو.

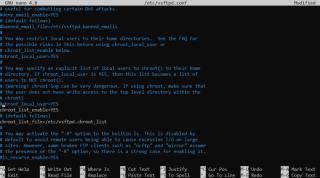

إذا كنت تقوم بإعداد خادم Linux ، فستحتاج إلى الوصول إلى FTP. هذا يعني أولاً تثبيت خادم FTP على Linux. يجب أن يكون هذا من أول الأشياء التي تقوم بها بعد تثبيت نظام تشغيل الخادم الخاص بك.

هل سبق لك أن أردت تشفير الملفات بسرعة وسهولة في Linux دون الحاجة إلى تثبيت حزم برامج جديدة وتعلمها؟ هذه طريقة ممتازة وسهلة لتشفير الملفات أو الدلائل بسهولة عبر AES256 المؤمنة بكلمة مرور ، مما يساعد على إبقاء ملفاتك بعيدًا عن أعين المتطفلين.

من المحتمل أن يكون الأمر make أحد أكثر الأوامر استخدامًا في نظام Linux البيئي. يستخدم هذا الأمر لبناء البرامج وترجمتها مباشرة من الكود المصدري.

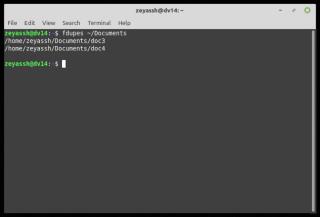

عند العمل بكميات كبيرة من الوسائط والمستندات ، من الشائع أن تتراكم نسخ متعددة من نفس الملف على جهاز الكمبيوتر الخاص بك. حتمًا ، ما يلي هو مساحة تخزين مزدحمة مليئة بالملفات الزائدة عن الحاجة ، مما يؤدي إلى إجراء فحوصات دورية للملفات المكررة على نظامك.

أحد الخيارات الرئيسية التي يواجهها العديد من مستخدمي Linux عند اختيار توزيع Linux هو استقراره ، أو مدى تغير البرنامج.

تعد مديرو التنزيل أداة شائعة لإدارة جميع التنزيلات الخاصة بك داخل تطبيق واحد وتزويدك ببعض الميزات المفيدة. إذا كنت قد انتقلت مؤخرًا من نظام التشغيل Windows إلى Linux ، فقد تبحث عن بديل لبرنامج Internet Download Manager الشهير (IDM).

Cursive هو تطبيق ويب تقدمي (PWA) قدمته Google مع إصدار HP Chromebook x2 11. يمكنك استخدام هذا التطبيق لتدوين ملاحظات مكتوبة بخط اليد على جهاز Chromebook المزود بقلم.

Vim هو محرر الأكواد الأقوى والأكثر تنوعًا المتاح للأنظمة الشبيهة بـ Unix. إنه امتداد لمحرر السادس الذي طوره بيل جوي. يتوفر Vim افتراضيًا في معظم أنظمة Linux و BSD.

يعد محرك التخزين Redis الشهير أداة ممتازة ولا بد من امتلاكها في أي ترسانة من مطوري البرامج. يسمح محرك التخزين في الذاكرة بتخزين واسترجاع البيانات بسرعة مذهلة ، تصل إلى 32 مليون استفسار في الثانية ، مما يجعلها مكملاً رئيسياً لأي محرك قاعدة بيانات رئيسي.

يعرض Neofetch شعار ASCII لتوزيع Linux الخاص بك مع المعلومات المتعلقة بنظامك في الجهاز. سيستخدمه العديد من مستخدمي Linux في لقطات شاشة لأجهزة سطح المكتب الخاصة بهم فقط لأنهم يعتقدون أنها رائعة. وهم على حق. يمكنك استخدامه لإظهار الإعداد الخاص بك في لقطات الشاشة أيضًا.

هل تريد تجربة توزيعات Linux على نظامك دون تثبيت؟ تتوفر العديد من مواقع الويب على الإنترنت والتي تتيح لك تشغيل أنظمة التشغيل المستندة إلى Linux على مستعرض الإنترنت.

على الرغم من أن Linux قد لا يكون نظام التشغيل المفضل للمستخدمين العاديين ، إلا أنه الخيار المفضل لمعظم المطورين والمبرمجين. Linux هو نظام تشغيل أكثر عملية تم تصميمه بشكل صريح مع وضع البرمجة والمطورين في الاعتبار.

Spotify هي واحدة من أكبر خدمات بث الموسيقى الموجودة هناك. لديه عملاء أصليين لكل من الأجهزة المحمولة (Android و iOS) وأجهزة سطح المكتب (Mac و Windows).

هل تريد تثبيت الحزم على Arch Linux ولكن لا تعرف كيف؟ يواجه الكثير من الأشخاص هذه المشكلة عندما يهاجرون لأول مرة من التوزيعات القائمة على دبيان إلى Arch. ومع ذلك ، يمكنك بسهولة إدارة الحزم على نظامك المستند إلى Arch باستخدام مديري الحزم.

هل تريد تحويل حزمة Linux إلى تنسيق آخر؟ ربما تكون الحزمة التي تبحث عنها غير متوفرة للتوزيعة الخاصة بك ولكنك لا تزال تريدها مهما كان الأمر. أو ربما تكون مطورًا وترغب في توفير وقتك عن طريق إعادة حزم برنامجك بسرعة إلى تنسيقات أخرى دون الحاجة إلى إنشاء الحزمة مرة أخرى.

في العصر الحديث للتكنولوجيا ، أصبحت الكتابة واحدة من أكثر الأنشطة شيوعًا للعديد من المهن. يمكن أن يساعدك تعلم الكتابة بشكل أسرع ودقة في إنجاز المزيد من الأشياء في نفس الوقت.

أحيانًا يكون من الأفضل مغادرة الرصيف والإبحار بعيدًا!

طريقة سهلة لتغيير الدلائل في Linux من المحطة

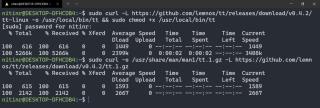

تشرح لك هذه المقالة عملية إضافة مصادقة مفاتيح SSH على خادم Ubuntu 20.04 وتعطيل المصادقة المستندة إلى كلمة المرور.

تعرف على كيفية تحديث Firefox من Terminal على كمبيوتر Ubuntu Linux

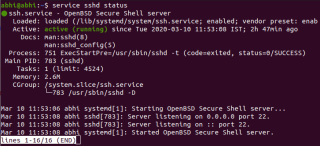

الوصول بأمان إلى جهاز Ubuntu الخاص بك من أي مكان

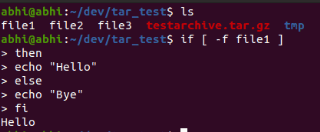

التحقق من وجود ملف أو دليل من نص برمجي Bash

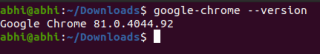

دليل سريع لتثبيت Google Chrome من سطر الأوامر على Ubuntu 20.04

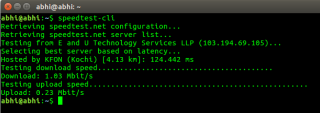

Speedtest.net هي خدمة لاختبار سرعة اتصالك بالإنترنت. يستخدم خادم speedtest.net قريب للتنزيل

امنح امتيازات الجذر لأي مستخدم لديه sudo على Ubuntu 20.04 LTS

تحديث NodeJS باستخدام APT و NVM.