Hoe maak je een groep aan in Linux

Groepen worden gebruikt om gebruikers en hun privileges te organiseren, zoals het lezen van de schrijf- en uitvoeringsrechten. Om een groud toe te voegen, is het commando groupadd.

In dit artikel leggen we uit hoe u WireGuard VPN installeert op Ubuntu 20.04.

WireGuard is een uiterst eenvoudige maar snelle en moderne VPN die gebruikmaakt van de modernste cryptografie. In vergelijking met andere populaire VPN-oplossingen, zoals IPsec en OpenVPN, is WireGuard sneller, gemakkelijker te configureren en heeft het een kleinere footprint. Het is platformonafhankelijk en kan bijna overal worden uitgevoerd, inclusief Linux, Windows, Android en macOS.

WireGuard maakt gebruik van state-of-the-art cryptografie, zoals het Noise protocol framework, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash24, HKDF, en veilige vertrouwde constructies. WireGuard is ontworpen met gemak van implementatie en eenvoud in het achterhoofd. Het is bedoeld om eenvoudig te worden geïmplementeerd in een paar regels code en gemakkelijk te controleren op beveiligingsproblemen.

Vereisten

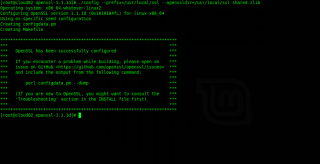

Laten we beginnen met de installatie.

1. Houd de server up-to-date

# apt update -y

2. Installeer WireGuard VPN

We installeren WireGuard vanuit de standaard Ubuntu-repository.

# apt install wireguard -y

Hiermee worden de WireGuard-module en tools geïnstalleerd.

3. Genereer privé- en openbare sleutel

WireGuard heeft twee opdrachtregelprogramma's wg en wg-quick . We gebruiken die opdrachten om WireGuard VPN te configureren.

Met behulp van de wg- opdracht genereren we een privé- en openbare sleutel zoals hieronder weergegeven:

# wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Elk apparaat in het WireGuard VPN-netwerk moet een privé- en openbare sleutel hebben. De bestanden worden gegenereerd in de map /etc/wireguard . U mag geen privésleutel met iemand delen en deze veilig bewaren.

4. Tunnelapparaat configureren:

Vervolgens moeten we een tunnelapparaat configureren dat het VPN-verkeer zal routeren. We doen deze taak door het configuratiebestand te maken met de naam wg0.conf .

# vi /etc/wireguard/wg0.conf

Voeg de volgende inhoud toe aan het bestand.

[Interface]

Address = 10.0.0.1/24

SaveConfig = true

ListenPort = 51820

PrivateKey = SERVER_PRIVATE_KEY

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Opmerking: Vervang enp0s3 door de naam van uw openbare netwerkinterface.

Vervang SERVER_PRIVATE_KEY door uw persoonlijke sleutel. U kunt de persoonlijke sleutel vinden met de volgende opdracht:

# cat /etc/wireguard/privatekey

De wg0.conf- en privatekey-bestanden zouden niet leesbaar moeten zijn voor normale gebruikers. Gebruik chmod om de rechten in te stellen op 600:

# chmod 600 /etc/wireguard/{privatekey,wg0.conf}

Als je klaar bent, breng je de wg0-interface naar boven met behulp van de attributen die zijn gespecificeerd in het configuratiebestand:

# wg-quick up wg0

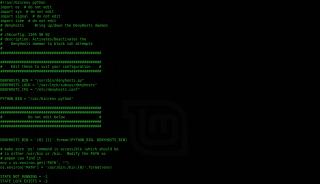

Uitgang:

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.0.0.1/24 dev wg0[#] ip link set mtu 1420 up dev wg0

[#] iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

Om de interfacestatus en configuratie te controleren, voert u het volgende in:

# wg show wg0

Uitgang:

interface: wg0

public key: hV6hSNnGfUi3dFWrR1GMZTMV3gzJ/HUs3N0HYCVfA3U=

private key: (hidden)

listening port: 51820

Voer de volgende opdracht uit om de WireGuard-interface tijdens het opstarten te openen:

# systemctl enable wg-quick@wg0

5. Servernetwerken

IP-forwarding moet zijn ingeschakeld om NAT te laten werken. Open het bestand /etc/sysctl.conf en voeg de volgende regel toe of verwijder het commentaar:

# vi /etc/sysctl.conf

Uncomment volgende parameter:

net.ipv4.ip_forward=1

Sla het bestand op en pas de wijziging toe:

# sysctl -p

Uitgang:

net.ipv4.ip_forward = 1

6. Firewall configureren

Als u UFW gebruikt om uw firewall te beheren, moet u UDP-verkeer openen op poort 51820:

# ufw allow 51820/udp

Dat is het. De installatie en configuratie is met succes voltooid.

In dit artikel hebben we gezien hoe u WireGuard VPN installeert op Ubuntu 20.04.

Groepen worden gebruikt om gebruikers en hun privileges te organiseren, zoals het lezen van de schrijf- en uitvoeringsrechten. Om een groud toe te voegen, is het commando groupadd.

Leg 3 manieren uit om het CPU-gebruik in Linux te controleren. CPU-gebruik verwijst naar het gebruik van verwerkingsbronnen of de hoeveelheid werk die door een CPU wordt verwerkt.

DenyHosts wordt veel gebruikt als alternatief voor Fail2ban. Als er te veel ongeldige SSH-inlogpogingen zijn geweest, gaat het ervan uit dat de brute-force-aanvallen of

We zullen leren hoe je een nieuwe schijf op een Linux-server kunt mounten. Voor deze demonstratie gebruiken we de CentOS 7-cloudserver. mount nu de partitie zoals hieronder getoond.

Leg goed uit hoe het eenvoudig is om Fail2ban op Ubuntu 20.04 te installeren. Fail2ban is geschreven in de programmeertaal Python en is gratis open source. Configuratie.

Leg goed uit hoe u WireGuard VPN installeert op Ubuntu 20.04. WireGuard is een uiterst eenvoudige, snelle en moderne VPN die gebruikmaakt van de modernste cryptografie

OpenSSL is een robuuste, commerciële toolkit met volledige functionaliteit voor de Transport Layer Security (TLS) & (SSL)-protocollen. Leer OpenSSL 1.1.1d installeren in CentOS

Hoe CSF op de CentOS 8-server te installeren en configureren. ConfigServer Security & Firewall is een (SPI) firewall, Login/Intrusion Detection en Security applicatie.

Configuratie auditregel niet weergegeven? Ontdek hoe onze ondersteuningstechnici het probleem oplossen en oplossen. Regelconfiguratiebestand /etc/audit/rules.d/audit.rules

In dit artikel zullen we leren hoe onze ondersteuningstechnici de hoge belasting van CloudLinux op de server oplossen. Zorg ervoor dat uw LVE-limieten correct zijn geconfigureerd.