Cum se creează un grup în Linux

Grupurile sunt utilizate pentru a organiza utilizatorii și privilegiile lor, cum ar fi citirea scrisului și executarea permisiunii. Pentru a adăuga un groud, comanda este groupadd.

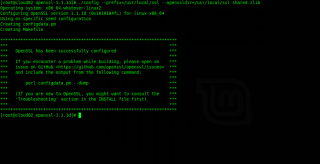

În acest articol, vom explica cum se instalează WireGuard VPN pe Ubuntu 20.04.

WireGuard este un VPN extrem de simplu, dar rapid și modern, care utilizează criptografie de ultimă generație. În comparație cu alte soluții VPN populare, cum ar fi IPsec și OpenVPN, WireGuard este mai rapid, mai ușor de configurat și are o amprentă mai mică. Este multiplataforma și poate rula aproape oriunde, inclusiv Linux, Windows, Android și macOS.

WireGuard utilizează criptografie de ultimă generație, cum ar fi cadrul de protocol Noise, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash24, HKDF și construcții sigure de încredere. WireGuard a fost proiectat cu ușurință în implementare și simplitate. Este menit să fie implementat cu ușurință în foarte puține linii de cod și ușor de verificat pentru vulnerabilități de securitate.

Condiții prealabile

Să începem cu instalarea.

1. Păstrați serverul la zi

# apt update -y

2. Instalați WireGuard VPN

Vom instala WireGuard din depozitul Ubuntu implicit.

# apt install wireguard -y

Aceasta va instala modulul și instrumentele WireGuard.

3. Generați cheie privată și publică

WireGuard are două instrumente de linie de comandă wg și wg-quick . Vom folosi aceste comenzi pentru a configura WireGuard VPN.

Folosind comanda wg , vom genera o cheie privată și publică, așa cum se arată mai jos:

# wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Fiecare dispozitiv din rețeaua WireGuard VPN trebuie să aibă o cheie privată și publică. Fișierele vor fi generate în directorul / etc / wireguard . Nu ar trebui să distribuiți nimănui cheie privată și să o păstrați securizată.

4. Configurați dispozitivul tunel

În continuare, trebuie să configurăm dispozitivul tunel care va direcționa traficul VPN. Vom face această sarcină prin crearea fișierului de configurare cu numele wg0.conf .

# vi /etc/wireguard/wg0.conf

Adăugați următorul conținut în fișier.

[Interface]

Address = 10.0.0.1/24

SaveConfig = true

ListenPort = 51820

PrivateKey = SERVER_PRIVATE_KEY

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Notă: Înlocuiți enp0s3 cu numele interfeței de rețea publică.

Înlocuiți SERVER_PRIVATE_KEY cu cheia dvs. privată. Puteți găsi cheia privată folosind următoarea comandă:

# cat /etc/wireguard/privatekey

Fișierele wg0.conf și privatekey nu ar trebui să fie lizibile pentru utilizatorii normali. Utilizați chmod pentru a seta permisiunile la 600:

# chmod 600 /etc/wireguard/{privatekey,wg0.conf}

După ce ați terminat, aduceți interfața wg0 în sus utilizând atributele specificate în fișierul de configurare:

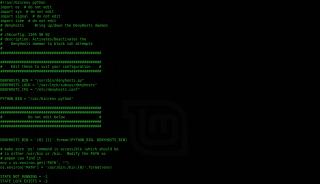

# wg-quick up wg0

Ieșire:

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.0.0.1/24 dev wg0[#] ip link set mtu 1420 up dev wg0

[#] iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

Pentru a verifica starea și configurația interfeței, introduceți:

# wg show wg0

Ieșire:

interface: wg0

public key: hV6hSNnGfUi3dFWrR1GMZTMV3gzJ/HUs3N0HYCVfA3U=

private key: (hidden)

listening port: 51820

Pentru a aduce interfața WireGuard la momentul pornirii, rulați următoarea comandă:

# systemctl enable wg-quick@wg0

5. Rețea de server

Redirecționarea IP trebuie activată pentru ca NAT să funcționeze. Deschideți fișierul /etc/sysctl.conf și adăugați sau decomentați următoarea linie:

# vi /etc/sysctl.conf

Descommentați următorul parametru

net.ipv4.ip_forward=1

Salvați fișierul și aplicați modificarea:

# sysctl -p

Ieșire:

net.ipv4.ip_forward = 1

6. Configurați paravanul de protecție

Dacă utilizați UFW pentru a vă gestiona firewall-ul, trebuie să deschideți trafic UDP pe portul 51820:

# ufw allow 51820/udp

Asta e. Instalarea și configurarea au fost finalizate cu succes.

În acest articol, am văzut cum se instalează WireGuard VPN pe Ubuntu 20.04.

Grupurile sunt utilizate pentru a organiza utilizatorii și privilegiile lor, cum ar fi citirea scrisului și executarea permisiunii. Pentru a adăuga un groud, comanda este groupadd.

Explicați bine 3 moduri de a verifica utilizarea procesorului în Linux. Utilizarea procesorului se referă la o utilizare a resurselor de procesare sau la cantitatea de muncă gestionată de un procesor.

DenyHosts este utilizat pe scară largă ca alternativă la Fail2ban. Dacă au existat prea multe încercări de conectare SSH nevalide, se presupune că atacurile sale cu forță brută sau

Vom învăța cum să montăm un disc nou pe un server Linux. Pentru această demonstrație, folosim CentOS 7 cloud server. acum montați partiția așa cum se arată mai jos.

Explicați bine cum este ușor să instalați Fail2ban pe Ubuntu 20.04. Fail2ban este scris în limbaj de programare Python și este open source, gratuit. Configurare.

Explicați cum să instalați WireGuard VPN pe Ubuntu 20.04. WireGuard este un VPN extrem de simplu, rapid și modern care utilizează criptografie de ultimă generație

OpenSSL este un set de instrumente robust, de calitate comercială, cu funcții complete pentru protocoalele Transport Layer Security (TLS) și (SSL). Aflați cum să instalați OpenSSL 1.1.1d în CentOS

Cum se instalează și se configurează CSF pe serverul CentOS 8. ConfigServer Security & Firewall este un firewall (SPI), aplicație de conectare / detectare intruziuni și securitate.

Configurarea regulii de audit nu este reflectată? Aflați cum soluționează și soluționează problema inginerii noștri de asistență. Fișierul de configurare a regulii /etc/audit/rules.d/audit.rules

În acest articol vom afla cum inginerii noștri de asistență repară CloudLinux încărcarea mare pe server. Vă rugăm să vă asigurați că limitele dvs. LVE sunt configurate corect.