Stocarea informațiilor online a devenit o normă. Mai multe organizații remorcă această parte pentru a rămâne relevante în această eră a interconectivității.

Lăsarea sistemelor care stochează informațiile dvs. sensibile nesecurizate este o rețetă pentru dezastru, mai ales cu prezența infractorilor cibernetici.

Fiecare informație salvată online necesită o securitate cibernetică adecvată, iar adoptarea unui cadru care a fost dovedit și testat este o modalitate eficientă de a menține atacatorii la distanță.

Când caută să îmbunătățească securitatea online, mulți utilizatori se uită la cadrul NIST. Dar ce este? Să aflăm.

Ce înseamnă NIST în domeniul securității cibernetice?

NIST este un acronim pentru Institutul Național de Standarde și Tehnologie — o agenție guvernamentală specializată în managementul riscului de securitate cibernetică.

Absența unui standard pentru managementul riscului de securitate cibernetică în trecut a creat o lacună în sistemele de securitate ale organizațiilor, iar atacatorii cibernetici au profitat de decalaj pentru a executa atacuri.

În ciuda faptului că au recunoscut necesitatea managementului riscului de securitate cibernetică, unele organizații nu aveau expertiza necesară pentru a-l implementa, fiind astfel victimele atacurilor cibernetice.

Cadrul de securitate cibernetică NIST cuprinde diferite domenii. Organizațiile din diferite industrii își pot consolida sistemele de securitate prin implementarea cadrului cu utilizarea sistemelor de detectare a intruziunilor și a altor practici.

Cadrul NIST constă din trei componente: de bază, niveluri de implementare și profiluri. Fiecare componentă evaluează impactul managementului riscului de securitate cibernetică asupra obiectivelor operaționale și financiare ale unei afaceri. Următoarele secțiuni vor acoperi fiecare dintre acestea.

Nucleul cadrului NIST

Cadrul de bază NIST întruchipează o serie de activități și linii directoare pe care organizațiile le pot folosi pentru a gestiona riscurile de securitate cibernetică.

Practicitatea este punctul central al cadrului de bază. Acesta prezintă activități practice pe care organizațiile le pot implementa pentru a obține rezultate specifice. Având în vedere abordarea sa practică, această componentă face referire la exemple din viața reală de organizații care au adoptat practicile prezentate pentru a-și gestiona riscurile de securitate cibernetică.

Există cinci funcții ale nucleului cadrului:

1. Identificați

Pentru a gestiona eficient riscurile de securitate cibernetică, trebuie să vă cunoașteți sistemele și activele critice.

În timp ce toate activele tale pot fi importante pentru organizația ta, unele sunt mai valoroase decât altele. Cadrul de bază vă permite să vă prioritizați eforturile de gestionare a riscurilor. În fața unui atac, acordați prioritate celor mai valoroase bunuri ale dvs. înainte de a trece la celelalte.

Funcția de identificare include mediul de afaceri, managementul activelor, managementul riscului și guvernanța.

2. Protejează

Această funcție vă ajută să vă eficientizați eforturile de securitate cibernetică, fiind proactiv în prevenirea pătrunderii amenințărilor în rețeaua dvs.

În loc să răzbați în fața unui atac de securitate cibernetică, ai apărarea la sol împotriva posibilelor atacuri.

Funcția de protecție include conștientizarea și instruirea, controlul accesului și securitatea datelor.

3. Detectează

Identificarea bunurilor tale cele mai valoroase și apărarea împotriva amenințărilor este un început bun, dar nu este suficient pentru a preveni un atac. Această funcție vă ajută să dezvoltați strategii pentru a identifica amenințările care pot exista, destul de devreme înainte ca acestea să escaladeze.

Funcția de detectare include monitorizare continuă, anomalii și evenimente și procese de detectare.

4. Răspunde

Când detectezi o amenințare la securitatea cibernetică , ce faci? Această funcție vă ghidează în dezvoltarea unei strategii eficiente care vă va ajuta să eliminați amenințarea din răsputeri. Nerespectarea unui răspuns eficient poate duce la pagube grave.

Funcția de răspuns include planificare, comunicații, atenuare și îmbunătățiri.

5. Recuperează-te

Chiar dacă ați reușit să gestionați eficient un risc de securitate cibernetică, este posibil ca sistemul dumneavoastră să nu fie exact ca înainte de amenințare sau atac. Trebuie să-l readuceți la starea inițială cu o serie de activități și să puneți măsuri pentru a preveni reapariția.

Funcția de recuperare include planificare, comunicații și îmbunătățiri.

Nivelurile de implementare a cadrului

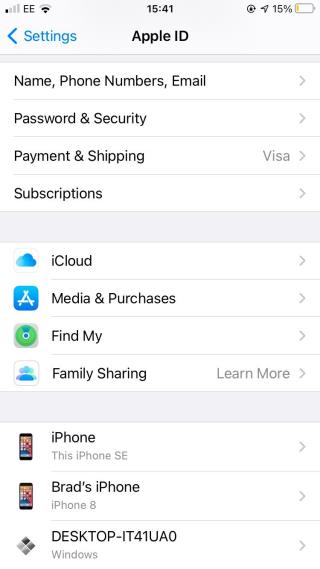

Organizațiile mai mari pot suferi riscuri de securitate avansate în comparație cu organizațiile mai mici. Acest cadru este conceput pentru a oferi organizațiilor flexibilitatea de a implementa managementul riscului de securitate cibernetică în capacitatea lor.

Variind de la nivelurile 1-4, cadrul de niveluri de implementare vă permite să vă mișcați în propriul ritm, în funcție de nevoile dvs., pentru a vă gestiona activele și costurile.

Nivelul 1: parțial

După cum sugerează și numele, nivelul 1 este o abordare parțială a managementului riscului de securitate cibernetică. În loc să vă oficializați întregul cadru de securitate și să fiți proactiv în prealabil, sunteți reactiv, acționând doar atunci când apare un risc de securitate.

Conștientizarea securității cibernetice este limitată la acest nivel și comunicarea în cadrul organizației dumneavoastră nu este neapărat cea mai bună din cauza lipsei de procese stabilite.

Aici începeți să vă oficializați gestionarea riscului de securitate cibernetică. Echipa dvs. de management recunoaște necesitatea unui cadru de management al riscurilor și creează conștientizarea acestuia în întreaga organizație. Îți echipezi angajații cu instrumentele necesare pentru a executa activități de securitate cibernetică, dar nu există o structură pentru a partaja informații în exterior sau a colabora cu surse externe.

Nivelul 3: repetabil

La acest nivel, managementul securității dumneavoastră cibernetice este avansat. Există un cadru oficial pentru managementul riscurilor și practicile de securitate cibernetică. Vă acordați prioritate gestionării securității cibernetice și o actualizați în mod regulat în conformitate cu mediul și nevoile dvs. de afaceri.

Există un nivel ridicat de conștientizare a securității cibernetice în organizația dvs., iar angajații dvs. cunosc foarte bine practicile de securitate cibernetică. Organizația dumneavoastră are, de asemenea, un proces de comunicare și colaborări cu surse externe.

Nivelul 4: adaptiv

Acesta este apogeul managementului riscului de securitate cibernetică. La acest nivel, ați stăpânit arta de a prelua lecții din incidentele de securitate trecute și de a folosi acele lecții pentru a vă consolida sistemul de securitate actual și a face previziuni viitoare.

Organizația dvs. prosperă cu o cultură sănătoasă a securității cibernetice, angajații fiind foarte calificați în activități de securitate cibernetică. Este mare în ceea ce privește schimbul de informații în exterior și face progrese pozitive în colaborările sale cu surse externe.

Profiluri cadru

Profilurile cadru vă ajută să creați un echilibru între nevoile afacerii, resursele și capacitatea dvs. de a gestiona riscurile de securitate cibernetică.

După ce ați făcut profilul organizației dvs., sunteți bine informat pentru a adopta cele mai bune practici de gestionare a riscurilor de securitate cibernetică pentru afacerea dvs.

Cu o imagine clară a punctelor forte și a punctelor slabe ale afacerii dvs., creați procese pentru a vă valorifica punctele forte și a vă aborda punctele slabe.

Cum folosesc cadrul NIST de securitate cibernetică?

Te gândești să renunți la cadrul actual de securitate cibernetică pentru cadrul NIST? Nu asa de repede. Cadrul încurajează organizațiile să ia în considerare starea lor actuală de securitate cibernetică înainte de a lua măsuri.

1. Examinați practicile actuale de securitate cibernetică

Un bun început pentru utilizarea cadrului NIST este să revizuiți practicile actuale de securitate cibernetică.

Atunci când efectuați o evaluare adecvată, veți identifica lacunele existente în practicile dvs. de gestionare a riscurilor și veți implementa diferitele activități recomandate de cadru pentru a le remedia.

2. Dezvoltarea sau îmbunătățirea practicilor de securitate cibernetică

După ce ați examinat practicile actuale de securitate cibernetică, puteți alege să le îmbunătățiți sau să dezvoltați noi practici pe baza rezultatelor revizuirii dvs.

Trebuie să vă conturați obiectivele de afaceri și să creați un mediu eficient de securitate cibernetică care să vă ducă la îndeplinire obiectivele. Dacă practicile tale existente nu se aliniază cu obiectivele tale, trebuie să creezi altele noi. Dar dacă au potențial, poți lucra la îmbunătățirea lor.

3. Comunicarea așteptărilor privind securitatea cibernetică cu părțile interesate

Partajarea informațiilor dvs. de securitate cibernetică cu părțile interesate vă oferă mai multe informații despre protejarea activelor dvs.

Examinând starea actuală a securității dvs. cibernetice, aveți o mai bună înțelegere a locului în care vă aflați. În viitor, puteți utiliza soluțiile oferite de cadrul de securitate cibernetică NIST pentru a face predicții și a comunica în mod eficient așteptările dumneavoastră cu părțile interesate și organismele externe.

Oferiți organizației dvs. o șansă mai bună la securitate cibernetică

Cadrul NIST are diferite fațete care pot părea complex de implementat pentru multe organizații. Dar totul se rezumă la a fi detaliat și minuțios.

Când este implementat eficient, cadrul vă ajută să creați un cadru eficient de securitate cibernetică pentru afacerea dvs. Puteți să vă identificați cele mai importante active, să vă măsurați capacitatea de gestionare a riscurilor, să identificați lacunele și să luați măsurile necesare pentru a vă îmbunătăți securitatea cibernetică. În cele din urmă, managementul riscului de securitate cibernetică se va schimba în bine.