Как создать группу в Linux

Группы используются для организации пользователей и их привилегий, таких как разрешение на чтение и выполнение. Чтобы добавить группу, используется команда groupadd.

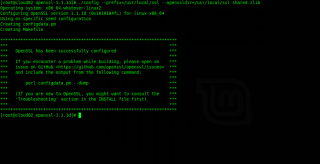

В этой статье мы объясним, как установить WireGuard VPN на Ubuntu 20.04.

WireGuard - это чрезвычайно простой, но быстрый и современный VPN, в котором используется самая современная криптография. По сравнению с другими популярными решениями VPN, такими как IPsec и OpenVPN, WireGuard быстрее, проще в настройке и занимает меньше места. Он кроссплатформенный и может работать практически где угодно, включая Linux, Windows, Android и macOS.

WireGuard использует современную криптографию, такую как структура протокола Noise, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash24, HKDF и безопасные доверенные конструкции. WireGuard был разработан с учетом простоты реализации и простоты. Он предназначен для того, чтобы его можно было легко реализовать в очень небольшом количестве строк кода и легко проверять на наличие уязвимостей в системе безопасности.

Предпосылки

Приступим к установке.

1. Держите сервер в актуальном состоянии.

# apt update -y

2. Установите WireGuard VPN.

Мы установим WireGuard из репозитория Ubuntu по умолчанию.

# apt install wireguard -y

Это установит модуль и инструменты WireGuard.

3. Сгенерируйте закрытый и открытый ключи.

WireGuard имеет два инструмента командной строки wg и wg-quick . Мы будем использовать эти команды для настройки WireGuard VPN.

Используя команду wg , мы сгенерируем закрытый и открытый ключи, как показано ниже:

# wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Каждое устройство в сети WireGuard VPN должно иметь закрытый и открытый ключ. Файлы будут созданы в каталоге / etc / wireguard . Вы не должны никому передавать закрытый ключ и хранить его в безопасности.

4. Настройте туннельное устройство.

Далее нам нужно настроить туннельное устройство, которое будет маршрутизировать трафик VPN. Мы выполним эту задачу, создав файл конфигурации с именем wg0.conf .

# vi /etc/wireguard/wg0.conf

Добавьте в файл следующее содержимое.

[Interface]

Address = 10.0.0.1/24

SaveConfig = true

ListenPort = 51820

PrivateKey = SERVER_PRIVATE_KEY

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Примечание. Замените enp0s3 именем своего общедоступного сетевого интерфейса.

Замените SERVER_PRIVATE_KEY своим закрытым ключом. Вы можете найти закрытый ключ, используя следующую команду:

# cat /etc/wireguard/privatekey

Файлы wg0.conf и privatekey не должны быть доступны для чтения обычным пользователям. Используйте chmod, чтобы установить разрешения на 600:

# chmod 600 /etc/wireguard/{privatekey,wg0.conf}

После этого запустите интерфейс wg0, используя атрибуты, указанные в файле конфигурации:

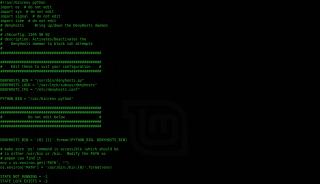

# wg-quick up wg0

Выход:

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.0.0.1/24 dev wg0[#] ip link set mtu 1420 up dev wg0

[#] iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

Чтобы проверить состояние и конфигурацию интерфейса, введите:

# wg show wg0

Выход:

interface: wg0

public key: hV6hSNnGfUi3dFWrR1GMZTMV3gzJ/HUs3N0HYCVfA3U=

private key: (hidden)

listening port: 51820

Чтобы запустить интерфейс WireGuard во время загрузки, выполните следующую команду:

# systemctl enable wg-quick@wg0

5. Сеть серверов

Для работы NAT необходимо включить переадресацию IP. Откройте файл /etc/sysctl.conf и добавьте или раскомментируйте следующую строку:

# vi /etc/sysctl.conf

Раскомментируйте следующий параметр

net.ipv4.ip_forward=1

Сохраните файл и примените изменения:

# sysctl -p

Выход:

net.ipv4.ip_forward = 1

6. Настройте брандмауэр.

Если вы используете UFW для управления брандмауэром, вам необходимо открыть UDP-трафик на порт 51820:

# ufw allow 51820/udp

Вот и все. Установка и настройка были успешно завершены.

В этой статье мы увидели, как установить WireGuard VPN на Ubuntu 20.04.

Группы используются для организации пользователей и их привилегий, таких как разрешение на чтение и выполнение. Чтобы добавить группу, используется команда groupadd.

Хорошо объясните 3 способа проверить загрузку процессора в Linux. Использование ЦП относится к использованию ресурсов обработки или объему работы, выполняемой ЦП.

DenyHosts широко используется как альтернатива Fail2ban. Если было слишком много недействительных попыток входа в систему SSH, он предполагает, что его атаки методом перебора или

Мы узнаем, как подключить новый диск к серверу Linux. Для этой демонстрации мы используем облачный сервер CentOS 7. теперь смонтируйте раздел, как показано ниже.

Хорошо объясните, как легко установить Fail2ban на Ubuntu 20.04. Fail2ban написан на языке программирования Python и является бесплатным с открытым исходным кодом. Конфигурация.

Хорошо объясните, как установить WireGuard VPN на Ubuntu 20.04. WireGuard - чрезвычайно простой, быстрый и современный VPN, в котором используется самая современная криптография.

OpenSSL - это надежный полнофункциональный инструментарий коммерческого уровня для протоколов безопасности транспортного уровня (TLS) и (SSL). Научитесь устанавливать OpenSSL 1.1.1d в CentOS

Как установить и настроить CSF на сервере CentOS 8. ConfigServer Security & Firewall - это (SPI) брандмауэр, приложение для обнаружения входа / вторжений и безопасности.

Конфигурация правила аудита не отражена? Узнайте, как наши инженеры службы поддержки устраняют неполадки и решают проблему. Файл конфигурации правил /etc/audit/rules.d/audit.rules

В этой статье мы узнаем, как наши инженеры службы поддержки устраняют высокую нагрузку CloudLinux на сервер. Убедитесь, что ваши ограничения LVE настроены правильно.