NordVPN กับ ExpressVPN: VPN ใดที่คุณควรใช้ในปี 2021

หากคุณต้องการลงทุนใน VPN NordVPN และ ExpressVPN เป็นตัวเลือกที่ชัดเจน ทั้งสองรุ่นมีความเร็วสูงและทั้งคู่ต่างก็มีประวัติการรีวิวจากลูกค้าในเชิงบวกมาอย่างยาวนาน

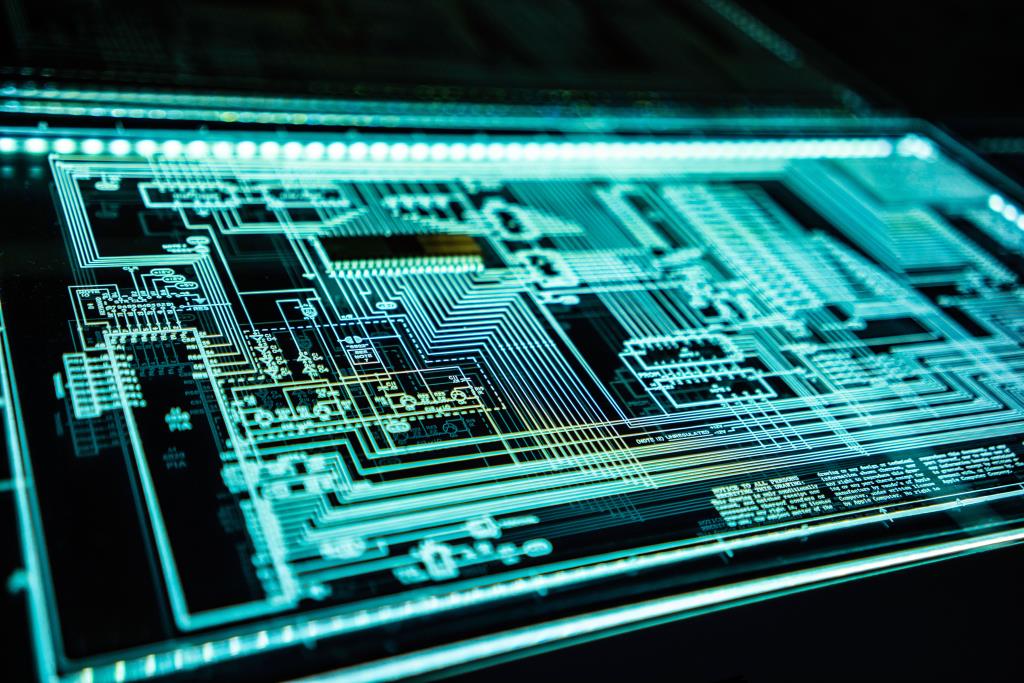

ขั้นตอนการตอบสนองต่อเหตุการณ์เป็นกระบวนการที่มีหลายแง่มุมซึ่งช่วยในการป้องกัน การตรวจจับ และการทำให้เป็นกลางของภัยคุกคามความปลอดภัยทางไซเบอร์ ขั้นตอนเหล่านี้ขึ้นอยู่กับความพยายามข้ามสายงานซึ่งรวมนโยบาย เครื่องมือ และแนวทางที่บริษัทต่างๆ สามารถใช้เมื่อเกิดการละเมิดความปลอดภัย

ขออภัย ไม่มีขั้นตอนการตอบสนองต่อเหตุการณ์ที่สมบูรณ์แบบ ทุกธุรกิจมีระดับความเสี่ยงที่แตกต่างกัน อย่างไรก็ตาม จำเป็นต้องมีขั้นตอนการตอบสนองต่อเหตุการณ์ที่ประสบความสำเร็จ เพื่อให้บริษัทสามารถรักษาข้อมูลของตนให้ปลอดภัยได้

ตามรายงานต้นทุนการละเมิดข้อมูลปี 2564 ของไอบีเอ็มค่าใช้จ่ายเฉลี่ยของการละเมิดข้อมูลสูงที่สุดในรอบ 17 ปี ในปี 2020 ตัวเลขนี้เพิ่มขึ้นเป็น 3.86 ล้านดอลลาร์ และสาเหตุหลักมาจากการเพิ่มขึ้นของบุคคลที่ทำงานทางไกล นอกจากนี้ ปัจจัยสำคัญประการหนึ่งของความเสี่ยงด้านความปลอดภัยที่เพิ่มขึ้นนี้ยังเกี่ยวข้องกับข้อมูลประจำตัวของพนักงานที่ถูกบุกรุก

ที่เกี่ยวข้อง: แผนการรับมือเหตุการณ์คืออะไร?

อย่างไรก็ตาม สำหรับองค์กรที่ใช้กลยุทธ์การปรับปรุงระบบคลาวด์ให้ทันสมัย ไทม์ไลน์การควบคุมภัยคุกคามโดยประมาณจะเร็วกว่าบริษัทที่เตรียมการน้อยกว่า 77 วัน ตามรายงาน องค์กรที่มีระบบตรวจจับ AI ด้านความปลอดภัยยังรายงานการประหยัดได้ถึง 3.81 ล้านดอลลาร์จากการลดภัยคุกคาม

ข้อมูลนี้แสดงให้เห็นว่าแม้ความเสี่ยงจากภัยคุกคามด้านความปลอดภัยจะไม่หายไป ธุรกิจต่างๆ ก็สามารถป้องกันได้ ปัจจัยสำคัญประการหนึ่งสำหรับการลดความเสี่ยงด้านความปลอดภัยอย่างมีประสิทธิภาพคือการมีขั้นตอนการตอบสนองต่อเหตุการณ์ที่มั่นคง

มีมาตรการมากมายในการรักษาความปลอดภัยข้อมูลและปกป้องธุรกิจของคุณ อย่างไรก็ตาม ต่อไปนี้เป็นขั้นตอนสำคัญห้าขั้นตอนในการสร้างขั้นตอนการตอบสนองต่อเหตุการณ์กระสุนปืน

เช่นเดียวกับการต่อสู้ทุกประเภท การรักษาความปลอดภัยทางไซเบอร์คือเกมแห่งการเตรียมพร้อม ก่อนที่เหตุการณ์จะเกิดขึ้น ทีมรักษาความปลอดภัยที่ได้รับการฝึกอบรมควรรู้วิธีดำเนินการตามขั้นตอนการตอบสนองต่อเหตุการณ์อย่างทันท่วงทีและมีประสิทธิภาพ ในการเตรียมแผนรับมือเหตุการณ์ของคุณ ก่อนอื่นคุณต้องตรวจสอบโปรโตคอลที่มีอยู่ และตรวจสอบส่วนธุรกิจที่สำคัญที่อาจตกเป็นเป้าหมายในการโจมตี จากนั้น คุณต้องทำงานเพื่อฝึกอบรมทีมปัจจุบันของคุณให้ตอบสนองเมื่อเกิดภัยคุกคาม คุณต้องทำแบบฝึกหัดการคุกคามเป็นประจำเพื่อให้การฝึกอบรมนี้สดใหม่ในใจของทุกคน

แม้จะเตรียมการอย่างดีที่สุด แต่ก็ยังมีช่องโหว่เกิดขึ้น ด้วยเหตุผลนี้ ขั้นตอนต่อไปของขั้นตอนการตอบสนองต่อเหตุการณ์คือการตรวจสอบภัยคุกคามที่เป็นไปได้อย่างจริงจัง ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์สามารถใช้ระบบป้องกันการบุกรุกจำนวนมากเพื่อค้นหาช่องโหว่ที่ใช้งานอยู่หรือตรวจพบการละเมิด รูปแบบที่พบบ่อยที่สุดของระบบเหล่านี้ ได้แก่ กลไกการลงนาม ความผิดปกติ และนโยบาย เมื่อตรวจพบภัยคุกคาม ระบบเหล่านี้ควรแจ้งเตือนทีมรักษาความปลอดภัยและทีมผู้บริหารโดยไม่ทำให้เกิดความตื่นตระหนกโดยไม่จำเป็น

ในขณะที่การละเมิดยังคงดำเนินอยู่ การอุดช่องโหว่ด้านความปลอดภัยทั้งหมดในคราวเดียวอาจทำได้ยาก เช่นเดียวกับประสบการณ์ของผู้ปฏิบัติงานด้านการแพทย์ในห้องฉุกเฉินของโรงพยาบาล Triage เป็นวิธีการที่ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ใช้เพื่อระบุว่าการละเมิดด้านใดก่อให้เกิดความเสี่ยงสูงสุดสำหรับบริษัทในช่วงเวลาหนึ่งๆ หลังจากจัดลำดับความสำคัญของภัยคุกคามแล้ว Triage จะทำให้ความพยายามในการต่อต้านการโจมตีเป็นไปอย่างมีประสิทธิภาพสูงสุด

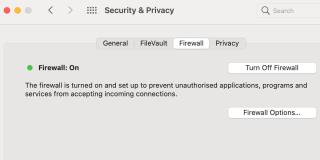

ขึ้นอยู่กับประเภทของภัยคุกคามที่เผชิญ มีหลายวิธีในการต่อต้านภัยคุกคามความปลอดภัยทางไซเบอร์เมื่อมีการระบุ สำหรับความพยายามในการทำให้เป็นกลางอย่างมีประสิทธิภาพ คุณต้องยุติการเข้าถึงของภัยคุกคามก่อนโดยรีเซ็ตการเชื่อมต่อ เพิ่มไฟร์วอลล์ หรือปิดจุดเชื่อมต่อ จากนั้น คุณควรประเมินองค์ประกอบที่อาจติดไวรัสได้อย่างสมบูรณ์ เช่น ไฟล์แนบ โปรแกรม และแอปพลิเคชัน หลังจากนั้น ทีมรักษาความปลอดภัยควรล้างร่องรอยการติดไวรัสทั้งหมดบนฮาร์ดแวร์และซอฟต์แวร์ ตัวอย่างเช่น คุณสามารถเลือกเปลี่ยนรหัสผ่าน ฟอร์แมตคอมพิวเตอร์ใหม่ บล็อกที่อยู่ IP ที่น่าสงสัย และอื่นๆ

เมื่อธุรกิจของคุณได้ทำให้การโจมตีเป็นกลางแล้ว จำเป็นต้องบันทึกประสบการณ์และปรับแต่งกระบวนการที่ทำให้การโจมตีเกิดขึ้นได้ การปรับแต่งขั้นตอนการตอบสนองต่อเหตุการณ์อาจอยู่ในรูปแบบของการปรับปรุงนโยบายของบริษัทหรือดำเนินการฝึกหัดเพื่อค้นหาภัยคุกคามที่เหลืออยู่ หัวใจของเรื่องนี้ การปรับปรุงกระบวนการตอบสนองเหตุการณ์ควรป้องกันไม่ให้เกิดการละเมิดที่คล้ายกันเกิดขึ้นอีก หากคุณต้องการบรรลุเป้าหมายนี้ การรักษาระบบตรวจสอบเครือข่ายอย่างต่อเนื่องและแนะนำทีมเกี่ยวกับวิธีที่ดีที่สุดในการตอบสนองต่อภัยคุกคามเป็นสิ่งสำคัญ

เมื่อไม่ทราบแหล่งที่มาของการละเมิดความปลอดภัย มีหลายสิ่งที่คุณทำได้เพื่อปรับปรุงอัตราความสำเร็จของการตอบสนองต่อเหตุการณ์ของคุณ ดุลยพินิจเป็นปัจจัยสำคัญที่นี่ คุณควรพยายามหลีกเลี่ยงการเผยแพร่ละเมิดจนกว่าจะได้รับการแก้ไขและคุณควรให้การสนทนาส่วนตัวโดยการพูดคุยในคนหรือผ่านแพลตฟอร์มการส่งข้อความที่เข้ารหัส

เมื่อทีมจำกัดการเข้าถึงภัยคุกคามที่น่าสงสัย พวกเขาจะต้องระมัดระวังที่จะไม่ลบข้อมูลที่มีค่าซึ่งใช้ในการระบุแหล่งที่มาของภัยคุกคาม ขออภัย ในระหว่างขั้นตอนการทดสอบ คุณอาจระบุปัญหาที่สำคัญได้ แต่อาจพลาดการติดไวรัสอื่นๆ ด้วยเหตุนี้ หลีกเลี่ยงการใช้เครื่องมือที่ไม่ใช่ทางนิติเวชที่อาจเขียนทับข้อมูลการตรวจสอบที่จำเป็น

หลังจากมีการป้องกันภัยคุกคามแล้ว การบันทึกรายงานและติดตามการโจมตีที่อาจเกิดขึ้นต่อไปถือเป็นสิ่งสำคัญ นอกจากนี้ คุณควรแจ้งบุคคลสำคัญในองค์กรของคุณว่าการละเมิดอาจส่งผลต่อกิจกรรมทางธุรกิจของพวกเขาอย่างไร สุดท้ายนี้ แนวทางข้ามสายงานภายในองค์กรของคุณสามารถมั่นใจได้ว่าทุกแผนกเข้าใจถึงความสำคัญของการนำระบบความปลอดภัยไปใช้ รวมถึงหน่วยงานที่มีความเสี่ยงสูง

น่าเสียดายที่ไม่มีวิธีหลีกเลี่ยงเหตุการณ์ความปลอดภัยทางไซเบอร์ทุกครั้ง เมื่อเวลาผ่านไป แฮ็กเกอร์เริ่มพัฒนาเครื่องมือเพื่อแทรกซึมธุรกิจได้ดีขึ้น ด้วยเหตุผลนี้ บริษัทต่างๆ ควรพยายามรักษาข้อมูลของตนให้ปลอดภัยอยู่เสมอโดยลงทุนในซอฟต์แวร์รักษาความปลอดภัยที่ได้รับการอัปเดต และติดตั้งมาตรการเพื่อตรวจสอบและปกป้องข้อมูลนั้น

การตอบสนองต่อการละเมิดความปลอดภัยทางไซเบอร์จำเป็นต้องมีการจัดลำดับความสำคัญในหลาย ๆ ด้าน อย่างไรก็ตาม การตอบสนองต่อการโจมตีสามารถทำได้เร็วขึ้นเมื่อมีขั้นตอนที่เหมาะสมล่วงหน้า การใช้เวลาวางแผนขั้นตอนการตอบสนองต่อเหตุการณ์ทำให้คุณสามารถตอบสนองต่อภัยคุกคามได้อย่างรวดเร็วและมีประสิทธิภาพ

หากคุณต้องการลงทุนใน VPN NordVPN และ ExpressVPN เป็นตัวเลือกที่ชัดเจน ทั้งสองรุ่นมีความเร็วสูงและทั้งคู่ต่างก็มีประวัติการรีวิวจากลูกค้าในเชิงบวกมาอย่างยาวนาน

คำที่ผุดขึ้นมาบ่อยครั้งคือการเข้ารหัสแบบโฮโมมอร์ฟิค บริษัทและบริการออนไลน์หลายแห่งกำลังเปลี่ยนรูปแบบการเข้ารหัสเป็นประเภทการเข้ารหัสแบบโฮโมมอร์ฟิค โดยโฆษณาว่าเพื่อความเป็นส่วนตัวและความปลอดภัยของผู้ใช้ที่ดีขึ้น

ตัวจัดการรหัสผ่านเป็นวิธีที่ยอดเยี่ยมในการจัดการกับข้อมูลการเข้าสู่ระบบจำนวนมากที่เราทุกคนต้องเผชิญในฐานะส่วนหนึ่งของชีวิตอินเทอร์เน็ตยุคใหม่

ZenMate VPN เป็นตัวเลือกยอดนิยมในหมู่ผู้ใช้ ซึ่งโฆษณานโยบายการไม่บันทึกข้อมูลการใช้งานและฟังก์ชันเพิ่มเติมผ่านส่วนขยายเบราว์เซอร์ หากคุณต้องการทราบว่ามันคุ้มค่ากับเวลาของคุณหรือไม่ โปรดอ่านรีวิว ZenMate VPN ฉบับเต็มเพื่อดูคำตัดสินของเรา

แอพแชร์วิดีโอ TikTok เป็นปรากฏการณ์ นับตั้งแต่ก่อตั้งขึ้นในปี 2560 โซเชียลเน็ตเวิร์กมีผู้ใช้งานเกือบ 90 ล้านคนในสหรัฐอเมริกา และมีการดาวน์โหลดแอปประมาณสองพันล้านครั้ง

ในเดือนสิงหาคม พ.ศ. 2564 มีการประกาศควบรวมกิจการระหว่าง NortonLifeLock และ Avast

เหตุการณ์การแฮ็กมักครอบงำข่าวและเป็นเช่นนั้นโดยชอบธรรม สิ่งเหล่านี้เป็นข้อพิสูจน์ว่าไม่มีใครปลอดภัย โดยเฉพาะอย่างยิ่งเมื่อเหยื่อเป็นบริษัทใหญ่ที่มีระบบความปลอดภัยทางไซเบอร์ที่ซับซ้อน แฮ็คหนึ่งที่มีผลกระทบอย่างมากต่อแนวความปลอดภัยทางไซเบอร์คือแฮ็ค SolarWinds

Virtualization-Based Security เป็นคุณลักษณะใน Windows 10 มาหลายปีแล้ว มันบินอยู่ใต้เรดาร์สำหรับคนจำนวนมากเพราะ Microsoft ไม่ได้บังคับใช้ อย่างไรก็ตาม สิ่งนี้จะเปลี่ยนไปใน Windows 11

เมื่อวันที่ 11 ตุลาคม พ.ศ. 2564 Microsoft ประกาศว่าในช่วงปลายเดือนสิงหาคม Microsoft ได้ป้องกัน DDoS 2.4Tbps ขนาดใหญ่บนบริการ Azure อย่างไม่ตั้งใจ โดยแทบไม่มีการหยุดทำงานสำหรับผู้ใช้นับล้านทั่วโลก

เมื่อเลือกการเชื่อมต่ออินเทอร์เน็ตและโปรโตคอลความปลอดภัยที่เหมาะสม มีหลายปัจจัยที่อาจส่งผลต่อการตัดสินใจของคุณ ตั้งแต่ความง่ายและความสะดวกในการปรับใช้ การรักษาความปลอดภัยในการเก็บข้อมูลของคุณ และความเร็วการเชื่อมต่อโดยรวม

Apple ตั้งเป้าที่จะเปลี่ยนวิธีการท่องเว็บบน iPhone ของคุณด้วยการอัปเดตซอฟต์แวร์ iOS 15 ใหม่ ตอนนี้ iPhone ของคุณสามารถปิดบังที่อยู่ IP ของคุณและรับรองการไม่เปิดเผยตัวตนโดยสมบูรณ์ด้วยคุณสมบัติที่เรียกว่า Private Relay ดังนั้น หากคุณชำระค่า VPN เพื่อการท่องเว็บอย่างปลอดภัยเพียงอย่างเดียว คุณสามารถยกเลิกการสมัครรับข้อมูลได้ทันที

หากคุณเป็นหนึ่งในผู้ใช้ WhatsApp 1.6 พันล้านคน แสดงว่าคุณกำลังใช้การเข้ารหัสแบบ end-to-end (E2EE) อยู่แล้ว รูปแบบการสื่อสารที่ปลอดภัยนี้หมายความว่าข้อความใดๆ ที่คุณส่งถึงบุคคลอื่นสามารถอ่านได้โดยผู้รับเท่านั้น ข้อความแชทดังกล่าวไม่สามารถสกัดโดยบุคคลที่สาม รวมถึงรัฐบาลและอาชญากร

ทั้ง LastPass และ Bitwarden เป็นผู้จัดการรหัสผ่านที่ยอดเยี่ยมในแง่ของความปลอดภัย คุณลักษณะ และแผน แต่ถ้าต้องเลือกระหว่าง 2 ตัวนี้ ตัวไหนจะเหนือกว่ากัน?

รหัสสำรองเป็นวิธีง่ายๆ ในการกลับเข้าสู่บัญชี Google ของคุณ พวกเขาทำหน้าที่เป็นแนวป้องกันสุดท้ายในการลงชื่อเข้าใช้บัญชี Google ของคุณหากคุณทำโทรศัพท์หาย ไม่สามารถรับข้อความจาก Google หรือไม่สามารถรับรหัสจากแอป Google Authenticator

บาร์โค้ดเป็นวิธีที่ดีที่สุดวิธีหนึ่งในการแบ่งปันข้อมูลบนพื้นผิวทางกายภาพ ผู้ที่สนใจทุกคนต้องทำคือสแกนรหัสบนสมาร์ทโฟนโดยตรงเพื่อเข้าถึงเว็บไซต์หรือแอพ

Pinterest เป็นประเด็นร้อนเมื่อพูดถึงเรื่องลิขสิทธิ์ แต่ไซต์กำลังพยายามอย่างเต็มที่เพื่อปกป้องศิลปิน คุณสามารถทำส่วนของคุณได้โดยระมัดระวังเมื่อปักหมุดหรือใช้รูปภาพ

คุณคงเคยเห็นรถ Google ที่มีกล้องติดไว้ กำลังถ่ายวิดีโอสำหรับโหมด Street View มันวิเศษมากที่เราสามารถใช้คอมพิวเตอร์หรือโทรศัพท์เพื่อดูสถานที่ที่เราไม่เคยไป

ในความพยายามที่จะป้องกันการแพร่กระจายของ COVID-19 อุตสาหกรรมร้านอาหารกำลังทิ้งการ์ดเมนูแบบเก่าและกำลังเปลี่ยนไปใช้เมนูดิจิทัลหรือรหัส Quick Response (QR) ที่สแกนได้

แม้แต่พื้นที่ไซเบอร์ที่ระมัดระวังก็อาจเป็นสถานที่อันตรายได้ มัลแวร์ สปายแวร์ และฟิชเชอร์อาละวาด แต่คุณไม่จำเป็นต้องสิ้นหวังเพราะ macOS มาพร้อมกับคุณสมบัติความปลอดภัยอันทรงพลังหลายอย่างที่ช่วยปกป้องคุณ ข้อมูลของคุณ และอุปกรณ์ของคุณ มาดูไลน์อัพกันบ้าง

Virtual Private Network (VPN) เป็นเครื่องมือที่จำเป็นสำหรับการท่องอินเทอร์เน็ตอย่างปลอดภัย แต่ด้วยตัวเลือกทั้งหมดที่มีในตลาด มันง่ายเกินไปที่จะตัดสินใจเมื่อยล้าและจบลงโดยไม่มีการป้องกันโดยไม่มี VPN เลย

การจัดเก็บข้อมูลออนไลน์กลายเป็นเรื่องปกติ องค์กรจำนวนมากขึ้นกำลังลากส่วนนี้เพื่อให้มีความเกี่ยวข้องในยุคของการเชื่อมต่อถึงกันนี้

หากคุณต้องการลงทุนใน VPN NordVPN และ ExpressVPN เป็นตัวเลือกที่ชัดเจน ทั้งสองรุ่นมีความเร็วสูงและทั้งคู่ต่างก็มีประวัติการรีวิวจากลูกค้าในเชิงบวกมาอย่างยาวนาน

ตัวจัดการรหัสผ่านเป็นวิธีที่ยอดเยี่ยมในการจัดการกับข้อมูลการเข้าสู่ระบบจำนวนมากที่เราทุกคนต้องเผชิญในฐานะส่วนหนึ่งของชีวิตอินเทอร์เน็ตยุคใหม่

เมื่อตั้งค่าระบบความปลอดภัยใหม่ คุณต้องตรวจสอบให้แน่ใจว่าระบบทำงานได้อย่างถูกต้องโดยมีช่องโหว่น้อยที่สุด ในกรณีที่สินทรัพย์ดิจิทัลมีมูลค่าหลายพันดอลลาร์เกี่ยวข้อง คุณไม่สามารถเรียนรู้จากข้อผิดพลาดของคุณและเติมช่องว่างในการรักษาความปลอดภัยของคุณที่แฮ็กเกอร์เคยใช้ก่อนหน้านี้เท่านั้น

ZenMate VPN เป็นตัวเลือกยอดนิยมในหมู่ผู้ใช้ ซึ่งโฆษณานโยบายการไม่บันทึกข้อมูลการใช้งานและฟังก์ชันเพิ่มเติมผ่านส่วนขยายเบราว์เซอร์ หากคุณต้องการทราบว่ามันคุ้มค่ากับเวลาของคุณหรือไม่ โปรดอ่านรีวิว ZenMate VPN ฉบับเต็มเพื่อดูคำตัดสินของเรา

การโจมตีของมัลแวร์เพิ่มขึ้นและก้าวหน้ามากขึ้นในช่วงหลัง องค์กรต่างต้องแบกรับความท้าทายในการปกป้องเครือข่ายไอทีของตนจากภัยคุกคามทางไซเบอร์อย่างต่อเนื่อง

แอพแชร์วิดีโอ TikTok เป็นปรากฏการณ์ นับตั้งแต่ก่อตั้งขึ้นในปี 2560 โซเชียลเน็ตเวิร์กมีผู้ใช้งานเกือบ 90 ล้านคนในสหรัฐอเมริกา และมีการดาวน์โหลดแอปประมาณสองพันล้านครั้ง

ในเดือนสิงหาคม พ.ศ. 2564 มีการประกาศควบรวมกิจการระหว่าง NortonLifeLock และ Avast

เหตุการณ์การแฮ็กมักครอบงำข่าวและเป็นเช่นนั้นโดยชอบธรรม สิ่งเหล่านี้เป็นข้อพิสูจน์ว่าไม่มีใครปลอดภัย โดยเฉพาะอย่างยิ่งเมื่อเหยื่อเป็นบริษัทใหญ่ที่มีระบบความปลอดภัยทางไซเบอร์ที่ซับซ้อน แฮ็คหนึ่งที่มีผลกระทบอย่างมากต่อแนวความปลอดภัยทางไซเบอร์คือแฮ็ค SolarWinds

WireGuard เป็นโปรโตคอล VPN ที่ค่อนข้างใหม่ซึ่งปกป้องกิจกรรมออนไลน์ของคุณโดยใช้การเข้ารหัสที่ล้ำสมัย มีจุดมุ่งหมายเพื่อให้ความเป็นส่วนตัวมากขึ้น ความเร็วในการเชื่อมต่อที่เร็วขึ้น และประหยัดพลังงานมากกว่าโปรโตคอลที่มีอยู่