¿Qué es el marco de ciberseguridad del NIST?

El almacenamiento de información en línea se ha convertido en la norma. Más organizaciones están remolcando esta parte para seguir siendo relevantes en esta era de interconectividad.

Si es uno de los 1.600 millones de usuarios de WhatsApp, ya está utilizando el cifrado de extremo a extremo (E2EE). Esta forma segura de comunicación significa que cualquier mensaje que envíe a alguien solo puede ser leído por el destinatario; dichos mensajes de chat no pueden ser interceptados por terceros, incluidos gobiernos y delincuentes.

Desafortunadamente, los delincuentes también utilizan el cifrado para ocultar sus huellas cuando realizan acciones maliciosas, lo que convierte a las aplicaciones de mensajería segura en un objetivo principal de la regulación gubernamental. En noticias recientes , el Consejo de Europa ha redactado una resolución para regular E2EE, ya que se dirige a la Comisión Europea para su forma definitiva.

La pregunta es, ¿estamos a punto de perder nuestra privacidad en las aplicaciones de mensajería?

A raíz de los recientes ataques en Francia y Austria, los primeros ministros de ambos países, Emmanuel Macron y Sebastian Kurz respectivamente, presentaron un borrador de resolución del Consejo de la Unión Europea (CoEU) el 6 de noviembre, destinado a regular el cifrado de extremo a extremo. prácticas.

El CoEU es el organismo de propuestas que establece la dirección de las políticas, mientras que la Comisión Europea redactará la legislación procesable a partir de él. Afortunadamente, como apertura legislativa, el proyecto de resolución no es tan problemático para la privacidad como cabría esperar:

Sin embargo, la resolución propone un enfoque específico:

“Competent authorities must be able to access data in a lawful and targeted manner, in full respect of fundamental rights and the data protection regime, while upholding cybersecurity.”

Dada la tendencia de los gobiernos a expandir la gama de objetivos válidos, esto también podría incluir protestas legales. En el caso de Francia, este podría ser el movimiento de los chalecos amarillos, que fue forzado a salir de Facebook a una aplicación segura de Telegram.

Curiosamente, Telegram era la misma aplicación que Rusia prohibió ya que el equipo de desarrollo se negó a crear una puerta trasera para el gobierno. El Tribunal Europeo de Derechos Humanos de la UE (TEDH) dictaminó que dicha prohibición constituía una clara violación de la libertad de expresión. El fallo dio sus frutos cuando Rusia levantó la prohibición de Telegram de dos años .

Desafortunadamente, este no parece ser el caso. En 2019, el TEDH dictaminó que la libre expresión en torno al tema del Holocausto no constituye un derecho humano. Al mismo tiempo, el tribunal dictaminó que la misma libertad de expresión sobre el tema del genocidio armenio constituye un derecho humano a la libertad de expresión. Estos fallos incoherentes revelan que el TEDH no defiende los estándares universales.

Si le preocupa que WhatsApp, Telegram, Viber y otras aplicaciones E2EE lo expongan repentinamente a piratas informáticos y mineros de datos, no lo esté. Dentro de la UE, probablemente estemos ante una solución híbrida, en la que los organismos encargados de hacer cumplir la ley deben proporcionar a los tribunales el razonamiento suficiente para invadir la privacidad.

Por otro lado, dentro de la esfera Five Eyes, parece haber un impulso masivo para legislar puertas traseras en las aplicaciones de mensajería E2EE. El rechazo de la ciudadanía y las ONG como Electronic Frontier Foundation será fundamental para evitar una legislación tan restrictiva sobre criptografía.

Relacionado: ¿Qué es la vigilancia de "cinco ojos"?

No es ningún secreto que las naciones de todo el mundo están ansiosas por socavar la privacidad de los ciudadanos en aras de la supuesta seguridad nacional. Esta carga suele estar liderada por la alianza de inteligencia Five Eyes . Buscan implementar el enfoque más amplio, exigiendo a los desarrolladores de software que integren puertas traseras en sus aplicaciones . Esto permitiría a los gobiernos y las empresas de tecnología acceder a cualquier información privada a voluntad.

Aunque los gobiernos afirman retóricamente que tienen salvaguardas contra el abuso, su historial es menos que estelar. Como revelaron las filtraciones de Snowden , parecen no tener escrúpulos en la forma en que perciben el derecho de los ciudadanos a la privacidad y la evitación del abuso. Además, los ciberdelincuentes explotan fácilmente las puertas traseras, lo que genera un gran daño económico y erosiona la confianza.

Las puertas traseras obligatorias aún no son una realidad, pero los gobiernos pueden emplear un poderoso arsenal de persuasión en cualquier momento que ocurra un acto criminal / terrorista. Por lo tanto, los gobiernos tienen un impulso constante para erosionar las protecciones de privacidad, argumentando que:

Tratar de lograr el equilibrio entre los dos es un proceso en curso, recientemente puesto en el centro de la atención pública por los estados miembros de la UE.

Cuando las personas no quieren pensar en las consecuencias del estado de vigilancia, a menudo recurren al argumento de línea de base:

“I have nothing to hide.”

Desafortunadamente, la adherencia a tal ingenuidad no hace que su vida esté a salvo del abuso. Como demostró el escándalo de datos de Facebook-Cambridge Analytica , uno debe tratar sus datos personales con tanto rigor como protegería la propiedad en su hogar. Cuando se despoja de los protocolos de cifrado E2E, crea un entorno que nutre:

Del mismo modo que los delincuentes tienen fácil acceso a las armas de fuego, a pesar de su prohibición y estricto control en todo el mundo, los delincuentes también procurarían otros métodos de comunicación. Al mismo tiempo, socavar la E2EE haría que las empresas y los ciudadanos individuales fueran vulnerables a una amplia gama de abusos.

Las puertas traseras en las aplicaciones de mensajería pueden ocurrir de tres maneras:

Aún tenemos que llegar al tercer escenario. Mientras tanto, intente seguir estas pautas de seguridad al elegir una aplicación de mensajería segura:

Teniendo en cuenta esos factores, aquí hay algunas buenas aplicaciones de mensajería E2EE de código abierto:

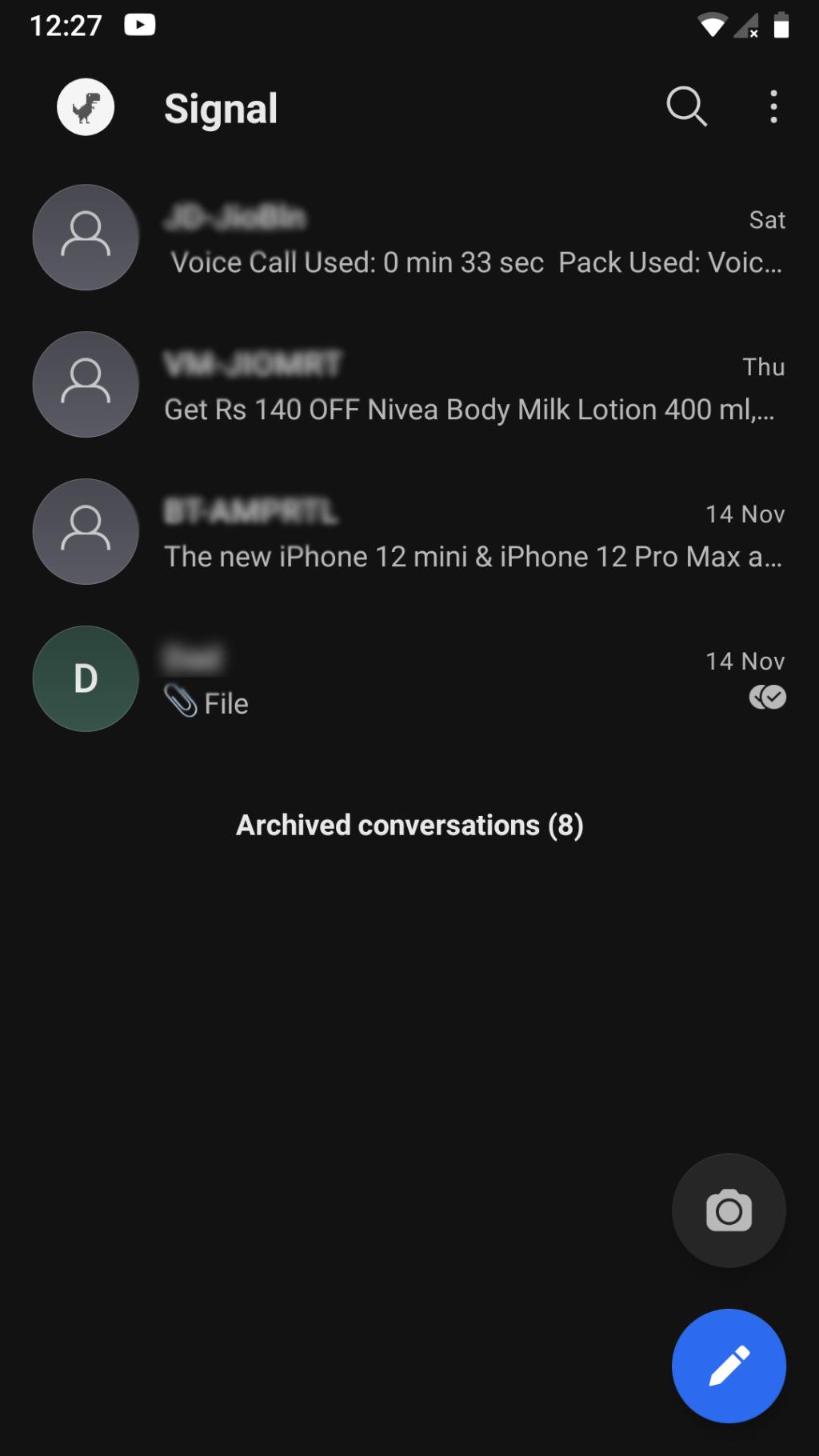

Signal se ha convertido en un favorito entre muchos usuarios preocupados por la privacidad, y por buenas razones. Emplea Perfect Forward Secrecy (PFS) para todo tipo de mensajes: texto, audio y video. Signal tampoco registra su dirección IP, mientras que le da la opción de enviar mensajes autodestructivos. En dispositivos Android, incluso puede convertirla en una aplicación predeterminada para sus mensajes de texto SMS.

Sin embargo, Signal requiere que se registre un número de teléfono, además de no proporcionar autenticación de dos factores (2FA). En general, esta aplicación de mensajería compatible con GDPR disponible para todas las plataformas aún no se ha superado.

Descargar : Signal para Android | iOS | Windows (gratis)

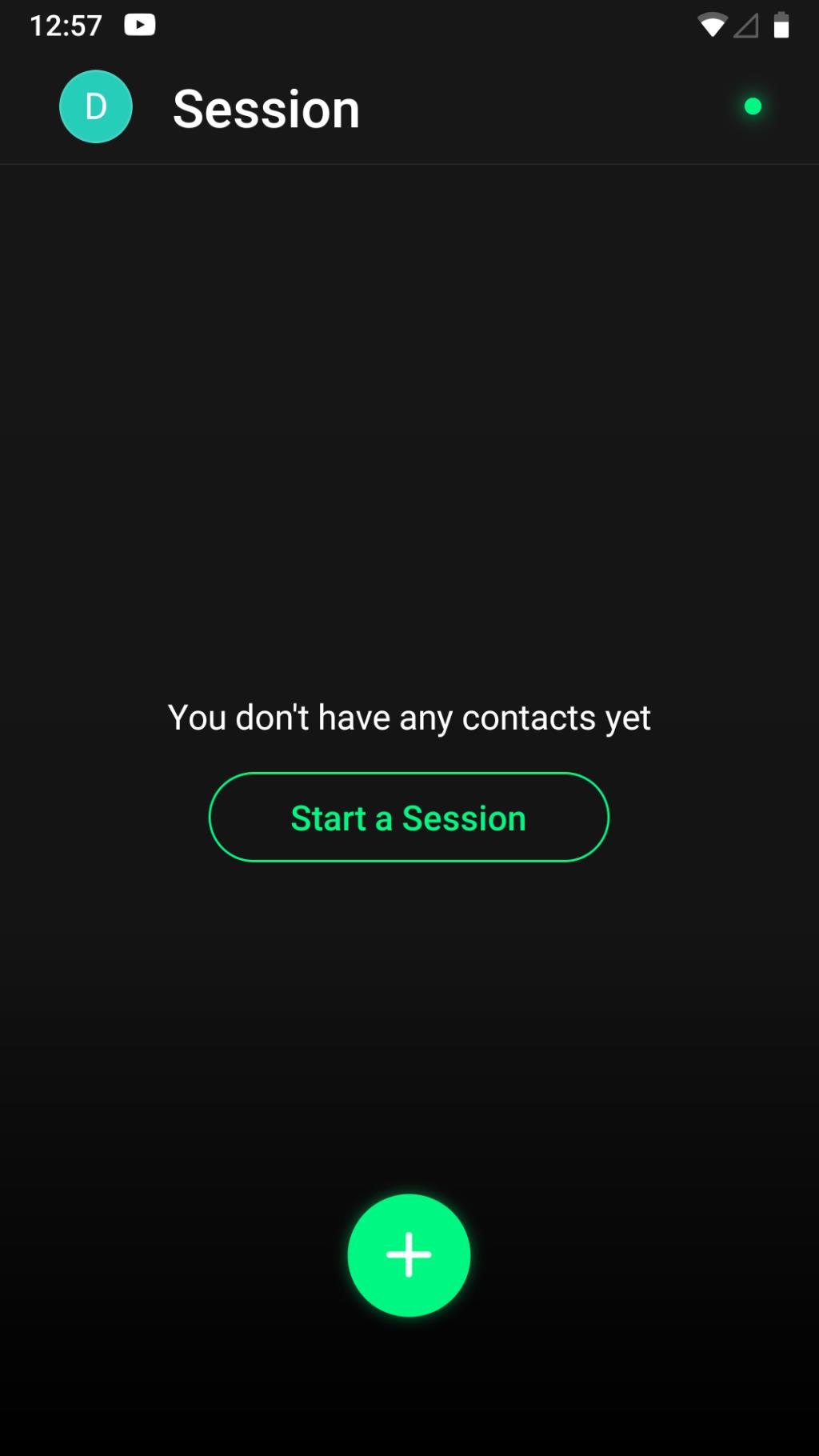

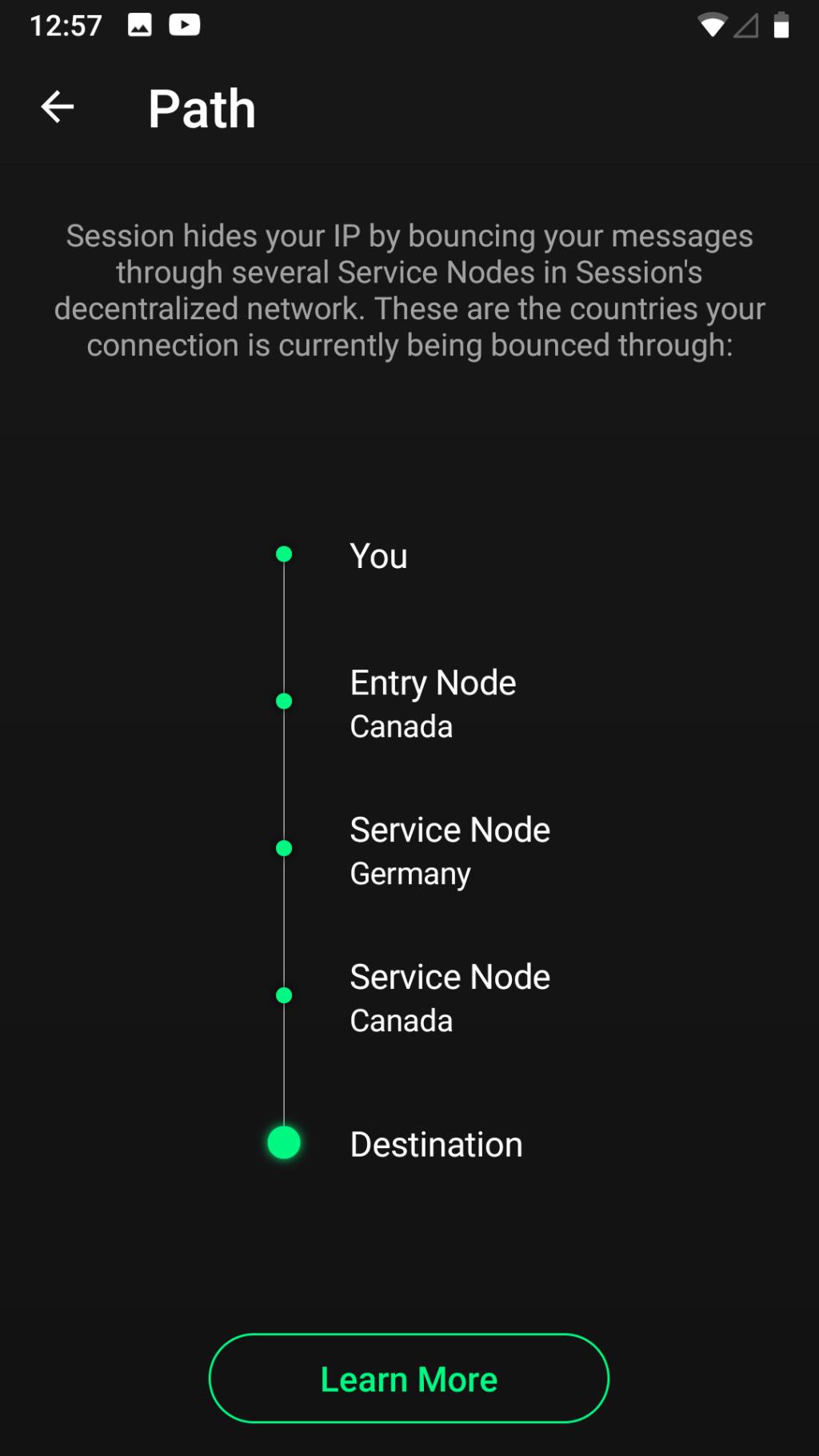

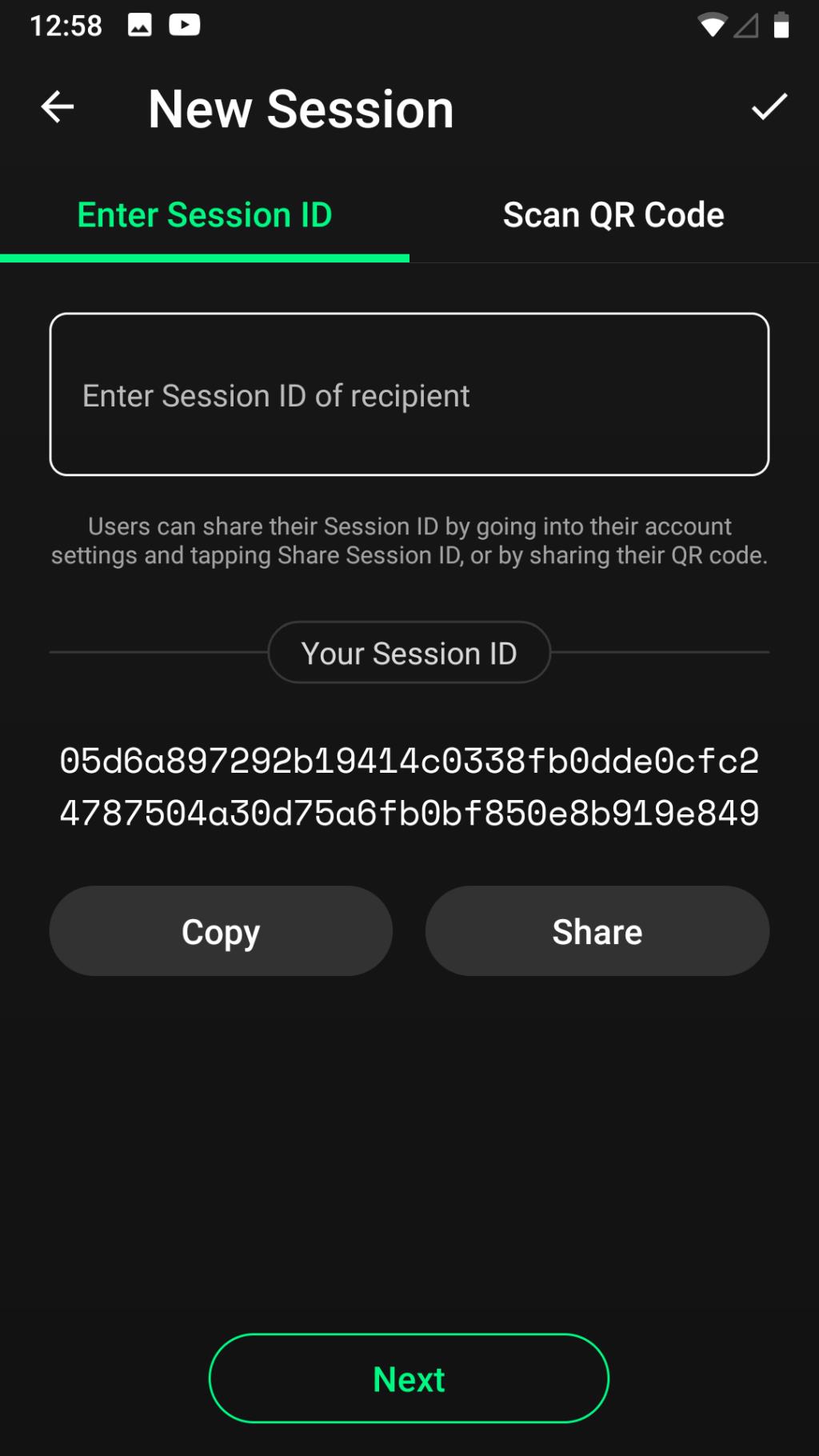

Una rama de Signal (una bifurcación), Session tiene como objetivo tener características de seguridad aún más formidables que Signal. Con ese fin, integró todas las funciones de Signal, pero omitió el requisito de tener un número de teléfono o correo electrónico para registrarse. No registra metadatos o direcciones IP, pero aún no es compatible con 2FA.

Su desarrollo de código abierto aún está en curso, por lo que puede experimentar errores. Además, su protocolo Onion Routing, utilizado por el navegador Tor, también está en desarrollo.

Descargar : Session para Android | iOS | Mac | Windows | Linux (gratis)

Briar completamente descentralizado es una de las últimas aplicaciones FOSS con protocolos de mensajería E2EE. Exclusivo para la plataforma Android, Briar es la solución ideal para aquellos que se preocupan de que un servidor almacene sus mensajes. Briar hace que esto sea imposible al emplear protocolos peer-to-peer (P2P). Es decir, solo usted y el receptor pueden almacenar los mensajes.

Además, Briar agrega una capa adicional de protección al usar el Protocolo de cebolla (Tor). No necesita ofrecer ninguna información para comenzar a usar Briar, excepto el nombre del destinatario. Sin embargo, si cambia el dispositivo, no podrá obtener todos sus mensajes.

Descargar : Briar para Android (gratis)

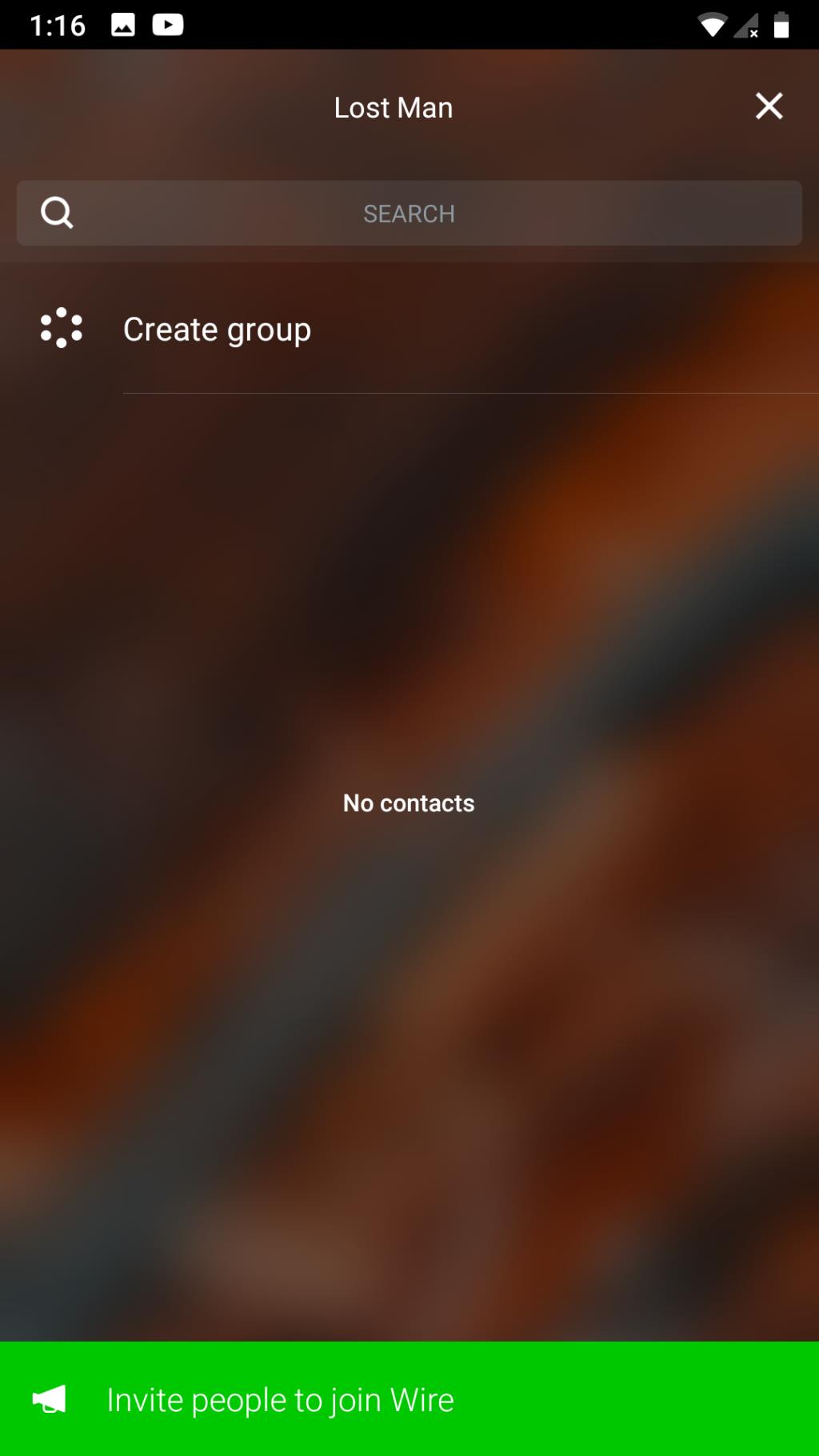

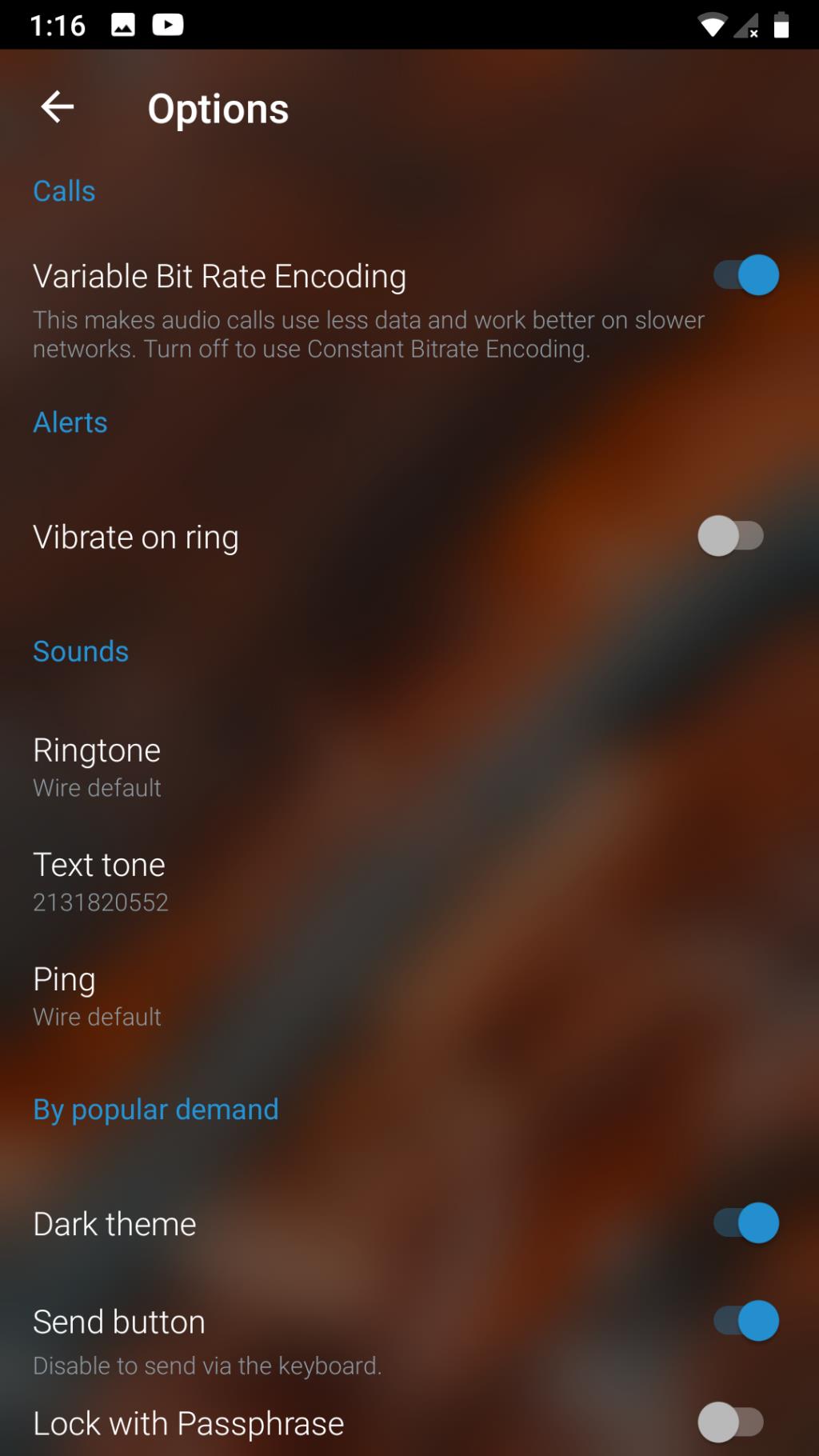

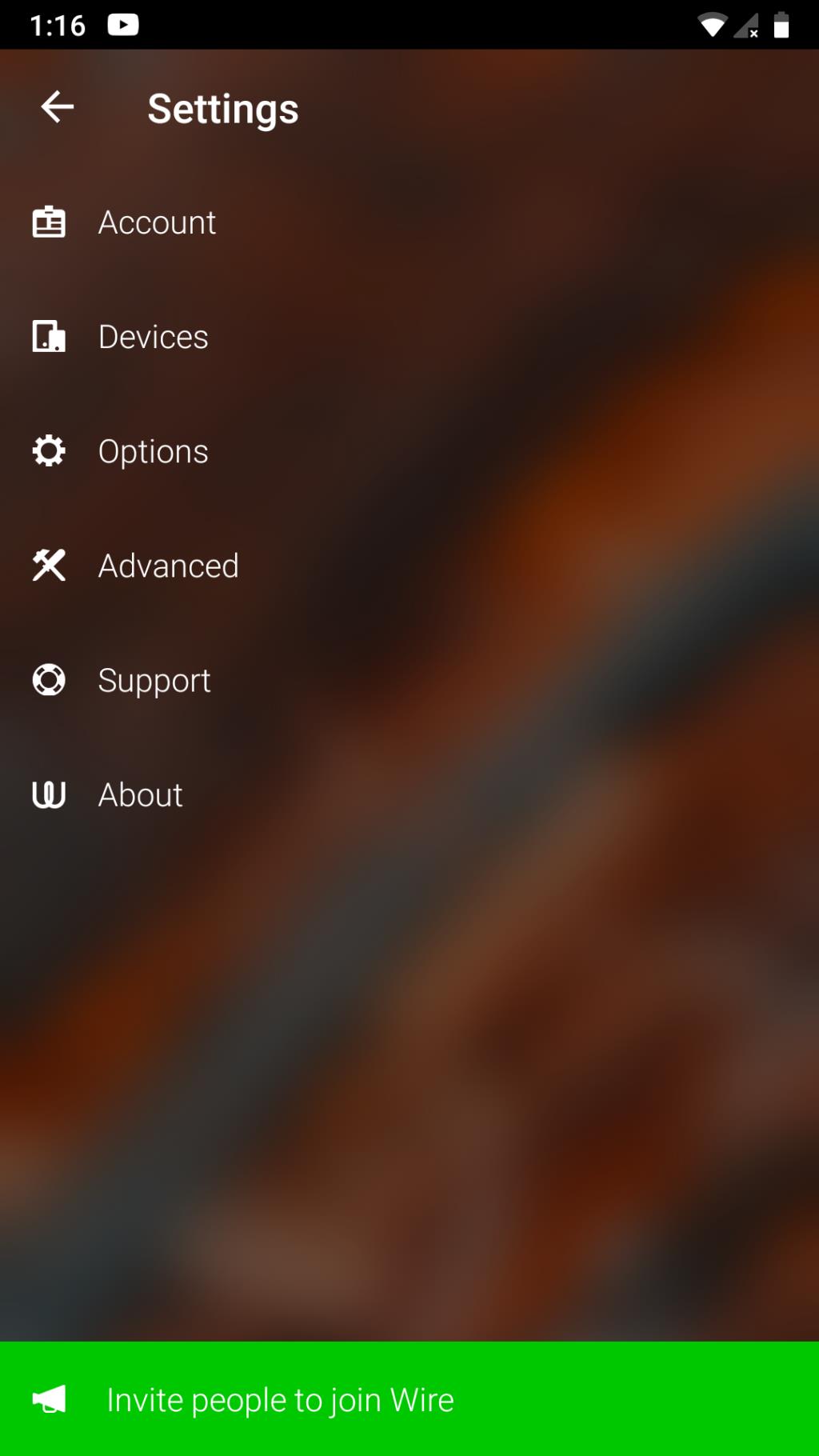

Si bien sigue siendo de código abierto, Wire está destinado a la mensajería y el intercambio grupales, lo que lo hace ideal para entornos comerciales. No es gratis excepto para cuentas personales. Junto con los protocolos E2EE, Wire emplea Proteus y WebRTC con PFS, además de mensajes que se borran automáticamente.

Wire requiere un número de teléfono / correo electrónico para registrarse, además de registrar algunos datos personales. Tampoco es compatible con 2FA. No obstante, su cumplimiento de GDPR, su naturaleza de código abierto y sus algoritmos de cifrado de primera línea lo hacen ideal para las organizaciones corporativas.

Descargar : Wire para Android | iOS | Mac | Web | Linux (gratis)

Al final, incluso si los gobiernos prohíben completamente el E2EE o imponen puertas traseras, los delincuentes encontrarán otros métodos. Por otro lado, la ciudadanía menos comprometida simplemente aceptaría el nuevo estado de cosas: vigilancia masiva. Es por eso que debemos pecar de cautelosos y siempre retroceder para preservar nuestro derecho humano básico a la privacidad.

El almacenamiento de información en línea se ha convertido en la norma. Más organizaciones están remolcando esta parte para seguir siendo relevantes en esta era de interconectividad.

Si desea invertir en una VPN, NordVPN y ExpressVPN son opciones obvias. Ambos ofrecen altas velocidades y ambos tienen un largo historial de comentarios positivos de los clientes.

Una palabra que ha estado apareciendo mucho últimamente es cifrado homomórfico. Muchas empresas y servicios en línea están cambiando su modelo de cifrado a un tipo de cifrado homomórfico, anunciando que es para una mejor privacidad y seguridad del usuario.

Un administrador de contraseñas es una excelente manera de lidiar con la cantidad desbordante de información de inicio de sesión con la que todos tenemos que lidiar como parte de la vida moderna de Internet.

Al configurar un nuevo sistema de seguridad, debe asegurarse de que funcione correctamente con la menor cantidad de vulnerabilidades posible. Cuando se trata de activos digitales por valor de miles de dólares, no puede darse el lujo de aprender de sus errores y solo llenar los vacíos en su seguridad que los piratas informáticos explotaron anteriormente.

ZenMate VPN es una opción popular entre los usuarios, que anuncia una política de no registro y una funcionalidad adicional a través de las extensiones del navegador. Si desea saber si vale la pena su tiempo, asegúrese de leer la revisión completa de ZenMate VPN para ver nuestro veredicto.

Los ataques de malware están aumentando y se están volviendo más avanzados últimamente. Las organizaciones enfrentan el desafío de proteger constantemente sus redes de TI contra las amenazas cibernéticas.

La aplicación para compartir videos TikTok es un fenómeno. Desde su inicio en 2017, la red social tiene casi 90 millones de usuarios activos en los EE. UU. Y la aplicación se ha descargado aproximadamente dos mil millones de veces.

En agosto de 2021, se anunció una fusión entre NortonLifeLock y Avast.

Los incidentes de piratería siempre dominan las noticias, y con razón. Son una prueba de que nadie está a salvo, especialmente cuando la víctima es una gran corporación con un sofisticado sistema de ciberseguridad. Un hack que tuvo un impacto sustancial en el panorama de la ciberseguridad fue el hack de SolarWinds.

La seguridad basada en virtualización ha sido una característica de Windows 10 durante años. Pasó desapercibido para muchas personas porque Microsoft no lo estaba haciendo cumplir; sin embargo, esto va a cambiar con Windows 11.

WireGuard es un protocolo VPN relativamente nuevo que protege sus actividades en línea utilizando criptografía de última generación. Su objetivo es ofrecer más privacidad, velocidades de conexión más rápidas y ahorrar más energía que los protocolos existentes.

Todo el mundo parece querer sus datos personales. Siempre con la intención de venderle algo, las empresas se apresuran a que compruebe sus productos. Pero con Internet lleno de un flujo interminable de opciones, brindar una experiencia personalizada al cliente es la única forma de diferenciarlos.

El 11 de octubre de 2021, Microsoft anunció que a fines de agosto, casualmente se defendió de un DDoS masivo de 2.4Tbps en su servicio Azure, sin apenas tiempo de inactividad para sus millones de usuarios en todo el mundo.

Al elegir la conexión a Internet y el protocolo de seguridad correctos, muchos factores pueden influir en su decisión, desde qué tan fácil y conveniente es implementarlo, qué tan seguro mantiene sus datos y la velocidad de conexión general.

Apple tiene como objetivo cambiar la forma en que navega por la web en su iPhone con su nueva actualización de software iOS 15. Su iPhone ahora puede enmascarar su dirección IP y garantizar el anonimato completo con una función llamada Retransmisión privada. Por lo tanto, si estaba pagando por una VPN únicamente por una navegación segura, puede cancelar su suscripción ahora.

Tanto LastPass como Bitwarden son excelentes administradores de contraseñas en términos de seguridad, características y planes. Sin embargo, si tuvieras que elegir entre los dos, ¿cuál saldría ganando?

Los códigos de respaldo brindan una manera fácil de volver a ingresar a su cuenta de Google. Actúan como la última línea de defensa para volver a iniciar sesión en su cuenta de Google si ha perdido su teléfono, no puede recibir mensajes de Google o no puede obtener un código de la aplicación Google Authenticator.

Los códigos de barras son una de las mejores formas de compartir datos en una superficie física. Todo lo que una persona interesada tiene que hacer es escanear el código directamente en su teléfono inteligente para acceder a un sitio web o aplicación.

El almacenamiento de información en línea se ha convertido en la norma. Más organizaciones están remolcando esta parte para seguir siendo relevantes en esta era de interconectividad.

Si desea invertir en una VPN, NordVPN y ExpressVPN son opciones obvias. Ambos ofrecen altas velocidades y ambos tienen un largo historial de comentarios positivos de los clientes.

Un administrador de contraseñas es una excelente manera de lidiar con la cantidad desbordante de información de inicio de sesión con la que todos tenemos que lidiar como parte de la vida moderna de Internet.

Al configurar un nuevo sistema de seguridad, debe asegurarse de que funcione correctamente con la menor cantidad de vulnerabilidades posible. Cuando se trata de activos digitales por valor de miles de dólares, no puede darse el lujo de aprender de sus errores y solo llenar los vacíos en su seguridad que los piratas informáticos explotaron anteriormente.

ZenMate VPN es una opción popular entre los usuarios, que anuncia una política de no registro y una funcionalidad adicional a través de las extensiones del navegador. Si desea saber si vale la pena su tiempo, asegúrese de leer la revisión completa de ZenMate VPN para ver nuestro veredicto.

Los ataques de malware están aumentando y se están volviendo más avanzados últimamente. Las organizaciones enfrentan el desafío de proteger constantemente sus redes de TI contra las amenazas cibernéticas.

La aplicación para compartir videos TikTok es un fenómeno. Desde su inicio en 2017, la red social tiene casi 90 millones de usuarios activos en los EE. UU. Y la aplicación se ha descargado aproximadamente dos mil millones de veces.

En agosto de 2021, se anunció una fusión entre NortonLifeLock y Avast.

Los incidentes de piratería siempre dominan las noticias, y con razón. Son una prueba de que nadie está a salvo, especialmente cuando la víctima es una gran corporación con un sofisticado sistema de ciberseguridad. Un hack que tuvo un impacto sustancial en el panorama de la ciberseguridad fue el hack de SolarWinds.

WireGuard es un protocolo VPN relativamente nuevo que protege sus actividades en línea utilizando criptografía de última generación. Su objetivo es ofrecer más privacidad, velocidades de conexión más rápidas y ahorrar más energía que los protocolos existentes.