Piense en cuántos sitios web visita en un día determinado. Ahora piense en cuántas URL escribe usted mismo en el navegador. Lo más probable es que visite muchos más sitios web de los que busca manualmente. La mayoría de nosotros lo hacemos a través de enlaces.

Algunos enlaces están claramente etiquetados y provienen de fuentes obvias y confiables. Sin embargo, algunos enlaces provienen de fuentes extrañas y potencialmente peligrosas. Puede ser difícil saber adónde conducirán. Hay varias formas de "inspeccionar" enlaces para obtener más información sobre ellos sin seguirlos realmente.

¿Por qué molestarse en inspeccionar enlaces?

Hay varias razones para inspeccionar los enlaces antes de hacer clic en ellos. Van desde la curiosidad pasajera hasta protegerse de las estafas y el malware .

Inspeccionar enlaces para satisfacer la curiosidad

Suponga que está navegando en su sitio favorito, ve un enlace en el texto y tiene curiosidad sobre a dónde lo llevaría. O tal vez esté leyendo las noticias y quiera saber de dónde obtuvo el editor información vinculada sin pasar por un agujero de conejo.

Hacer clic en el enlace solo toma un momento, pero inspeccionarlo le brinda la información más rápido.

Inspección de enlaces y gestión de cookies

¿Alguna vez borra su navegador y encuentra cookies de sitios que no usa regularmente o que no recuerda haber visitado? Esto sucede a menudo cuando selecciona un enlace de un artículo en las redes sociales o que alguien le envió en un mensaje.

Dependiendo de cuán celosamente proteja sus cookies, saber cuándo un enlace puede dirigirlo a un sitio de recolección de información antes de hacer clic en él puede ahorrarle tiempo y preocupaciones. Teniendo en cuenta que probablemente sea solo un meme, podría considerar pedirle al remitente que le envíe una captura de pantalla en lugar de hacer clic en el sitio usted mismo.

Inspección de enlaces por seguridad

La razón más importante para inspeccionar enlaces es la seguridad. Algunos enlaces lo llevarán a sitios que son peligrosos para su computadora o que pondrán en peligro su identidad. A veces, inspeccionar enlaces revelará señales de alerta que le permitirán saber que no debe seguirlos. Otras veces, hay que tomar mayores precauciones con estos misteriosos enlaces.

Diferentes métodos de inspección de enlaces

Las tres situaciones descritas anteriormente requieren niveles de preocupación muy diferentes y merecen niveles de esfuerzo muy diferentes. Afortunadamente, existen diferentes formas de inspeccionar enlaces. Algunos son muy fáciles y te dicen muy poco. Otros son un poco más de esfuerzo pero te dicen todo lo que necesitas saber.

Este artículo ilustra estos métodos inspeccionando un hipervínculo en un artículo real de MakeUseOf.

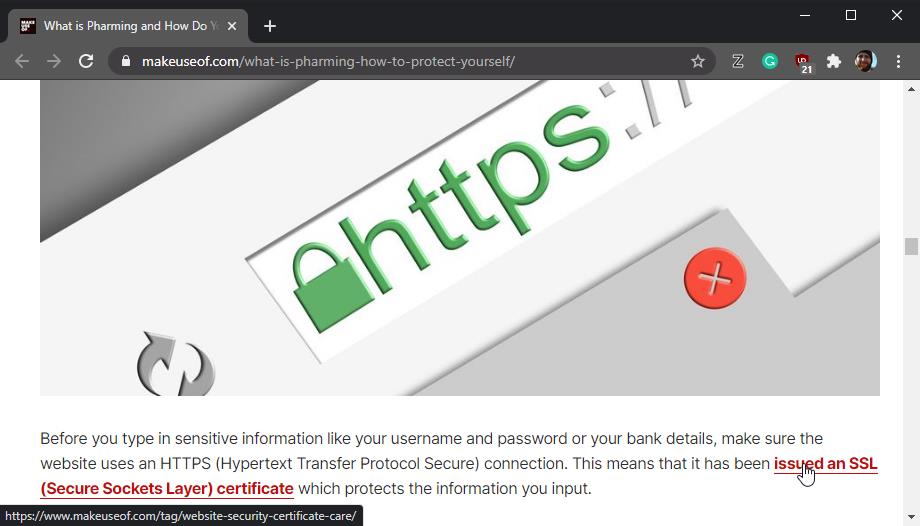

1. Coloca el cursor sobre el enlace

La forma más sencilla de inspeccionar un enlace es simplemente colocar el cursor sobre el enlace en cuestión. Esto creará un pequeño cuadro emergente en la esquina inferior izquierda de la ventana del navegador.

Es bueno tener en cuenta que esto solo funciona en navegadores. Por lo tanto, si encuentra un enlace en una aplicación, tendrá que tomar otras medidas.

Por ejemplo, es posible que desee inspeccionar un enlace que vino en un correo electrónico. Es posible que no pueda utilizar este método dentro de su aplicación de correo electrónico, pero si accede a ese correo electrónico desde un navegador, este método funcionará.

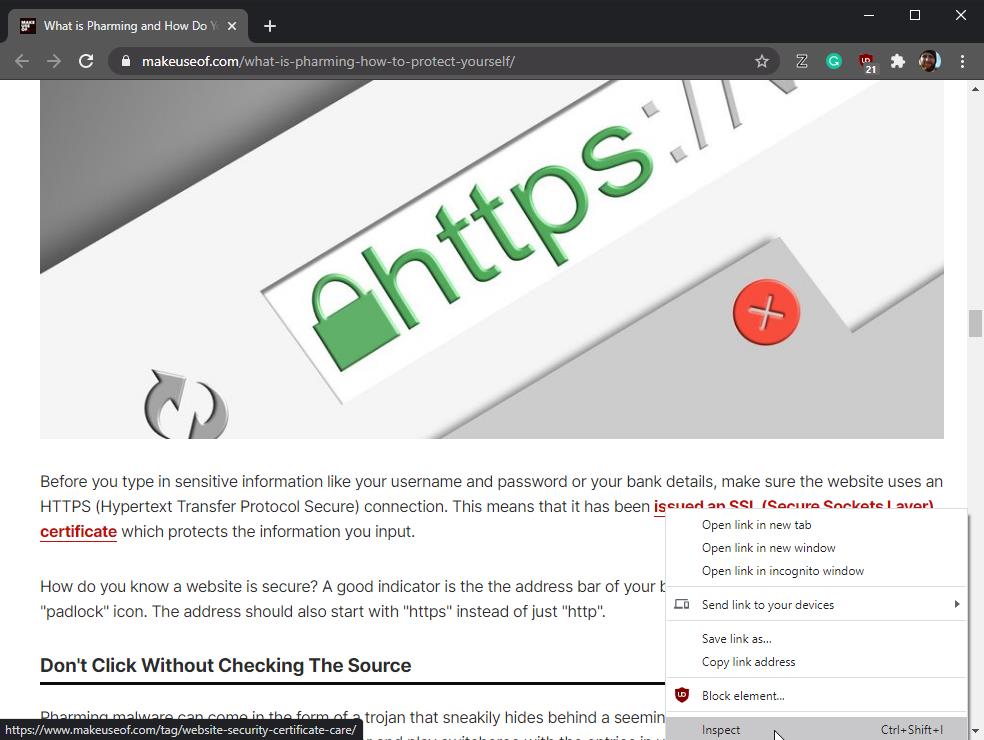

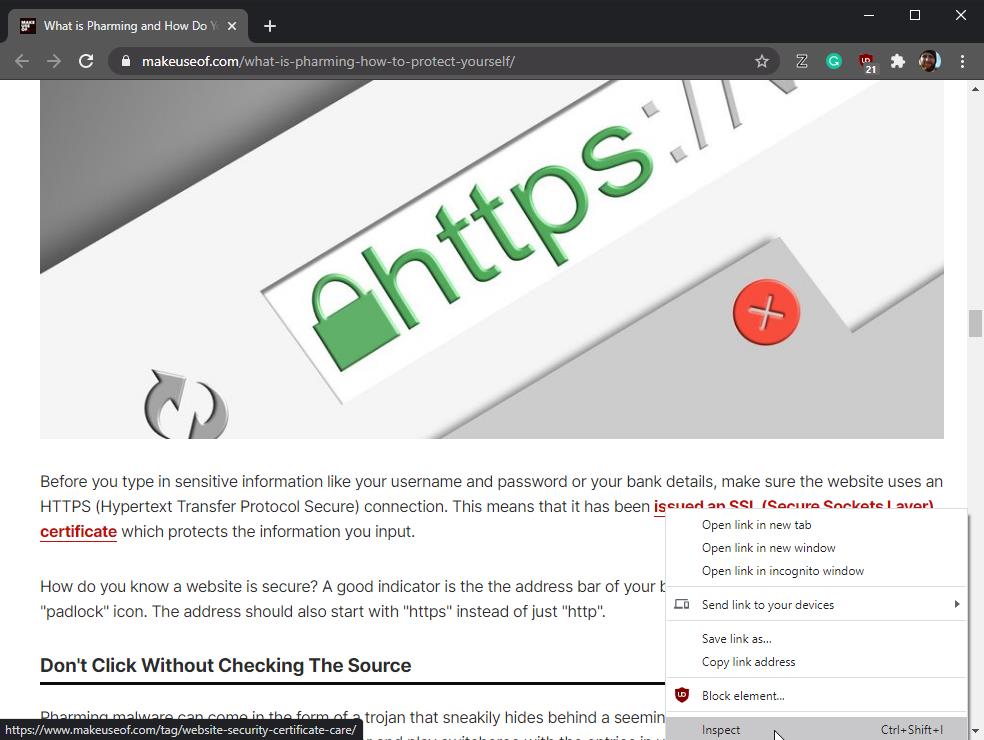

Para obtener más información sobre un enlace, puede utilizar el menú Inspeccionar enlace .

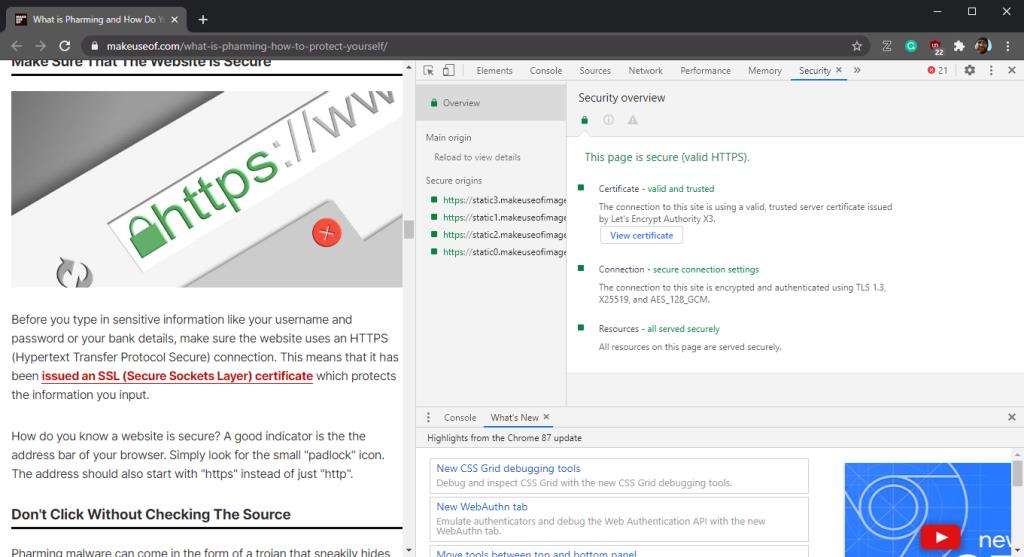

Haga clic con el botón derecho en cualquier enlace para abrir un menú que probablemente haya utilizado innumerables veces para copiar enlaces o abrir enlaces en nuevas pestañas. Esta vez, seleccione Inspeccionar desde la parte inferior del menú. Esto abre un panel completo dentro de la ventana de su navegador.

Este panel le brinda la dirección completa del enlace, que a veces se corta en el método de desplazamiento del cursor. También le brinda más información de la que probablemente nadie haya deseado sobre cómo está formateado el enlace.

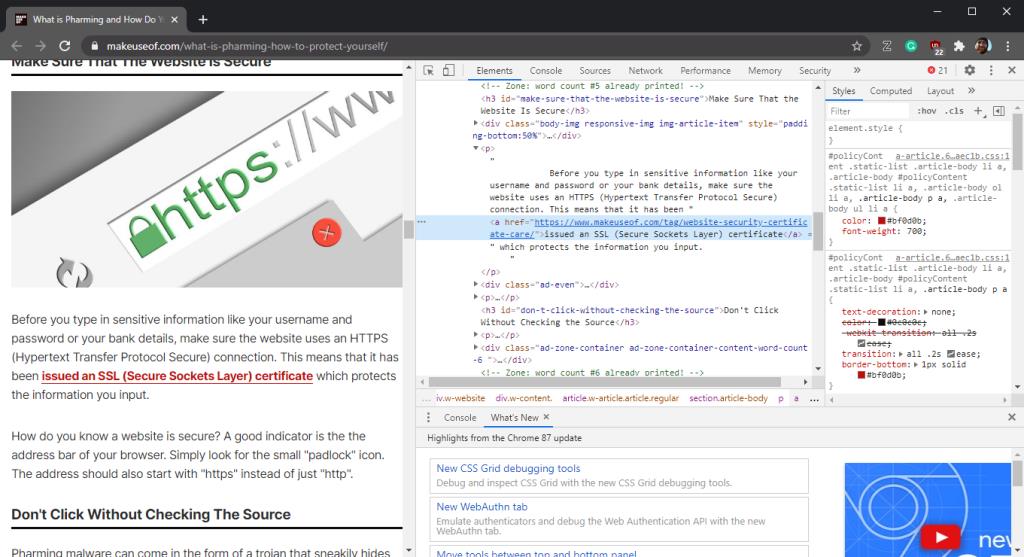

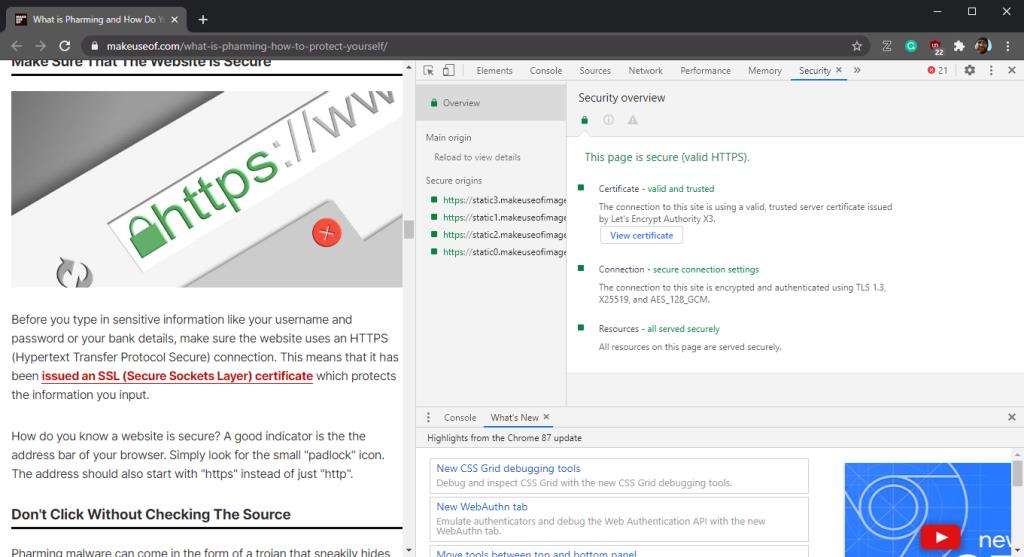

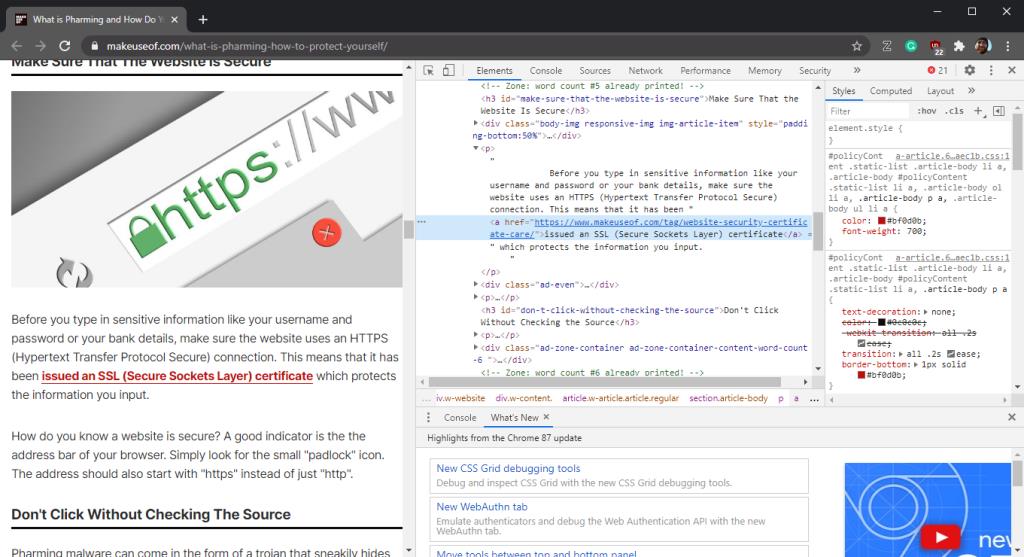

Más que eso, puede seleccionar el icono " >> " en la esquina superior derecha del panel para abrir un nuevo menú que le permite acceder a barras de herramientas adicionales. Seleccione " Seguridad " en este menú.

Este nuevo panel le dará las calificaciones del sitio web en varios campos de seguridad, incluido si el sitio web utiliza un certificado de servidor válido y si su conexión es segura.

Toda esta información le dice más sobre la página en la que se encuentra que el enlace que está inspeccionando. Si esta inspección no alivió sus preocupaciones, existe una opción más para la inspección de enlaces que le dirá todo lo que necesita saber.

3. Servicios de escaneo de enlaces

Hasta ahora, todas las herramientas y soluciones discutidas son soluciones que puede hacer instantáneamente usando solo su propio navegador. Sin embargo, si realmente desea saber con certeza si un enlace es seguro, es posible que deba dar un paso adicional.

Los servicios de escaneo de vínculos le permiten verificar si un vínculo es seguro o si está asociado con malware. Algunos servicios de escaneo de enlaces incluso le dicen si un enlace está asociado con estafas de phishing.

Estos servicios se monetizan de diferentes maneras, buscan cosas diferentes, le brindan información diferente y están alojados por diferentes proveedores. Sin embargo, todos funcionan generalmente de la misma manera.

Primero, copia (¡pero no abras!) El enlace sospechoso. Luego, en una ventana diferente del navegador, abra su sitio preferido de escaneo de enlaces. Estos sitios tienen un campo en el que pegas el enlace sospechoso. Luego, el sitio escanea el enlace sin que usted tenga que abrirlo. También puede usarlos en enlaces que copie desde dentro de las aplicaciones o en sus dispositivos móviles.

En términos de volumen, los informes generados por estos sitios no le dicen tanto como inspeccionar el enlace usted mismo. Sin embargo, es probable que la información que brinden sea de mayor utilidad para usted.

Conclusión

Hay muchas formas diferentes de conocer los enlaces antes de decidirse a seguirlos.

Si tiene curiosidad acerca de un enlace, simplemente colocando el cursor sobre el enlace le dirá a dónde va. Si desea saber más sobre un enlace, inspeccionarlo le informará sobre el enlace y el sitio web que lo creó. Y, si le preocupa un enlace, puede hacer que un servicio en línea lo busque por usted.