Un certain nombre de hacks de haut niveau ont secoué le monde numérique au cours des 5 dernières années seulement. Certains des géants de la technologie les plus puissants ont connu leur juste part de controverse. Réponse? Alors que les pirates éthiques sont dans une course éternelle contre la montre pour battre leur ennemi juré, les utilisateurs sont désormais encouragés à utiliser un mot de passe fort pour réduire les risques que leurs comptes soient compromis. Mais cela ne suffit pas. Plus récemment, 2FA est devenu le gagnant avec de plus en plus d'entreprises adoptant les normes FIDO pour permettre aux utilisateurs d'utiliser une deuxième couche d'authentification de connexion.

Types de 2FA

2FA signifie authentification à deux facteurs où l'utilisateur doit entrer un code à 6 chiffres en plus du nom d'utilisateur et du mot de passe. Ce code est généré et délivré à l'utilisateur de différentes manières :

- SMS

- Application 2FA

- Clef de sécurité

Il existe également quelques autres types, tels que les empreintes digitales ou la rétine, mais ils ne fonctionnent pas encore sur les applications et les sites. Fondamentalement, lorsque vous ajoutez une deuxième couche de vérification ou d'authentification pour la connexion, elle s'appelle 2FA. Pour les besoins de cet article, nous nous concentrerons sur ces 3 qui sont accessibles à tous les utilisateurs sur un certain nombre de sites et d'applications.

Je pense que le SMS est le plus faible et voici pourquoi. Ma carte de crédit a été une fois piratée et environ 1 000 $ ont été volés, ou plutôt utilisés, en 15 secondes. Aucun OTP n'a jamais été reçu ! Il devient de plus en plus facile d' usurper une carte SIM et de demander un OTP qui est ensuite transmis au smartphone du pirate à l'aide d'une technique appelée SIM swap.

L'application 2FA est plus sécurisée car le code est généré via une application mobile installée sur votre smartphone. Cela nécessite que le pirate ait un accès physique à votre téléphone ou vole votre cookie de session utilisateur .

La dernière, la clé de sécurité, est la plus sécurisée car elle utilise un dispositif de clé de sécurité matérielle, comme Yubikey, qui fonctionne via USB ou Bluetooth pour vérifier votre connexion. Le seul problème est que les dispositifs de clé de sécurité sont chers et que les applications sont gratuites. Eh bien, à mon avis, l'application 2FA est toujours bien meilleure que l'utilisation d'un simple mot de passe. Ce site à but non lucratif maintient une liste activement mise à jour de tous les sites prenant en charge 2FA et sous quelle forme. Étonnamment, de nombreuses banques importantes ne prennent toujours pas en charge les clés de sécurité ou les applications 2FA, mais s'appuient uniquement sur les SMS.

Lisez également : Comment utiliser un téléphone Android pour vérifier la connexion à Google sur iOS à l'aide de 2SV

1. Applications 2FA notables

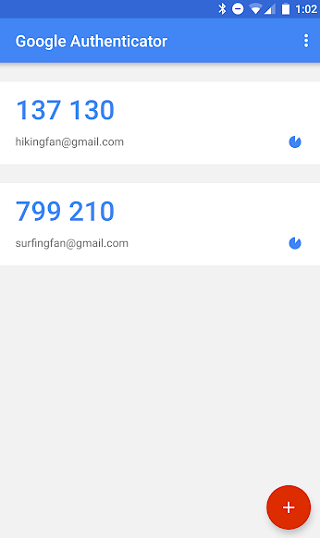

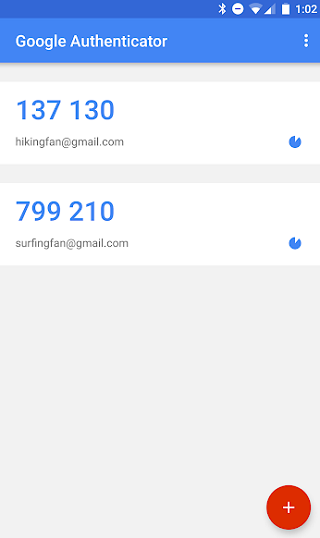

1. Authentificateur Google

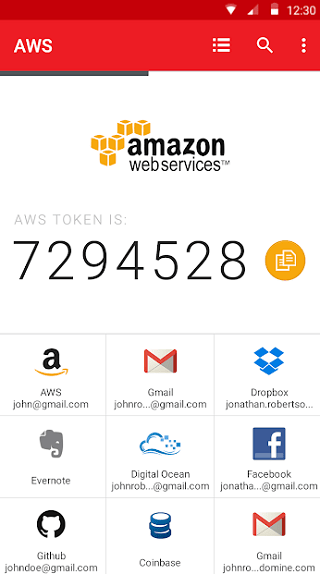

Ce n'est pas la meilleure application 2FA au monde, cependant, c'est certainement la plus célèbre. Tout cela grâce à l'entreprise derrière elle qui a créé une omniprésence sur le web.

Google Authenticator fonctionne comme n'importe quelle autre application 2FA. Vous scannez un code QR à l'aide de la caméra arrière et entrez le code à 6 chiffres pour vérifier le processus. La première chose qui m'a frappé était le manque de sécurité de l'application. Il s'agit d'une application importante, mais il n'y a aucun moyen de la verrouiller. Bien sûr, je peux utiliser un casier d'application et utiliser le verrouillage de modèle pour déverrouiller mon téléphone. Mais une application aussi importante devrait être livrée avec un verrou d'application.

Une autre chose est qu'il n'y a aucun moyen de sauvegarder le contenu ou les paramètres de cette application au cas où je changerais de téléphone. Je devrai réanalyser tous les sites/applications, ce qui peut être une corvée, car je devrai d'abord désactiver 2FA car je n'aurai pas accès à mon ancien téléphone, je ne pourrai donc pas me connecter.

L'interface utilisateur est simple et minimaliste, comme les autres applications Google que nous aimons et utilisons. Le thème sombre est pris en charge, mais ce n'est pas le vrai noir. Il est entièrement gratuit et sans publicité.

Avantages:

- Libérer

- Thème sombre

- QR Code

Les inconvénients:

- Pas de verrouillage d'application

- Pas moyen de sauvegarder

- Maintenant application Windows ou Mac

Télécharger Google Authenticator pour Android

Télécharger Google Authenticator pour iOS

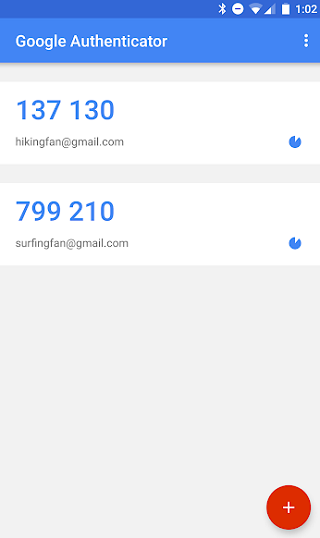

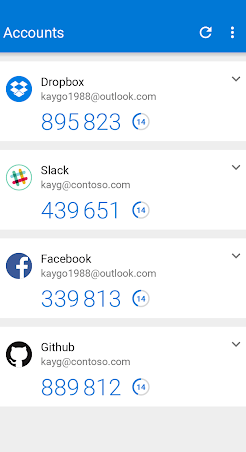

2. Autorité

Authy reprend là où Google Authenticator part. Vous obtenez les mêmes fonctionnalités et bien plus encore. Authy vous permet d'effectuer des sauvegardes sécurisées de vos codes dans le cloud, ce qui facilite le changement d'appareil, ce que nous faisons tout le temps de nos jours. Ces sauvegardes sont cryptées.

Je possède deux smartphones et un ordinateur. Ce que je fais, c'est scanner tous les codes à l'aide de Google Authenticator sur les deux téléphones, au cas où je perdrais l'accès à l'un d'entre eux. Authy résout ce problème en me permettant de synchroniser tous les codes sur plusieurs appareils, y compris Windows et Mac.

L'interface utilisateur est belle et colorée. Je dois beaucoup faire défiler sur Google Authenticator pour trouver les codes requis. Authy facilite les choses en utilisant les logos du site. Ils sont plus grands et faciles à trouver et à appuyer.

Il existe un support pour les widgets, mais je ne recommande pas de les utiliser. Ils sont faciles à repérer sur l'écran d'accueil lorsque vous utilisez/partagez votre smartphone et peuvent constituer une sécurité. Enfin, Authy a une option pour verrouiller l'application que j'apprécie beaucoup. Dans l'ensemble, Authy fait un excellent travail et est entièrement gratuit.

En revanche, Authy vous demande votre numéro de téléphone portable lorsque vous enregistrez votre compte. Voyez, Authy s'attribue à votre numéro tandis que Google Authenticator s'attribue à votre compte Google et à votre smartphone. Plus tôt, nous avons expliqué comment il est facile d'usurper un numéro en utilisant l'échange de carte SIM, mais obtenir votre mobile et le déverrouiller peut s'avérer plus difficile. C'est là qu'Authy perd. Il est moins sécurisé que Google Authenticator, et c'est de toute façon l'aspect le plus important.

Avantages:

- Libérer

- Meilleure interface utilisateur

- QR Code

- Verrou d'application

- Codes de secours

- Prise en charge du navigateur

- Disponible sur Android, iOS, Mac et Windows

Les inconvénients:

- S'appuie sur le numéro de téléphone/SMS pour se connecter

Télécharger Authy pour Android

Télécharger Authy pour iOS

Lisez également: Comment configurer l'authentification à deux facteurs sur votre application Instagram

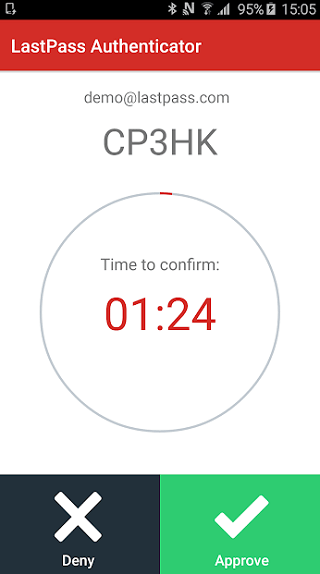

3. Authentificateur LastPass

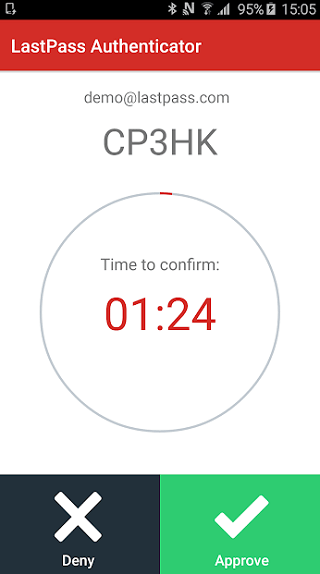

LastPass s'est fait un nom pour être un gestionnaire de mots de passe stellaire, cependant, la société a récemment fait les manchettes pour avoir été piratée et corrigée de multiples vulnérabilités de sécurité pour le gestionnaire de mots de passe et l'application 2FA . Pourtant, c'est l'une des applications les plus populaires et c'est un produit assez solide.

Comme Authy, LastPass Authenticator est livré avec un verrou d'application afin que personne ne puisse accéder à l'application et utiliser les codes 2FA même s'il est en mesure de mettre la main sur votre téléphone. Vous pouvez sauvegarder les codes qui sont cryptés et stockés dans votre compte LastPass afin de pouvoir facilement changer de téléphone.

Ce que j'aime dans l'application, ce sont les notifications push qui vous permettent de vous connecter à votre compte LastPass en un seul clic. Vous pouvez le voir en action dans la capture d'écran ci-dessus. La connexion en un clic ne fonctionne que pour LastPass.

Avantages:

- Libérer

- Meilleure interface utilisateur

- QR Code

- Verrou d'application

- Codes de secours

- Prise en charge de Windows

Les inconvénients:

- Aucune application native pour Mac

Télécharger LastPass Authenticator pour Android

Télécharger LastPass Authenticator pour iOS

Lisez également : Comment vérifier si vos identifiants de connexion ont été compromis

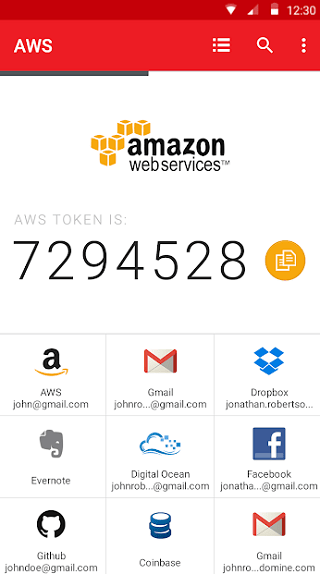

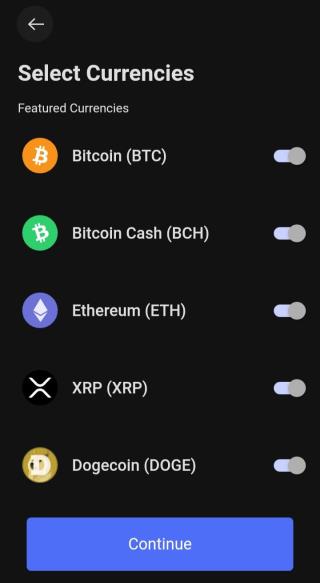

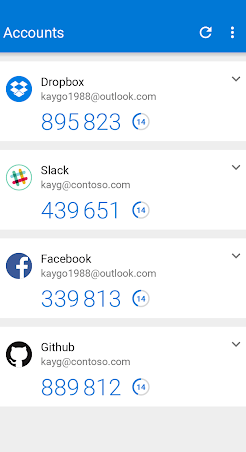

4. Authentificateur Microsoft

Microsoft emboîte le pas et propose une interface utilisateur avec des logos pour les sites et applications courants, ce qui facilite la détection et l'utilisation des codes 2FA. Bien que vous puissiez sauvegarder les codes 2FA sur votre compte Microsoft à l'aide d'un appareil iOS, pour une raison quelconque, Android a été laissé pour compte. Cela signifie-t-il qu'Android est moins sécurisé qu'iOS ? Je ne toucherai pas à ce débat avec un poteau de 10 pieds.

Enfin, il y a un verrou d'application intégré pour que personne ne puisse ouvrir et utiliser vos codes. Vous pouvez utiliser Microsoft Authenticator sans utiliser de compte Microsoft et il n'est pas non plus nécessaire d'enregistrer une carte SIM. Agréable.

Avantages:

- Libérer

- Meilleure interface utilisateur

- QR Code

- Verrou d'application

- Codes de sauvegarde (iOS uniquement)

Les inconvénients:

- Pas de sauvegarde pour Android

Télécharger Microsoft Authenticator pour Android

Télécharger Microsoft Authenticator pour iOS

2. Périphériques de clé de sécurité 2FA notables

1. Yubikey

Yubikey s'est fait un nom et est aussi populaire dans le monde des clés de sécurité 2FA que Google Authenticator dans les applications 2FA. Au lieu de saisir des codes générés sur une application, vous utiliserez un périphérique USB pour authentifier les connexions. Pour cela, vous toucherez l'anneau doré pour vous authentifier. Facile et fonctionne comme un charme.

Les cartes SIM sont faciles à usurper en utilisant l'astuce d'échange de carte SIM et LastPass nous a appris que les applications 2FA, bien que très sécurisées, ne sont toujours pas à l'épreuve du piratage. Yubikey résout ce problème.

Yubico propose différents dispositifs de clé de sécurité qui fonctionnent avec différentes technologies telles que USB A, USB C et NFC pour les smartphones. Ces clés sont étanches, indéformables et résistantes à la poussière. Ils sont conformes FIDO U2F et le prix commence à 27 $.

Obtenez Yubikey

2. Titan de Google

Google a mis au point sa propre clé de sécurité connue sous le nom de Titan. Il est également compatible FIDO U2F, mais il y a une différence. Il existe un support pour Bluetooth qui prend un certain temps à configurer mais permet aux utilisateurs d'authentifier les connexions sans fil. Deux modèles sont disponibles. Les deux sont livrés avec USB et NFC, mais l'un prend également en charge Bluetooth.

La puce Google Titan est également intégrée aux smartphones Pixel 3, ce qui permet une meilleure sécurité Android. Cependant, ils ne se croisent à aucun moment, ce qui signifie que vous ne pouvez pas utiliser votre téléphone pour stocker des codes 2FA pour des applications et des sites tiers. La clé de sécurité Titan n'est disponible qu'aux États-Unis.

Obtenir Google Titan

Applications 2FA et dispositifs de clé de sécurité

Voici quelques-unes des meilleures applications 2FA et dispositifs de clé de sécurité disponibles actuellement sur le marché. Je recommanderais Microsoft Authenticator à la plupart des utilisateurs car il prend en charge les sauvegardes, a une meilleure interface utilisateur et est plus sécurisé. Google Authentictor est également bon. LastPass est recommandé pour ceux qui utilisent LastPass Password Manager.

Si vous avez besoin d'une clé de sécurité à la place, je recommanderais Yubikey car ils sont les meilleurs, les plus conviviaux et sont disponibles dans une variété de saveurs.