Un mot qui revient beaucoup ces derniers temps est le cryptage homomorphe. De nombreuses entreprises et services en ligne transforment leur modèle de cryptage en un type de cryptage homomorphe, annonçant que c'est pour une meilleure confidentialité et sécurité des utilisateurs.

Mais qu'est-ce que le cryptage homomorphe ? Qu'est-ce que ça veut dire? Et qu'est-ce qui le rend différent des autres types de cryptage ?

Qu'est-ce que le cryptage ?

Lorsque vous cryptez un fichier, vous encodez son contenu pour qu'il apparaisse confus au point d'être méconnaissable. Le seul moyen d'accéder aux données cryptées est soit d'obtenir sa clé de cryptage, soit d'essayer de la déchiffrer manuellement ou à l'aide d'un logiciel tiers.

Le principal avantage du chiffrement d'un fichier, d'un groupe de fichiers ou même d'une base de données entière est de les garder privés de toute personne qui n'est pas autorisée à les afficher ou à les modifier, garantissant ainsi leur authenticité et leur confidentialité.

Cependant, le problème avec la plupart des types de cryptage est l'impossibilité de modifier les données pendant qu'elles sont cryptées. Bien que cela puisse ne pas sembler être un gros problème au début, cela revient à ne pas pouvoir fermer la porte d'entrée de votre maison pendant que vous y êtes. Décrypter les données pour les modifier les rend vulnérables à toutes les attaques contre lesquelles vous tentiez de les protéger.

Qu'est-ce que le cryptage homomorphe ?

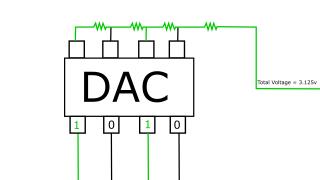

Le chiffrement homomorphe est un type de chiffrement à clé publique, bien qu'il puisse avoir des clés symétriques dans certains cas, ce qui signifie qu'il utilise deux clés distinctes pour chiffrer et déchiffrer un ensemble de données, avec une clé publique.

Connexe: Termes de cryptage de base que tout le monde devrait connaître maintenant

Le mot « homomorphe » signifie en grec « même structure », car le cryptage homomorphe utilise des systèmes algébriques pour crypter les données et générer des clés, permettant aux personnes autorisées d'accéder aux données cryptées et de les modifier sans avoir à les décrypter.

Il existe trois types de chiffrement homomorphe :

- Cryptage entièrement homomorphe

- Cryptage quelque peu homomorphe

- Cryptage partiellement homomorphe

Les trois types varient dans le niveau d'accès opérationnel qu'ils permettent d'affecter les données cryptées. Le chiffrement entièrement homomorphe est le type le plus récent. Il offre la possibilité complète d'éditer et d'accéder aux données cryptées.

Les cryptages homomorphes "un peu" et "partiellement", comme leurs noms l'indiquent, ne permettent qu'un accès limité aux données.

Ils soit :

- Limitez le nombre d'opérations exécutées sur un ensemble de données, comme avec un "chiffrement quelque peu homomorphe" ou,

- Vous permet uniquement d'exécuter des opérations simples mais pour un nombre illimité de fois, comme avec le "chiffrement partiellement homomorphe", ce qui en fait le type de chiffrement homomorphe parfait pour les données hautement sensibles.

Applications réelles sur le cryptage homomorphe

Grâce à sa sécurité et sa flexibilité remarquables, le chiffrement homomorphe est présent dans de nombreux domaines importants qui traitent des quantités massives de données sensibles nécessitant un accès régulier.

Cela ne se limite pas non plus aux entreprises qui travaillent avec des données sensibles. Il a maintenant atteint un niveau où il est mis en œuvre dans un usage quotidien.

Gestionnaires de mots de passe

L'exemple récent le plus notable vient de Google Chrome et Microsoft Edge. Les deux navigateurs ont récemment introduit le chiffrement homomorphe pour leurs outils de gestion des mots de passe intégrés au navigateur, ainsi qu'un générateur de mots de passe intégré au navigateur pour Microsoft Edge .

Les navigateurs comme Chrome et Edge sont largement utilisés. Il y a de fortes chances que vous ou quelqu'un que vous connaissez utilise l'un d'entre eux quotidiennement et peut-être même leur confie-t-il des mots de passe et d'autres informations de connexion.

Mais comment vont-ils implémenter le cryptage homomorphe dans leurs gestionnaires de mots de passe, indispensables à tout internaute, pour gagner en efficacité et en sécurité ?

Vous connaissez peut-être la « surveillance des mots de passe ». Sinon, la surveillance des mots de passe se produit lorsque votre gestionnaire de mots de passe exécute en permanence vos mots de passe par rapport à des listes publiques de connexions récemment violées ou divulguées. De cette façon, il peut vous alerter chaque fois qu'il détecte l'un de vos mots de passe flottant en ligne.

Auparavant, et avec les méthodes de cryptage traditionnelles, votre gestionnaire de mots de passe devait décrypter vos identifiants pour les comparer à ces listes énormes et en constante augmentation d'informations d'identification compromises, ce qui, en soi, réduit considérablement votre vie privée et met vos mots de passe en danger.

Mais avec le cryptage homomorphe, vous conservez une confidentialité totale pendant que votre gestionnaire de mots de passe exécute vos mots de passe encore cryptés par rapport à ces listes.

Applications Web et fournisseurs SaaS

Les applications Web et les fournisseurs SaaS doivent collecter et traiter de grandes quantités de données qui sont, le plus souvent, des données d'utilisateur privées. Le besoin de cryptage sécurisé augmente en fonction du type de données en question, qu'il s'agisse de fichiers généraux ou d'informations sensibles comme les dossiers financiers et les informations de carte de crédit.

Dans ces deux scénarios, les données doivent être sécurisées mais également disponibles pour le cloud du fournisseur de services et les ressources informatiques à stocker et à traiter.

L'utilisation du cryptage homomorphe au lieu de ses alternatives peut garantir à la fois la confidentialité et la capacité de traiter, calculer et modifier les données sans les décrypter. C'est une victoire à la fois pour le fournisseur de services, car cela augmente sa fiabilité, et pour vous, car vos données deviennent à la fois privées et sécurisées.

Pourquoi ne pas utiliser le cryptage homomorphe partout ?

Si le cryptage homomorphe est aussi génial, pourquoi de plus en plus d'entreprises ne l'utilisent-elles pas dans leurs services, en particulier celles qui détiennent des données sensibles ?

Comparé à d'autres types de méthodes de cryptage qui offrent des niveaux de sécurité similaires, le cryptage homomorphe est incroyablement lent. Cela ne permet une utilisation que dans des cas individuels tels que des gestionnaires de mots de passe personnels et des applications SaaS et Web par utilisateur.

Mais lorsqu'il s'agit de canaux de communication rapides et de bases de données volumineuses, le cryptage homomorphe est trop lent et peu pratique pour compenser la légère augmentation de la confidentialité et de la sécurité.

Le cryptage homomorphe n'est en aucun cas nouveau. Il remonte à 1978, ce qui lui a donné beaucoup de temps pour gagner en efficacité, en complexité et en vitesse. Mais il n'a été utilisé et étudié par des entreprises établies que depuis dix ans. Néanmoins, cela signifie qu'Internet connaîtra probablement une révolution du cryptage homomorphe dans un avenir proche.

Dans l'attente d'un meilleur cryptage

Ce n'est pas parce qu'un modèle de chiffrement est ancien qu'il est sans fondement et qu'il ne peut pas évoluer vers une version qui répond aux besoins actuels en matière de cybersécurité. Les entreprises qui attachent de l'importance à la sécurité des données continueront de croître et d'évoluer ou de modifier leurs modèles de chiffrement pour en faire les meilleurs, ce qui peut être difficile à suivre.

Vous n'avez pas besoin de devenir cryptographe pour comprendre ce que les entreprises font avec vos données, mais il est bon de comprendre la terminologie de base du cryptage et d'en savoir plus à ce sujet.