| 1 |

Bloquer |

Un bloc est un fichier informatique qui conserve un enregistrement, ou un grand livre, des transactions de crypto-monnaie effectuées au cours d'une période donnée et vaut un nombre spécifié de pièces. Par exemple, un bloc de la blockchain Bitcoin vaut 6,25 Bitcoins, un nombre qui diminuera de moitié tous les quatre ans jusqu'en 2140, date de création du dernier bloc. La taille des blocs varie d'une blockchain à l'autre. La limite théorique de Bitcoin est de 4 Mo, tandis que Bitcoin Cash autorise tout de 8 Mo à 32 Mo. |

| 2 |

Chaîne de blocs |

Un réseau de blocs indépendants mais connectés, dont les copies sont distribuées au sein d'un réseau informatique décentralisé. Une transaction Bitcoin est ajoutée à un bloc et le nouveau bloc est créé, cette transaction est vérifiée et mise à jour dans toute la blockchain. |

| 3 |

Grand livre distribué |

Un autre nom pour une blockchain. |

| 4 |

Bloc Genèse |

Le premier bloc d'une blockchain qui contient des pièces non utilisables. Le bloc de genèse de Bitcoin a été créé le 3 janvier 2009 avec 50 Bitcoins. |

| 5 |

Hauteur du bloc |

Le nombre total de blocs connectés dans une blockchain. |

| 6 |

D'égal à égal |

La mise en réseau directe de deux ordinateurs ou plus entre eux sans qu'un tiers centralisé agisse comme intermédiaire. Les blockchains fonctionnent sur des réseaux Peer to Peer, c'est-à-dire des réseaux décentralisés. |

| 7 |

Protocole |

Le logiciel qui relie les blocs entre eux et fournit les règles selon lesquelles de nouveaux blocs sont ajoutés au réseau décentralisé. |

| 8 |

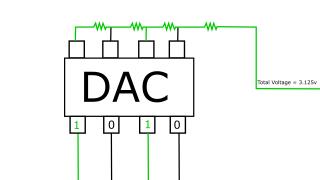

Algorithme |

La recette, ou formule, utilisée pour générer des clés qui sécurisent les transactions. Les crypto-monnaies reposent sur trois clés principales : le hachage, la clé publique et la clé privée (voir ci-dessous). |

| 9 |

Chiffrement |

Processus par lequel un texte lisible est converti en texte illisible appelé hachage ou clé à l'aide d'un algorithme. Ce processus, également connu sous le nom de cryptographie, est à l'origine du nom de crypto-monnaies. |

| dix |

Hacher |

Une chaîne de lettres et de chiffres qui représente une transaction vérifiée et soumise. Il est généralement appelé Hash ou TxID. |

| 11 |

Taux de hachage |

La vitesse à laquelle un ordinateur vérifie et soumet une transaction, générant ainsi un nouveau Hash. C'est littéralement la vitesse moyenne à laquelle une blockchain crée de nouveaux hachages, et est calculée en unités de hachage/seconde. |

| 12 |

Clé publique |

Une chaîne de lettres et de chiffres qui identifie l'adresse de votre portefeuille dans la Blockchain. Ces informations sont partageables avec d'autres afin de recevoir de la crypto-monnaie, tout comme votre adresse e-mail ou votre numéro de compte bancaire. |

| 13 |

Clé privée |

Une chaîne de lettres et de chiffres qui déverrouille votre portefeuille. Ce sont des informations personnelles et ne doivent jamais être partagées, tout comme votre mot de passe ou votre code PIN. |

| 14 |

Phrase de semence |

Une phrase de 12, 18 ou 24 mots à laquelle vous et vous seul avez accès et qui sert de sauvegarde à vos clés privées. Si vous oubliez ou perdez votre clé privée, une phrase de départ vous aidera à la récupérer. |

| 15 |

Portefeuille |

Un fichier dans la blockchain qui stocke et reçoit votre crypto-monnaie, tout comme votre boîte de réception reçoit et stocke les e-mails. Il est exploité à la fois par une clé publique et une clé privée. |

| 16 |

Portefeuille froid |

Le stockage des Clés Publiques et Privées de votre portefeuille hors ligne en les imprimant sur un morceau de papier, ou en les sauvegardant sur un disque dur externe qui n'est pas connecté à Internet, afin d'éviter les pertes par piratage. Le stockage à froid est recommandé lorsque vous avez un grand nombre de pièces dans votre portefeuille. |

| 17 |

Portefeuille chaud |

Les clés publiques et privées de votre portefeuille sont stockées sur une application connectée à Internet et utilisée pour accéder à votre portefeuille. Vos clés peuvent être volées si votre ordinateur ou votre téléphone est piraté. |

| 18 |

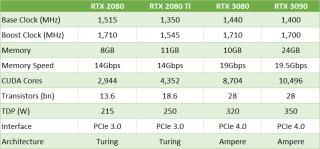

Exploitation minière |

Processus par lequel les transactions sont vérifiées par un ordinateur ou un groupe d'ordinateurs. Lorsque tous les ordinateurs du réseau acceptent la transaction, deux choses se produisent : un nouveau bloc est ajouté à la chaîne et de nouvelles pièces sont créées et ajoutées au nouveau bloc. |

| 19 |

Consensus |

L'algorithme par lequel les transactions sont vérifiées et soumises. Les principaux types d'algorithmes de consensus sont la preuve de travail (PoW), la preuve d'autorité (PoA) et la preuve de participation (PoS). |

| 20 |

Mempool |

Une collection de transactions vérifiées et soumises qui attendent d'être confirmées par tous les ordinateurs du réseau Bitcoin ; une "zone d'attente" pour les blocs valides. Une taille de mempool élevée indique une congestion ; un embouteillage de blocs en attente d'être ajoutés à la blockchain. |

| 21 |

Preuve de travail (PoW) |

Un algorithme qui permet à plusieurs ordinateurs d'une blockchain de rivaliser pour extraire des blocs. Le premier ordinateur à extraire un bloc doit prouver qu'il a utilisé une certaine quantité d'énergie pour le faire avant que le nouveau bloc ne soit accepté par tous les autres ordinateurs de la blockchain. |

| 22 |

Preuve d'autorité (PoA) |

Un algorithme qui donne à un ordinateur de confiance ou à un groupe spécifique d'ordinateurs de confiance le pouvoir d'exploiter des blocs. C'est une méthode beaucoup plus rapide que PoW. |

| 23 |

Preuve de participation (PoS) |

Un algorithme qui permet à un ordinateur d'exploiter des blocs proportionnellement au nombre de pièces qu'il détient. Par exemple, un ordinateur qui possède 2% des pièces disponibles peut extraire un maximum de 2% de tous les blocs. |

| 24 |

Preuve d'activité (PoA) |

Un algorithme qui utilise à la fois la preuve de travail (PoW) et la preuve de participation (PoS) pour vérifier les transactions. Le système démarre avec PoW, puis passe en PoS après l'ajout d'un bloc avec succès. |

| 25 |

Preuve de brûlure (PoB) |

Un algorithme qui permet aux ordinateurs d'exploiter des blocs en fonction du nombre de pièces qu'ils "brûlent". Les pièces sont brûlées en les envoyant à une adresse non utilisable. Plus il y a de pièces brûlées, plus il y a de chances d'exploiter. |

| 26 |

Jeton non fongible |

Un fichier qui est stocké dans un bloc et qui ne peut pas être copié ou remplacé, ce qui signifie que chaque NFT est aussi unique qu'une empreinte digitale. C'est pourquoi les NFT sont attachés aux actifs numériques, tels qu'une image JPEG ou une peinture numérique, pour prouver la propriété de l'actif ou donner accès à l'actif. |

| 27 |

Devise Fiat |

Monnaie créée par un gouvernement et diffusée par les banques. En revanche, les crypto-monnaies sont inventées au sein des ordinateurs et circulent via un réseau peer-to-peer, c'est-à-dire une blockchain. |

| 28 |

Nœud |

Un ordinateur qui fait partie d'une blockchain. Une blockchain est donc un réseau de nœuds. |

| 29 |

Robinet |

Un système de récompense sur un site Web ou une application qui offre une crypto-monnaie gratuite pour s'inscrire ou effectuer certaines tâches. Certaines de ces offres (pas toutes) sont des arnaques et il faut être prudent avant de s'inscrire ou de partager des données. |

| 30 |

Baleine |

Personnes ou entités qui détiennent un grand nombre de pièces d'une crypto-monnaie particulière. En Bitcoin, le nombre minimum de pièces nécessaires pour se qualifier en tant que baleine est de 1 000. Les petits porteurs sont appelés un dauphin ou un poisson. |

| 31 |

Nonce |

Un nombre aléatoire qui est généré et utilisé une seule fois pour vérifier les nouveaux blocs. Lorsqu'un bloc est soumis, un nonce lui est attaché pour confirmer qu'il s'agit bien d'un nouveau bloc et non d'un ancien bloc qui est soumis à nouveau à la chaîne. |

| 32 |

Contrats intelligents |

Morceaux de code qui vivent dans la blockchain et dont le but est de s'exécuter sur une logique que le développeur a programmée. Lorsque certaines informations sont soumises à la blockchain, le code fait ce pour quoi il est programmé ; par exemple, effectuez un paiement. |

| 33 |

Solidité |

Le langage de programmation utilisé pour créer des contrats intelligents basés sur Ethereum. |

| 34 |

Oracle |

Un morceau de code qui prend des données de plusieurs sources à la fois à l'intérieur et à l'extérieur de la blockchain, puis vérifie, analyse et alimente les résultats dans un contrat intelligent pour une action ultérieure. Les contrats intelligents s'appuient sur les données des oracles pour effectuer des actions. |

| 35 |

Jeton |

Un type de crypto-monnaie qui représente un actif, ou a une utilisation spécifique avec un écosystème blockchain. Certains jetons sont utilisés pour la gouvernance, permettant aux détenteurs de voter sur les modifications apportées à la blockchain. |

| 36 |

Enchaînement de chaînes |

Le processus de liaison de deux Blockchains différentes, par exemple Bitcoin et Ethereum, afin que les pièces cryptographiques puissent être transférées entre elles. Pour un transfert réussi, la transaction doit être enregistrée et vérifiée dans les deux blockchains en même temps. |

| 37 |

Explorateur de blocs |

Un moteur de recherche qui vous permet de participer aux transactions blockchain et donne accès aux données dans les blockchains. Les exemples incluent blockchain.com, blockstream.info, blockexplorer.com, blockcypher.com et btc.com. |

| 38 |

Circuit intégré spécifique à l'application (ASIC) |

Un circuit spécialisé conçu pour les ordinateurs qui extraient un type spécifique de crypto-monnaie uniquement et n'exécutent aucune autre fonction. Un circuit Bitcoin ASIC ne peut exploiter que Bitcoin et non Ethereum. |

| 39 |

Altcoins |

Parce que Bitcoin était la première crypto-monnaie, toute crypto-monnaie qui n'est pas Bitcoin (comme Ethereum, Litecoin et Cardano) est appelée un altcoin. Il existe des milliers d'altcoins ; certains sont légitimes, tandis que d'autres sont utilisés comme vecteurs de criminalité financière. |

| 40 |

Finance décentralisée (DeFi) |

Un service financier basé sur des blockchains et s'appuyant sur des contrats intelligents pour faciliter l'accès aux services financiers et bancaires. Les DeFi étant automatisés, ils permettent à chacun d'accéder à des services qui étaient auparavant exclusifs. |

| 41 |

Échanger |

Un site Web qui vous permet d'échanger une crypto-monnaie contre des devises fiduciaires comme des dollars ou des euros, d'échanger une devise fiduciaire contre une crypto-monnaie ou d'échanger une crypto-monnaie contre une autre. |

| 42 |

Bitcoin |

La première crypto-monnaie. Lancé en 2009, il s'agissait de la toute première pièce cryptée et reste la crypto-monnaie la plus précieuse et la plus importante. |

| 43 |

SATS |

La plus petite unité de Bitcoin, équivalente à 0,00000001 BTC. SATS, également connu sous le nom de Satoshi, fait référence à Satoshi Nakamoto, le créateur présumé du bitcoin. |

| 44 |

Ethereum |

Ethereum est une blockchain basée sur sa propre pièce appelée Ether. Contrairement à la blockchain Bitcoin, Ethereum permet de construire des applications décentralisées, ce qui permet à Ethereum d'aller au-delà de l'exploitation minière et d'offrir d'autres fonctions telles que des services financiers décentralisés, des jeux et toutes sortes d'applications décentralisées. |

| 45 |

Éther (ETH) |

La crypto-monnaie native du réseau Ethereum. Cependant, Ethereum accepte d'autres crypto-monnaies, y compris Bitcoin. |

| 46 |

Gwei |

La plus petite unité d'un éther. 1 gwei est égal à 0,000000001 ETH (10-9 ETH). En conséquence, 1 ETH équivaut à 1 milliard de gwei. |

| 47 |

Gaz |

Les frais qu'un mineur gagne pour vérifier et soumettre des transactions sur le réseau Ethereum. Exiger du gaz pour chaque transaction empêche les pirates informatiques de bloquer Ethereum avec des transactions invalides. |

| 48 |

dApps (applications décentralisées) |

Applications ou programmes exécutés sur une blockchain et hors du contrôle d'une autorité centrale. Par exemple, si Twitter était une dApp, une fois qu'un message est posté, personne ne pourrait le supprimer, y compris Twitter. |

| 49 |

Modèle de sortie de transaction non dépensée (UTXO) |

Un système de paiement où une transaction implique deux actions distinctes ; la première action envoie le nombre requis de pièces au destinataire et la deuxième action envoie les pièces restantes, appelées solde non dépensé, à une adresse différente dans le portefeuille de l'expéditeur. Le nombre total de pièces dans le portefeuille est calculé en additionnant tous les soldes non dépensés dans le portefeuille. |

| 50 |

Modèle de compte/solde |

Un système de paiement où une transaction implique deux actions simultanées ; le solde du portefeuille du propriétaire est réduit du nombre exact de pièces envoyées et le solde du portefeuille du destinataire est augmenté des pièces reçues ; il n'y a pas de liste des soldes non dépensés, juste un solde global. Ce modèle est utilisé dans Ethereum tandis que le modèle UTXO est utilisé sur Bitcoin. |

| 51 |

Fourchette |

Une scission qui se produit lorsque l'algorithme de la blockchain est mis à jour. En cas de désaccord entre les différents ordinateurs (mineurs) sur l'opportunité d'accepter un nouvel algorithme, un groupe met à jour les nouveaux algorithmes tandis qu'un autre groupe continue d'utiliser l'ancien, ce qui donne deux blockchains différentes avec une origine commune. |

| 52 |

Fourche dure |

Une mise à jour permanente de la blockchain. Les ordinateurs exécutant la version précédente de la blockchain sont expulsés de la blockchain mise à jour. |

| 53 |

Fourche souple |

Un changement permanent du protocole qui oblige les ordinateurs à mettre à jour leurs logiciels. Ceux qui ne parviennent pas à se mettre à jour restent dans la blockchain, mais ils ne peuvent pas soumettre de nouveaux blocs. |

| 54 |

Capitalisation boursière |

La valeur totale d'une crypto-monnaie est calculée en multipliant le nombre de pièces en circulation par le prix actuel du marché d'une seule pièce. Ce nombre peut atteindre des centaines de milliards ou des milliards de dollars. |

| 55 |

Le retournement |

La date prévue à laquelle Ethereum dépassera Bitcoin en termes de capitalisation boursière. |

| 56 |

Échanger |

Un site Web ou une application, par exemple Binance, qui vous permet d'ouvrir un compte et d'acheter des crypto-monnaies en utilisant des bitcoins, des altcoins ou des devises fiduciaires comme le dollar ou l'euro. Les fonds sont envoyés sur votre compte via les méthodes habituelles, par exemple PayPal ou virement bancaire. |

| 57 |

Arbitrage |

Acheter de la crypto-monnaie sur une bourse et la vendre à un prix plus élevé sur une autre bourse. |

| 58 |

Stablecoin |

Une crypto-monnaie dont la valeur est attachée à la valeur d'une monnaie fiduciaire, d'une marchandise comme l'or ou dont l'offre est contrôlée par un algorithme, garantissant ainsi que la valeur de la monnaie reste stable. Le stablecoin le plus connu est Tether, dont la valeur équivaut à environ 1 dollar américain. |

| 59 |

Memecoin |

Une crypto-monnaie basée sur une blague. Les memecoins n'ont aucune utilité réelle et n'ont de valeur que parce qu'ils sont considérés comme amusants par beaucoup de ceux qui les achètent pour cette raison. Le plus connu est Dogecoin. |

| 60 |

Moyenne du coût en dollars (DCA) |

La pratique d'acheter un montant fixe de crypto-monnaie sur une base hebdomadaire, mensuelle ou annuelle indépendamment des fluctuations de prix. Cela supprime les émotions du processus d'investissement et maintient la cohérence et les avantages des baisses de prix. |

| 61 |

Pièce de Casascius |

Bitcoins métalliques réels créés par l'utilisateur de Bitcoin Casascius (Mike Caldwell) qui sont intégrés à un morceau de papier contenant la clé privée d'un nombre spécifique de Bitcoin. Un total de 27 673 pièces Casascius ont été frappées, d'une valeur totale de 59 383,9 BTC. |

| 62 |

Mélangeur de pièces |

Un logiciel qui rend les transactions bitcoin anonymes et introuvables. Il y parvient en prenant une transaction, en la mélangeant avec d'autres, puis en la renvoyant au propriétaire à une adresse différente et en des montants différents. |

| 63 |

Offre initiale de pièces (ICO) |

L'offre d'une nouvelle crypto-monnaie aux personnes en échange de monnaie fiduciaire, de bitcoins ou d'altcoins. Les participants de l'ICO espèrent que la nouvelle crypto qu'ils ont acquise deviendra largement utilisée et augmentera sa valeur. |

| 64 |

Lutte contre le blanchiment d'argent (AML) |

Politiques et législation de protection contre le blanchiment d'argent. |

| 65 |

Connaître son client (KYC) |

Les procédures utilisées pour vérifier l'identité d'un utilisateur crypto et le lier à son portefeuille. |

| 66 |

Dépenser deux fois |

Tentative d'envoi du même paiement de crypto-monnaie à deux portefeuilles différents. |

| 67 |

Entiercement |

Un tiers au sein d'une blockchain, comme BitPay, qui détient la crypto-monnaie en toute sécurité jusqu'à ce que le vendeur reçoive le paiement avant qu'il ne soit remis à l'acheteur. |

| 68 |

HODL |

Une célèbre faute d'orthographe de "hold", cela signifie conserver vos crypto-actifs lorsque le marché est en baisse jusqu'à ce que les prix remontent. |

| 69 |

FOMO (Peur de manquer) |

Vendre d'autres actifs pour acheter une crypto-monnaie dont la valeur augmente. |

| 70 |

FUD (Peur, incertitude et doute) |

FUD existe généralement en dehors de la communauté crypto. |

| 71 |

Rekt |

Forme empruntée détruite, ce qui signifie subir des pertes dévastatrices |

| 72 |

Marché haussier |

Une période prolongée pendant laquelle le prix d'une crypto-monnaie augmente |

| 73 |

Lune |

Une crypto-monnaie dont le prix monte en flèche - aller sur la lune en raison d'un long marché haussier |

| 74 |

Pompe et vidage |

La pratique consistant à acheter une crypto-monnaie en grand nombre pour augmenter son prix et encourager les autres à investir, puis à la vendre en totalité lorsque le prix augmente et qu'il y a un profit à réaliser. |

| 75 |

Shill |

Quelqu'un qui fait la promotion d'un altcoin afin qu'il puisse personnellement en profiter lorsqu'il prend de la valeur. |

| 76 |

Marché baissier |

Une période prolongée pendant laquelle le prix d'une crypto-monnaie baisse |

| 77 |

Porte-sac |

Un investisseur qui détient une pièce qui vaut nettement moins que ce qu'il a payé. |

| 78 |

Capitulation |

Vendre une crypto-monnaie à une perte importante en raison de la perte d'espoir que sa valeur augmentera un jour |

| 79 |

Papier blanc |

Un document qui explique aux utilisateurs potentiels d'une blockchain les différents aspects de la blockchain et son fonctionnement. Un livre blanc précède le lancement d'une blockchain. |

| 80 |

51% d'attaque |

Il s'agit d'un ordinateur ou d'un groupe d'ordinateurs ayant la capacité de vérifier plus de 50 % de toutes les transactions dans un réseau. Cela leur permet d'annuler des transactions, de dépenser des pièces plus d'une fois et de manipuler quels blocs sont ajoutés et lesquels ne le sont pas. |

| |

Noms Célèbres |

| 81 |

Satoshi Nakamoto |

La personne ou le groupe de personnes qui a créé Bitcoin. L'identité ou les identités de Satoshi Nakamoto n'ont jamais été confirmées. |

| 82 |

Nick Szabo |

Développeur de la technologie des contrats intelligents et de l'algorithme Bit Gold, cryptologue et avocat. Selon la rumeur, il s'agirait également de Satoshi Nakamoto. |

| 83 |

Craig Wright |

Entrepreneur australien qui a revendiqué plus de 150 brevets liés à la technologie de registre distribué, aux contrats intelligents et à six crypto-monnaies. Il prétend être Satoshi Nakamoto. |

| 84 |

Vitalik Buterin |

Fondateur d'Ethereum. |

| 85 |

Changpen Zhao |

Le fondateur de l'échange de crypto-monnaie basé à Hong Kong Binance. |

| 86 |

Pavel Dourov |

Fondateur du Telegram Open Network, de la crypto-monnaie Gram et de la plateforme blockchain TON. |

| 87 |

Brian Armstrong |

Fondateur et PDG de Coinbase, un échange de crypto-monnaie basé en Californie. |

| 88 |

Jack Dorsey |

PDG de la société de paiement mobile Square (et Twitter), qui permet à ses clients d'échanger du Bitcoin. |

| 89 |

Brandon Chaz |

Fondateur de Coinmarketcap, le plus grand agrégateur de crypto-monnaies en ligne. Ce site consolide les données de tous les échanges et, sur la base de ces données, détermine la valeur de la crypto-monnaie. |

| 90 |

Elizabeth Rossiello |

Fondateur de BitPesa, un échange de crypto-monnaie basé au Kenya. |

| 91 |

David A. Marcus |

Directeur de Libra, une crypto-monnaie développée par Facebook et d'autres sociétés. |

| 92 |

Cameron et Tyler Winklevoss |

Propriétaires de l'échange crypto Gemini et de la plate-forme d'enchères d'art numérique Nifty Gateway |

| 93 |

Matthieu Roszak |

Président de Bloq, une société d'infrastructure blockchain. |

| 94 |

Degen Spartiate |

Influenceur Twitter DeFi |

| 95 |

Laura Shin |

Fondateur et hôte de podcasts de crypto-monnaie non enchaînés et non confirmés |

| 96 |

Charlie Lee |

Fondateur de la troisième crypto-monnaie de l'histoire : le Litecoin. |

| 97 |

Justin Soleil |

Fondateur de la crypto-monnaie TRON. |

| 98 |

Charles Hoskinson |

Co-fondateur d'Ethereum, fondateur de Cardano (ADA). |

| 99 |

Sergueï Nazarov |

Co-fondateur de Chainlink, le premier oracle blockchain. |