Quest-ce que le cadre de cybersécurité du NIST ?

Le stockage d'informations en ligne est devenu la norme. De plus en plus d'organisations remorquent cette partie pour rester pertinentes dans cette ère d'interconnectivité.

Si vous faites partie des 1,6 milliard d'utilisateurs de WhatsApp, vous utilisez déjà le cryptage de bout en bout (E2EE). Cette forme de communication sécurisée signifie que tout message que vous envoyez à quelqu'un ne peut être lu que par le destinataire --- ces messages de discussion ne peuvent pas être interceptés par des tiers, y compris les gouvernements et les criminels.

Malheureusement, les criminels utilisent également le cryptage pour masquer leurs traces lorsqu'ils font des choses malveillantes, faisant des applications de messagerie sécurisée une cible privilégiée pour la réglementation gouvernementale. Dans les dernières nouvelles , le Conseil de l'Europe a rédigé une résolution pour réglementer l'E2EE, alors qu'il se dirige vers la Commission européenne pour sa forme finale.

La question est, sommes-nous sur le point de perdre notre vie privée sur les applications de messagerie ?

À la suite des récentes attaques en France et en Autriche, les premiers ministres des deux pays, respectivement Emmanuel Macron et Sebastian Kurz, ont présenté le 6 novembre un projet de résolution du Conseil de l'Union européenne (CoEU) , visant à réglementer le chiffrement de bout en bout. les pratiques.

Le CdE est l'organe de proposition qui définit l'orientation des politiques, tandis que la Commission européenne rédigera une législation exploitable à partir de celui-ci. Heureusement, en tant qu'ouverture législative, le projet de résolution n'est pas aussi problématique pour la vie privée qu'on pourrait s'y attendre :

Cependant, la résolution propose une approche ciblée :

“Competent authorities must be able to access data in a lawful and targeted manner, in full respect of fundamental rights and the data protection regime, while upholding cybersecurity.”

Étant donné la tendance des gouvernements à élargir la gamme d'objectifs valides, cela pourrait également inclure des protestations légales. Dans le cas de la France, cela pourrait être le mouvement des Gilets jaunes, qui a été contraint de quitter Facebook pour une application sécurisée Telegram.

Fait intéressant, Telegram était la même application que la Russie a interdite car l'équipe de développement a refusé de créer une porte dérobée pour le gouvernement. La Cour européenne des droits de l'homme (CEDH) de l'UE a qualifié cette interdiction de violation flagrante de la liberté d'expression. La décision a porté ses fruits lorsque la Russie a levé l'interdiction de deux ans sur Telegram .

Malheureusement, cela ne semble pas être le cas. En 2019, la CEDH a statué que la liberté d'expression autour du thème de l'Holocauste ne constitue pas un droit de l'homme. Dans le même temps, le tribunal a statué que la même liberté d'expression sur le thème du génocide arménien constitue un droit humain à la liberté d'expression. Ces arrêts incohérents révèlent que la CEDH ne respecte pas les normes universelles.

Si vous craignez que WhatsApp, Telegram, Viber et d'autres applications E2EE ne vous exposent soudainement aux pirates et aux mineurs de données, ne le soyez pas. Au sein de l'UE, nous avons probablement affaire à une solution hybride, dans laquelle les services répressifs doivent fournir aux tribunaux un raisonnement suffisant pour porter atteinte à la vie privée.

D'un autre côté, dans la sphère Five Eyes, il semble y avoir une poussée massive pour légiférer sur les portes dérobées dans les applications de messagerie E2EE. La réticence des citoyens et des ONG telles que Electronic Frontier Foundation sera essentielle pour éviter une législation aussi restrictive sur la cryptographie.

Connexes : Qu'est-ce que la surveillance « Five Eyes » ?

Ce n'est un secret pour personne que les nations du monde entier sont désireuses de saper la vie privée des citoyens au nom de la prétendue sécurité nationale. Cette charge est généralement menée par l' alliance du renseignement Five Eyes . Ils cherchent à mettre en œuvre l'approche la plus large --- obligeant les développeurs de logiciels à intégrer des portes dérobées dans leurs applications . Cela permettrait aux gouvernements et aux entreprises technologiques d'accéder à volonté à toutes les données privées.

Bien que les gouvernements déclarent rhétoriquement qu'ils ont mis en place des garanties contre les abus, leur bilan est loin d'être stellaire. Comme l' ont révélé les fuites de Snowden , ils semblent être sans scrupules dans la façon dont ils perçoivent le droit des citoyens à la vie privée et à l'évitement des abus. De plus, les portes dérobées sont facilement exploitées par les cybercriminels, causant d'importants dommages économiques et une érosion de la confiance.

Les portes dérobées obligatoires ne sont pas encore une réalité, mais les gouvernements peuvent utiliser un puissant arsenal de persuasion à chaque fois qu'un acte criminel/terroriste se produit. Par conséquent, les gouvernements ont un élan constant pour éroder les protections de la vie privée, faisant valoir que :

Essayer d'atteindre l'équilibre entre les deux est un processus continu, le plus récemment mis sous les projecteurs du public par les États membres de l'UE.

Lorsque les gens ne veulent pas penser aux conséquences de l'état de surveillance, ils recourent souvent à l'argument de base :

“I have nothing to hide.”

Malheureusement, l'adhésion à une telle naïveté ne met pas votre vie à l'abri des abus. Comme l'a démontré le scandale des données Facebook-Cambridge Analytica , il faut traiter ses données personnelles avec autant de rigueur que l'on protégerait la propriété de son domicile. Lorsque vous êtes débarrassé des protocoles de chiffrement E2E, vous créez un environnement qui nourrit :

Tout comme les criminels ont un accès facile aux armes à feu, malgré son interdiction et son contrôle strict à travers le monde, les criminels se procureraient également d'autres méthodes de communication. Simultanément, saper l'E2EE rendrait les entreprises et les citoyens vulnérables à un large éventail d'abus.

Les portes dérobées dans les applications de messagerie peuvent se produire de trois manières :

Nous n'avons pas encore atteint le troisième scénario. En attendant, essayez de suivre ces consignes de sécurité lorsque vous choisissez une application de messagerie sécurisée :

En tenant compte de ces facteurs, voici quelques bonnes applications de messagerie E2EE open source :

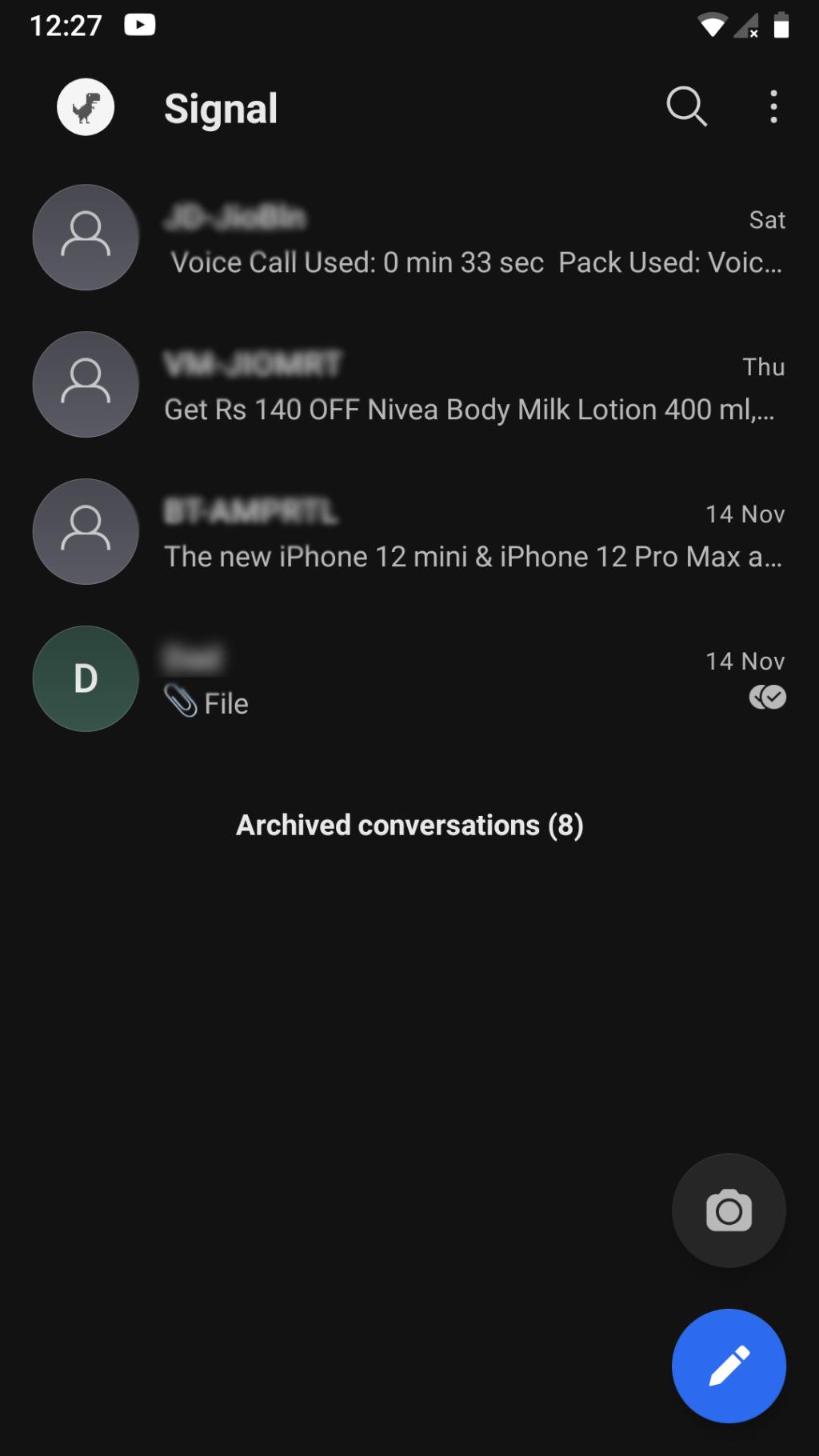

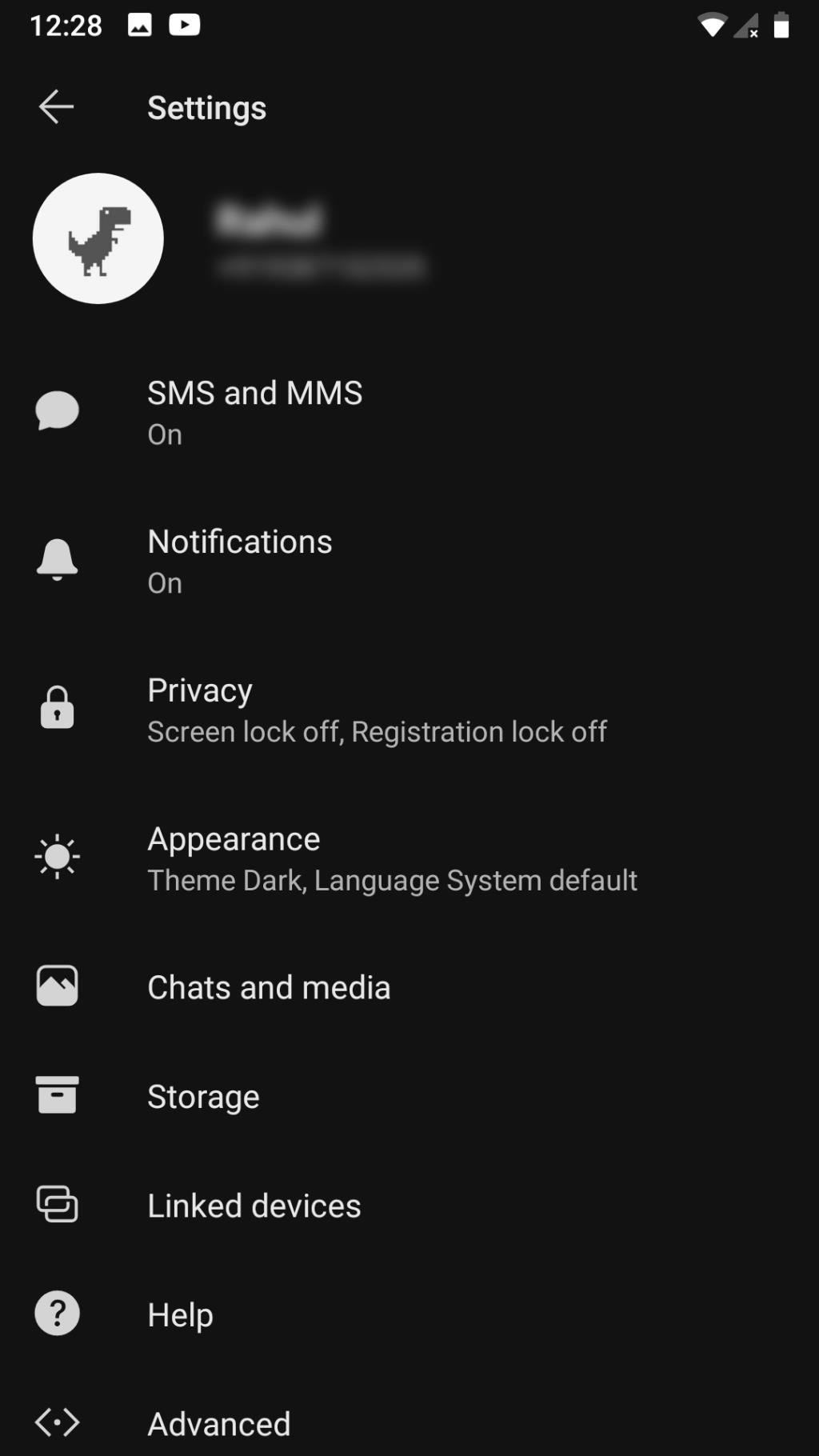

Signal est devenu un favori parmi de nombreux utilisateurs soucieux de la confidentialité, et pour de bonnes raisons. Il utilise Perfect Forward Secrecy (PFS) pour tous les types de messages : texte, audio et vidéo. Signal n'enregistre pas non plus votre adresse IP, tout en vous donnant la possibilité d'envoyer des messages autodestructeurs. Sur les appareils Android, vous pouvez même en faire une application par défaut pour vos SMS.

Cependant, Signal nécessite l'inscription d'un numéro de téléphone, en plus de ne pas fournir d'authentification à deux facteurs (2FA). Dans l'ensemble, cette application de messagerie conforme au RGPD disponible pour toutes les plateformes n'a pas encore été dépassée.

Télécharger : Signal pour Android | iOS | Windows (gratuit)

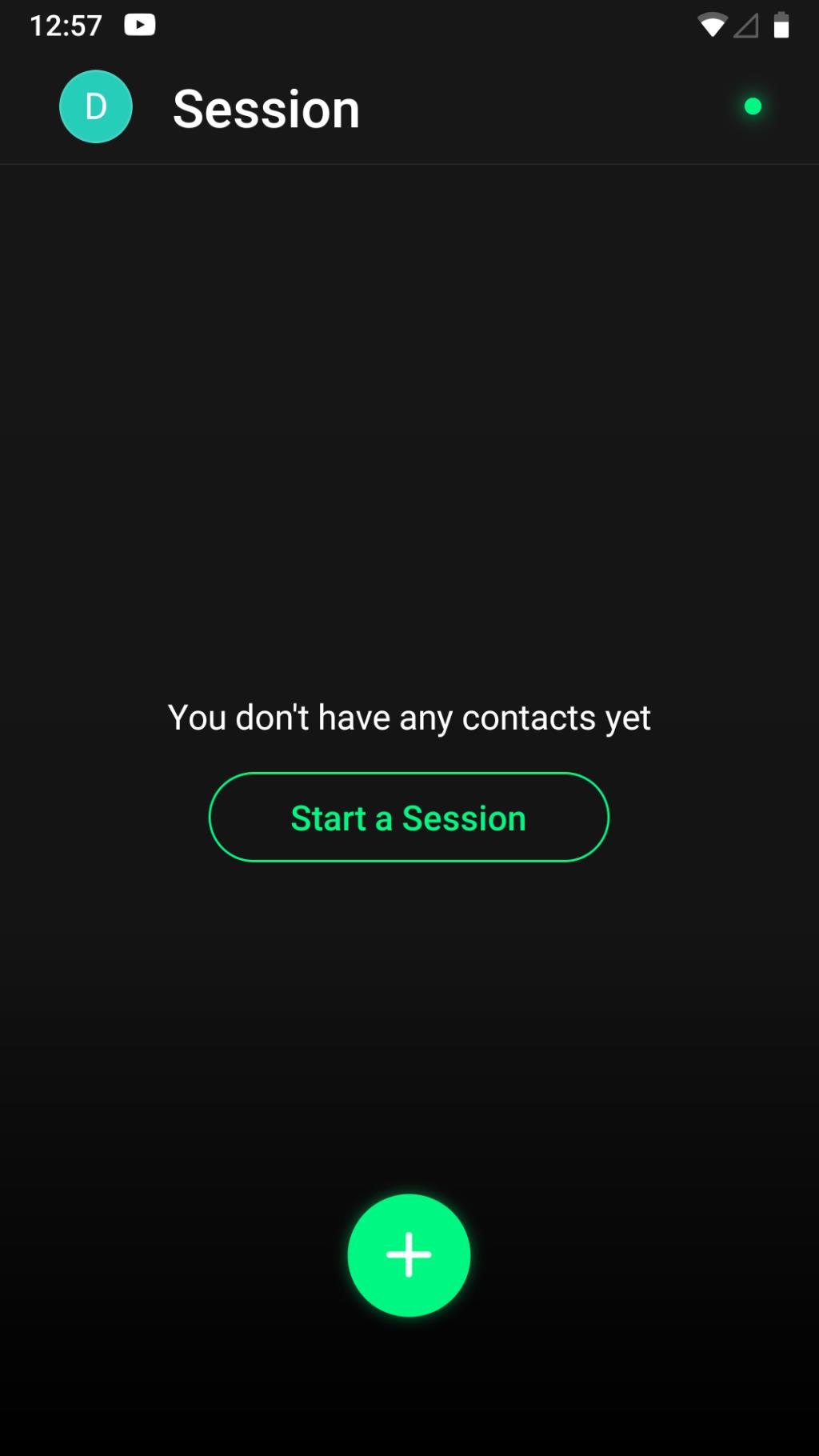

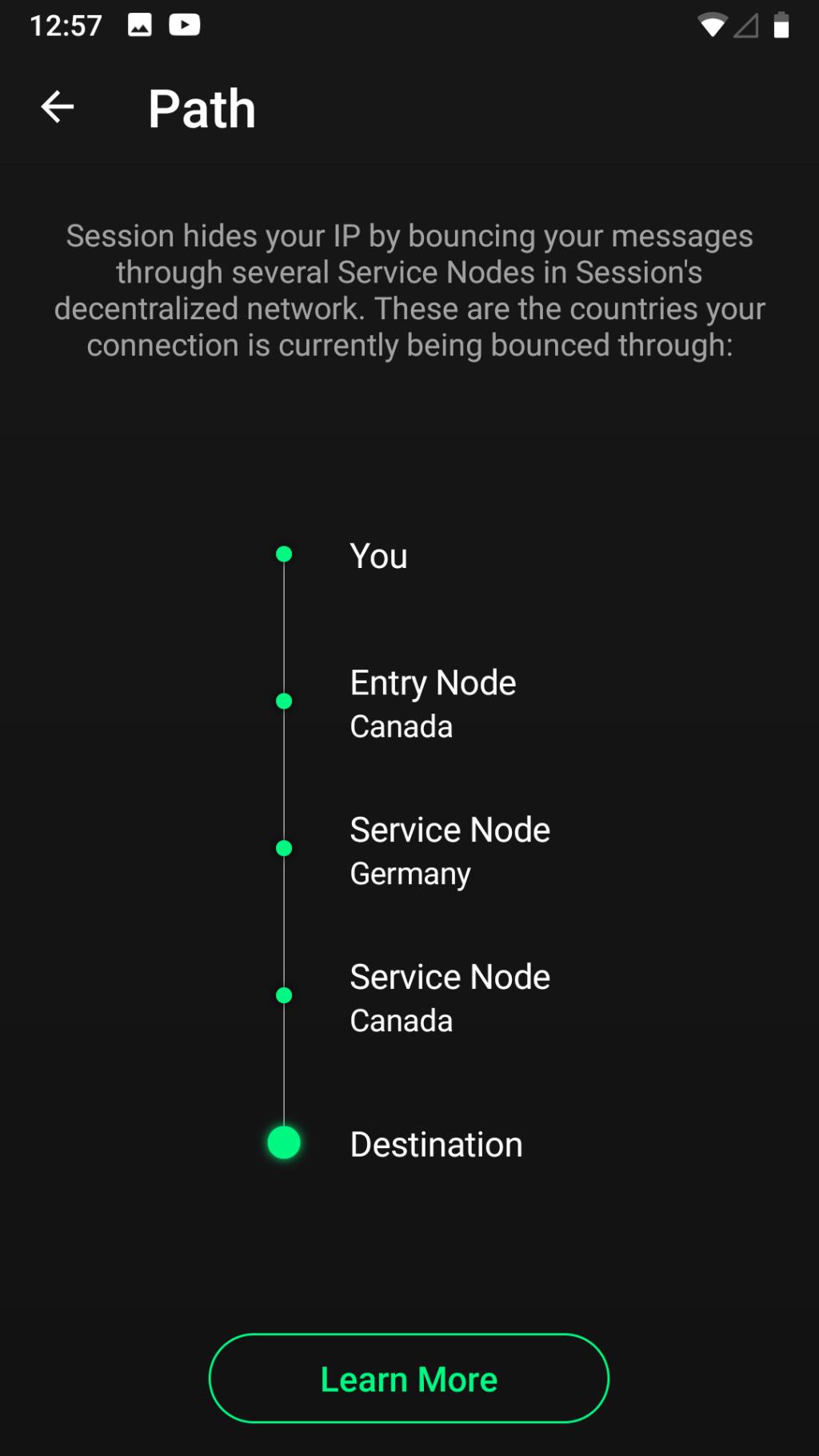

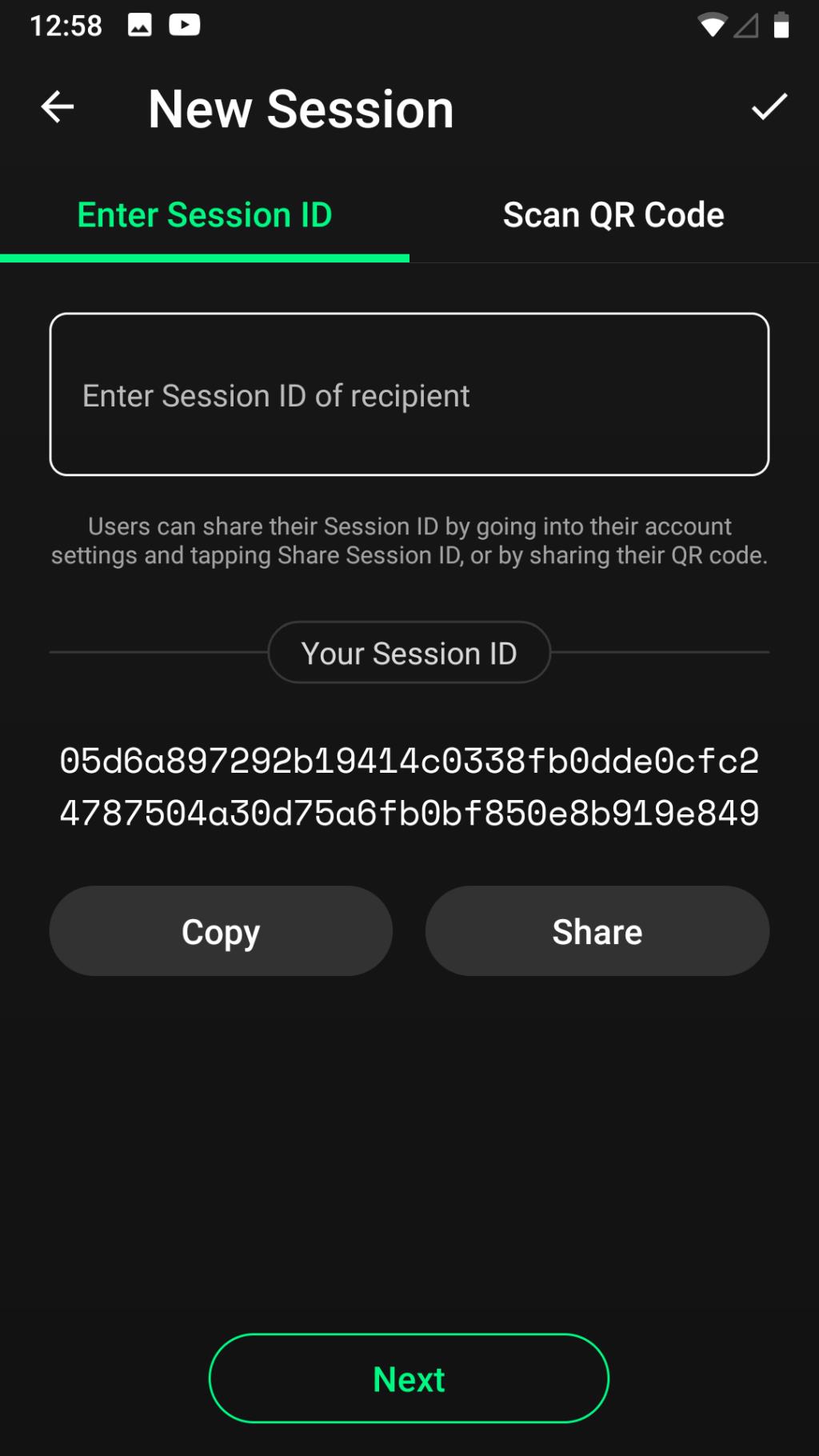

Une émanation de Signal (un fork), Session vise à avoir des fonctionnalités de sécurité encore plus redoutables que Signal. À cette fin, il a intégré toutes les fonctionnalités de Signal, mais a laissé de côté l'exigence d'avoir un numéro de téléphone ou une adresse e-mail pour s'inscrire. Il n'enregistre aucune métadonnée ou adresse IP, mais il ne prend toujours pas en charge 2FA.

Son développement open source est toujours en cours, vous pouvez donc rencontrer des bogues. De plus, son protocole Onion Routing, utilisé par le navigateur Tor, est également en cours de développement.

Télécharger : Session pour Android | iOS | Mac | Fenêtres | Linux (gratuit)

Entièrement décentralisée, Briar est l'une des dernières applications FOSS avec les protocoles de messagerie E2EE. Exclusif à la plate-forme Android, Briar est la solution incontournable pour ceux qui craignent qu'un serveur ne stocke leurs messages. Briar rend cela impossible en utilisant des protocoles peer-to-peer (P2P). Cela signifie que seuls vous et le destinataire pouvez stocker les messages.

De plus, Briar ajoute une couche de protection supplémentaire en utilisant le protocole Onion (Tor). Vous n'avez pas besoin de fournir d'informations pour commencer à utiliser Briar, à l'exception du nom du destinataire. Cependant, si vous changez d'appareil, tous vos messages deviendront introuvables.

Télécharger : Briar pour Android (Gratuit)

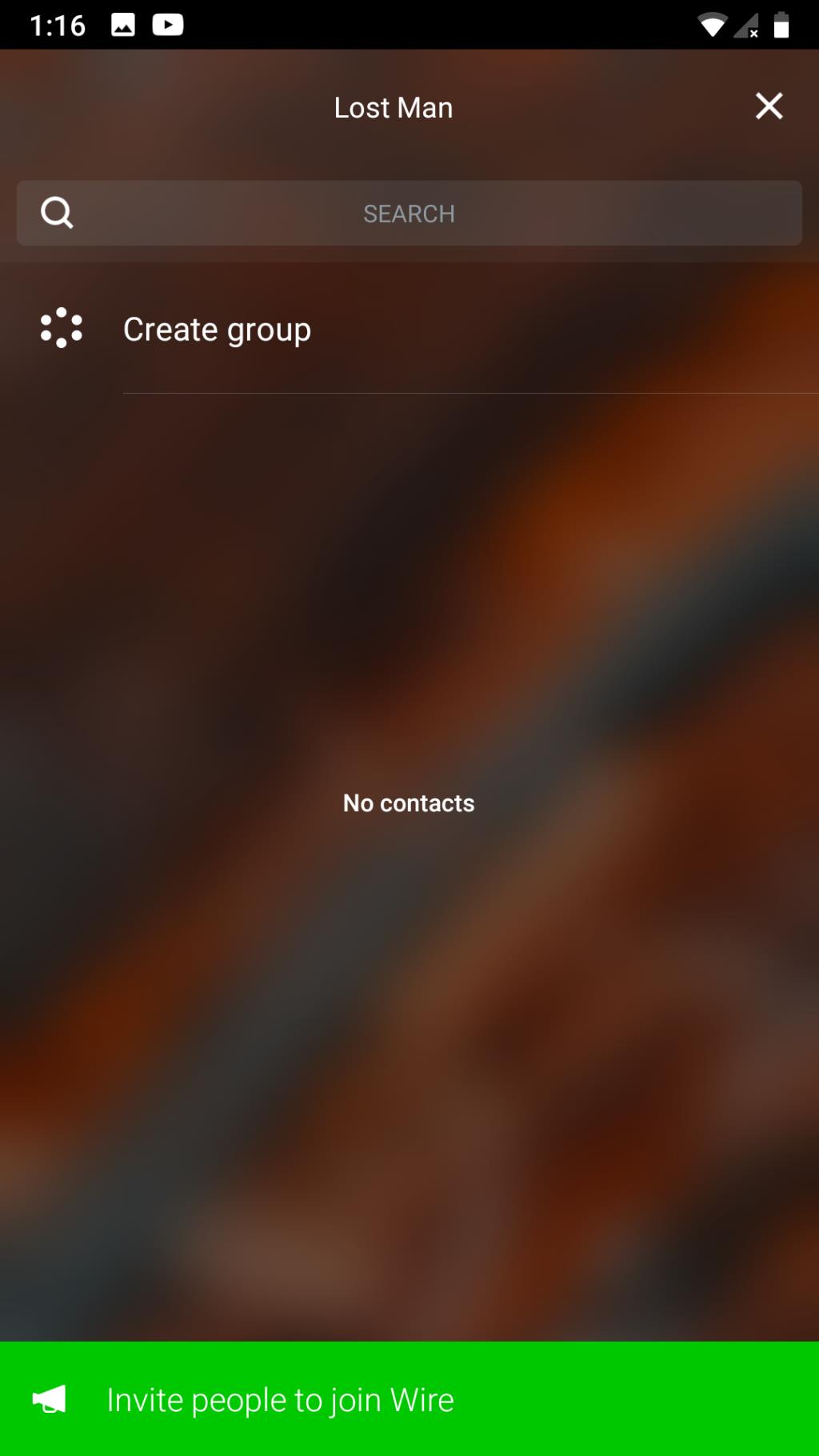

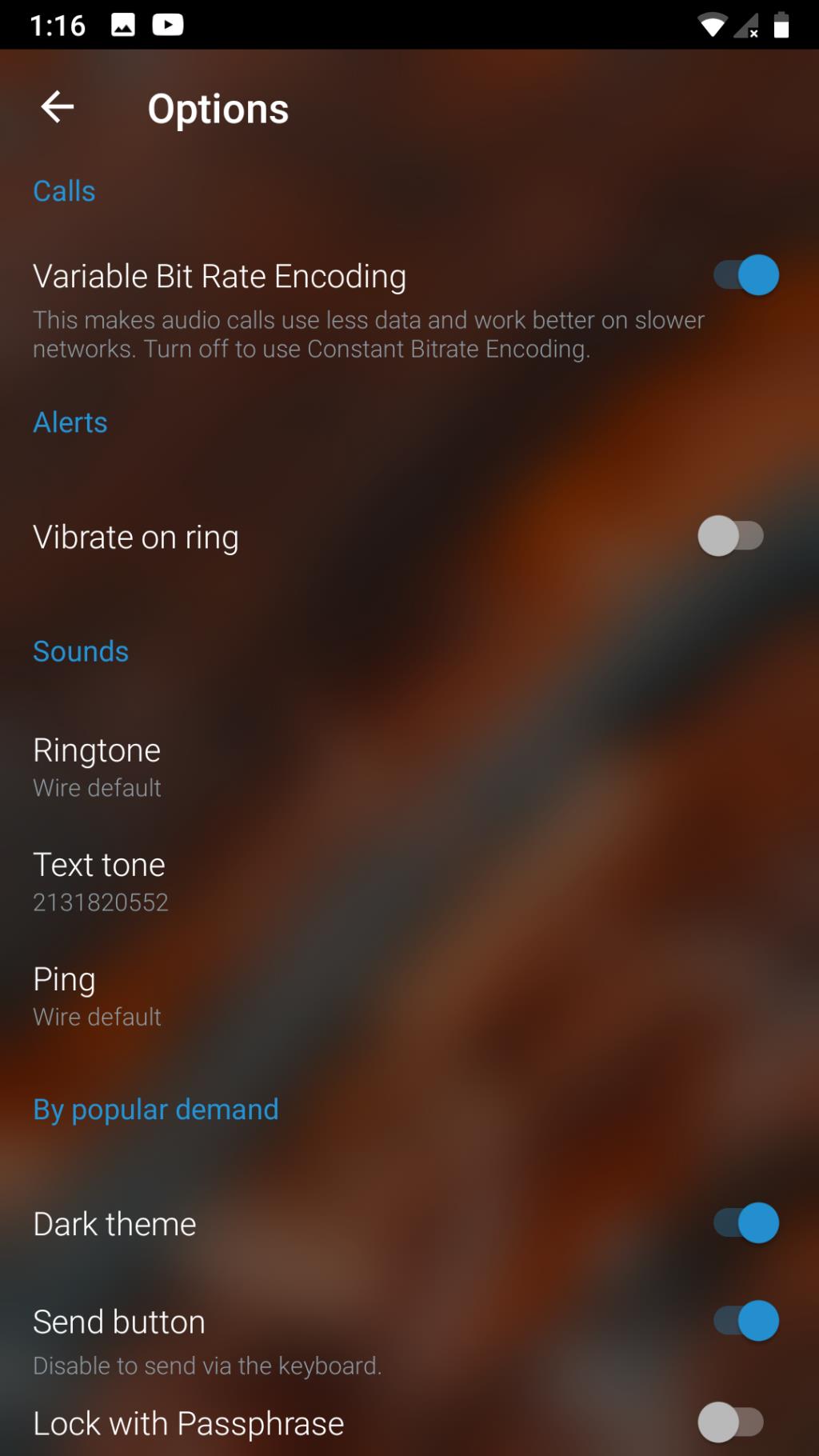

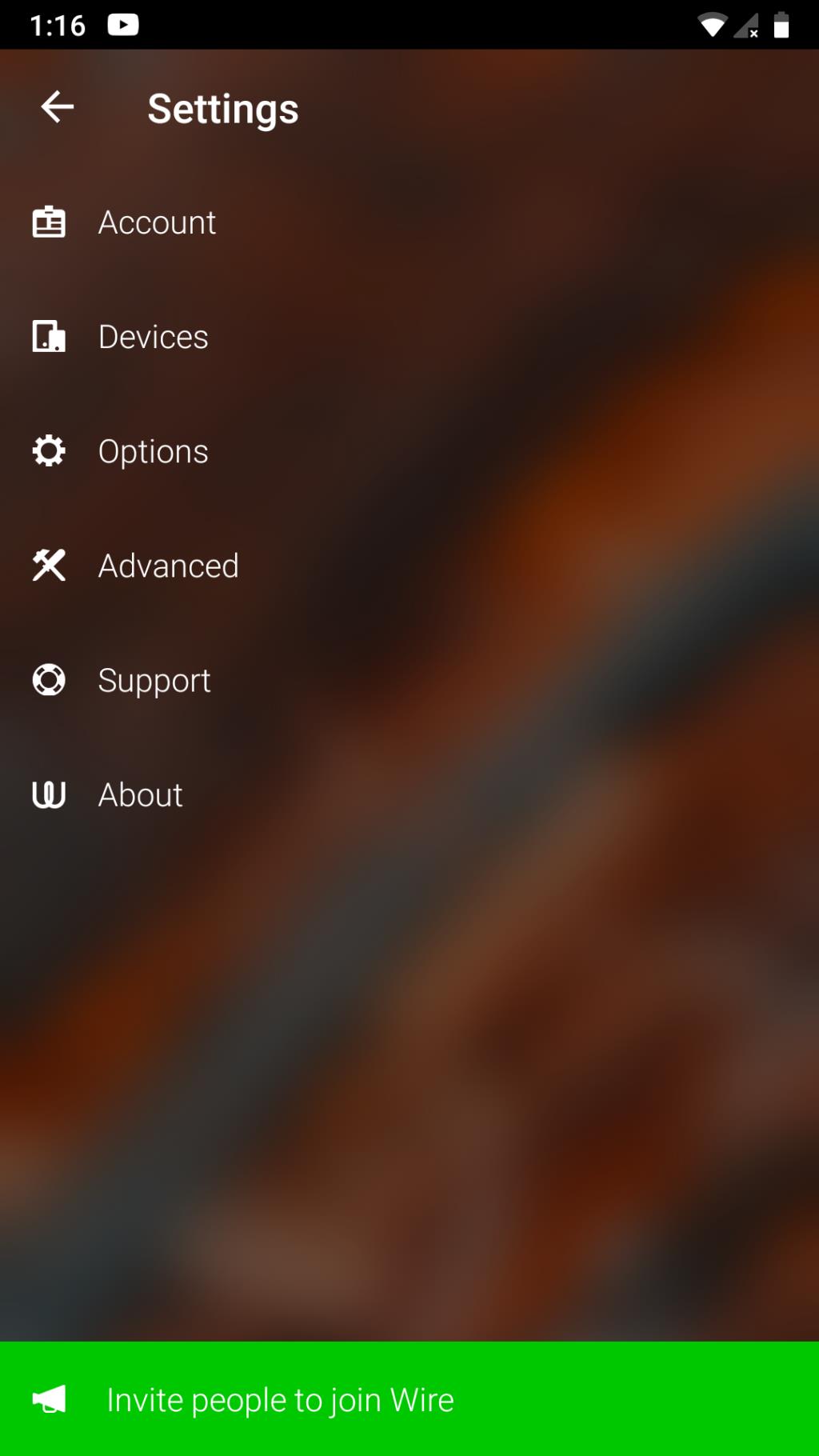

Tout en restant open source, Wire est destiné à la messagerie et au partage de groupe, ce qui le rend idéal pour les environnements professionnels. Ce n'est pas gratuit, sauf pour les comptes personnels. Parallèlement aux protocoles E2EE, Wire utilise Proteus et WebRTC avec PFS, en plus de la messagerie à effacement automatique.

Wire nécessite soit un numéro de téléphone/une adresse e-mail pour s'inscrire, en plus d'enregistrer certaines données personnelles. Il ne prend pas non plus en charge 2FA. Néanmoins, sa conformité au RGPD, sa nature open source et ses algorithmes de chiffrement haut de gamme le rendent idéal pour les entreprises.

Télécharger : Wire pour Android | iOS | Mac | Internet | Linux (gratuit)

En fin de compte, même si les gouvernements interdisent complètement l'E2EE ou imposent les portes dérobées, les criminels trouveraient d'autres méthodes. D'un autre côté, les citoyens les moins engagés accepteraient simplement la nouvelle donne : la surveillance de masse. C'est pourquoi nous devons pécher par excès de prudence et toujours reculer pour préserver notre droit humain fondamental à la vie privée.

Le stockage d'informations en ligne est devenu la norme. De plus en plus d'organisations remorquent cette partie pour rester pertinentes dans cette ère d'interconnectivité.

Si vous souhaitez investir dans un VPN, NordVPN et ExpressVPN sont des options évidentes. Les deux offrent des vitesses élevées et les deux ont une longue histoire d'avis positifs de la part des clients.

Un mot qui revient beaucoup ces derniers temps est le cryptage homomorphe. De nombreuses entreprises et services en ligne transforment leur modèle de cryptage en un type de cryptage homomorphe, annonçant que c'est pour une meilleure confidentialité et sécurité des utilisateurs.

Un gestionnaire de mots de passe est un excellent moyen de gérer la quantité débordante d'informations de connexion que nous devons tous gérer dans le cadre de la vie Internet moderne.

Lors de la configuration d'un nouveau système de sécurité, vous devez vous assurer qu'il fonctionne correctement avec le moins de vulnérabilités possible. Lorsque des actifs numériques valant des milliers de dollars sont impliqués, vous ne pouvez pas vous permettre d'apprendre de vos erreurs et de combler uniquement les lacunes de votre sécurité que les pirates informatiques exploitaient auparavant.

ZenMate VPN est un choix populaire parmi les utilisateurs, qui annonce une politique de non-journalisation et des fonctionnalités supplémentaires via des extensions de navigateur. Si vous voulez savoir si cela en vaut la peine, assurez-vous de lire la revue complète ZenMate VPN pour voir notre verdict.

Les attaques de logiciels malveillants sont en augmentation et de plus en plus avancées ces derniers temps. Les entreprises sont confrontées au défi de protéger en permanence leurs réseaux informatiques contre les cybermenaces.

L'application de partage de vidéos TikTok est un phénomène. Depuis sa création en 2017, le réseau social compte près de 90 millions d'utilisateurs actifs aux États-Unis, et l'application a été téléchargée environ deux milliards de fois.

En août 2021, une fusion a été annoncée entre NortonLifeLock et Avast.

Les incidents de piratage dominent toujours l'actualité, et à juste titre. Ils sont la preuve que personne n'est en sécurité, surtout lorsque la victime est une grande entreprise dotée d'un système de cybersécurité sophistiqué. Un piratage qui a eu un impact substantiel sur le paysage de la cybersécurité était le piratage SolarWinds.

La sécurité basée sur la virtualisation est une fonctionnalité de Windows 10 depuis des années. Il est passé inaperçu pour de nombreuses personnes parce que Microsoft ne l'appliquait pas ; cependant, cela va changer avec Windows 11.

WireGuard est un protocole VPN relativement nouveau qui protège vos activités en ligne à l'aide d'une cryptographie de pointe. Il vise à offrir plus de confidentialité, des vitesses de connexion plus rapides et à économiser plus d'énergie que les protocoles existants.

Tout le monde semble vouloir vos données personnelles. Toujours dans l'intention de vous vendre quelque chose, les entreprises se bousculent pour vous faire découvrir leurs produits. Mais avec Internet rempli d'un flux sans fin d'options, offrir une expérience client individuelle est le seul moyen de les distinguer.

Le 11 octobre 2021, Microsoft a annoncé qu'à la fin août, il avait repoussé avec désinvolture un DDoS massif de 2,4 Tbit/s sur son service Azure, avec pratiquement aucun temps d'arrêt pour ses millions d'utilisateurs dans le monde.

Lorsque vous choisissez la bonne connexion Internet et le bon protocole de sécurité, de nombreux facteurs peuvent influencer votre décision, de la facilité et de la commodité de sa mise en œuvre à la sécurité de vos données et à la vitesse globale de la connexion.

Apple vise à changer la façon dont vous naviguez sur le Web sur votre iPhone avec sa nouvelle mise à jour logicielle iOS 15. Votre iPhone peut désormais masquer votre adresse IP et garantir un anonymat complet grâce à une fonctionnalité appelée Private Relay. Donc, si vous payiez pour un VPN uniquement pour une navigation sécurisée, vous pouvez annuler votre abonnement maintenant.

LastPass et Bitwarden sont tous deux d'excellents gestionnaires de mots de passe en termes de sécurité, de fonctionnalités et de plans. Cependant, si vous deviez choisir entre les deux, lequel sortirait en tête ?

Les codes de sauvegarde offrent un moyen facile de revenir à votre compte Google. Ils constituent la dernière ligne de défense pour vous reconnecter à votre compte Google si vous avez perdu votre téléphone, si vous ne pouvez pas recevoir de messages de Google ou si vous ne pouvez pas obtenir de code à partir de l'application Google Authenticator.

Les codes-barres sont l'un des meilleurs moyens de partager des données sur une surface physique. Une personne intéressée n'a qu'à scanner le code directement sur son smartphone pour accéder à un site Web ou à une application.

Le stockage d'informations en ligne est devenu la norme. De plus en plus d'organisations remorquent cette partie pour rester pertinentes dans cette ère d'interconnectivité.

Si vous souhaitez investir dans un VPN, NordVPN et ExpressVPN sont des options évidentes. Les deux offrent des vitesses élevées et les deux ont une longue histoire d'avis positifs de la part des clients.

Un gestionnaire de mots de passe est un excellent moyen de gérer la quantité débordante d'informations de connexion que nous devons tous gérer dans le cadre de la vie Internet moderne.

Lors de la configuration d'un nouveau système de sécurité, vous devez vous assurer qu'il fonctionne correctement avec le moins de vulnérabilités possible. Lorsque des actifs numériques valant des milliers de dollars sont impliqués, vous ne pouvez pas vous permettre d'apprendre de vos erreurs et de combler uniquement les lacunes de votre sécurité que les pirates informatiques exploitaient auparavant.

ZenMate VPN est un choix populaire parmi les utilisateurs, qui annonce une politique de non-journalisation et des fonctionnalités supplémentaires via des extensions de navigateur. Si vous voulez savoir si cela en vaut la peine, assurez-vous de lire la revue complète ZenMate VPN pour voir notre verdict.

Les attaques de logiciels malveillants sont en augmentation et de plus en plus avancées ces derniers temps. Les entreprises sont confrontées au défi de protéger en permanence leurs réseaux informatiques contre les cybermenaces.

L'application de partage de vidéos TikTok est un phénomène. Depuis sa création en 2017, le réseau social compte près de 90 millions d'utilisateurs actifs aux États-Unis, et l'application a été téléchargée environ deux milliards de fois.

En août 2021, une fusion a été annoncée entre NortonLifeLock et Avast.

Les incidents de piratage dominent toujours l'actualité, et à juste titre. Ils sont la preuve que personne n'est en sécurité, surtout lorsque la victime est une grande entreprise dotée d'un système de cybersécurité sophistiqué. Un piratage qui a eu un impact substantiel sur le paysage de la cybersécurité était le piratage SolarWinds.

WireGuard est un protocole VPN relativement nouveau qui protège vos activités en ligne à l'aide d'une cryptographie de pointe. Il vise à offrir plus de confidentialité, des vitesses de connexion plus rapides et à économiser plus d'énergie que les protocoles existants.