Jak stworzyć grupę w Linuksie

Grupy służą do organizowania użytkowników i ich uprawnień, takich jak odczytywanie uprawnień do pisania i wykonywania. Aby dodać grupę, polecenie to groupadd.

W tym artykule wyjaśnimy, jak zainstalować Rootkit Hunter w systemie Linux (rkhunter).

Rootkit Hunter to otwarte narzędzie do monitorowania i analizy bezpieczeństwa oparte na systemie Unix/Linux. Jest to skrypt powłoki, który przeprowadza różne testy systemu lokalnego w celu wykrycia znanych rootkitów i złośliwego oprogramowania. Sprawdza również, czy polecenia zostały zmodyfikowane, czy pliki startowe systemu zostały zmodyfikowane, a także różne kontrole interfejsów sieciowych, w tym sprawdzanie aplikacji nasłuchujących.

Ten przewodnik pomoże Ci w procesie instalacji i konfiguracji.

Zainstaluj Rootkit Hunter w systemie Linux

Zacznijmy.

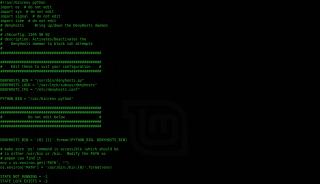

1. Pobierz Rkhunter

Użyj następującego polecenia, aby pobrać Rkhunter z sourceforge.net.

# cd /tmp

# wget http://downloads.sourceforge.net/project/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.tar.gz

Najnowszą wersję można znaleźć pod adresem https://sourceforge.net/projects/rkhunter/files/rkhunter/

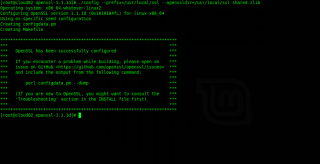

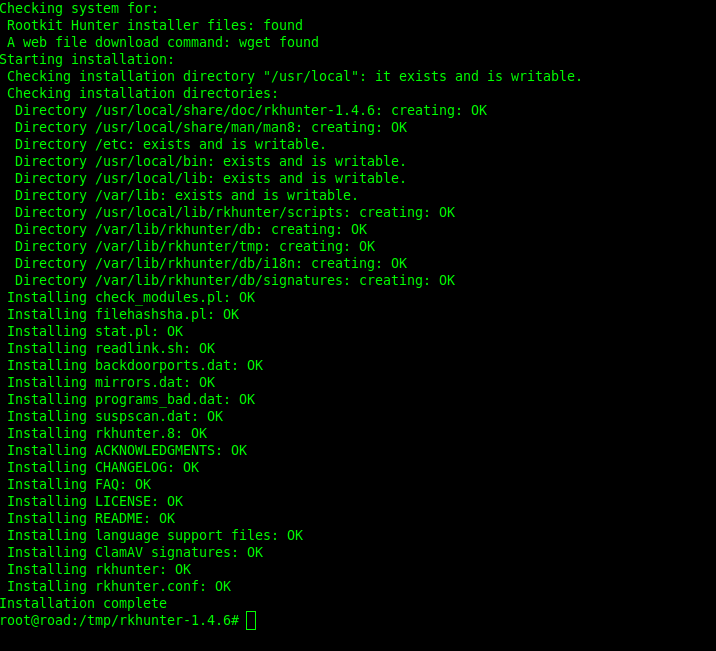

2. Wypakuj i zainstaluj Rkhunter

Po pobraniu Rkhuntera rozpakuj go i uruchom skrypt instalacyjny, jak pokazano poniżej:

# tar -xvf rkhunter-1.4.6.tar.gz

# cd rkhunter-1.4.6# ./installer.sh --install

Powyższy skrypt wykona domyślną instalację Rkhuntera.

Uwaga: Jeśli pojawi się jakaś forma błędu uprawnień do pliku, sprawdź, czy skrypt „installer.sh” jest wykonywalny.

Instalator posiada również opcję pomocy:

# ./installer.sh --help

Domyślny proces instalacji spowoduje zainstalowanie pliku konfiguracyjnego o nazwie „rkhunter.conf” w katalogu „/etc” lub w wybranym przez Ciebie miejscu za pomocą przełącznika „--layout”. Możesz edytować sam główny plik konfiguracyjny lub utworzyć „lokalny” plik konfiguracyjny dla własnych ustawień. Ten plik, który musi nazywać się „rkhunter.conf.local”, musi znajdować się w tym samym katalogu, co główny plik konfiguracyjny.

Alternatywnie lub dodatkowo, jeśli chcesz, możesz utworzyć katalog o nazwie „rkhunter.d”, w tym samym katalogu, co główny plik konfiguracyjny. W 'rkhunter.d' możesz następnie tworzyć dalsze pliki konfiguracyjne. Jedynym ograniczeniem jest to, że nazwy plików kończą się na '.conf'.

Powinieneś edytować pliki konfiguracyjne zgodnie z własnymi wymaganiami systemowymi.

3. Zaktualizuj Rkhunter

# rkhunter --update

Przed uruchomieniem RKH będziemy musieli wypełnić bazę danych właściwości pliku, uruchamiając następującą komendę:

# rkhunter --propupd

4. Uruchom Rkhunter

Aby przeskanować cały system plików, uruchom następujące polecenie jako użytkownik root:

# rkhunter -c

Powyższe polecenie generuje plik dziennika w /var/log/rkhunter.log z wynikami sprawdzenia wykonanymi przez Rkhunter.

# cat /var/log/rkhunter.log

Sprawdź tylko ostrzeżenia za pomocą następującego polecenia:

# grep Warning /var/log/rkhunter.log

Sprawdź stronę podręcznika.

# man rkhunter

To właśnie omówiliśmy podstawową instalację i konfigurację Rkhuntera.

W tym artykule zobaczyliśmy, jak zainstalować Rootkit Hunter w systemie Linux (rkhunter).

Sprawdź nasze wysokowydajne serwery dedykowane i KVM VPS.

Grupy służą do organizowania użytkowników i ich uprawnień, takich jak odczytywanie uprawnień do pisania i wykonywania. Aby dodać grupę, polecenie to groupadd.

Dobrze wyjaśnij 3 sposoby sprawdzania wykorzystania procesora w systemie Linux. Wykorzystanie procesora odnosi się do wykorzystania zasobów przetwarzania lub ilości pracy obsługiwanej przez procesor.

DenyHosts jest szeroko stosowany jako alternatywa dla Fail2ban. Jeśli było zbyt wiele nieprawidłowych prób logowania SSH, zakłada się, że jego ataki brute-force lub

Dowiemy się, jak zamontować nowy dysk do serwera Linux. Do tej demonstracji używamy serwera w chmurze CentOS 7. teraz zamontuj partycję, jak pokazano poniżej.

Dobrze wyjaśnij, jak łatwo zainstalować Fail2ban na Ubuntu 20.04. Fail2ban jest napisany w języku programowania Python i jest darmowym oprogramowaniem typu open source. Konfiguracja.

Dobrze wyjaśnij, jak zainstalować WireGuard VPN na Ubuntu 20.04. WireGuard to niezwykle prosta, szybka i nowoczesna sieć VPN, która wykorzystuje najnowocześniejszą kryptografię

OpenSSL to solidny, w pełni funkcjonalny zestaw narzędzi klasy komercyjnej dla protokołów Transport Layer Security (TLS) i (SSL). Dowiedz się, jak zainstalować OpenSSL 1.1.1d w CentOS

Jak zainstalować i skonfigurować CSF na serwerze CentOS 8. ConfigServer Security & Firewall to zapora sieciowa (SPI), aplikacja do logowania/wykrywania włamań i zabezpieczeń.

Konfiguracja reguł audytu nie została odzwierciedlona? Dowiedz się, jak nasi inżynierowie pomocy technicznej diagnozują i rozwiązują problem.Plik konfiguracyjny reguł /etc/audit/rules.d/audit.rules

W tym artykule dowiemy się, jak nasi inżynierowie pomocy technicznej naprawiają wysokie obciążenie serwera CloudLinux. Upewnij się, że Twoje limity LVE są poprawnie skonfigurowane.