Wiele głośnych hacków wstrząsnęło światem cyfrowym tylko w ciągu ostatnich 5 lat. Niektórzy z najpotężniejszych gigantów technologicznych doświadczyli sporo kontrowersji. Odpowiedź? Podczas gdy etyczni hakerzy nieustannie ścigają się z czasem, aby pokonać swojego wroga, użytkownicy są teraz zachęcani do używania silnego hasła, aby zmniejszyć ryzyko włamania się na ich konta. Ale to nie wystarczy. Niedawno zwycięzcą został 2FA, a coraz więcej firm przyjmuje standardy FIDO, aby umożliwić użytkownikom korzystanie z drugiej warstwy uwierzytelniania logowania.

Rodzaje 2FA

2FA oznacza uwierzytelnianie dwuskładnikowe, w którym użytkownik oprócz nazwy użytkownika i hasła musi wprowadzić 6-cyfrowy kod. Ten kod jest generowany i dostarczany użytkownikowi na różne sposoby:

- SMS

- Aplikacja 2FA

- Klucz bezpieczeństwa

Istnieje również kilka innych typów, takich jak skanowanie odcisków palców lub siatkówki, ale nie działają one jeszcze w aplikacjach i witrynach. Zasadniczo, gdy dodasz drugą warstwę weryfikacji lub uwierzytelniania do logowania, nazywa się to 2FA. Na potrzeby tego artykułu skupimy się na tych 3, które są dostępne dla wszystkich użytkowników w wielu witrynach i aplikacjach.

Myślę, że SMS jest najsłabszy i oto dlaczego. Moja karta kredytowa została kiedyś zhakowana i około 1000 dolarów zostało skradzione, a raczej wykorzystane w ciągu 15 sekund. Nigdy nie otrzymano żadnego OTP! Coraz łatwiej jest sfałszować kartę SIM i zażądać hasła jednorazowego, które jest następnie dostarczane do smartfona hakera za pomocą techniki zwanej zamianą karty SIM.

Aplikacja 2FA jest bezpieczniejsza, ponieważ kod jest generowany za pośrednictwem aplikacji mobilnej zainstalowanej na Twoim smartfonie. Wymaga to od hakera fizycznego dostępu do telefonu lub kradzieży pliku cookie sesji użytkownika .

Ostatni, klucz bezpieczeństwa, jest najbezpieczniejszy, ponieważ korzysta ze sprzętowego urządzenia z kluczem bezpieczeństwa, takiego jak Yubikey, które działa przez USB lub Bluetooth w celu weryfikacji logowania. Jedynym problemem jest to, że urządzenia z kluczami bezpieczeństwa są drogie, a aplikacje są bezpłatne. Cóż, moim zdaniem aplikacja 2FA jest nadal znacznie lepsza niż używanie samego hasła. Ta witryna non-profit prowadzi aktywnie aktualizowaną listę wszystkich witryn obsługujących 2FA i w jakiej formie. Co zaskakujące, wiele znanych banków nadal nie obsługuje kluczy bezpieczeństwa ani aplikacji 2FA, ale polega wyłącznie na SMS-ach.

Przeczytaj także: Jak używać telefonu z Androidem do weryfikacji logowania Google na iOS za pomocą 2SV

1. Godne uwagi aplikacje 2FA

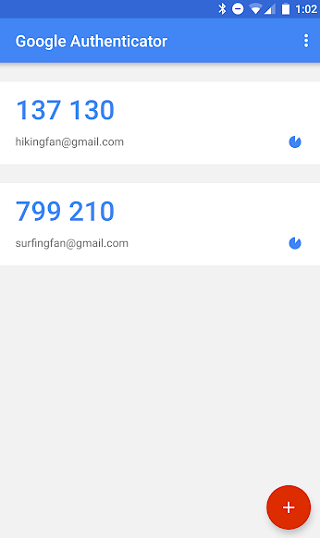

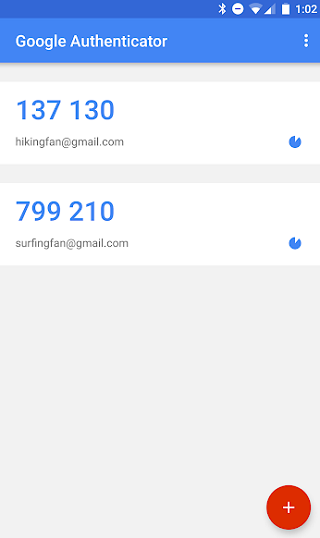

1. Google Authenticator

Nie jest to najlepsza aplikacja 2FA na świecie, jednak na pewno jest najbardziej znana. Wszystko dzięki stojącej za nim firmie, która stworzyła wszechobecność w sieci.

Google Authenticator działa jak każda inna aplikacja 2FA. Skanujesz kod QR za pomocą tylnego aparatu i wprowadzasz 6-cyfrowy kod, aby zweryfikować proces. Pierwszą rzeczą, która mnie utknęła, był brak zabezpieczeń aplikacji. Jest to ważna aplikacja, ale nie ma możliwości jej zablokowania. Jasne, że mogę użyć szafki z aplikacjami i użyć wzoru blokady do odblokowania telefonu. Ale tak ważna aplikacja powinna być wyposażona w blokadę aplikacji.

Inną rzeczą jest to, że nie ma możliwości wykonania kopii zapasowej zawartości ani ustawień tej aplikacji na wypadek zmiany telefonu. Będę musiał ponownie przeskanować wszystkie witryny/aplikacje, co może być uciążliwe, ponieważ najpierw będę musiał wyłączyć 2FA, ponieważ nie będę miał dostępu do mojego starego telefonu, więc nie będę mógł się zalogować.

Interfejs użytkownika jest prosty i minimalistyczny, podobnie jak inne aplikacje Google, które polubiliśmy i używamy. Jest obsługa ciemnego motywu, ale nie jest to prawdziwa czerń. Jest całkowicie darmowy i wolny od reklam.

Plusy:

- Bezpłatny

- ciemny schemat

- Kod QR

Cons:

- Brak blokady aplikacji

- Nie ma możliwości wykonania kopii zapasowej

- Teraz aplikacja Windows lub Mac

Pobierz Google Authenticator na Androida

Pobierz Google Authenticator na iOS

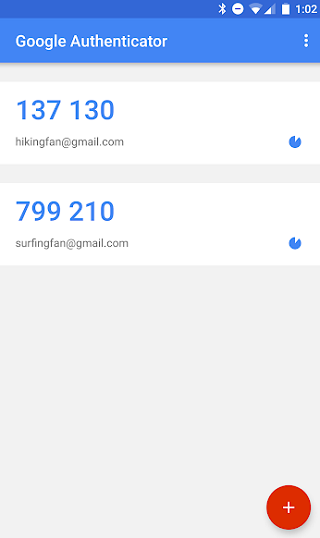

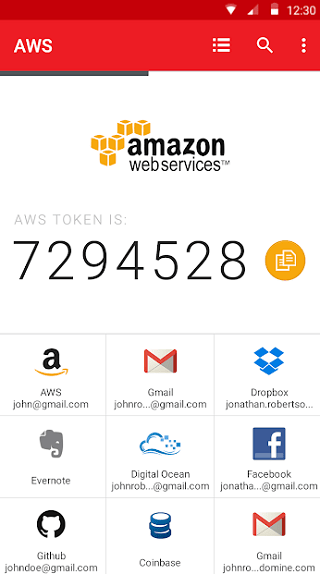

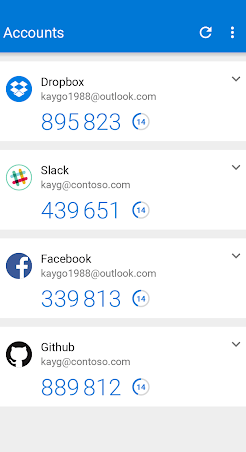

2. Authy

Authy odbiera miejsce, w którym odchodzi Google Authenticator. Dostajesz te same funkcje, a nawet więcej. Authy umożliwia tworzenie bezpiecznych kopii zapasowych kodów w chmurze, co bardzo ułatwia przełączanie urządzeń, co robimy w dzisiejszych czasach przez cały czas. Te kopie zapasowe są szyfrowane.

Posiadam dwa smartfony i jeden komputer. To, co robię, to skanuję wszystkie kody za pomocą Google Authenticator na obu telefonach, na wypadek utraty dostępu do jednego. Authy rozwiązuje ten problem, umożliwiając mi synchronizację wszystkich kodów na wielu urządzeniach, w tym na systemach Windows i Mac.

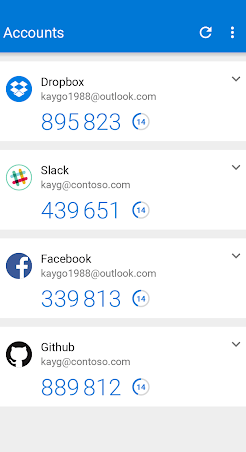

Interfejs użytkownika jest piękny i kolorowy. Muszę dużo przewijać w Google Authenticator, aby znaleźć wymagane kody. Authy ułatwia to, używając logo witryny. Są większe i łatwe do znalezienia i dotknięcia.

Istnieje wsparcie dla widżetów, jednak nie polecam ich używać. Są łatwe do wykrycia na ekranie głównym podczas używania/udostępniania smartfona i mogą stanowić zabezpieczenia. Wreszcie, Authy ma możliwość zablokowania aplikacji, co bardzo sobie cenię. Ogólnie rzecz biorąc, Authy wykonuje świetną robotę i jest całkowicie darmowy.

Z drugiej strony Authy prosi o podanie numeru telefonu komórkowego podczas rejestracji konta. Zobacz, Authy przypisuje się do Twojego numeru , podczas gdy Google Authenticator przypisuje się do Twojego konta Google i smartfona. Wcześniej omawialiśmy, jak łatwo sfałszować numer za pomocą zamiany karty SIM, ale zdobycie telefonu komórkowego i odblokowanie go może okazać się trudniejsze. Tutaj Authy przegrywa. Jest mniej bezpieczny niż Google Authenticator, a i tak jest to najważniejszy aspekt.

Plusy:

- Bezpłatny

- Lepszy interfejs użytkownika

- Kod QR

- Blokada aplikacji

- Kody zapasowe

- Obsługa przeglądarki

- Dostępne na Androida, iOS, Mac i Windows

Cons:

- Polega na numerze telefonu/SMS-ie, aby się zalogować

Pobierz Authy na Androida

Pobierz Authy na iOS

Przeczytaj także: Jak skonfigurować uwierzytelnianie dwuskładnikowe w aplikacji Instagram

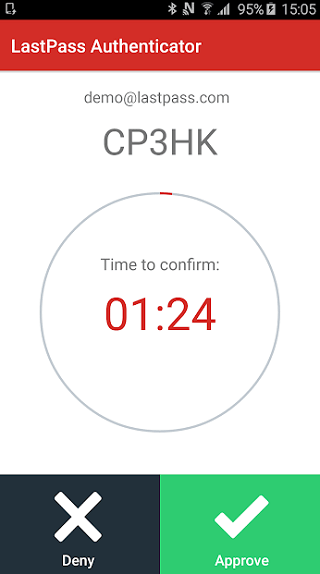

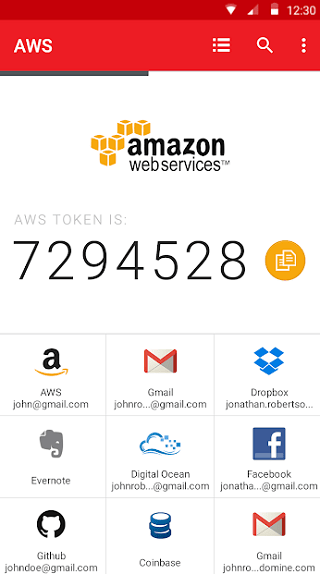

3. Uwierzytelnianie LastPass

LastPass wyrobił sobie markę jako gwiezdny menedżer haseł, jednak firma była ostatnio w wiadomościach o tym, że została zhakowana i załatała wiele luk w zabezpieczeniach zarówno dla menedżera haseł, jak i aplikacji 2FA . Mimo to jest to jedna z najpopularniejszych aplikacji i jest to całkiem solidny produkt.

Podobnie jak Authy, LastPass Authenticator jest wyposażony w blokadę aplikacji, dzięki czemu nikt nie może uzyskać dostępu do aplikacji i użyć kodów 2FA, nawet jeśli jest w stanie zdobyć Twój telefon. Możesz tworzyć kopie zapasowe kodów, które są zaszyfrowane i przechowywane na Twoim koncie LastPass, dzięki czemu możesz łatwo przełączać telefony.

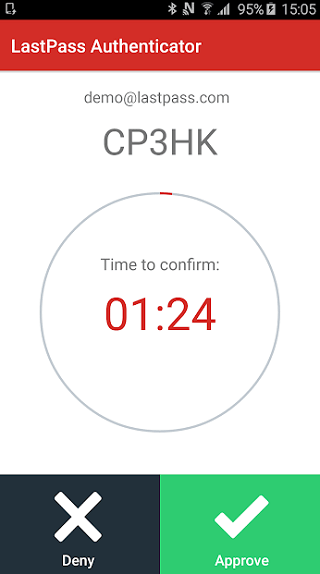

To, co podoba mi się w aplikacji, to powiadomienia push, które umożliwiają zalogowanie się na konto LastPass za pomocą jednego dotknięcia. Możesz to zobaczyć w akcji na powyższym zrzucie ekranu. Logowanie jednym dotknięciem działa tylko dla LastPass.

Plusy:

- Bezpłatny

- Lepszy interfejs użytkownika

- Kod QR

- Blokada aplikacji

- Kody zapasowe

- Obsługa systemu Windows

Cons:

- Brak natywnej aplikacji dla komputerów Mac

Pobierz LastPass Authenticator na Androida

Pobierz LastPass Authenticator na iOS

Przeczytaj także: Jak sprawdzić, czy Twoje dane logowania zostały naruszone

4. Microsoft Authenticator

Microsoft idzie w ich ślady i oferuje interfejs użytkownika z logo popularnych witryn i aplikacji, co ułatwia wykrywanie i używanie kodów 2FA. Chociaż możesz tworzyć kopie zapasowe kodów 2FA na swoim koncie Microsoft za pomocą urządzenia z systemem iOS, z jakiegoś powodu Android pozostał w tyle. Czy to oznacza, że Android jest mniej bezpieczny niż iOS? Nie będę dotykał tej debaty tyczką o długości 10 stóp.

Wreszcie, jest wbudowana blokada aplikacji, więc nikt nie może otworzyć i używać twoich kodów. Możesz korzystać z Microsoft Authenticator bez korzystania z konta Microsoft i nie ma potrzeby rejestrowania karty SIM. Ładny.

Plusy:

- Bezpłatny

- Lepszy interfejs użytkownika

- Kod QR

- Blokada aplikacji

- Kody zapasowe (tylko iOS)

Cons:

- Brak kopii zapasowej dla Androida

Pobierz Microsoft Authenticator na Androida

Pobierz Microsoft Authenticator na iOS

2. Godne uwagi urządzenia z kluczem bezpieczeństwa 2FA

1. Yubikey

Yubikey wyrobił sobie markę i jest tak popularny w świecie kluczy bezpieczeństwa 2FA, jak Google Authenticator w aplikacjach 2FA. Zamiast wpisywać kody generowane w aplikacji, użyjesz urządzenia USB do uwierzytelniania logowania. Aby to zrobić, dotkniesz złotego pierścienia w celu uwierzytelnienia. Łatwy i działa jak urok.

Karty SIM można łatwo sfałszować za pomocą sztuczki wymiany SIM, a LastPass nauczył nas, że aplikacje 2FA, choć bardzo bezpieczne, nadal nie są odporne na włamania. Yubikey rozwiązuje ten problem.

Yubico oferuje różne urządzenia z kluczami bezpieczeństwa, które współpracują z różnymi technologiami, takimi jak USB A, USB C i NFC dla smartfonów. Te klawisze są wodoodporne, odporne na zgniatanie i pyłoszczelne. Są zgodne z FIDO U2F, a ceny zaczynają się od 27 USD.

Zdobądź Yubikey

2. Tytan Google

Google wymyślił własny klucz bezpieczeństwa znany jako Titan. Jest również zgodny z FIDO U2F, ale jest różnica. Istnieje obsługa Bluetooth, której konfiguracja zajmuje trochę czasu, ale umożliwia użytkownikom uwierzytelnianie logowania bezprzewodowo. Dostępne są dwa modele. Oba są wyposażone w USB i NFC, ale jeden obsługuje również Bluetooth.

Chip Google Titan jest również wbudowany w smartfony Pixel 3, co pozwala na lepsze bezpieczeństwo Androida. Jednak nie przecinają się one w żadnym momencie, co oznacza, że nie możesz używać telefonu do przechowywania kodów 2FA dla aplikacji i witryn innych firm. Klucz bezpieczeństwa Titan jest dostępny tylko w Stanach Zjednoczonych.

Zdobądź Google Titan

Aplikacje 2FA i urządzenia z kluczem bezpieczeństwa

To jedne z najlepszych aplikacji 2FA i urządzeń z kluczami bezpieczeństwa dostępnych obecnie na rynku. Poleciłbym Microsoft Authenticator większości użytkowników, ponieważ obsługuje kopie zapasowe, ma lepszy interfejs użytkownika i jest bezpieczniejszy. Google Authenticator też jest dobry. LastPass jest zalecany dla tych, którzy używają LastPass Password Manager.

Jeśli zamiast tego potrzebujesz klucza bezpieczeństwa, polecam Yubikey, ponieważ są najlepsze, najbardziej przyjazne dla użytkownika i są dostępne w różnych smakach.