Atacurile malware cresc și devin mai avansate în ultimul timp. Organizațiile se confruntă cu provocarea de a-și proteja constant rețelele IT împotriva amenințărilor cibernetice.

Soluțiile tradiționale precum software-ul antivirus au devenit o apărare inadecvată, deoarece se concentrează doar pe o mică parte a securității rețelei. Trebuie să implementați controale de securitate mai avansate care să acopere întreaga rețea.

Aici intervine securitatea punctelor terminale ca instrument esențial în securitatea cibernetică avansată. În acest articol, veți înțelege securitatea punctelor terminale și cum funcționează.

Ce este Endpoint Security?

Securitatea punctelor terminale, cunoscută și sub denumirea de protecție a punctelor terminale, este practica de a securiza punctele de intrare conectate la rețele împotriva atacurilor rău intenționate. Joacă un rol crucial în asigurarea faptului că datele sensibile și proprietatea intelectuală sunt protejate de malware, phishing, ransomware și alte atacuri cibernetice în rețea sau în cloud.

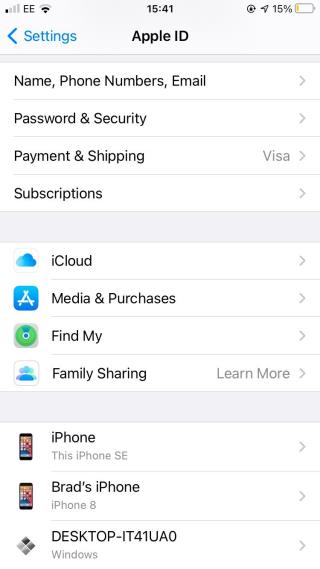

Punctele finale sunt punctele de intrare ale rețelelor IT, inclusiv desktop-uri, laptop-uri, tablete, dispozitive mobile, servere și imprimante.

Cele mai persistente două amenințări ale punctelor finale s-au dovedit a fi atacurile de tip ransomware și phishing.

Ransomware-ul este o mare amenințare pentru rețelele de computere . Aici, atacatorii obțin acces neautorizat la punctele finale și procedează la blocarea și criptarea datelor stocate în dispozitiv. Apoi ei continuă să solicite o răscumpărare înainte de a elibera datele.

În atacurile de tip phishing, aplicațiile legitime sunt folosite pentru a înșela țintele să deschidă un e-mail sau un mesaj text unde vor face clic pe linkuri rău intenționate, ceea ce va duce la instalarea de malware sau la înghețarea sistemelor lor. De obicei, este folosit pentru a fura date, detalii de conectare ale utilizatorilor și numere de card de credit.

Deoarece soluțiile antivirus nu pot preveni singure amenințările avansate persistente, devine necesar ca protecția punctelor terminale să fie o componentă a soluțiilor de securitate.

Securitatea endpoint captează toate detaliile de securitate ale persoanelor și organizațiilor prin metode precum protecția împotriva scurgerilor de date (DLP), managementul dispozitivelor, controlul accesului la rețea, criptarea, detectarea amenințărilor și răspunsul.

De ce este importantă securitatea punctelor finale

Lumea de astăzi a afacerilor a evoluat. Organizațiile încorporează acum politici de aducere-propriu dispozitiv (BYOD) și de lucru la distanță care promovează accesul la date.

Deși aceste politici la locul de muncă sunt importante pentru creșterea productivității, ele reprezintă o amenințare de securitate pentru întreprindere, ceea ce poate duce la pierderi de date și financiare.

Datele sunt cel mai valoros bun al organizației dvs. Și pierderea acestuia sau imposibilitatea de a-l accesa poate saboteze existența organizației dvs.

Punctele finale sunt acum ținte ușoare, deoarece sunt vulnerabile prin intermediul browserelor, care se întâmplă să fie acolo unde au loc multe atacuri rău intenționate. În acest sens, noi straturi de securitate trebuie să fie puse în aplicare prin soluții de protecție a punctelor terminale. Această soluție de securitate este organizată și proiectată pentru a detecta, examina și bloca rapid atacurile rău intenționate care sunt în mișcare.

Cum funcționează Endpoint Security

Obiectivul securității punctelor terminale este de a vă ajuta să vă protejați rețelele împotriva accesului neautorizat. Acest lucru se realizează prin utilizarea unor programe avansate de securitate care monitorizează și securizează fiecare punct de intrare. Aceste programe de securitate includ următoarele.

O platformă de protecție a punctelor terminale folosește tehnologiile de intrare integrate pentru a detecta și opri amenințările percepute la punctul final. Aici, fiecare fișier care intră în sistemul intern al unei întreprinderi este analizat. Și cu ajutorul unui sistem bazat pe cloud, EPP examinează informațiile stocate în fișier pentru a stabili unde ar putea exista amenințări potențiale.

În calitate de utilizator, se așteaptă să dețineți o consolă principală care este încorporată în sistemul dumneavoastră operațional.

Făcând acest lucru, sistemul dvs. este familiarizat cu fiecare punct final care se conectează la acesta, în timp ce prevăd upgrade-uri la dispozitive. De asemenea, poate solicita verificarea de conectare a punctelor finale individuale și poate administra procedurile companiei dvs. dintr-un singur loc.

2. Detectarea și răspunsul punctului final (EDR)

Acesta este un alt instrument de securitate cibernetică care monitorizează continuu și răspunde la atacurile cibernetice avansate. Detectarea și răspunsul la punctele finale detectează amenințările de nivel înalt, cum ar fi malware-ul fără fișiere și exploit-urile zero-day, care au ocolit apărarea din prima linie și și-au găsit drum în sistemul organizației. Acesta servește drept al doilea strat de protecție după ce EPP a fost implementat.

Instrumentele de detectare și răspuns la punctele finale examinează întregul ciclu de viață al unei amenințări cibernetice. Ei investighează îndeaproape cum a intrat amenințarea, unde a fost și cum să prevină răspândirea ei.

Cele mai multe dintre aceste amenințări avansate pot face ravagii în rețelele private și corporative. De exemplu, ransomware-ul criptează datele sensibile pe cheltuiala proprietarului datelor. Atacatorul continuă apoi să ceară o răscumpărare financiară înainte ca datele să fie eliberate.

Ca urmare a tot mai multor atacuri malware, trebuie să vă protejați rețeaua mai mult ca niciodată . EDR poate ajuta la detectarea, limitarea și eliminarea rapidă a amenințării, astfel încât datele dvs. să poată fi securizate pe punctele finale.

3. Detectare și răspuns extins (XDR)

Detectarea extinsă și răspunsul monitorizează și previne amenințările de securitate cibernetică. În acest caz, colectează și corelează date prin numeroase puncte de intrare în rețea, cum ar fi cloud, rețea, e-mail, servere și puncte finale.

Acest instrument de securitate analizează datele corelate și le oferă vizibilitate și semnificație pentru a dezvălui amenințarea avansată. După dezvăluire, amenințarea poate fi acum concentrată, analizată și separată pentru a preveni pierderea datelor și colapsul securității.

XDR este un instrument mai sofisticat de protecție a punctelor terminale și o progresie a EDR. Oferă o viziune holistică a sistemului de rețea al unei organizații, așa cum are de-a face cu securitatea cibernetică.

Cu sistemul XDR, organizațiile sunt expuse la un nivel ridicat de securitate cibernetică. De asemenea, experții în securitate online pot identifica și scăpa de vulnerabilitățile de securitate.

Implementarea securității endpoint-ului non-stop este crucială

Securitatea punctelor terminale este crucială pentru fiecare individ sau organizație, indiferent de statutul sau dimensiunea acestora. Este prima linie de apărare împotriva atacurilor cibernetice care au devenit mai sofisticate cu timpul.

Datorită conectivității punctelor finale la rețele, acestea au devenit o țintă ușoară. Este important să vă protejați punctele finale de infractorii cibernetici care doresc să obțină acces neautorizat la ele.

Implementarea securității punctelor terminale începe cu supravegherea sistemelor de rețea, precum și a punctelor terminale care sunt conectate la acestea. De asemenea, este important să cunoașteți tipul de date care trec prin dispozitive pentru a detecta amenințările din timp.

Rețineți că implementarea securității cibernetice este o activitate continuă. Fii cu ochii pe dispozitivele tale terminale, astfel încât să poți detecta chiar și cele mai mici amenințări destul de devreme și să le poți opri pe drumul lor.