Procedurile de răspuns la incidente sunt procese cu mai multe fațete care ajută la protecția activă, detectarea și neutralizarea amenințărilor la securitatea cibernetică. Aceste proceduri se bazează pe un efort interfuncțional care combină politici, instrumente și linii directoare pe care companiile le pot folosi atunci când are loc o încălcare a securității.

Din păcate, nu există proceduri perfecte de răspuns la incident; fiecare afacere are niveluri de risc diferite. Cu toate acestea, este necesar să existe o procedură de răspuns la incident de succes, astfel încât companiile să își poată păstra datele în siguranță.

Costul răspunsului lent

Conform raportului IBM 2021 Cost of Data Breach , costul mediu al unei încălcări a datelor este cel mai mare din ultimii 17 ani. În 2020, acest număr a crescut la 3,86 milioane USD și a fost atribuit în primul rând creșterii numărului de persoane care efectuează muncă de la distanță. În afară de aceasta, unul dintre factorii critici ai acestui risc crescut de securitate a implicat acreditările angajaților compromise.

Înrudit: Ce este un plan de răspuns la incident?

Cu toate acestea, pentru organizațiile care au implementat strategii robuste de modernizare a cloud-ului, intervalul de timp estimat pentru limitarea amenințărilor a fost cu 77 de zile mai rapid decât companiile mai puțin pregătite. Potrivit raportului, organizațiile cu sisteme de detectare AI de securitate au raportat, de asemenea, economii de până la 3,81 milioane USD din reducerea amenințărilor.

Aceste date demonstrează că, deși riscul amenințărilor de securitate nu dispare niciodată, companiile îl pot stăpâni. Unul dintre factorii cheie pentru reducerea eficientă a riscului de securitate este de a avea o procedură solidă de răspuns la incident.

Etapele critice ale unei proceduri de răspuns la incident

Sunt disponibile zeci de măsuri pentru a securiza datele și a vă proteja afacerea. Cu toate acestea, iată cei cinci pași critici ai construirii unei proceduri de răspuns la incident antiglonț.

Pregătirea

Ca și în cazul tuturor tipurilor de bătălii, securitatea cibernetică este un joc de pregătire. Cu mult înainte de apariția unui incident, echipele de securitate instruite ar trebui să știe cum să execute o procedură de răspuns la incident în timp util și eficient. Pentru a vă pregăti planul de răspuns la incident, trebuie mai întâi să vă revizuiți protocoalele existente și să examinați domeniile de afaceri critice care ar putea fi vizate într-un atac. Apoi, trebuie să lucrați pentru a vă instrui echipele actuale să răspundă atunci când apare o amenințare. De asemenea, trebuie să efectuați exerciții regulate de amenințare pentru a menține acest antrenament proaspăt în mintea tuturor.

Detectare

Chiar și cu cea mai bună pregătire, încălcări se întâmplă. Din acest motiv, următoarea etapă a unei proceduri de răspuns la incident este monitorizarea activă a posibilelor amenințări. Profesioniștii în securitate cibernetică pot folosi multe sisteme de prevenire a intruziunilor pentru a găsi o vulnerabilitate activă sau pentru a detecta o breșă. Unele dintre cele mai comune forme ale acestor sisteme includ semnături, anomalii și mecanisme bazate pe politici. Odată ce o amenințare este detectată, aceste sisteme ar trebui să alerteze și echipele de securitate și de management fără a provoca panică inutilă.

Triaj

În timp ce o încălcare este în curs, poate fi copleșitor să astupi toate găurile de securitate simultan. Similar cu experiența lucrătorilor din domeniul sănătății din camerele de urgență ale spitalelor, triajul este metoda pe care profesioniștii în securitate cibernetică o folosesc pentru a identifica care aspect al încălcării creează cel mai mare risc pentru o companie la un moment dat. După prioritizarea amenințărilor, triajul face posibilă direcționarea eforturilor către cel mai eficient mod de a neutraliza un atac.

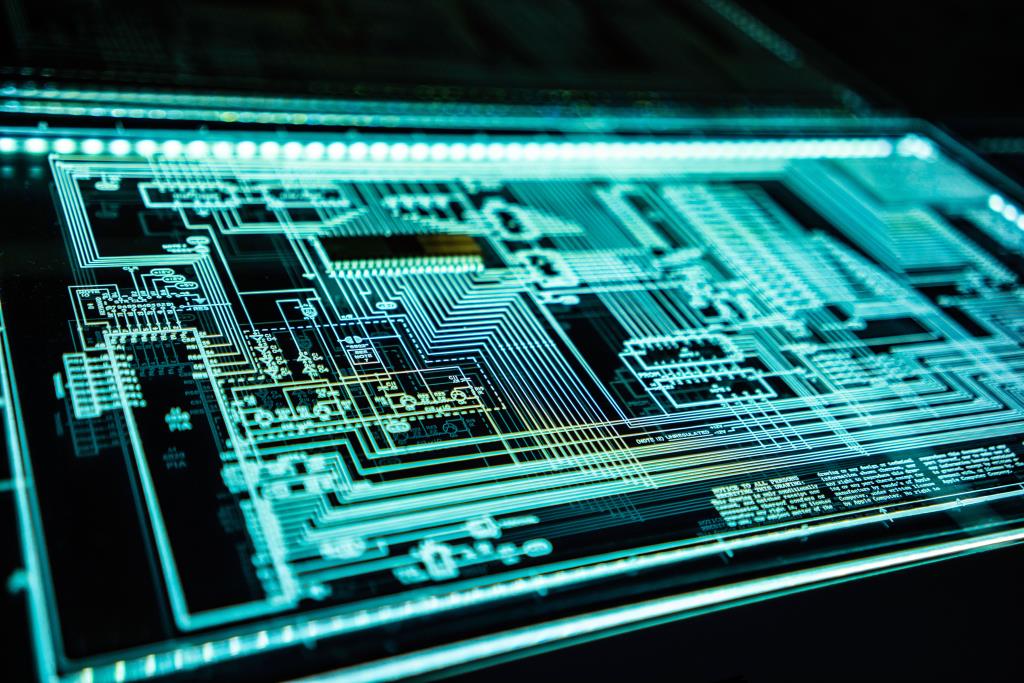

Neutralizare

În funcție de tipul de amenințare cu care se confruntă, există mai multe modalități de a neutraliza o amenințare de securitate cibernetică odată ce aceasta este identificată. Pentru un efort de neutralizare eficient, trebuie mai întâi să opriți accesul amenințării prin resetarea conexiunilor, ridicarea firewall-urilor sau închiderea punctelor de acces. Apoi, ar trebui să faceți o evaluare completă a posibilelor elemente infectate, cum ar fi atașamente, programe și aplicații. Ulterior, echipele de securitate ar trebui să ștergă toate urmele de infecție atât pe hardware, cât și pe software. De exemplu, puteți opta pentru schimbarea parolelor, reformatarea computerelor, blocarea adreselor IP suspectate și așa mai departe.

Procese rafinate și monitorizare a rețelei

Odată ce afacerea dvs. a neutralizat un atac, este esențial să documentați experiența și să rafinați procesele care au permis atacul. Rafinarea procedurilor de răspuns la incident poate lua forma actualizării politicilor companiei sau efectuarea de exerciții pentru a căuta orice amenințări rămase. În esență, îmbunătățirea procedurilor de răspuns la incident ar trebui să împiedice încălcări similare să se repete. Dacă doriți să atingeți acest obiectiv, este important să mențineți un sistem continuu de monitorizare a rețelei și să instruiți echipele cu privire la cele mai bune modalități de a răspunde la amenințări.

Considerații suplimentare

Când sursa unei breșe de securitate nu este identificată, există mai multe lucruri pe care le puteți face pentru a îmbunătăți rata de succes a răspunsului la incident. Discreția este un factor cheie aici. Ar trebui să încercați să evitați publicarea unei încălcări până când aceasta este corectată și ar trebui să păstrați conversațiile private vorbind în persoană sau prin platforme de mesagerie criptate .

Atunci când echipele restricționează accesul la amenințări suspectate, ele trebuie, de asemenea, să aibă grijă să nu ștergă informațiile valoroase folosite pentru a identifica o sursă de amenințare. Din păcate, în timpul fazei de triaj, este posibil să puteți identifica problemele critice, dar este posibil să omiteți alte posibile infecții. Din acest motiv, evitați să utilizați instrumente non-legale care ar putea suprascrie informațiile necesare investigației.

După ce o amenințare este conținută, este important să înregistrați rapoarte și să continuați să monitorizați potențialele atacuri. În plus, ar trebui să notificați persoanele cheie din organizația dvs. despre modul în care încălcările le-ar putea afecta activitățile comerciale. În cele din urmă, o abordare interfuncțională în cadrul organizației dumneavoastră poate asigura că toate departamentele înțeleg importanța implementării securității, inclusiv a celor cu risc ridicat.

Prioritizarea procedurilor dvs. de răspuns la incident

Din păcate, nu există nicio modalitate de a evita orice incident de securitate cibernetică. Cu timpul, hackerii devin mai buni în dezvoltarea instrumentelor pentru a se infiltra în afaceri. Din acest motiv, companiile ar trebui să se străduiască întotdeauna să-și păstreze datele în siguranță, investind în software de securitate actualizat și instalând măsuri pentru a monitoriza și proteja datele respective.

În multe privințe, reacția la o încălcare a securității cibernetice necesită prioritizare. Cu toate acestea, răspunsul la atacuri poate fi mai rapid atunci când procedurile adecvate sunt în vigoare în prealabil. Făcându-vă timp pentru a vă planifica procedurile de răspuns la incident, faceți posibil să reacționați la amenințări rapid și eficient.