Olay müdahale prosedürleri, siber güvenlik tehditlerinin aktif korunmasına, tespit edilmesine ve etkisiz hale getirilmesine yardımcı olan çok yönlü süreçlerdir. Bu prosedürler, şirketlerin bir güvenlik ihlali meydana geldiğinde kullanabilecekleri ilkeleri, araçları ve yönergeleri birleştiren işlevler arası bir çabaya dayanır.

Ne yazık ki, kusursuz bir olay müdahale prosedürü yoktur; her işletmenin farklı risk seviyeleri vardır. Ancak, şirketlerin verilerini güvende tutabilmeleri için başarılı bir olay müdahale prosedürüne sahip olmak gerekir.

Yavaş Tepkinin Maliyeti

IBM'in 2021 Veri İhlal Maliyeti Raporu'na göre , bir veri ihlalinin ortalama maliyeti, 17 yılın en yüksek maliyetidir. 2020'de bu sayı 3,86 milyon dolara yükseldi ve öncelikle uzaktan çalışma yapan bireylerdeki artışa bağlandı. Bunun yanı sıra, bu artan güvenlik riskinin kritik faktörlerinden biri, tehlikeye atılmış çalışan kimlik bilgilerini içeriyordu.

İlgili: Olay Müdahale Planı Nedir?

Ancak, güçlü bulut modernizasyon stratejileri uygulayan kuruluşlar için tahmini tehdit sınırlama zaman çizelgesi, daha az hazırlıklı şirketlerden 77 gün daha hızlıydı. Rapora göre, güvenlik AI tespit sistemlerine sahip kuruluşlar da tehdit azaltmadan 3,81 milyon dolara kadar tasarruf bildirdi.

Bu veriler, güvenlik tehditleri riskinin asla ortadan kalkmadığını, ancak işletmelerin bunu kontrol altına alabileceğini gösteriyor. Etkili bir güvenlik riski azaltmanın kilit faktörlerinden biri, sağlam bir olay müdahale prosedürüne sahip olmaktır.

Bir Olay Müdahale Prosedürünün Kritik Adımları

Verilerin güvenliğini sağlamak ve işletmenizi korumak için onlarca önlem mevcuttur. Ancak, kurşun geçirmez bir olay müdahale prosedürü oluşturmanın beş kritik adımı aşağıda verilmiştir.

Hazırlık

Her tür savaşta olduğu gibi, siber güvenlik de bir hazırlık oyunudur. Bir olay meydana gelmeden çok önce, eğitimli güvenlik ekipleri olay müdahale prosedürünü zamanında ve etkili bir şekilde nasıl yürüteceklerini bilmelidir. Olay müdahale planınızı hazırlamak için öncelikle mevcut protokollerinizi gözden geçirmeli ve bir saldırıda hedef alınabilecek kritik iş alanlarını incelemelisiniz. Ardından, bir tehdit oluştuğunda yanıt vermek için mevcut ekiplerinizi eğitmek için çalışmalısınız. Bu eğitimi herkesin zihninde taze tutmak için düzenli tehdit tatbikatları da yapmalısınız.

Tespit etme

En iyi hazırlıkla bile, ihlaller yine de olur. Bu nedenle, bir olay müdahale prosedürünün bir sonraki aşaması, olası tehditleri aktif olarak izlemektir. Siber güvenlik uzmanları, aktif bir güvenlik açığı bulmak veya bir ihlali tespit etmek için birçok izinsiz giriş önleme sistemini kullanabilir. Bu sistemlerin en yaygın biçimlerinden bazıları imza, anormallik ve ilkeye dayalı mekanizmaları içerir. Bir tehdit algılandığında, bu sistemler ayrıca gereksiz paniğe neden olmadan güvenlik ve yönetim ekiplerini uyarmalıdır.

triyaj

Bir ihlal devam ederken, tüm güvenlik açıklarını bir kerede kapatmak çok zor olabilir. Sağlık çalışanlarının hastanelerin acil servislerindeki deneyimine benzer şekilde, triyaj, siber güvenlik uzmanlarının herhangi bir zamanda bir şirket için ihlalin hangi yönünün en fazla risk oluşturduğunu belirlemek için kullandığı yöntemdir. Tehditlere öncelik verdikten sonra, triyaj, çabaları bir saldırıyı etkisiz hale getirmenin en etkili yoluna yönlendirmeyi mümkün kılar.

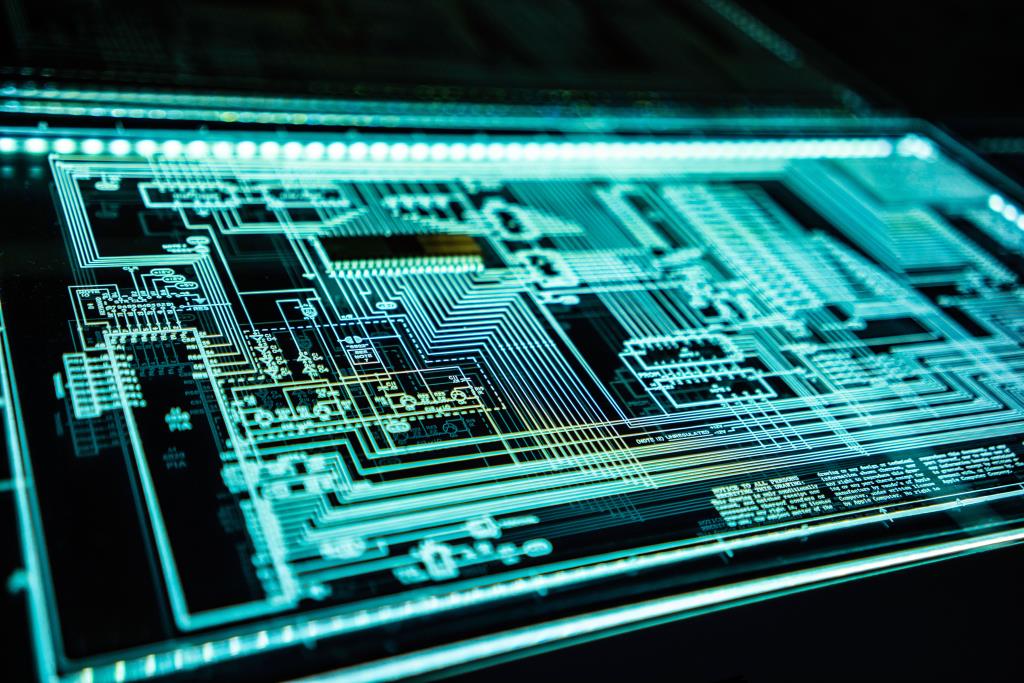

nötralizasyon

Karşılaşılan tehdidin türüne bağlı olarak, bir siber güvenlik tehdidi tanımlandıktan sonra etkisiz hale getirmenin birkaç yolu vardır. Etkili bir etkisizleştirme çabası için, önce bağlantıları sıfırlayarak, güvenlik duvarlarını yükselterek veya erişim noktalarını kapatarak tehdidin erişimini sonlandırmalısınız. Ardından, ekler, programlar ve uygulamalar gibi olası virüs bulaşmış öğelerin tam bir değerlendirmesini yapmalısınız. Daha sonra, güvenlik ekipleri hem donanım hem de yazılım üzerindeki tüm bulaşma izlerini silmelidir. Örneğin, parolaları değiştirmeyi, bilgisayarları yeniden biçimlendirmeyi, şüpheli IP adreslerini engellemeyi vb. seçebilirsiniz.

İyileştirilmiş Süreçler ve Ağ İzleme

İşletmeniz bir saldırıyı etkisiz hale getirdikten sonra, deneyimi belgelemek ve saldırının gerçekleşmesine izin veren süreçleri iyileştirmek çok önemlidir. Olay müdahale prosedürlerinin iyileştirilmesi, şirket politikalarının güncellenmesi veya kalan tehditleri aramak için tatbikatlar yapılması şeklini alabilir. Bunun merkezinde, olay müdahale prosedürlerinin iyileştirilmesi, benzer ihlallerin tekrar yaşanmasını engellemelidir. Bu hedefe ulaşmak istiyorsanız, sürekli bir ağ izleme sistemi sürdürmek ve ekiplere tehditlere yanıt vermenin en iyi yollarını öğretmek önemlidir.

Ek Hususlar

Bir güvenlik ihlalinin kaynağı tanımlanmadığında, olay müdahalenizin başarı oranını artırmak için yapabileceğiniz birkaç şey vardır. Burada sağduyu önemli bir faktördür. Düzeltilene kadar bir ihlali duyurmaktan kaçınmaya çalışmalı ve yüz yüze konuşarak veya şifreli mesajlaşma platformları aracılığıyla konuşmaları gizli tutmalısınız .

Ekipler, şüpheli tehditlere erişimi kısıtladığında, bir tehdit kaynağını belirlemek için kullanılan değerli bilgileri silmemeye de dikkat etmelidir. Ne yazık ki, triyaj aşamasında kritik sorunları tanımlayabilirsiniz ancak diğer olası enfeksiyonları gözden kaçırabilirsiniz. Bu nedenle, gerekli araştırma bilgilerinin üzerine yazabilecek adli olmayan araçlar kullanmaktan kaçının.

Bir tehdit kontrol altına alındıktan sonra, raporların günlüğe kaydedilmesi ve olası saldırıların izlenmesi önemlidir. Ayrıca, kuruluşunuzdaki kilit kişileri, ihlallerin iş faaliyetlerini nasıl etkileyebileceği konusunda bilgilendirmelisiniz. Son olarak, kuruluşunuzdaki işlevler arası bir yaklaşım, tüm departmanların yüksek riskli olanlar da dahil olmak üzere güvenlik uygulamasının önemini anlamasını sağlayabilir.

Olay Müdahale Prosedürlerinize Öncelik Verme

Ne yazık ki, her siber güvenlik olayından kaçınmanın bir yolu yoktur. Zamanla, bilgisayar korsanları işletmelere sızmak için araçlar geliştirmede daha iyi hale geliyor. Bu nedenle şirketler, güncel güvenlik yazılımlarına yatırım yaparak ve bu verileri izlemek ve korumak için önlemler alarak her zaman verilerini güvende tutmaya çalışmalıdır.

Birçok yönden, bir siber güvenlik ihlaline tepki vermek, önceliklendirme gerektirir. Ancak, önceden uygun prosedürler uygulandığında saldırılara yanıt vermek daha hızlı olabilir. Olay müdahale prosedürlerinizi planlamak için zaman ayırarak, tehditlere hızlı ve etkili bir şekilde tepki vermeyi mümkün kılarsınız.