إذا كنت من بين 1.6 مليار مستخدم لتطبيق WhatsApp ، فأنت تستخدم بالفعل التشفير من طرف إلى طرف (E2EE). يعني هذا الشكل الآمن من الاتصال أن أي رسالة ترسلها إلى شخص ما لا يمكن قراءتها إلا من قبل المستلم - لا يمكن اعتراض رسائل الدردشة هذه من قبل أطراف ثالثة ، بما في ذلك الحكومات والمجرمون.

لسوء الحظ ، يستخدم المجرمون أيضًا التشفير لإخفاء مساراتهم عند القيام بأشياء ضارة ، مما يجعل تطبيقات المراسلة الآمنة هدفًا رئيسيًا للتنظيم الحكومي. في الأخبار الأخيرة ، صاغ مجلس أوروبا مشروع قرار لتنظيم E2EE ، حيث يتوجه إلى المفوضية الأوروبية لشكله النهائي.

السؤال هو ، هل نحن على وشك فقدان خصوصيتنا على تطبيقات المراسلة؟

سبايك الإرهاب يدفع تروس الاتحاد الأوروبي إلى الحركة

في أعقاب الهجمات الأخيرة في فرنسا والنمسا ، قدم رئيسا وزراء البلدين ، إيمانويل ماكرون وسيباستيان كورتز ، على التوالي ، مشروع قرار لمجلس الاتحاد الأوروبي (CoEU) في 6 نوفمبر ، بهدف تنظيم التشفير التام بين الأطراف. الممارسات.

تعتبر وحدة الاتحاد الأوروبي (CoEU) هي الهيئة المقترحة التي تحدد اتجاه السياسات ، بينما ستقوم المفوضية الأوروبية بصياغة تشريعات قابلة للتنفيذ منه. لحسن الحظ ، وكافتتاح تشريعي ، لا يمثل مشروع القرار إشكالية بالنسبة للخصوصية كما يتوقع المرء:

- لا يقدم القرار أي مقترحات محددة لحظر E2EE.

- لا يقترح تنفيذ الأبواب الخلفية لبروتوكولات التشفير.

- ويؤكد التزام الاتحاد الأوروبي بالتشفير القوي وحقوق الخصوصية.

- إنه بمثابة دعوة للخبراء لاستكشاف الإجراءات الأمنية بشكل كامل ضمن إطار "الأمان على الرغم من التشفير".

ومع ذلك ، فإن القرار يقترح نهجًا مستهدفًا:

“Competent authorities must be able to access data in a lawful and targeted manner, in full respect of fundamental rights and the data protection regime, while upholding cybersecurity.”

نظرًا لاتجاه الحكومات لتوسيع نطاق الأهداف الصالحة ، يمكن أن يشمل ذلك الاحتجاجات المشروعة أيضًا. في حالة فرنسا ، قد تكون هذه هي حركة السترات الصفراء ، التي أُجبرت على الخروج من Facebook إلى تطبيق Telegram آمن.

ومن المثير للاهتمام أن Telegram هو نفس التطبيق الذي حظرته روسيا لأن فريق التطوير رفض إنشاء باب خلفي للحكومة. قضت المحكمة الأوروبية لحقوق الإنسان التابعة للاتحاد الأوروبي بأن هذا الحظر يمثل انتهاكًا واضحًا لحرية التعبير. أتى الحكم ثماره حيث رفعت روسيا حظر Telegram لمدة عامين .

هل يعتبر حكم البرقية الصادر عن المحكمة الأوروبية لحقوق الإنسان بمثابة ضمانة مستقبلية؟

لسوء الحظ ، لا يبدو أن هذا هو الحال. في عام 2019 ، قضت المحكمة الأوروبية لحقوق الإنسان بأن حرية التعبير عن موضوع الهولوكوست لا تشكل حقًا من حقوق الإنسان. في الوقت نفسه ، قضت المحكمة بأن نفس حرية التعبير عن موضوع الإبادة الجماعية للأرمن تشكل حقًا إنسانيًا في حرية التعبير. تكشف هذه الأحكام غير المتسقة أن المحكمة الأوروبية لحقوق الإنسان لا تدعم المعايير العالمية.

هل يؤثر مشروع قرار الاتحاد الأوروبي عليك؟

إذا كنت قلقًا من أن WhatsApp و Telegram و Viber وتطبيقات E2EE الأخرى ستعرضك فجأة للمتسللين وعمال التنقيب عن البيانات ، فلا داعي لذلك. داخل الاتحاد الأوروبي ، من المحتمل أننا نتعامل مع حل مختلط ، حيث يجب على وكالات إنفاذ القانون تزويد المحاكم بأسباب كافية لاقتحام الخصوصية.

من ناحية أخرى ، داخل مجال العيون الخمس ، يبدو أن هناك دفعة هائلة لتشريع الأبواب الخلفية في تطبيقات مراسلة E2EE. سيكون ردع المواطنين والمنظمات غير الحكومية مثل Electronic Frontier Foundation أمرًا بالغ الأهمية لدرء مثل هذه التشريعات التقييدية على التشفير.

الموضوعات ذات الصلة: ما هي مراقبة "العيون الخمس"؟

المنحدر الزلق للحكومات التي تنظم التشفير

ليس سراً أن الدول في جميع أنحاء العالم حريصة على تقويض خصوصية المواطنين من أجل الأمن القومي المزعوم. عادة ما يقود تحالف العيون الخمس الاستخباراتي هذه التهمة . إنهم يسعون إلى تنفيذ أوسع نهج - إلزام مطوري البرامج بدمج الأبواب الخلفية في تطبيقاتهم . سيسمح هذا للحكومات وشركات التكنولوجيا بالوصول إلى أي بيانات خاصة متى شاءت.

على الرغم من أن الحكومات تصرح بشكل خطابي أن لديها ضمانات ضد الانتهاكات ، إلا أن سجلها الحافل أقل من ممتاز. كما كشفت تسريبات سنودن ، يبدو أنهم عديمي الضمير في كيفية إدراكهم لحق المواطنين في الخصوصية وتجنب الإساءة. علاوة على ذلك ، يتم استغلال الأبواب الخلفية بسهولة من قبل مجرمي الإنترنت ، مما يتسبب في أضرار اقتصادية كبيرة وتآكل الثقة.

لم تصبح الأبواب الخلفية المفوضة حقيقة واقعة بعد ، ولكن يمكن للحكومات استخدام ترسانة إقناع قوية في أي وقت يحدث فيه عمل إجرامي / إرهابي. لذلك ، تتمتع الحكومات بزخم ثابت لتقويض حماية الخصوصية ، بحجة أن:

- يتمتع الإرهابيون / المجرمون بنفس الوصول إلى بروتوكولات الاتصال المشفرة مثل المواطنين الملتزمين بالقانون.

- لذلك ، يجب تقويض بروتوكولات الاتصال المشفرة من أجل المواطنين الملتزمين بالقانون.

إن محاولة تحقيق التوازن بين الاثنين عملية مستمرة ، وقد سلطتها الدول الأعضاء في الاتحاد الأوروبي مؤخرًا على دائرة الضوء العام.

لماذا يعتبر تشفير E2E مهمًا؟

عندما لا يرغب الناس في التفكير في عواقب حالة المراقبة ، فإنهم غالبًا ما يلجأون إلى حجة خط الأساس:

“I have nothing to hide.”

لسوء الحظ ، فإن التمسك بهذه السذاجة لا يجعل حياتك آمنة من سوء المعاملة. كما أوضحت فضيحة بيانات Facebook-Cambridge Analytica ، يجب على المرء أن يتعامل مع بياناته الشخصية بأقصى قدر من الصرامة مثل حماية الممتلكات في منزله. عندما يتم تجريدك من بروتوكولات تشفير E2E ، فإنك تنشئ بيئة تغذي:

- الرقابة الذاتية كعقلية.

- القرصنة والابتزاز.

- عدم القدرة على أن يكون منشقاً سياسياً فعالاً أو صحفياً.

- الشركات والحكومات تستخدم ملف التعريف النفسي الخاص بك ضدك.

- جعل الحكومات أقل عرضة للمساءلة عن سياساتها السلبية.

- عدم القدرة على حماية الملكية الفكرية بشكل فعال.

تمامًا كما يمكن للمجرمين الوصول بسهولة إلى الأسلحة النارية ، على الرغم من حظرها ورقابتها المشددة في جميع أنحاء العالم ، كذلك يمكن للمجرمين شراء وسائل اتصال أخرى. في الوقت نفسه ، فإن تقويض E2EE من شأنه أن يجعل الشركات والمواطنين الأفراد عرضة لمجموعة واسعة من الانتهاكات.

ما هي خيارات E2EE التي لديك تحت تصرفك؟

يمكن أن تحدث الأبواب الخلفية في تطبيقات المراسلة بثلاث طرق:

- عن طريق الخطأ عن طريق الترميز السيئ ، والذي يتم تصحيحه لاحقًا عند اكتشاف الثغرة الأمنية.

- عمدًا من قبل الجهات الحكومية التي تمارس ضغطًا داخليًا على الشركات.

- عمدا وعلنا عن طريق التشريع.

لم نصل بعد إلى السيناريو الثالث. في غضون ذلك ، حاول اتباع إرشادات الأمان هذه عند اختيار تطبيق مراسلة آمن:

- اختر التطبيقات التي تتمتع بسجل جيد في مقاومة الضغط وتم تصنيفها بدرجة عالية من قبل المستخدمين.

- إذا توفر لك خيار ، فاختر برنامج مجاني مفتوح المصدر - تطبيقات البرمجيات الحرة والمفتوحة المصدر. هذه تطبيقات يحركها المجتمع ، لذلك سيتم الكشف عن التنفيذ الخلفي بسرعة. في بعض الأحيان ، ستجد أيضًا هذه التطبيقات ضمن اختصار FLOSS - برنامج مفتوح المصدر مجاني / حر.

- عند استخدام البريد الإلكتروني ، حاول استخدام منصات البريد الإلكتروني مع بروتوكولات تشفير PGP أو GPG.

مع أخذ هذه العوامل في الاعتبار ، إليك بعض تطبيقات رسول E2EE الجيدة مفتوحة المصدر:

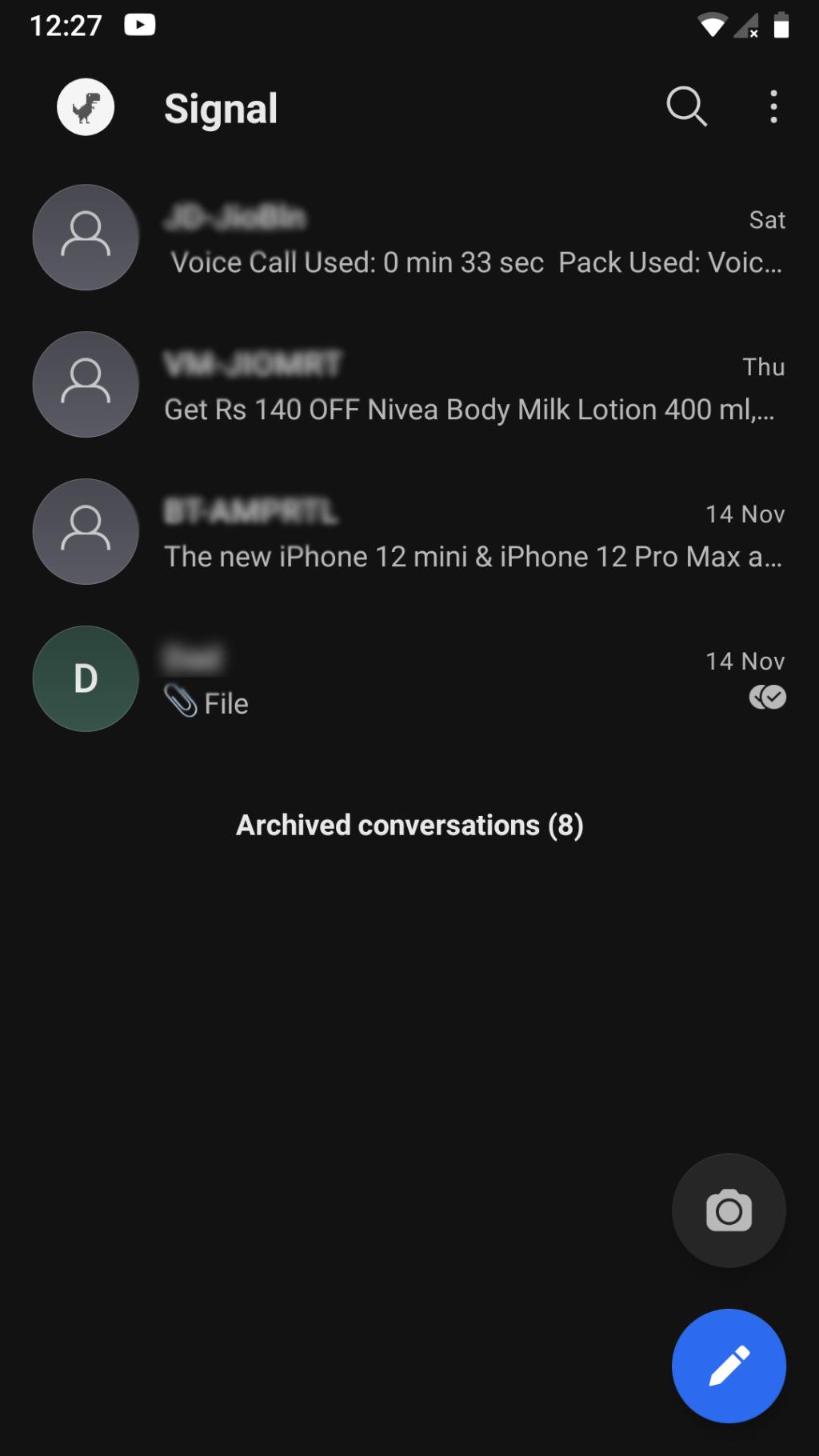

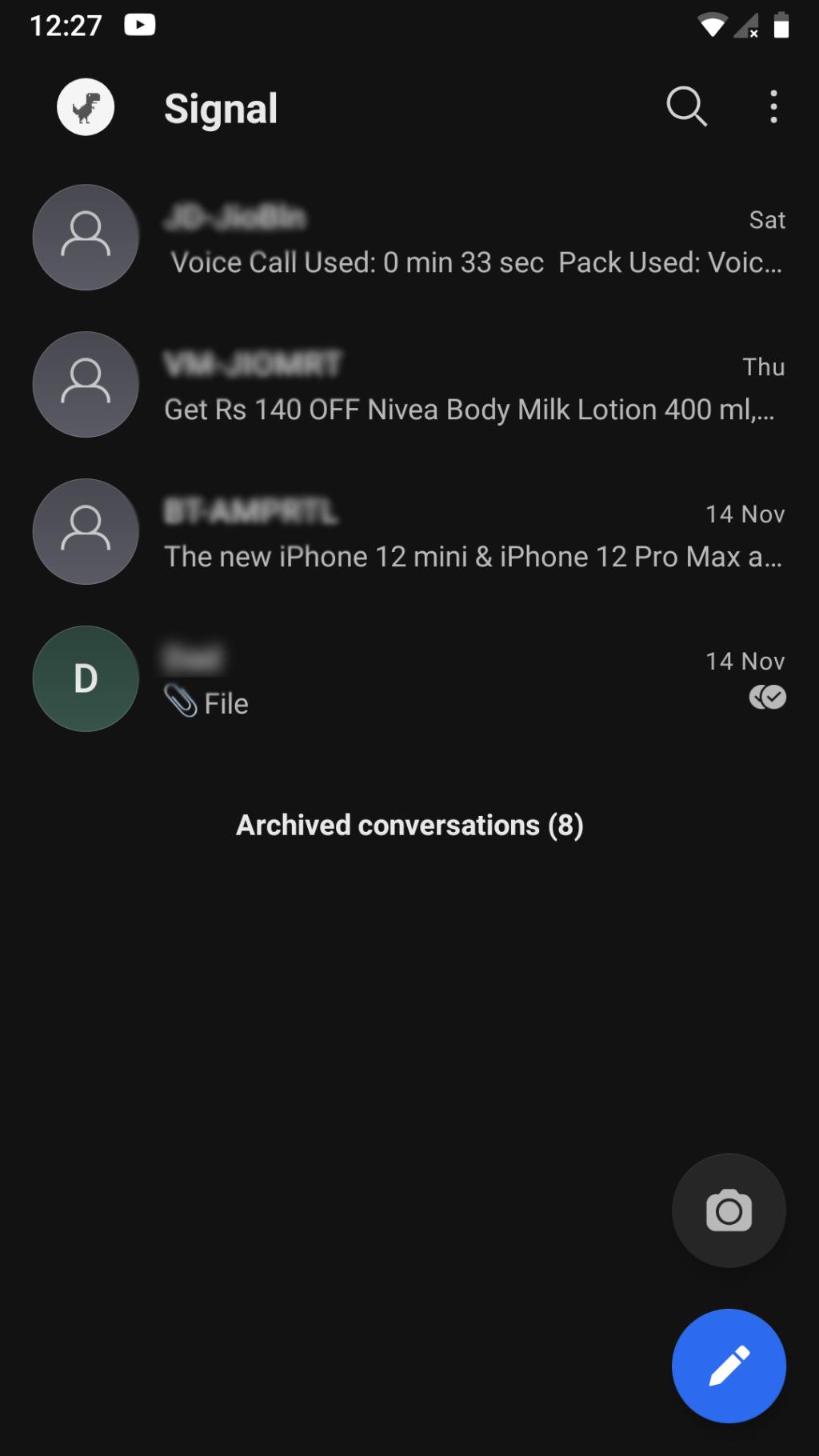

الإشارة

أصبح Signal مفضلًا لدى العديد من المستخدمين المهتمين بالخصوصية ، ولأسباب وجيهة. وهي تستخدم Perfect Forward Secrecy (PFS) لجميع أنواع الرسائل: النصية والصوتية والفيديو. لا يقوم Signal أيضًا بتسجيل عنوان IP الخاص بك ، بينما يمنحك خيارًا لإرسال رسائل التدمير الذاتي. على أجهزة Android ، يمكنك حتى جعله تطبيقًا افتراضيًا لإرسال الرسائل النصية القصيرة.

ومع ذلك ، يتطلب تطبيق Signal تسجيلاً برقم هاتف ، بالإضافة إلى عدم توفير المصادقة الثنائية (2FA). بشكل عام ، لم يتم تجاوز تطبيق المراسلة المتوافق مع القانون العام لحماية البيانات (GDPR) والمتوفر لجميع الأنظمة الأساسية.

تنزيل : Signal لنظام Android | iOS | Windows (مجاني)

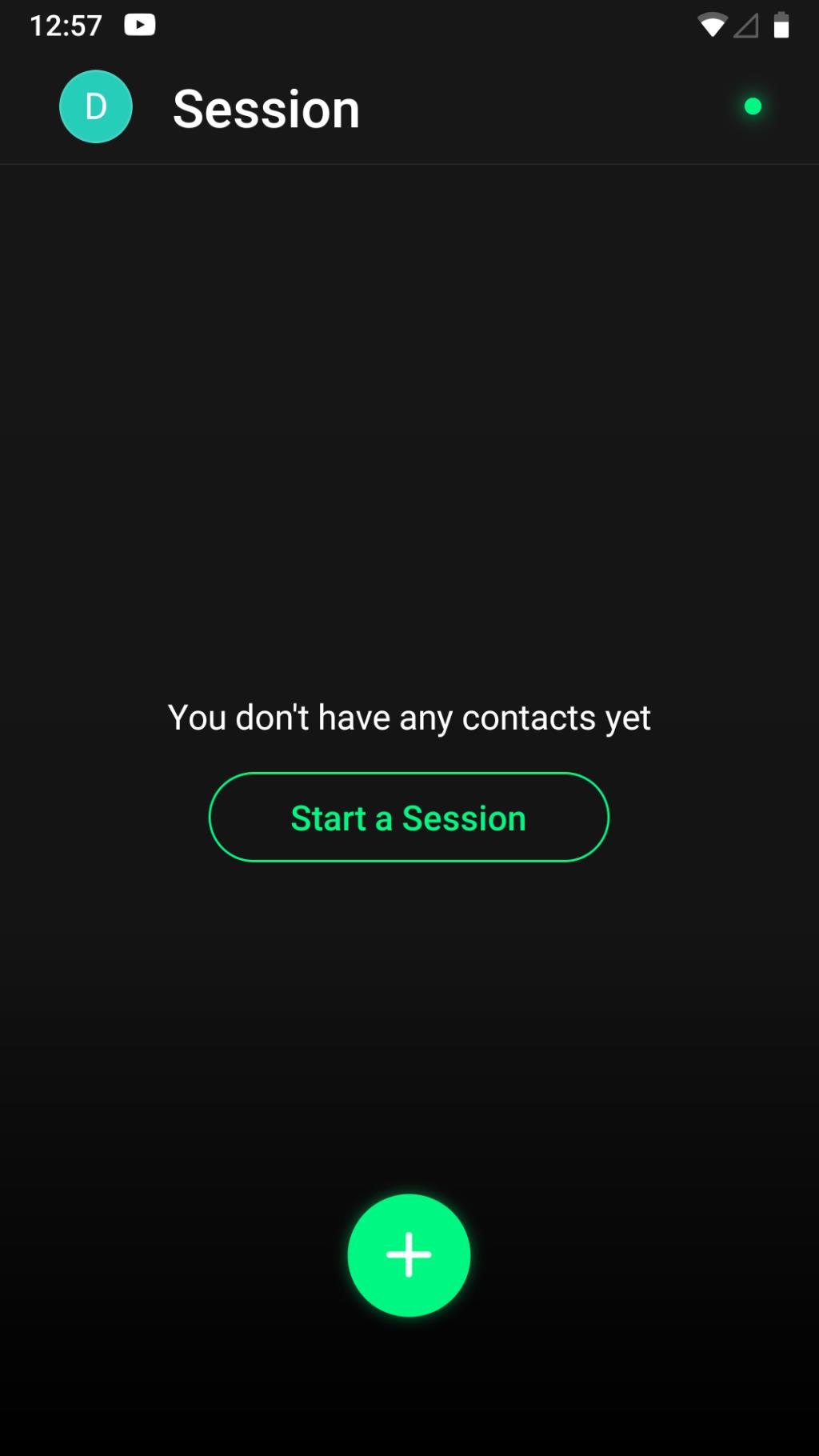

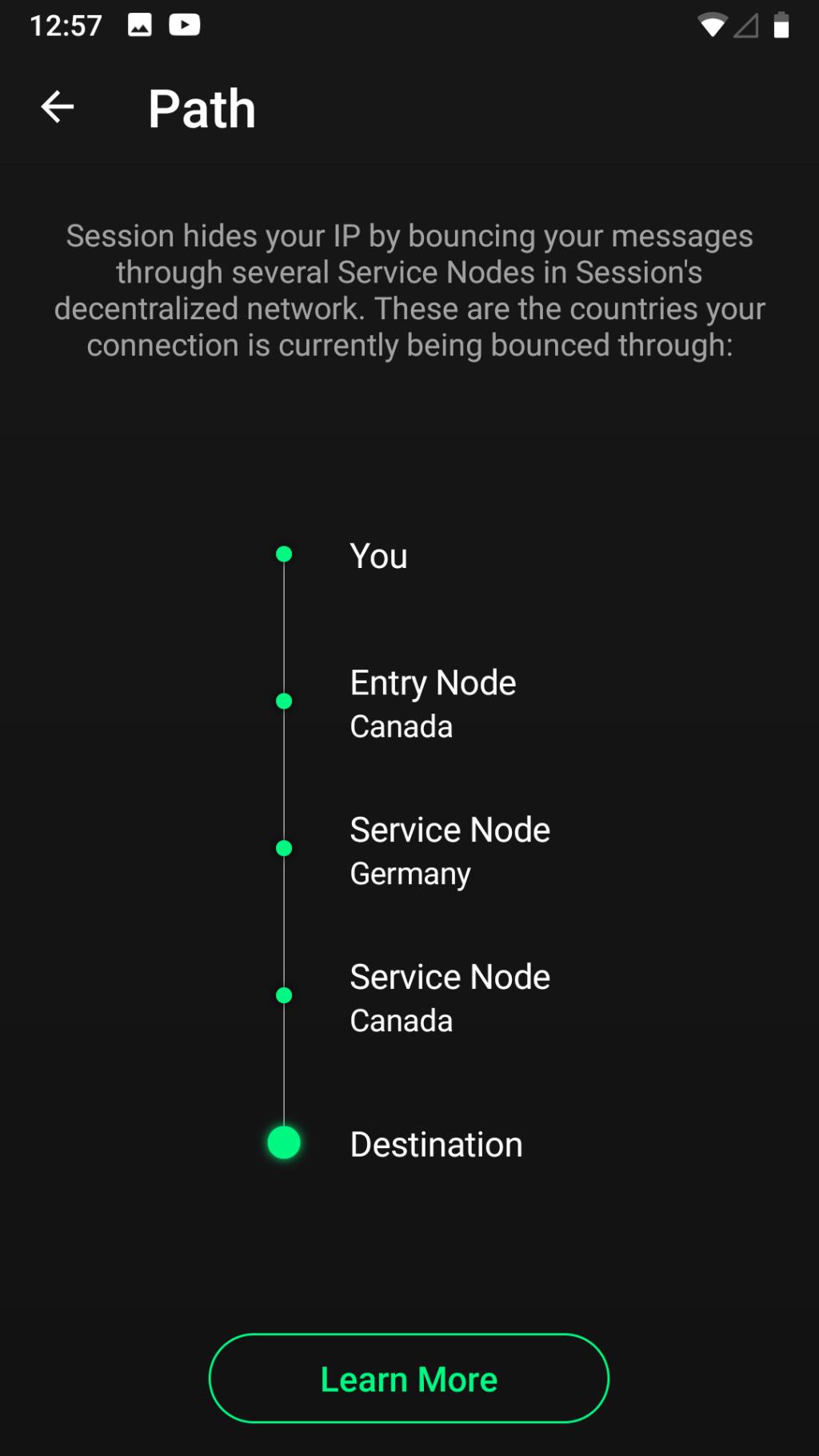

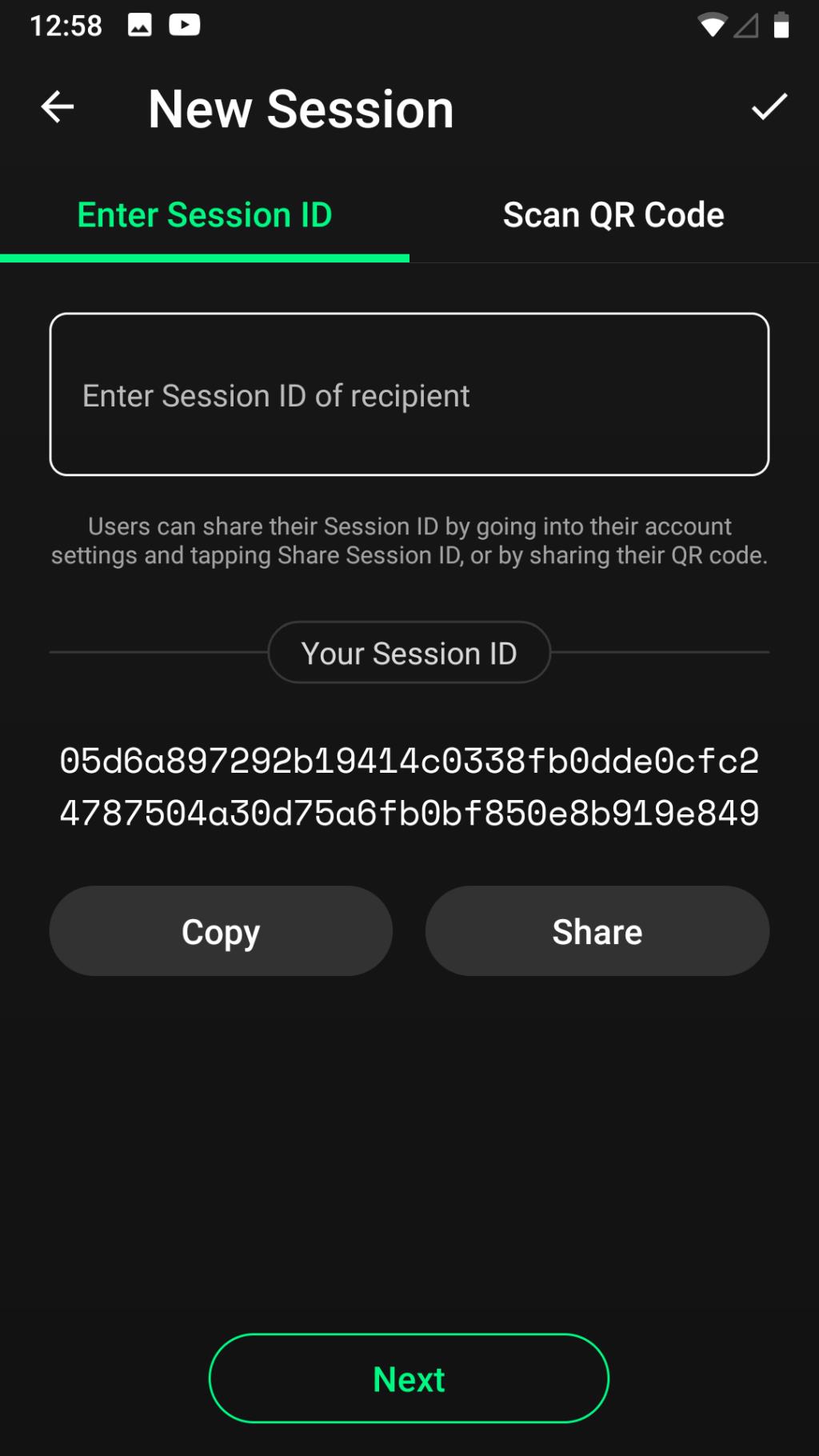

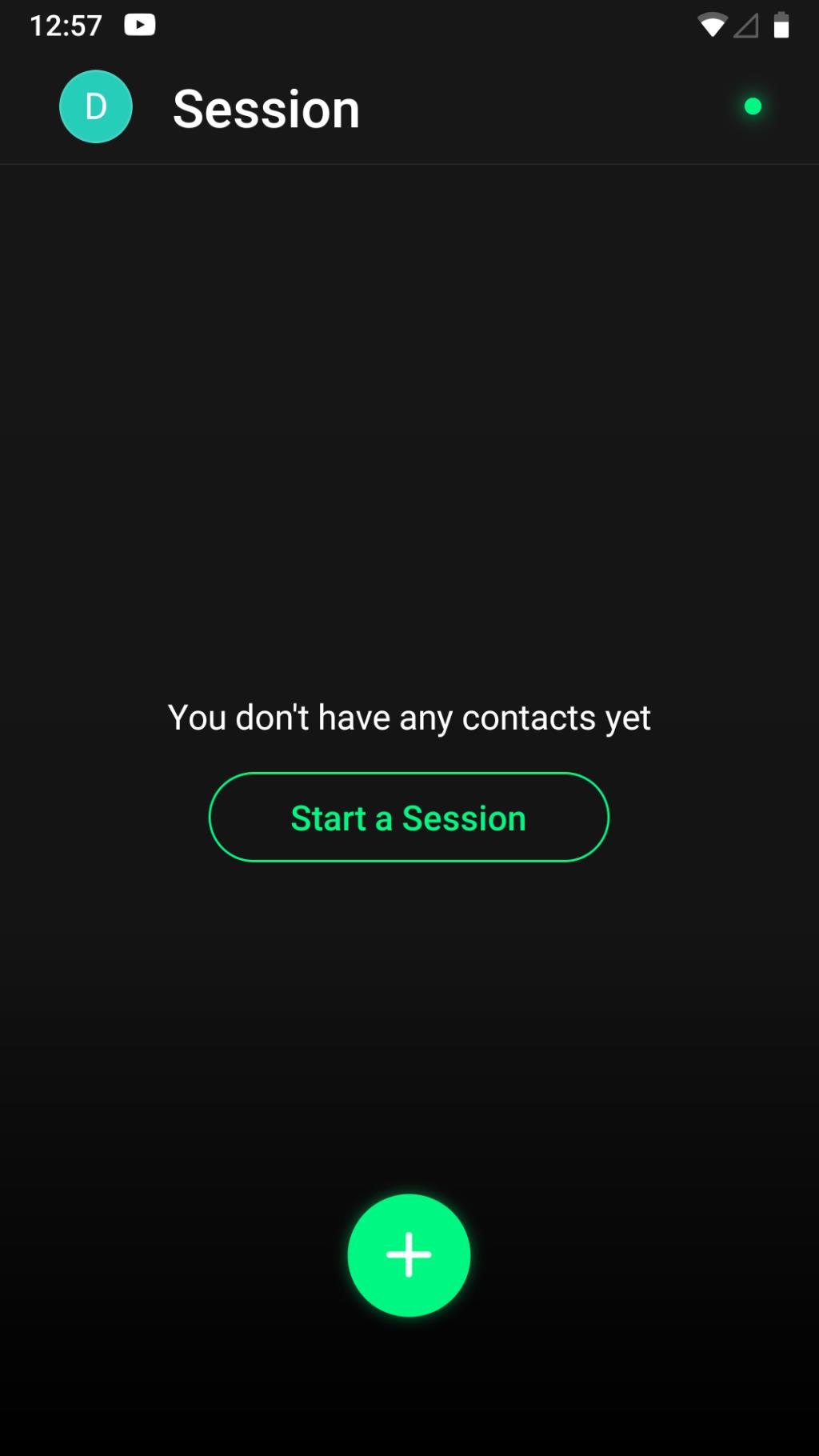

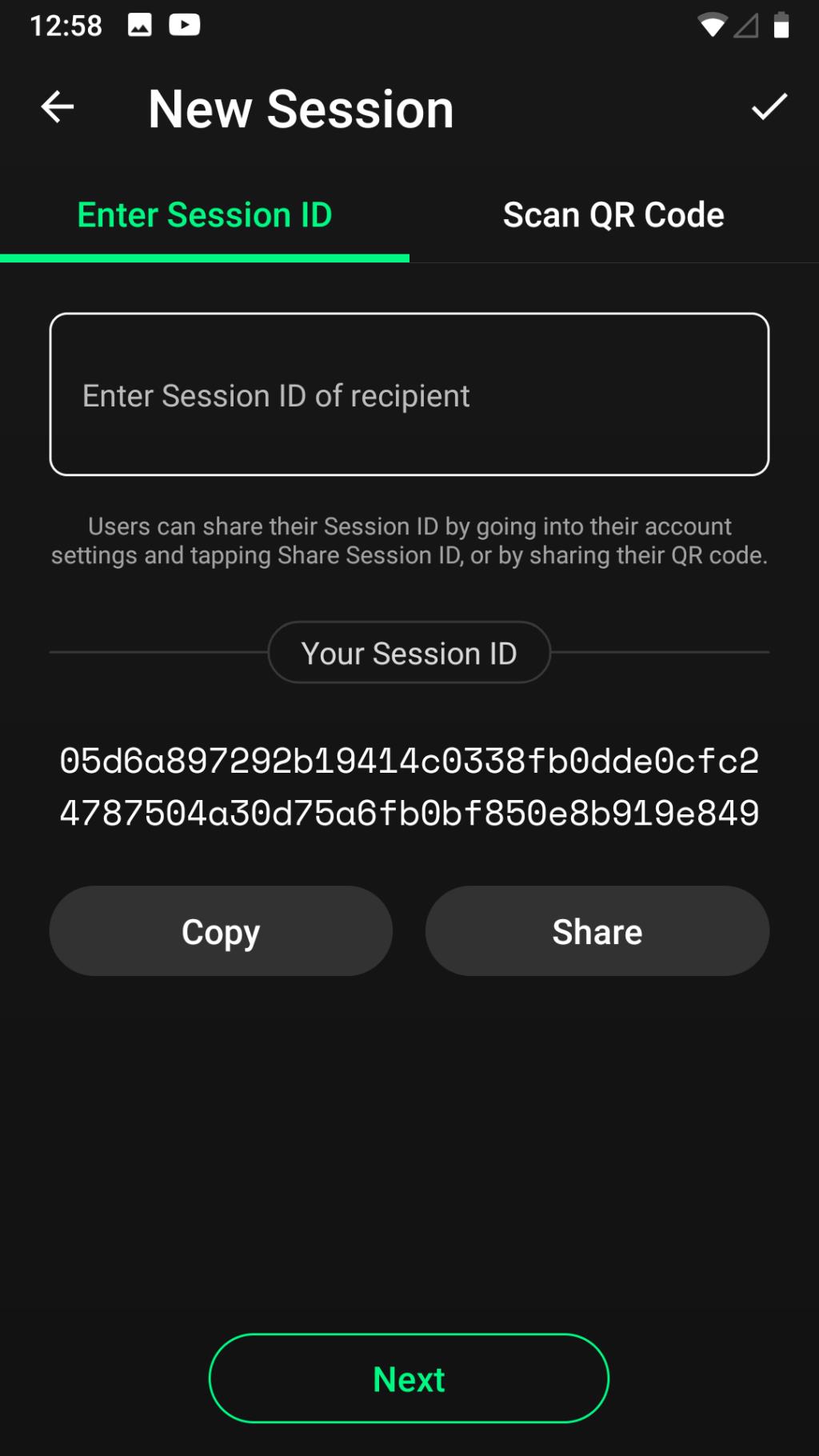

حصة

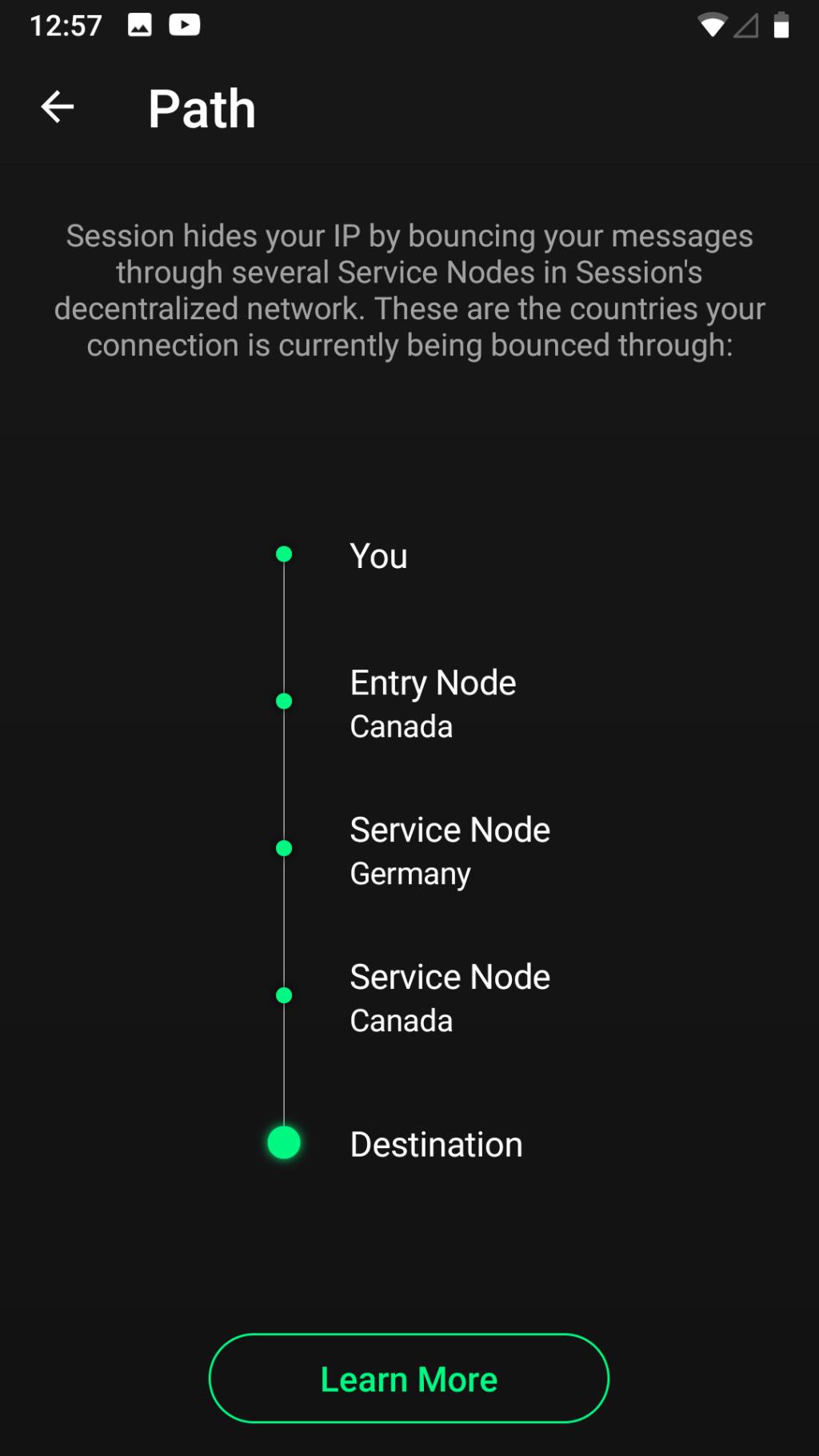

فرع من Signal (مفترق) ، يهدف Session إلى الحصول على ميزات أمان أكثر قوة من Signal. تحقيقا لهذه الغاية ، قامت بدمج جميع ميزات Signal لكنها استبعدت شرط الحصول على رقم هاتف أو بريد إلكتروني للتسجيل. لا يسجل أي بيانات وصفية أو عناوين IP ، لكنه لا يدعم المصادقة الثنائية (2FA).

لا يزال تطويره مفتوح المصدر مستمرًا ، لذلك قد تواجه أخطاء. علاوة على ذلك ، فإن بروتوكول Onion Routing الخاص به ، والذي يستخدمه متصفح Tor ، قيد التطوير أيضًا.

تنزيل : Session for Android | iOS | ماك | ويندوز | Linux (مجاني)

براير

يعد Briar اللامركزي تمامًا أحد أحدث تطبيقات البرمجيات الحرة والمفتوحة المصدر مع بروتوكولات المراسلة E2EE. يعد Briar حصريًا لمنصة Android ، وهو الحل الأمثل لأولئك الذين يقلقون بشأن خادم يخزن رسائلهم. براير يجعل هذا الأمر مستحيلًا من خلال استخدام بروتوكولات نظير إلى نظير (P2P). بمعنى ، يمكنك أنت والمتلقي فقط تخزين الرسائل.

علاوة على ذلك ، يضيف Briar طبقة إضافية من الحماية باستخدام بروتوكول Onion Protocol (Tor). لا تحتاج إلى تقديم أي معلومات لبدء استخدام Briar باستثناء اسم المستلم. ومع ذلك ، إذا قمت بتغيير الجهاز ، فسوف يتعذر الحصول على جميع رسائلك.

تنزيل : Briar لنظام Android (مجانًا)

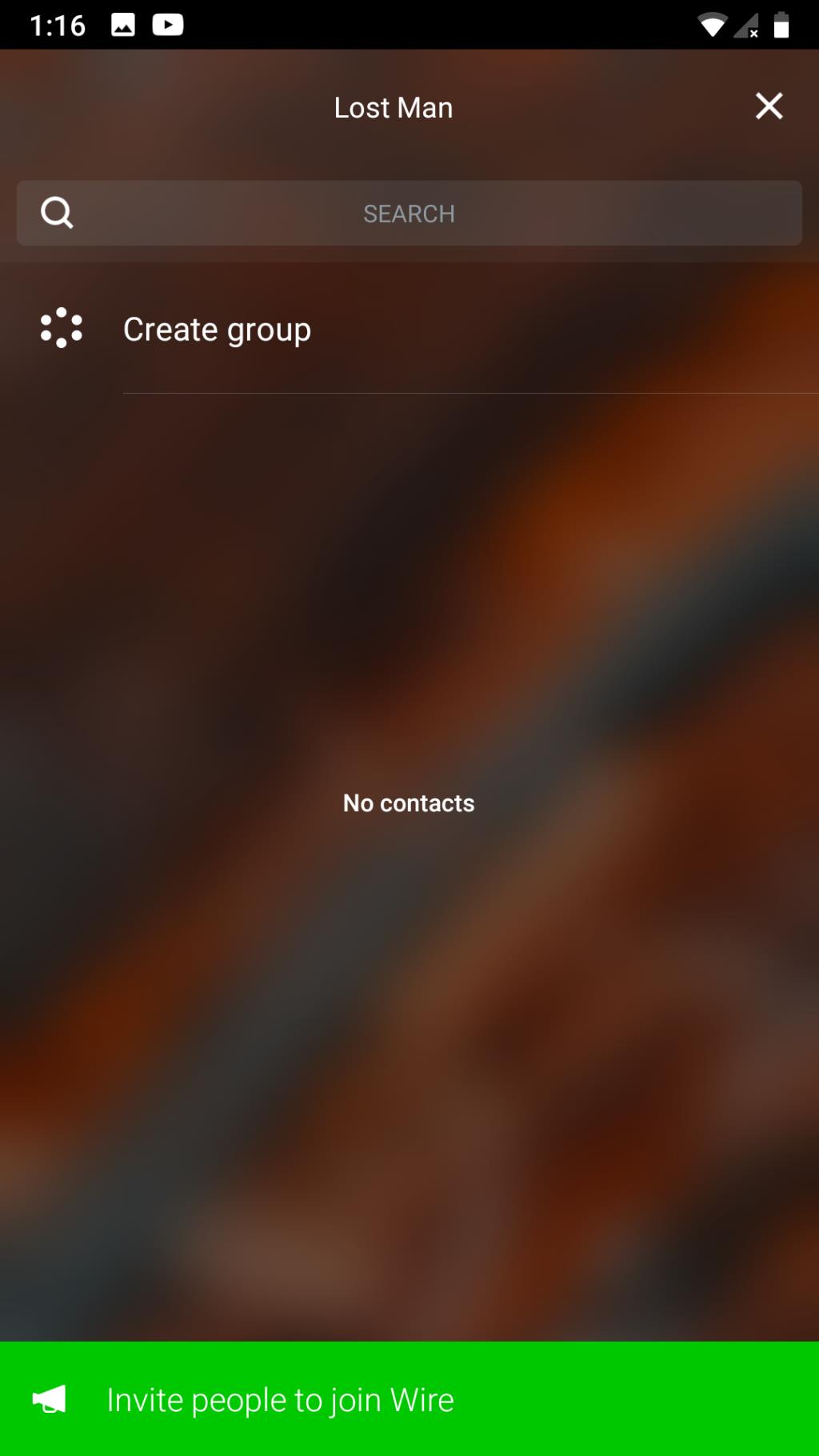

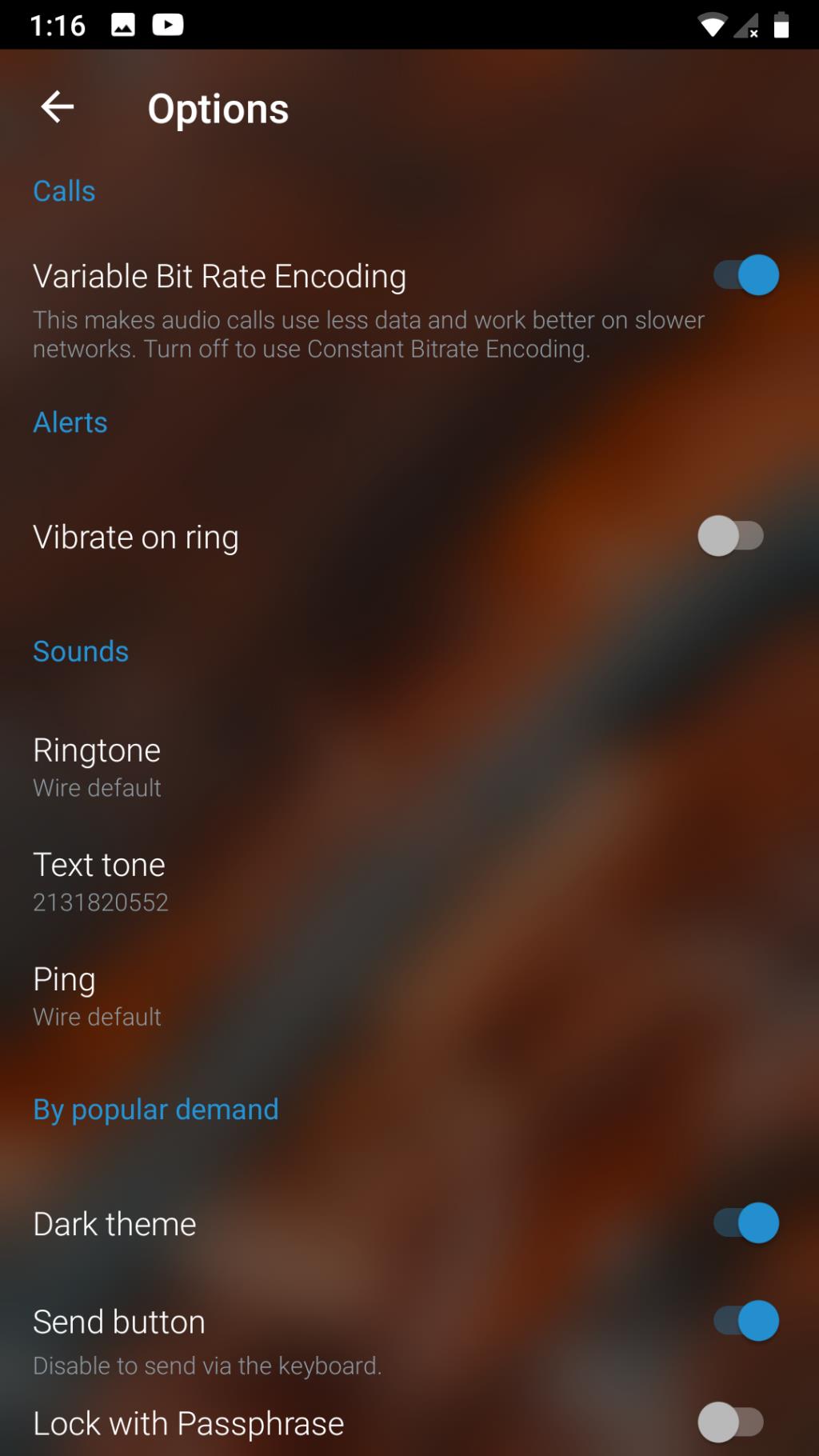

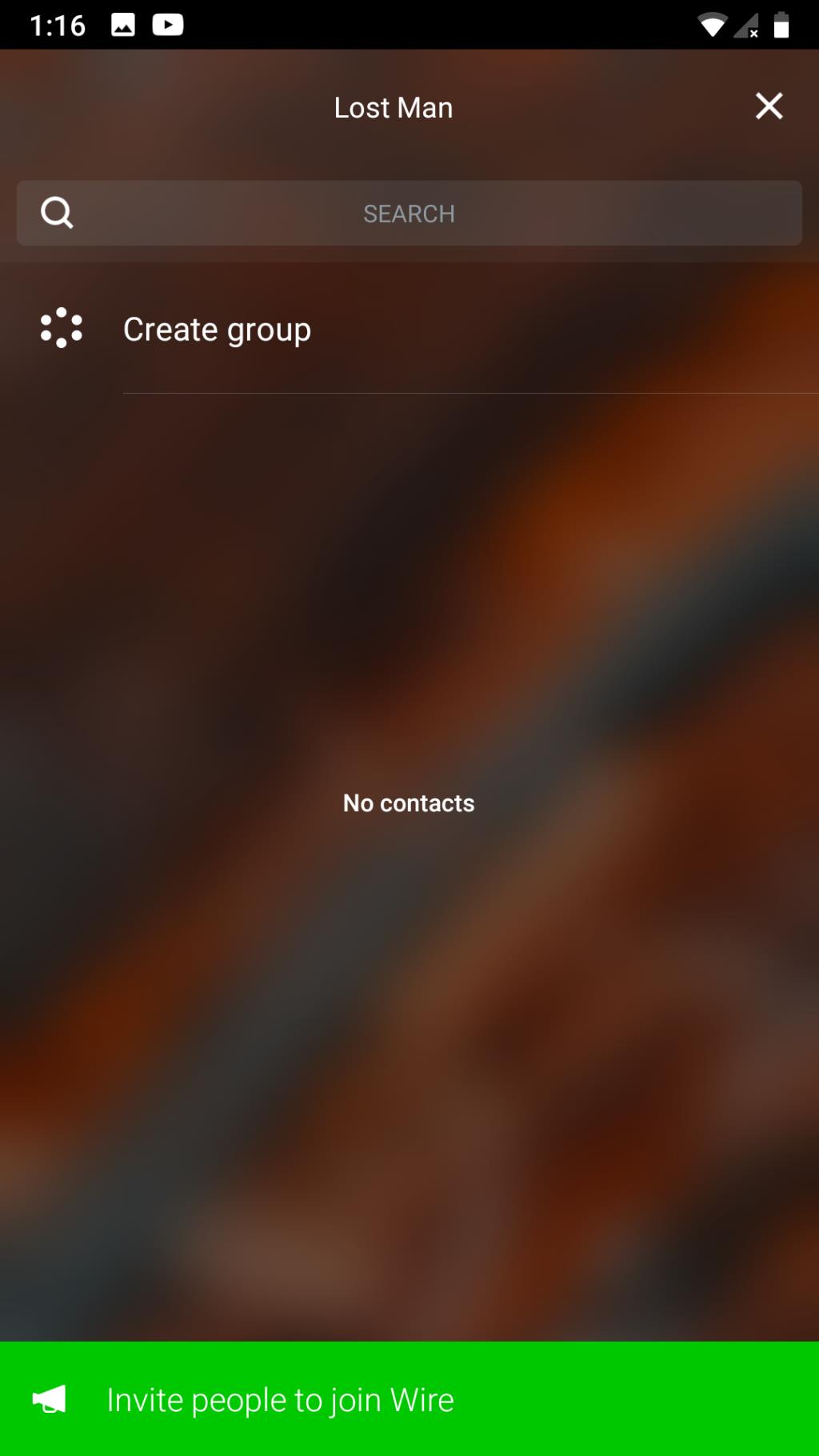

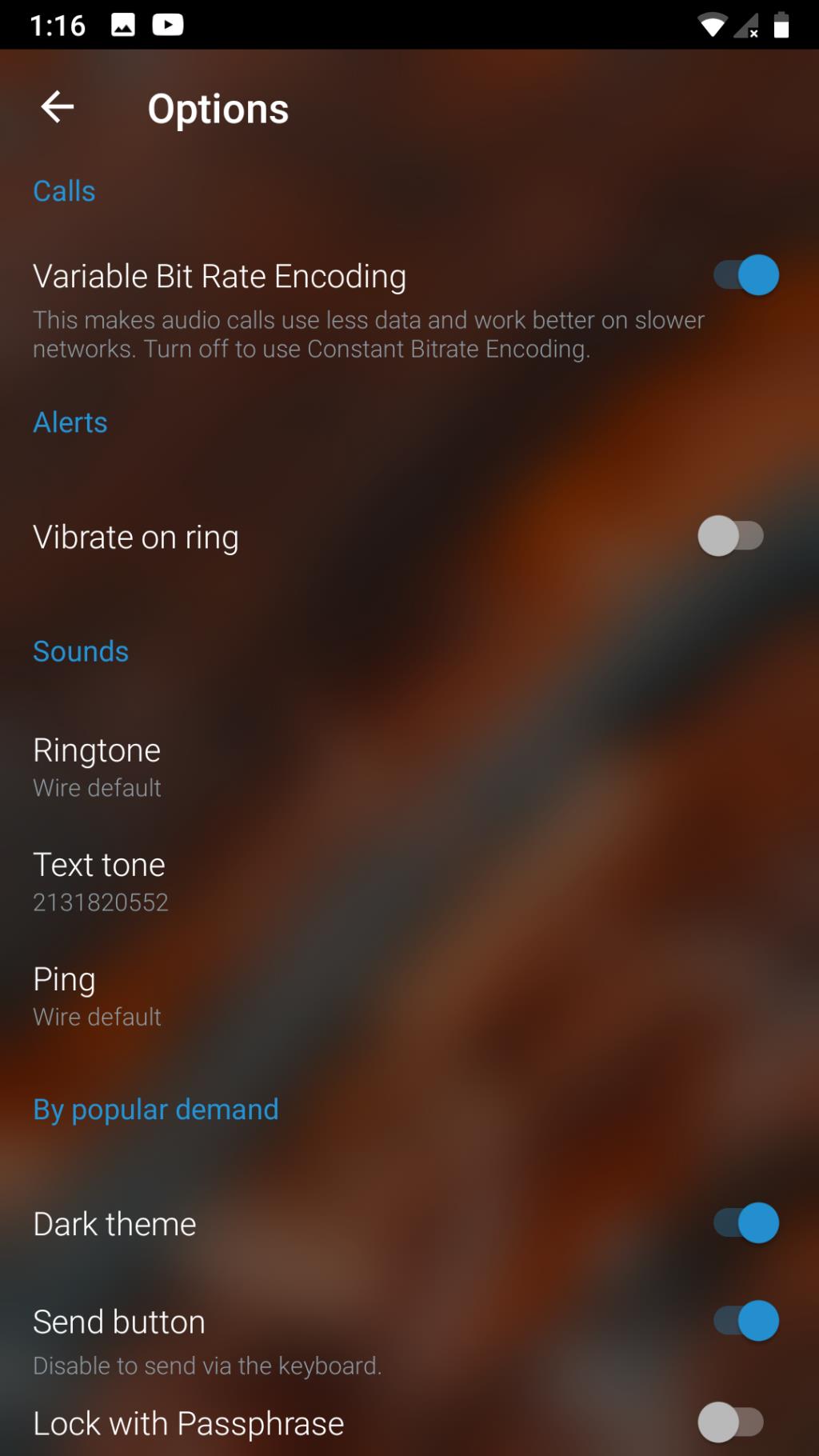

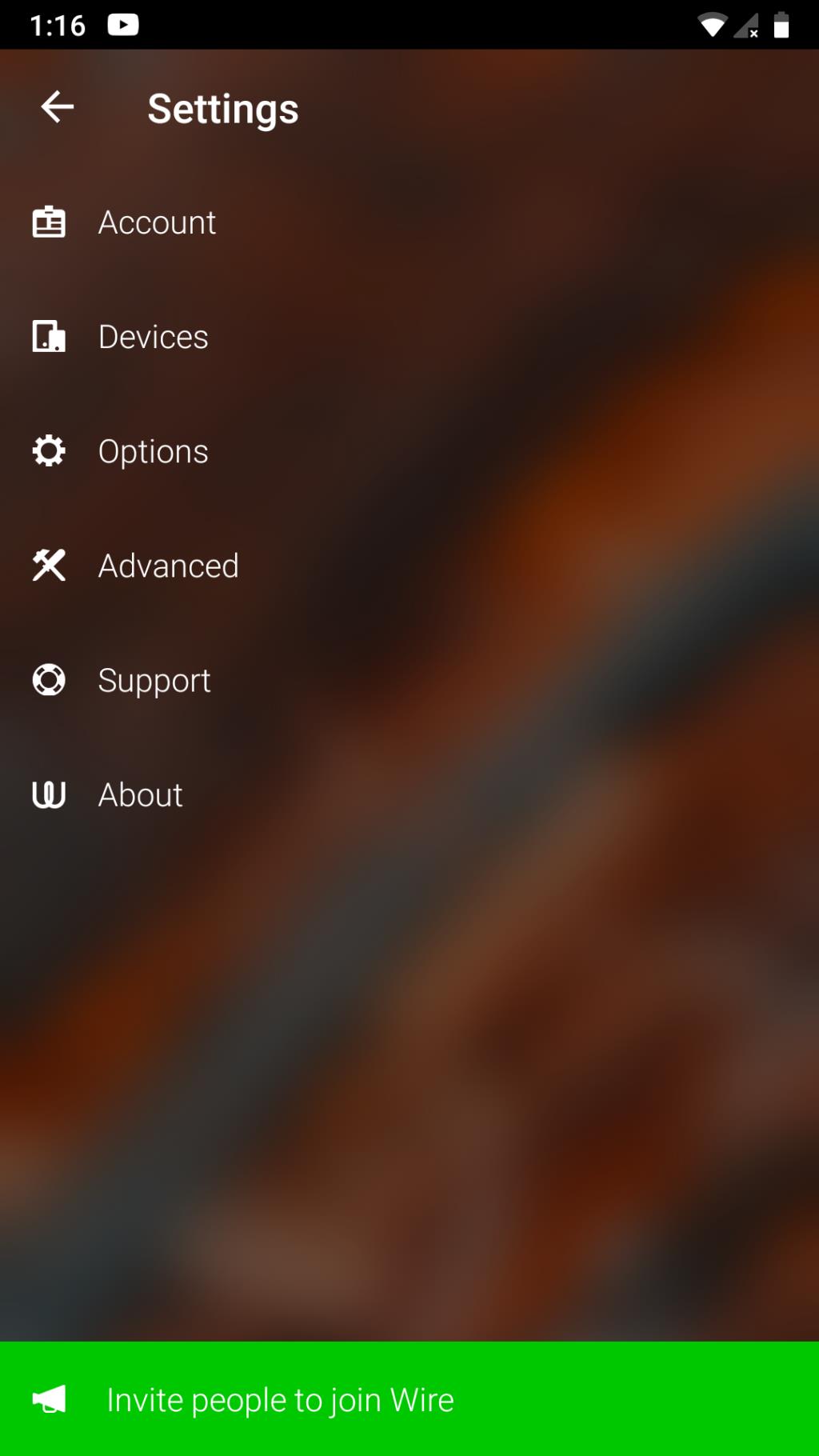

الأسلاك

بينما لا يزال البرنامج مفتوح المصدر ، يهدف Wire إلى تبادل الرسائل الجماعية ، مما يجعله مثاليًا لبيئات العمل. إنه ليس مجانيًا باستثناء الحسابات الشخصية. إلى جانب بروتوكولات E2EE ، يستخدم Wire Proteus و WebRTC مع PFS ، بالإضافة إلى رسائل المسح الذاتي.

يتطلب Wire إما رقم هاتف / بريد إلكتروني للتسجيل ، بالإضافة إلى تسجيل بعض البيانات الشخصية. كما أنه لا يدعم المصادقة الثنائية (2FA). ومع ذلك ، فإن امتثالها للائحة العامة لحماية البيانات ، وطبيعة المصدر المفتوح ، وخوارزميات التشفير المتطورة تجعلها رائعة لمؤسسات الشركات.

تنزيل : Wire لنظام Android | iOS | ماك | الويب | Linux (مجاني)

أنت لست أعزل ضد التيار المتغير

في النهاية ، حتى لو حظرت الحكومات تمامًا E2EE أو فرضت الأبواب الخلفية ، سيجد المجرمون طرقًا أخرى. من ناحية أخرى ، فإن المواطنين الأقل انخراطًا سيقبلون ببساطة الوضع الجديد: المراقبة الجماعية. هذا هو السبب في أننا يجب أن نخطئ في جانب الحذر والضغط دائمًا للحفاظ على حقنا الإنساني الأساسي في الخصوصية.