تهيمن حوادث القرصنة دائمًا على الأخبار ، وهي محقة في ذلك. إنها دليل على أنه لا يوجد أحد في مأمن ، خاصةً عندما تكون الضحية شركة كبرى ذات نظام أمان إلكتروني متطور. كان اختراق SolarWinds أحد الاختراقات التي كان لها تأثير كبير على مشهد الأمن السيبراني.

ولكن على عكس الاختراقات واسعة النطاق الأخرى ، لم تقتصر أضرار هجوم SolarWinds على الموارد المالية للشركة وسمعتها. كانت الآثار واسعة النطاق لدرجة أن تأثير الاختراق شمل حكومة الولايات المتحدة ووكالاتها.

ما هو مقياس الاختراق؟

SolarWinds هي شركة تكنولوجيا معلومات مقرها الولايات المتحدة ومتخصصة في تطوير برامج الإدارة للشركات والوكالات الحكومية. لذلك ، من البداية ، كان من الواضح أن أي اختراق سيكون له آثار كارثية تتجاوز أصول وسمعة SolarWinds.

من الآمن أن نقول إن شركة SolarWinds نفسها لم تكن هدف الهجوم ، ولكن طريقة الهجوم فقط. ذكرت شركة SolarWinds أن ما يزيد قليلاً عن 18000 من عملائها قاموا بتنزيل إصدار متأثر ، على الرغم من أنه لم يتم اختراق جميعهم بشكل نشط.

ومن بين الضحايا ، كان حوالي 20 في المائة من المؤسسات والوكالات الحكومية الأمريكية مثل وزارة الأمن الداخلي ، ووزارة الخارجية ، والإدارة الوطنية للأمن النووي ، ووزارة الطاقة ، من بين العديد من الجهات الأخرى.

80 في المائة المتبقية من الضحايا كانوا شركات خاصة ، لكنهم كانوا لاعبين كبار في صناعتهم مع نصيبهم العادل من العملاء البارزين. أثر الاختراق على شركات مثل Cisco و Intel و Deloitte و Microsoft ، بالإضافة إلى بعض المؤسسات الطبية والمستشفيات والجامعات.

من المهم ملاحظة أن حجم الحادث لم يُعرف بالكامل بعد. بينما تمكن المتسللون من الوصول إلى ما يقرب من 20000 من عملاء SolarWinds ، فإن هذا لا يعني أنهم كانوا قادرين على تجاوز أنظمة الأمان الداخلية الخاصة بهم وتعريض الملفات والبيانات للخطر. لم يتم إصدار الأرقام الدقيقة ، ولكن تم الإبلاغ عن تعرض أقل من 100 عميل للاختراق.

على سبيل المثال ، تمكنت Microsoft من اكتشاف البرامج الضارة المتطفلة في بيئتها وعزلها في الوقت المناسب. لم يبلغوا عن أي دليل على بيانات العملاء المخترقة أو المسربة من الهجوم ، مما سمح لهم بالفرار دون أن يصابوا بأذى.

لكن لم يحالف الحظ الجميع. تمكن المتسللون من شق طريقهم إلى عشرات رسائل البريد الإلكتروني الخاصة بمسؤولين رفيعي المستوى في وزارة الخزانة الأمريكية وربما خصائص السحابة الخاصة بالقسم.

ما الذي يجعل SolarWinds هاك مختلفة؟

غالبًا ما تكون حادثة القرصنة نتيجة لفشل نظام الأمان أو التعاون الداخلي. ولكن لم يكن هذا هو الحال بالنسبة للشركات المتأثرة بما يسمى اختراق "Sunburst" - أقل بقليل من 100 شركة من كل أولئك الذين قاموا بتنزيل التحديث المصاب.

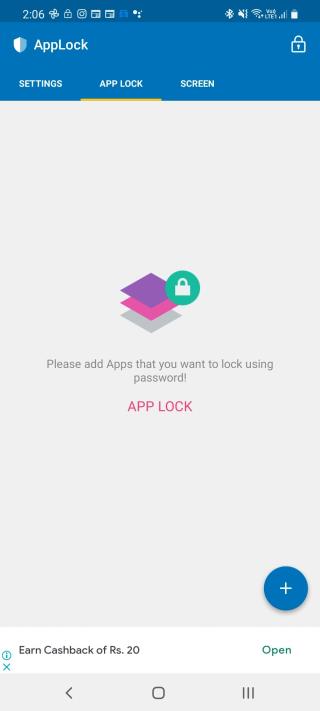

كان المتسللون بحاجة فقط للالتفاف حول الأمن السيبراني لـ SolarWinds. ثم شرعوا في إضافة تعليمات برمجية ضارة إلى إحدى خدمات البرامج الأكثر استخدامًا في الشركة ، Orion. كانت حادثة القرصنة متخفية وغير مدمرة ، مما سمح لها بالانزلاق تحت رادار SolarWinds والبقاء هناك لعدة أشهر.

انتشر الكود إلى عملاء آخرين من خلال ربط أحد تحديثات البرامج العادية التي ترسلها SolarWinds إلى عملائها. هناك ، أنشأت الشفرة الخبيثة بابًا خلفيًا للمتسللين ، مما يسمح لهم بتثبيت المزيد من البرامج الضارة الغازية والتجسس على أهدافهم وتسريب أي معلومات يرون أنها مهمة.

وضع اختراق Sunburst سابقة لمن يمكن للشركات أن تثق به وما لا يمكنها الوثوق به عندما يتعلق الأمر بالأمن السيبراني. بعد كل شيء ، من المفترض أن تأتي تحديثات البرامج مصحوبة بإصلاحات للأخطاء وترقيات أمنية للحفاظ على أنظمتك في مأمن من الثغرات والثغرات المستغلة.

يُعرف هذا النوع من الهجوم باسم هجوم سلسلة التوريد . في ذلك ، يستهدف المتسللون الجزء الأكثر ضعفًا في سلسلة التوريد الخاصة بالشركة بدلاً من الوصول المباشر إلى هدفهم. ثم يقومون بحزم برمجياتهم الخبيثة في سفن موثوقة وشحنها إلى أهدافهم الفعلية. في هذا الحادث ، كان في شكل تحديث روتيني للبرنامج.

من كان وراء هاك الرياح الشمسية؟

لا يزال من غير الواضح ما هي المنظمة أو المجموعة التي تقف وراء الاختراق حيث لم تعلن أي مجموعة قراصنة مسؤوليتها عن الحادث حتى الآن. ومع ذلك ، يشك المحققون الفيدراليون جنبًا إلى جنب مع كبار خبراء الأمن السيبراني في المقام الأول في خدمة الاستخبارات الخارجية الروسية ، والمعروفة أيضًا باسم SVR.

كان هذا الاستنتاج بمثابة تراكم لحوادث القرصنة السابقة لعامي 2014 و 2015. في ذلك الوقت ، أثبتت التحقيقات أيضًا اختراق خوادم البريد الإلكتروني في البيت الأبيض ووزارة الخارجية على SVR. لكن حتى الآن ، تنفي روسيا أي علاقة لها باختراق SolarWinds ، ولا تترك أي سبب واضح.

ماذا يحدث بعد هاك أمة الله؟

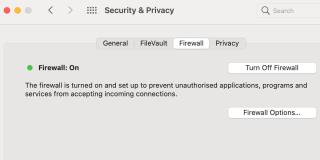

فيما يتعلق بالتأثيرات المباشرة للاختراق ، تواصل الشركات والوكالات الحكومية فحص أنظمتها بحثًا عن أي أبواب خلفية إضافية ربما تركها المهاجمون ، بالإضافة إلى أي ثغرة أمنية قد يكتشفونها وتمنعهم من استغلالها في المستقبل هجوم.

ولكن عندما يتعلق الأمر بمشهد الأمن السيبراني للشركات والحكومة ، فإن الأمور تتغير إلى الأبد. بعد استخدام Orion في SolarWinds كحصان طروادة للتسلل إلى أنظمتهم ، يجب تغيير مفهوم الصديق والعدو والأمن السيبراني انعدام الثقة لمواكبة ذلك.

الموضوعات ذات الصلة: ما هي شبكة الثقة الصفرية وكيف تحمي بياناتك؟

سيتعين على الحكومات والشركات والمستخدمين تغيير الطريقة التي ينظرون بها إلى علاقاتهم التعاونية والمالية في مقابل درع أمن إلكتروني قوي ومستقبل أكثر أمانًا.

هل يجب أن تقلق؟

نادرًا ما يأخذ المتسللون ما أتوا من أجله ويتركون الباقي على حاله. كل شيء في قاعدة بيانات الشركة أو الحكومة له قيمة هائلة.

في حين أن الشركات التي تجري أعمالًا مع SolarWinds والشركات التابعة لتلك الشركات المتأثرة قد قامت بفحص أنظمتها مرة أخرى بعد الاختراق ، فلا يوجد الكثير الذي يمكنك القيام به كمستخدم فردي.

لا داعي للقلق بشأن وجود برامج ضارة أو باب خلفي على أحد أجهزتك لأن الهجوم استهدف بشكل أساسي الشركات والمؤسسات. ولكن قد تكون أحد عملاء عمالقة التكنولوجيا مثل Intel أو Microsoft ، ولديهم سجلات شخصية ومالية عنك من عمليات الشراء السابقة.

تتبع أي إخطارات عاجلة يرسلها البائعون وما إذا كانوا يصدرون أي إعلانات عامة تتعلق بالحوادث الأمنية. كلما عرفت بسرعة حدوث خرق محتمل لبياناتك ، كانت فرصك في الإفلات سالماً أفضل.

هل سيكون هناك هجوم آخر يشبه أمة الله؟

لا يزال من غير المعروف ما إذا كانت الوكالات والشركات الحكومية ستكون قادرة على ترقية أنظمتها الأمنية في الوقت المناسب قبل هجوم آخر.

ولكن طالما أن الشركات والمؤسسات تحمل بيانات حساسة وقيمة ، فستظل دائمًا هدفًا لمجموعات المتسللين ، على الصعيدين المحلي والدولي.