Was ist das NIST-Cybersicherheits-Framework?

Das Speichern von Informationen im Internet ist zur Norm geworden. Immer mehr Organisationen schleppen diesen Teil ab, um in dieser Ära der Vernetzung relevant zu bleiben.

Wenn Sie einer von 1,6 Milliarden WhatsApp-Nutzern sind, verwenden Sie bereits Ende-zu-Ende-Verschlüsselung (E2EE). Diese sichere Kommunikationsform bedeutet, dass jede Nachricht, die Sie an jemanden senden, nur vom Empfänger gelesen werden kann. Solche Chat-Nachrichten können nicht von Dritten, einschließlich Regierungen und Kriminellen, abgefangen werden.

Leider verwenden Kriminelle auch Verschlüsselung, um ihre Spuren zu verbergen, wenn sie bösartige Dinge tun, was sichere Messaging-Apps zu einem Hauptziel für staatliche Regulierungen macht. In jüngster Zeit hat der Europarat eine Resolution zur Regulierung von E2EE entworfen, die zur endgültigen Form der Europäischen Kommission vorgelegt wird.

Die Frage ist, sind wir kurz davor, unsere Privatsphäre bei Messenger-Apps zu verlieren?

Im Zuge der jüngsten Anschläge in Frankreich und Österreich, der Premierminister beider Länder, Emmanuel Macron und Sebastian Kurz jeweils ein Rat der Europäischen Union (CoEU) eingeführt Resolutionsentwurfes am 6. November zur Regelung End-to-End - Ziel - Verschlüsselung Praktiken Methoden Ausübungen.

Der CoEU ist das Vorschlagsorgan, das die Richtung der Politik vorgibt, während die Europäische Kommission daraus umsetzbare Rechtsvorschriften erarbeiten wird. Glücklicherweise ist der Resolutionsentwurf als gesetzgeberische Eröffnung nicht so problematisch für die Privatsphäre, wie man erwarten würde:

Die Entschließung schlägt jedoch einen gezielten Ansatz vor:

“Competent authorities must be able to access data in a lawful and targeted manner, in full respect of fundamental rights and the data protection regime, while upholding cybersecurity.”

Angesichts der Tendenz, dass Regierungen den Bereich gültiger Ziele erweitern, könnte dies auch rechtmäßige Proteste umfassen. Im Falle Frankreichs könnte dies die Gelbwesten-Bewegung sein, die aus Facebook auf eine sichere Telegram-App gedrängt wurde.

Interessanterweise war Telegram dieselbe App, die Russland verboten hatte, da sich das Entwicklerteam weigerte, eine Hintertür für die Regierung zu schaffen. Der Europäische Gerichtshof für Menschenrechte (EGMR) der EU hat ein solches Verbot als klaren Verstoß gegen die freie Meinungsäußerung gewertet. Das Urteil trug Früchte, als Russland das zweijährige Telegrammverbot aufhob .

Leider scheint dies nicht der Fall zu sein. Im Jahr 2019 entschied der EGMR, dass die freie Meinungsäußerung zum Thema Holocaust kein Menschenrecht darstellt. Gleichzeitig entschied das Gericht, dass dieselbe freie Meinungsäußerung zum Thema Völkermord an den Armeniern ein Menschenrecht auf freie Meinungsäußerung darstellt. Diese inkohärenten Urteile zeigen, dass die EMRK keine universellen Standards einhält.

Wenn Sie befürchten, dass WhatsApp, Telegram, Viber und andere E2EE-Apps Sie plötzlich Hackern und Data Minern aussetzen, tun Sie es nicht. Innerhalb der EU haben wir es wahrscheinlich mit einer Hybridlösung zu tun, bei der die Strafverfolgungsbehörden den Gerichten ausreichende Gründe liefern müssen, um in die Privatsphäre einzudringen.

Auf der anderen Seite scheint es innerhalb der Fünf-Augen-Sphäre einen massiven Vorstoß zu geben, Hintertüren in E2EE-Messenger-Apps zu gesetzen. Der Widerstand von Bürgern und NGOs wie der Electronic Frontier Foundation wird entscheidend sein, um solch restriktive Gesetze zur Kryptographie abzuwenden.

Verwandte: Was ist "Fünf-Augen"-Überwachung?

Es ist kein Geheimnis, dass Nationen auf der ganzen Welt bestrebt sind, die Privatsphäre der Bürger aus Gründen der angeblichen nationalen Sicherheit zu untergraben. Diese Anklage wird normalerweise von der Geheimdienstallianz Five Eyes angeführt . Sie versuchen, den breitesten Ansatz zu implementieren – Softwareentwickler zu beauftragen , Hintertüren in ihre Apps zu integrieren . Dies würde es Regierungen und Technologieunternehmen ermöglichen, nach Belieben auf alle privaten Daten zuzugreifen.

Obwohl die Regierungen rhetorisch erklären, dass sie Schutzmaßnahmen gegen Missbrauch getroffen haben, ist ihre Erfolgsbilanz alles andere als hervorragend. Wie Snowden-Leaks enthüllten , scheinen sie skrupellos zu sein, wie sie das Recht der Bürger auf Privatsphäre und Missbrauchsvermeidung wahrnehmen. Darüber hinaus werden Hintertüren von Cyberkriminellen leicht ausgenutzt, was großen wirtschaftlichen Schaden und Vertrauensverlust nach sich zieht.

Vorgeschriebene Hintertüren sind noch keine Realität, aber Regierungen können jederzeit ein mächtiges Arsenal an Überzeugungsarbeit einsetzen, wenn eine kriminelle/terroristische Handlung passiert. Daher haben Regierungen ein stetiges Momentum, den Datenschutz zu untergraben, und argumentieren, dass:

Der Versuch, ein Gleichgewicht zwischen beiden zu erreichen, ist ein fortlaufender Prozess, der zuletzt von den EU-Mitgliedstaaten ins öffentliche Rampenlicht gerückt wurde.

Wenn Menschen nicht über die Folgen des Überwachungsstaates nachdenken wollen, greifen sie oft auf das Grundargument zurück:

“I have nothing to hide.”

Leider macht das Festhalten an einer solchen Naivität Ihr Leben nicht vor Missbrauch sicher. Wie der Datenskandal von Facebook-Cambridge Analytica gezeigt hat, sollte man mit seinen persönlichen Daten genauso streng umgehen, wie man das Eigentum in seinem Zuhause schützen würde. Wenn Sie von E2E-Verschlüsselungsprotokollen befreit sind, schaffen Sie eine Umgebung, die Folgendes fördert:

So wie Kriminelle trotz des weltweiten Verbots und der strengen Kontrolle leichten Zugang zu Schusswaffen haben, so würden sich auch Kriminelle andere Kommunikationsmittel beschaffen. Gleichzeitig würde die Untergrabung von E2EE Unternehmen und einzelne Bürger anfällig für eine Vielzahl von Missbrauch machen.

Hintertüren in Messenger-Apps können auf drei Arten auftreten:

Das dritte Szenario haben wir noch nicht erreicht. Versuchen Sie in der Zwischenzeit, diese Sicherheitsrichtlinien bei der Auswahl einer sicheren Messenger-App zu befolgen:

Unter Berücksichtigung dieser Faktoren sind hier einige gute Open-Source-E2EE-Messenger-Apps:

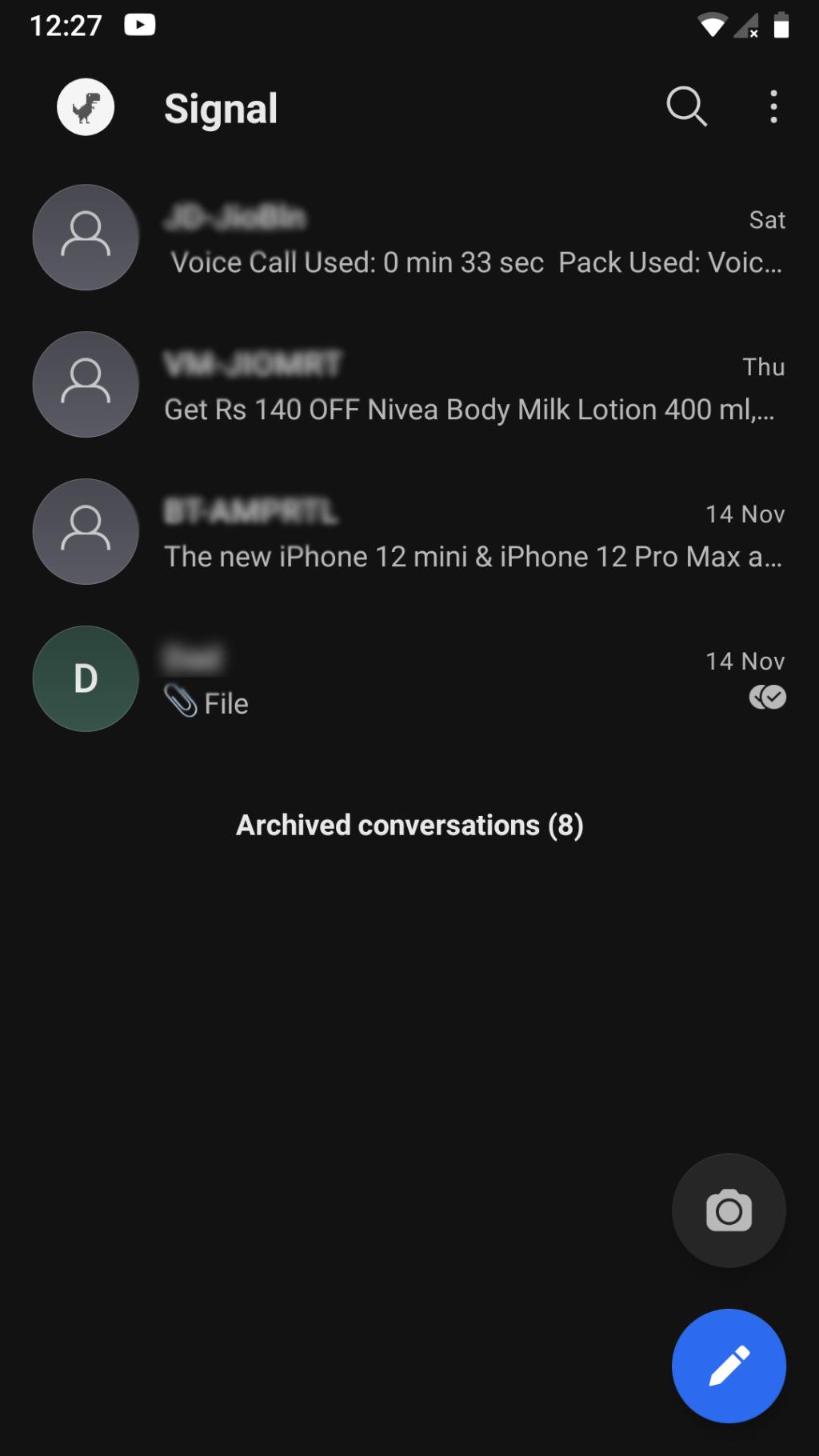

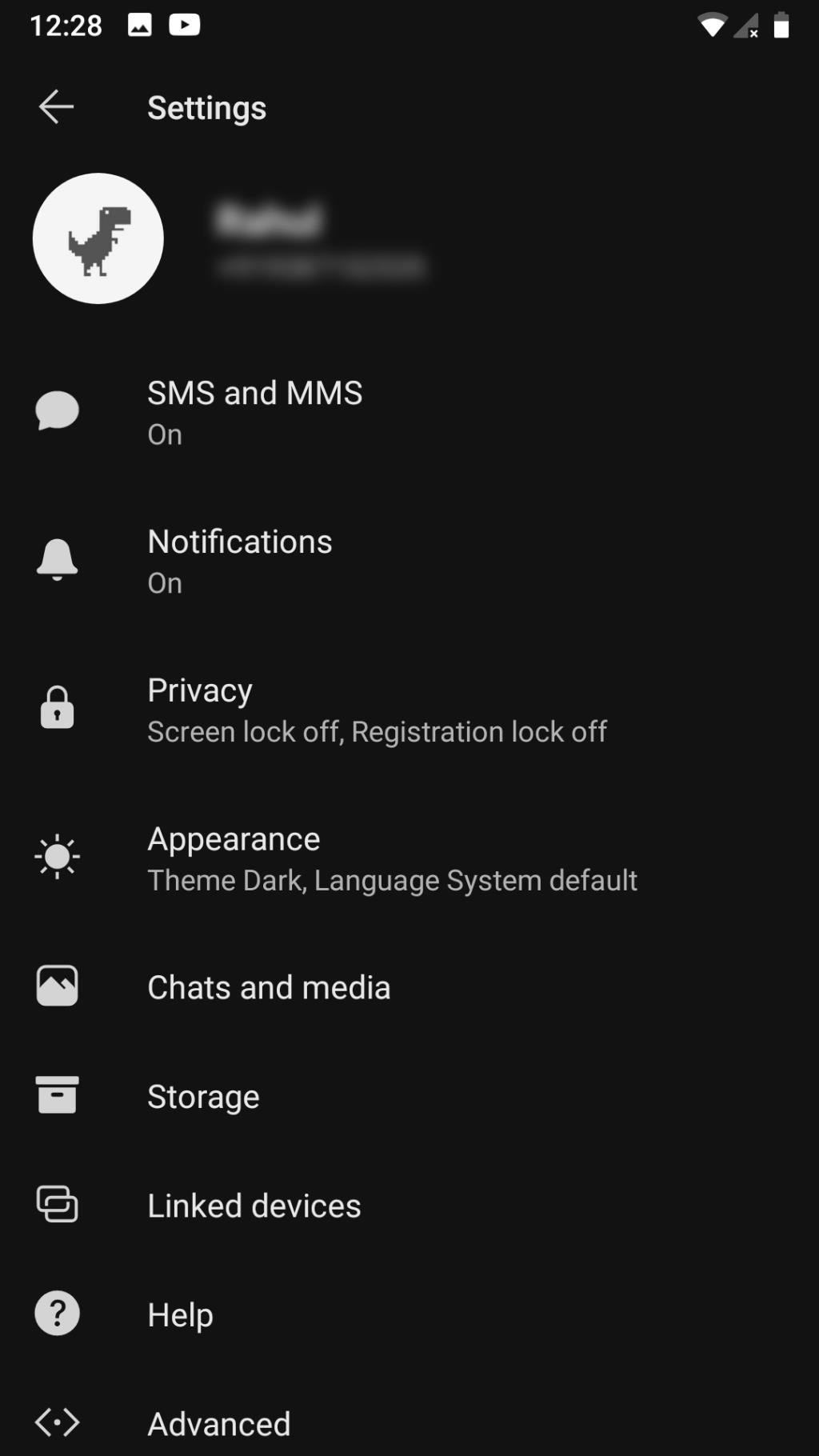

Signal ist bei vielen datenschutzbewussten Benutzern zu einem Favoriten geworden, und das aus guten Gründen. Es verwendet Perfect Forward Secrecy (PFS) für alle Arten von Nachrichten: Text, Audio und Video. Signal protokolliert auch nicht Ihre IP-Adresse, bietet Ihnen jedoch die Möglichkeit, selbstzerstörende Nachrichten zu senden. Auf Android-Geräten können Sie es sogar zu einer Standard-App für Ihre SMS-Texte machen.

Signal erfordert jedoch eine Telefonnummernregistrierung und bietet keine Zwei-Faktor-Authentifizierung (2FA). Insgesamt ist diese DSGVO-konforme Messenger-App, die für alle Plattformen verfügbar ist, noch zu übertreffen.

Download : Signal für Android | iOS | Fenster (kostenlos)

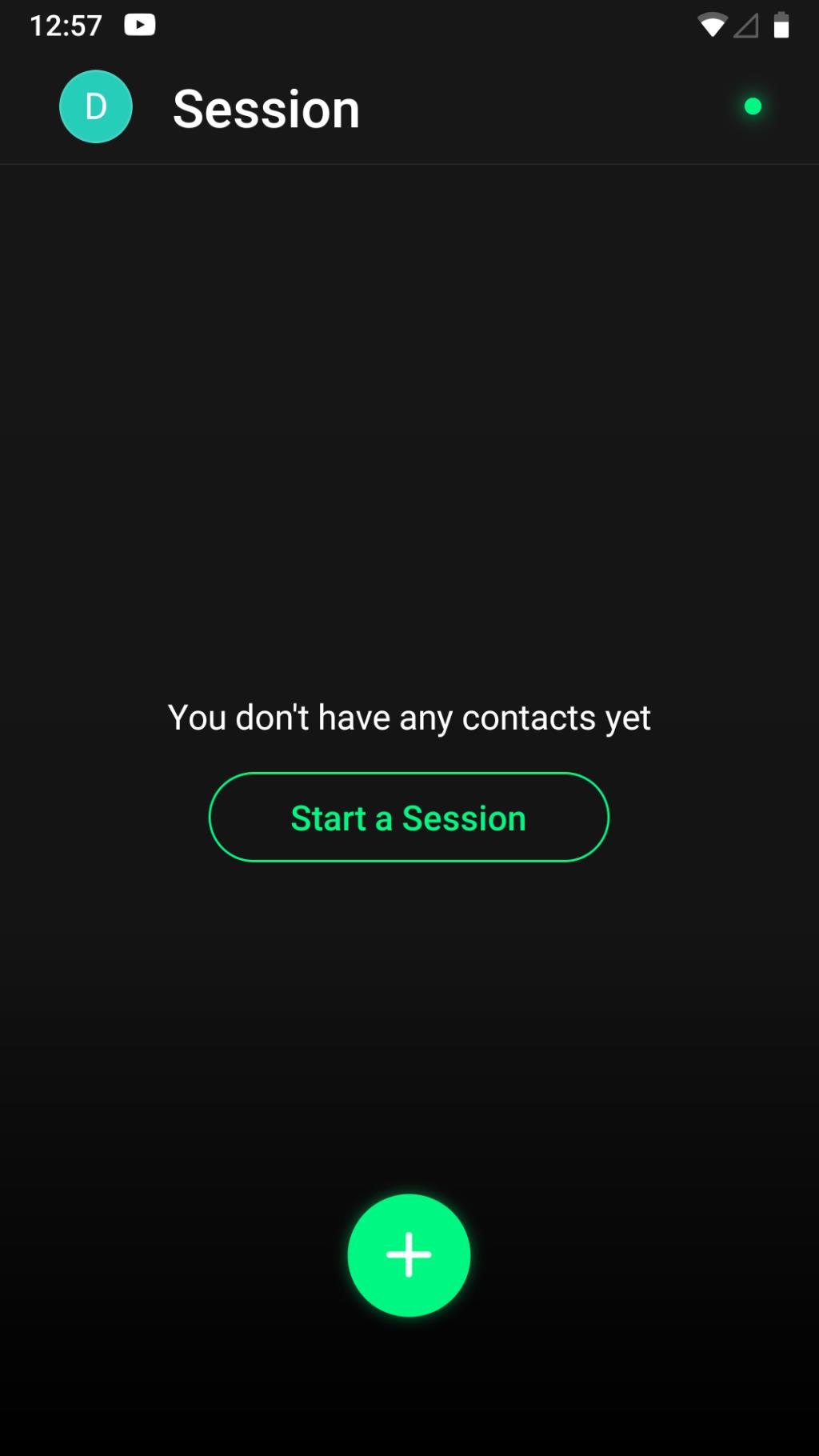

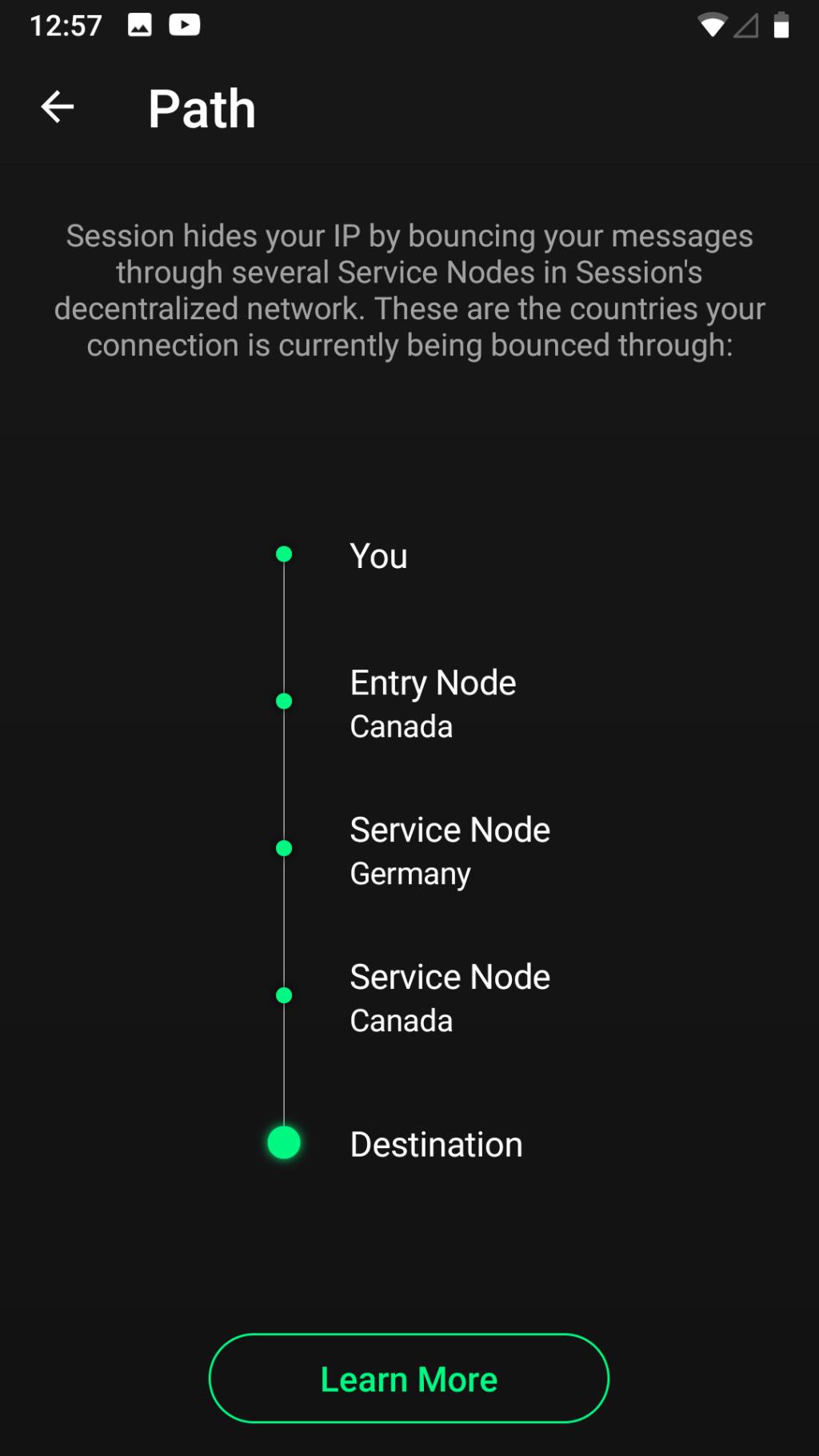

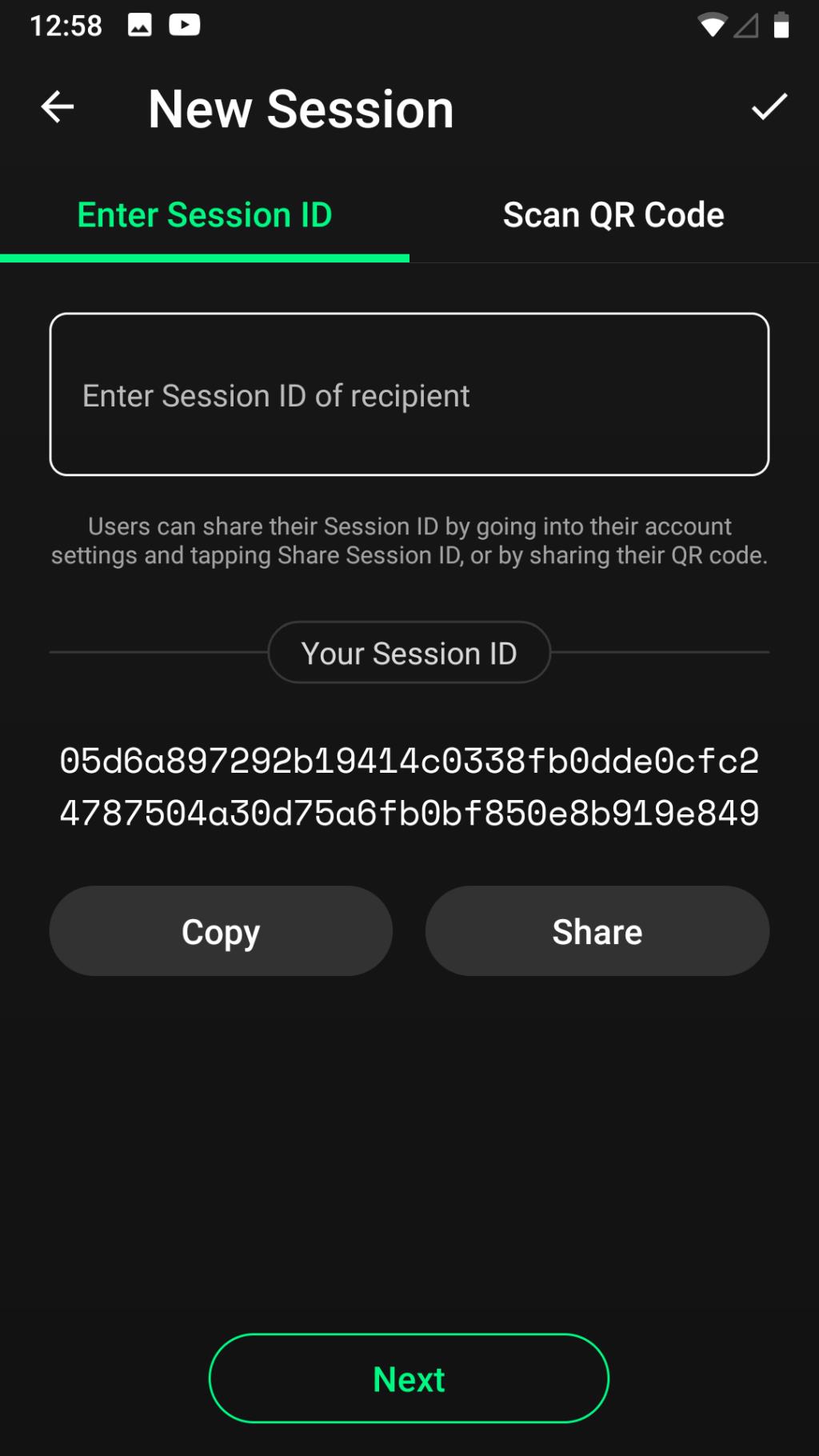

Session ist ein Ableger von Signal (einer Gabel) und zielt darauf ab, noch beeindruckendere Sicherheitsfunktionen als Signal zu haben. Zu diesem Zweck wurden alle Signal-Funktionen integriert, die Anforderung einer Telefonnummer oder E-Mail-Adresse für die Anmeldung jedoch weggelassen. Es protokolliert keine Metadaten oder IP-Adressen, aber es unterstützt immer noch nicht 2FA.

Die Open-Source-Entwicklung ist noch im Gange, daher können Fehler auftreten. Darüber hinaus befindet sich auch das Onion Routing-Protokoll, das vom Tor-Browser verwendet wird, in der Entwicklung.

Download : Sitzung für Android | iOS | Mac | Fenster | Linux (kostenlos)

Vollständig dezentralisiert Briar ist eine der neuesten FOSS-Apps mit E2EE-Messenger-Protokollen. Briar ist exklusiv für die Android-Plattform die erste Wahl für alle, die sich Sorgen um einen Server machen, der ihre Nachrichten speichert. Briar macht dies durch den Einsatz von Peer-to-Peer (P2P)-Protokollen unmöglich. Das heißt, nur Sie und der Empfänger können die Nachrichten speichern.

Darüber hinaus fügt Briar eine zusätzliche Schutzebene hinzu, indem es das Onion Protocol (Tor) verwendet. Sie müssen außer dem Namen des Empfängers keine Informationen angeben, um Briar zu verwenden. Wenn Sie jedoch das Gerät wechseln, können alle Ihre Nachrichten nicht mehr abgerufen werden.

Download : Briar für Android (kostenlos)

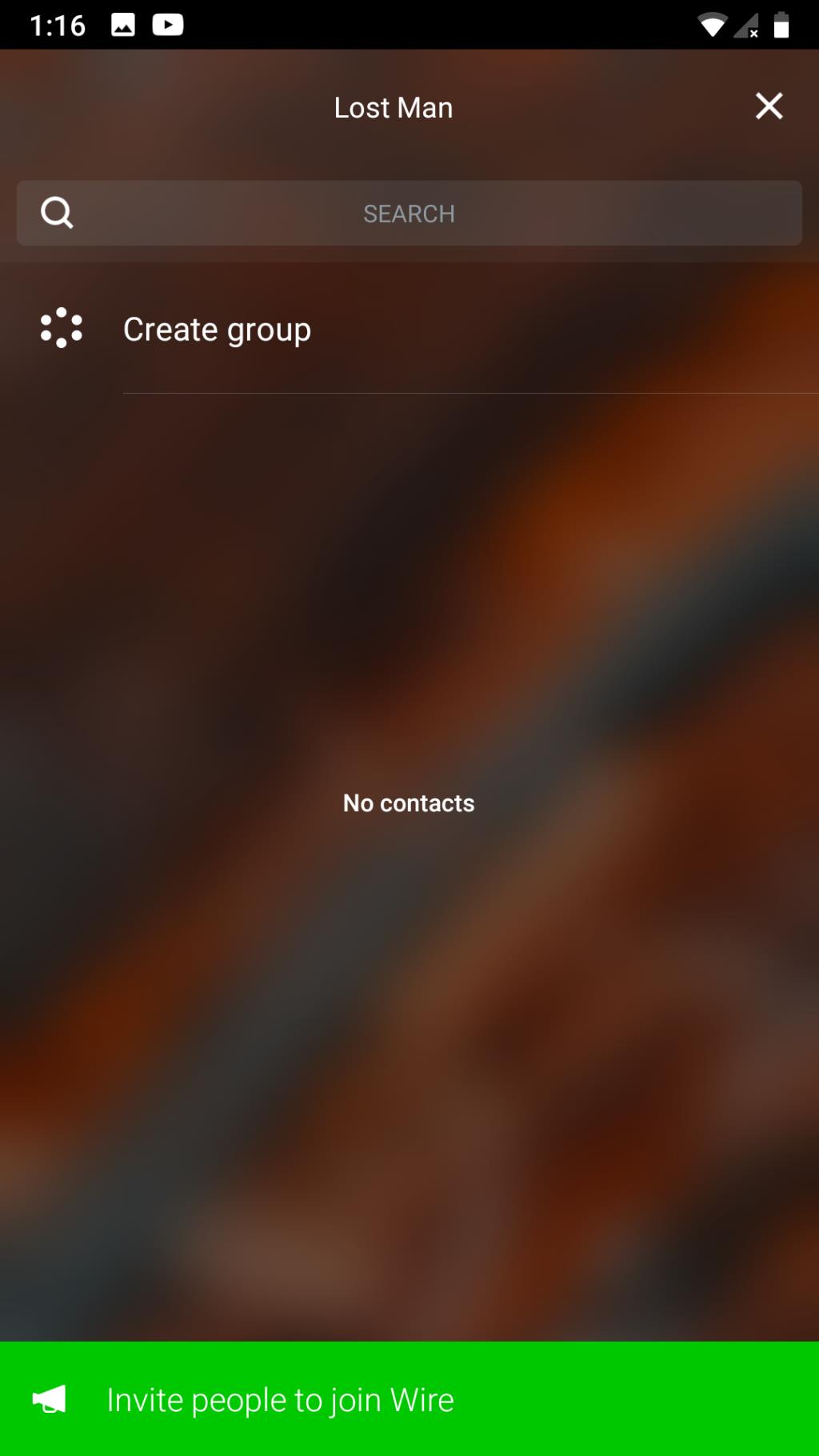

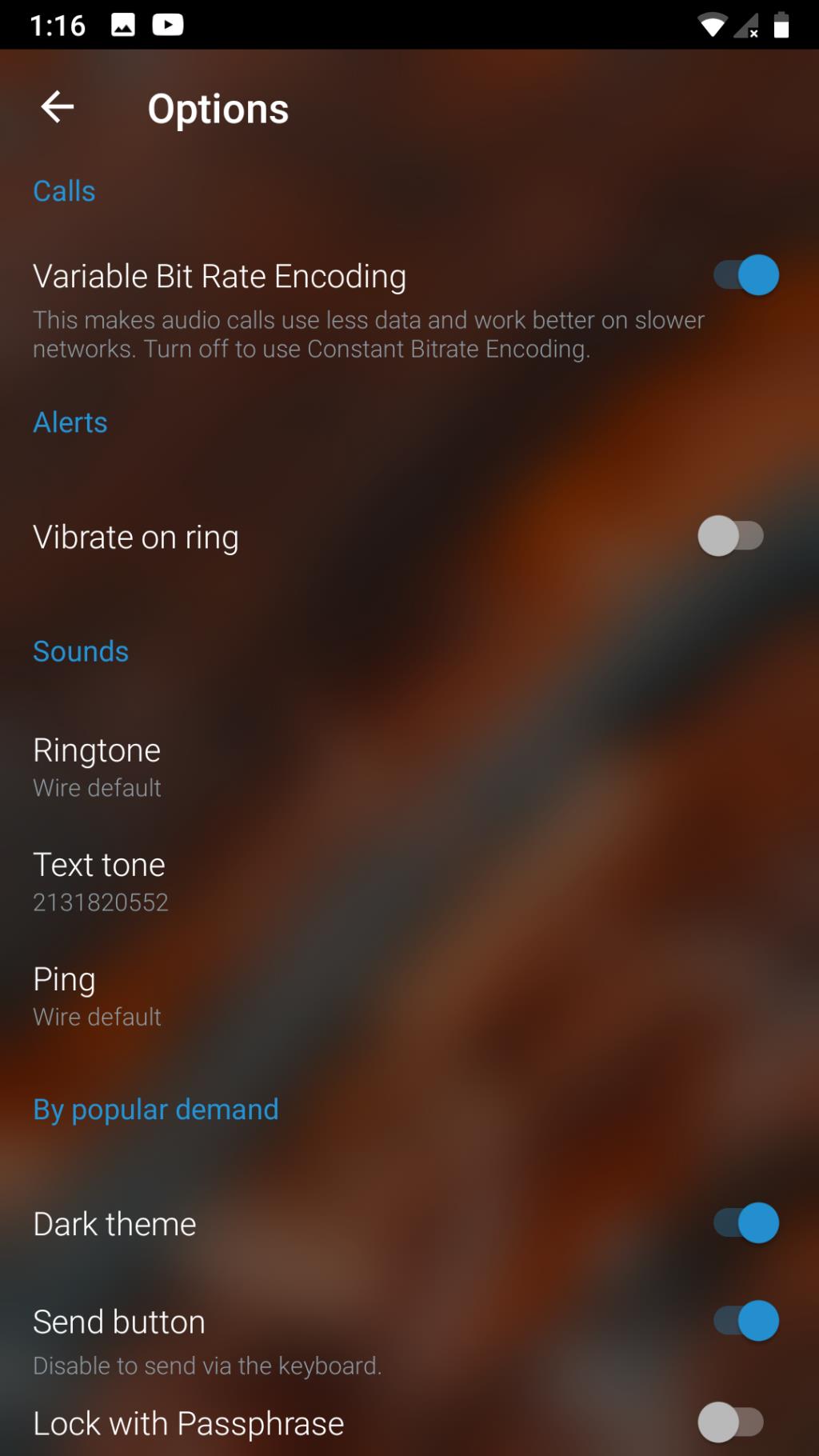

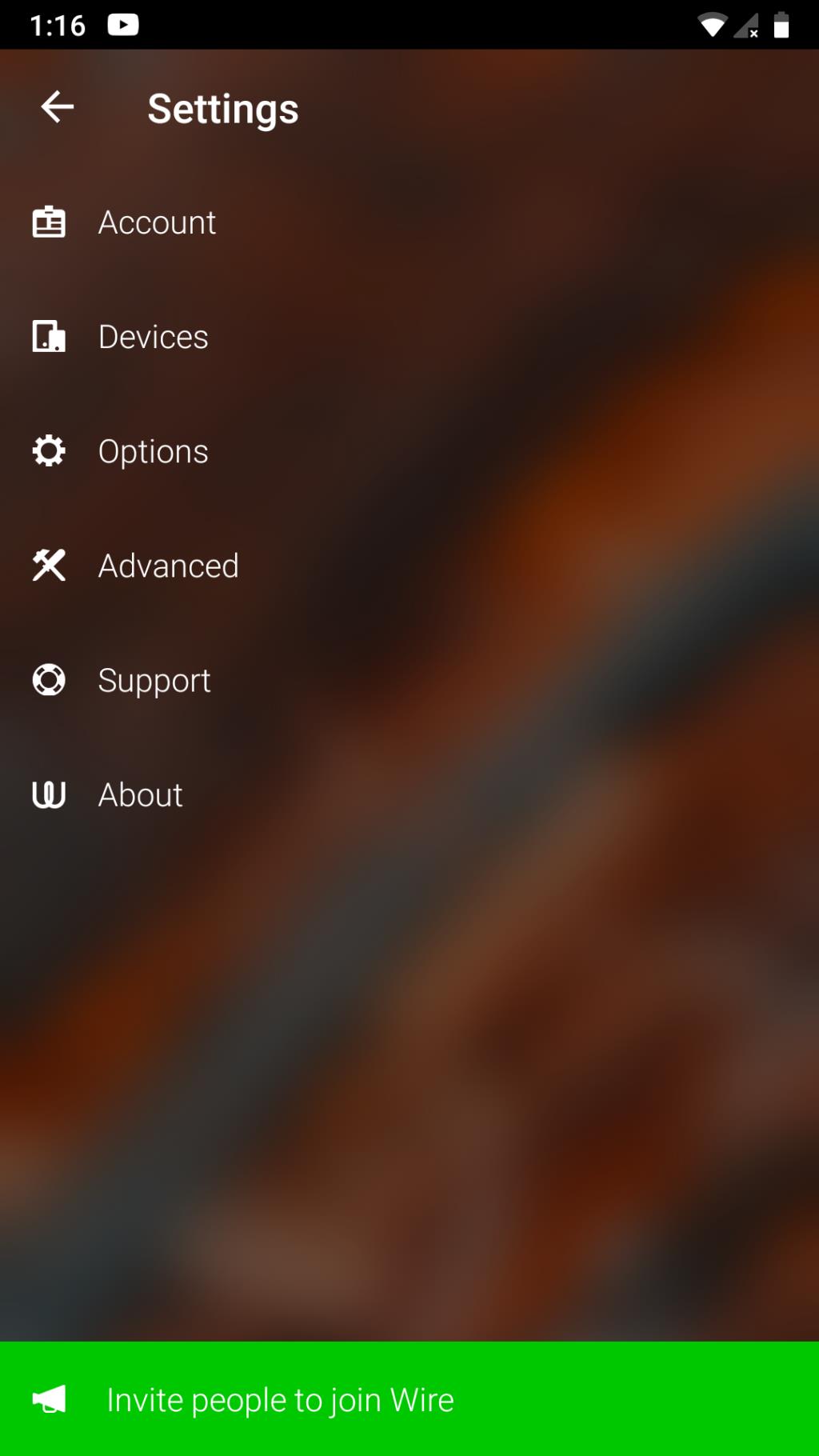

Wire bleibt zwar Open Source, zielt aber auf Gruppen-Messaging und -Sharing ab, was es ideal für Geschäftsumgebungen macht. Es ist nicht kostenlos, außer für persönliche Konten. Neben E2EE-Protokollen verwendet Wire Proteus und WebRTC mit PFS sowie selbstlöschendes Messaging.

Wire benötigt entweder eine Telefonnummer/E-Mail-Adresse, um sich anzumelden, zusätzlich zur Protokollierung einiger personenbezogener Daten. Es unterstützt auch kein 2FA. Nichtsdestotrotz machen seine DSGVO-Konformität, der Open-Source-Charakter und die erstklassigen Verschlüsselungsalgorithmen es ideal für Unternehmensorganisationen.

Download : Draht für Android | iOS | Mac | Web | Linux (kostenlos)

Selbst wenn Regierungen E2EE vollständig verbieten oder Hintertüren vorschreiben, würden Kriminelle am Ende andere Methoden finden. Auf der anderen Seite würden die weniger engagierten Bürger den neuen Stand der Dinge einfach akzeptieren: Massenüberwachung. Aus diesem Grund müssen wir auf Nummer sicher gehen und uns immer zurückdrängen, um unser grundlegendes Menschenrecht auf Privatsphäre zu wahren.

Das Speichern von Informationen im Internet ist zur Norm geworden. Immer mehr Organisationen schleppen diesen Teil ab, um in dieser Ära der Vernetzung relevant zu bleiben.

Wenn Sie in ein VPN investieren möchten, sind NordVPN und ExpressVPN offensichtliche Optionen. Beide bieten hohe Geschwindigkeiten und beide haben eine lange Geschichte positiver Kundenbewertungen.

Ein Wort, das in letzter Zeit häufig auftaucht, ist die homomorphe Verschlüsselung. Viele Unternehmen und Online-Dienste stellen ihr Verschlüsselungsmodell auf eine Art homomorpher Verschlüsselung um und werben damit, dass dies der Privatsphäre und Sicherheit der Benutzer dient.

Ein Passwort-Manager ist eine großartige Möglichkeit, mit der überwältigenden Menge an Anmeldeinformationen umzugehen, mit denen wir alle im modernen Internetleben zu tun haben.

Wenn Sie ein neues Sicherheitssystem einrichten, müssen Sie sicherstellen, dass es ordnungsgemäß funktioniert und möglichst wenige Schwachstellen aufweist. Wenn es um digitale Assets im Wert von mehreren Tausend Dollar geht, können Sie es sich nicht leisten, aus Ihren Fehlern zu lernen und nur Sicherheitslücken zu schließen, die Hacker zuvor ausgenutzt haben.

ZenMate VPN ist eine beliebte Wahl bei Benutzern, die eine No-Logging-Richtlinie und zusätzliche Funktionen über Browsererweiterungen bewirbt. Wenn Sie herausfinden möchten, ob es Ihre Zeit wert ist, lesen Sie unbedingt den vollständigen ZenMate VPN-Test, um unser Urteil zu sehen.

Malware-Angriffe nehmen zu und werden in letzter Zeit immer fortschrittlicher. Unternehmen stehen vor der Herausforderung, ihre IT-Netzwerke ständig vor Cyber-Bedrohungen zu schützen.

Die Video-Sharing-App TikTok ist ein Phänomen. Seit seiner Gründung im Jahr 2017 hat das soziale Netzwerk fast 90 Millionen aktive Nutzer in den USA und die App wurde schätzungsweise zwei Milliarden Mal heruntergeladen.

Im August 2021 wurde eine Fusion zwischen NortonLifeLock und Avast bekannt gegeben.

Hacking-Vorfälle dominieren immer die Nachrichten, und das zu Recht. Sie sind der Beweis dafür, dass niemand sicher ist, insbesondere wenn das Opfer ein großes Unternehmen mit einem ausgeklügelten Cybersicherheitssystem ist. Ein Hack, der erhebliche Auswirkungen auf die Cybersicherheitslandschaft hatte, war der SolarWinds-Hack.

Virtualisierungsbasierte Sicherheit ist seit Jahren ein Feature von Windows 10. Es flog für viele Leute unter dem Radar, weil Microsoft es nicht durchsetzte; Dies wird sich jedoch mit Windows 11 ändern.

WireGuard ist ein relativ neues VPN-Protokoll, das Ihre Online-Aktivitäten mit modernster Kryptographie schützt. Es zielt darauf ab, mehr Privatsphäre, schnellere Verbindungsgeschwindigkeiten und mehr Energie zu bieten als bestehende Protokolle.

Jeder scheint Ihre persönlichen Daten zu wollen. Immer mit der Absicht, Ihnen etwas zu verkaufen, bemühen sich Unternehmen darum, Sie dazu zu bringen, ihre Produkte zu testen. Aber da das Internet mit einem endlosen Strom von Optionen gefüllt ist, ist ein individuelles Kundenerlebnis die einzige Möglichkeit, sie von anderen abzuheben.

Am 11. Oktober 2021 gab Microsoft bekannt, dass es Ende August einen massiven DDoS mit 2,4 Tbit/s auf seinem Azure-Dienst beiläufig abgewehrt hat, mit kaum Ausfallzeiten für seine Millionen von Benutzern weltweit.

Bei der Auswahl der richtigen Internetverbindung und des richtigen Sicherheitsprotokolls können viele Faktoren Ihre Entscheidung beeinflussen, wie beispielsweise die einfache und bequeme Implementierung, die Sicherheit Ihrer Daten und die allgemeine Verbindungsgeschwindigkeit.

Apple möchte mit seinem neuen iOS 15-Software-Update die Art und Weise ändern, wie Sie auf Ihrem iPhone im Internet surfen. Ihr iPhone kann jetzt Ihre IP-Adresse maskieren und mit einer Funktion namens Private Relay vollständige Anonymität gewährleisten. Wenn Sie also nur für sicheres Surfen für ein VPN bezahlt haben, können Sie Ihr Abonnement jetzt kündigen.

Sowohl LastPass als auch Bitwarden sind ausgezeichnete Passwort-Manager in Bezug auf Sicherheit, Funktionen und Pläne. Wenn Sie sich jedoch zwischen den beiden entscheiden müssten, welcher würde sich durchsetzen?

Backup-Codes bieten eine einfache Möglichkeit, wieder in Ihr Google-Konto zu gelangen. Sie fungieren als letzte Verteidigungslinie, um sich wieder bei Ihrem Google-Konto anzumelden, wenn Sie entweder Ihr Telefon verloren haben, keine Nachrichten von Google empfangen oder keinen Code von der Google Authenticator-App abrufen können.

Barcodes sind eine der besten Möglichkeiten, Daten auf einer physischen Oberfläche auszutauschen. Alles was ein Interessent tun muss, ist den Code direkt auf seinem Smartphone zu scannen, um auf eine Website oder App zuzugreifen.

Das Speichern von Informationen im Internet ist zur Norm geworden. Immer mehr Organisationen schleppen diesen Teil ab, um in dieser Ära der Vernetzung relevant zu bleiben.

Wenn Sie in ein VPN investieren möchten, sind NordVPN und ExpressVPN offensichtliche Optionen. Beide bieten hohe Geschwindigkeiten und beide haben eine lange Geschichte positiver Kundenbewertungen.

Ein Passwort-Manager ist eine großartige Möglichkeit, mit der überwältigenden Menge an Anmeldeinformationen umzugehen, mit denen wir alle im modernen Internetleben zu tun haben.

Wenn Sie ein neues Sicherheitssystem einrichten, müssen Sie sicherstellen, dass es ordnungsgemäß funktioniert und möglichst wenige Schwachstellen aufweist. Wenn es um digitale Assets im Wert von mehreren Tausend Dollar geht, können Sie es sich nicht leisten, aus Ihren Fehlern zu lernen und nur Sicherheitslücken zu schließen, die Hacker zuvor ausgenutzt haben.

ZenMate VPN ist eine beliebte Wahl bei Benutzern, die eine No-Logging-Richtlinie und zusätzliche Funktionen über Browsererweiterungen bewirbt. Wenn Sie herausfinden möchten, ob es Ihre Zeit wert ist, lesen Sie unbedingt den vollständigen ZenMate VPN-Test, um unser Urteil zu sehen.

Malware-Angriffe nehmen zu und werden in letzter Zeit immer fortschrittlicher. Unternehmen stehen vor der Herausforderung, ihre IT-Netzwerke ständig vor Cyber-Bedrohungen zu schützen.

Die Video-Sharing-App TikTok ist ein Phänomen. Seit seiner Gründung im Jahr 2017 hat das soziale Netzwerk fast 90 Millionen aktive Nutzer in den USA und die App wurde schätzungsweise zwei Milliarden Mal heruntergeladen.

Im August 2021 wurde eine Fusion zwischen NortonLifeLock und Avast bekannt gegeben.

Hacking-Vorfälle dominieren immer die Nachrichten, und das zu Recht. Sie sind der Beweis dafür, dass niemand sicher ist, insbesondere wenn das Opfer ein großes Unternehmen mit einem ausgeklügelten Cybersicherheitssystem ist. Ein Hack, der erhebliche Auswirkungen auf die Cybersicherheitslandschaft hatte, war der SolarWinds-Hack.

WireGuard ist ein relativ neues VPN-Protokoll, das Ihre Online-Aktivitäten mit modernster Kryptographie schützt. Es zielt darauf ab, mehr Privatsphäre, schnellere Verbindungsgeschwindigkeiten und mehr Energie zu bieten als bestehende Protokolle.