Was ist das NIST-Cybersicherheits-Framework?

Das Speichern von Informationen im Internet ist zur Norm geworden. Immer mehr Organisationen schleppen diesen Teil ab, um in dieser Ära der Vernetzung relevant zu bleiben.

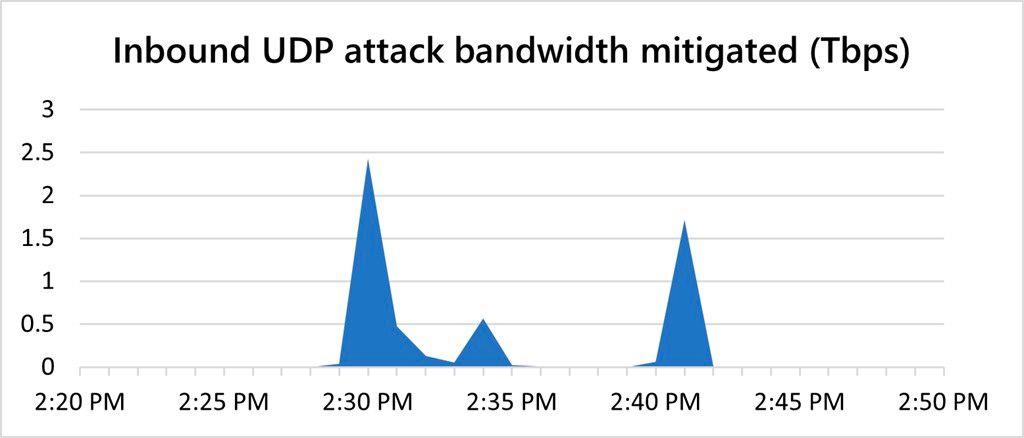

Am 11. Oktober 2021 gab Microsoft bekannt, dass es Ende August einen massiven DDoS mit 2,4 Tbit/s auf seinem Azure-Dienst beiläufig abgewehrt hat, mit kaum Ausfallzeiten für seine Millionen von Benutzern weltweit.

Daraus lassen sich zwei bemerkenswerte Dinge ableiten: die Größe des Angriffs und die Tatsache, dass Azure-Kunden nicht massenhaft offline geschaltet wurden.

Wie hat Microsoft also einen der größten jemals aufgezeichneten DDoS-Angriffe abgewehrt und Azure am Laufen gehalten?

Bevor Sie sich überlegen, wie Microsoft den Druck aufgenommen hat, sollten Sie die Größe des Angriffs berücksichtigen.

Nur ein weiterer DDoS-Angriff hat den Angriff von Azure übertroffen: der 2,54 Tbit/s-DDoS-Angriff auf Google im Jahr 2017, der 2020 gemeldet wurde.

Verwandte: Was ist ein DDOS-Angriff und wie kann er eine Website oder ein Spiel zum Absturz bringen?

Direkt unter dem Microsoft Azure DDoS befindet sich der Angriff von 2020 auf Amazon Web Services (AWS), der 2,3 Tbit/s registriert.

Laut Microsoft zielte der enorme Angriff auf einen seiner europäischen Kunden ab, wobei der Datenverkehr aus "ungefähr 70.000 Quellen aus mehreren Ländern im asiatisch-pazifischen Raum" stammte, darunter Malaysia, Vietnam, Taiwan, Japan und China. Es wurde jedoch auch Verkehr aus den USA festgestellt.

Der offizielle Microsoft-Blog , der das massive DDoS enthüllt, erklärt den Angriff, bei dem UDP-Reflektion verwendet wurde, um seine Auswirkungen zu verstärken. UDP-Reflection-Angriffe verstärken den DDoS-Effekt, indem sie mehr Antwortdaten generieren als gesendet werden, die dann millionenfach an das Ziel weitergeleitet werden.

Das resultierende Volumen macht das Ziel normalerweise offline.

Was DDoS-Angriffe angeht, war der Azure-Angriff ziemlich kurzlebig. Microsoft verzeichnete im Verlauf von etwa zehn Minuten drei Wellen, wobei der erste Peak mit 2,4 Tbit/s das größte Volumen verzeichnete, der zweite 0,55 Tbit/s und der dritte 1,7 Tbit/s.

Microsoft Azure scheint dem enormen DDoS-Angriff einen ShamWow genommen zu haben und den enormen High-Power-Burst mit scheinbarer Leichtigkeit aufzusaugen.

Aber wie hat Microsofts Infrastruktur das DDoS eingedämmt, wenn so viele andere Dienste zusammengebrochen wären?

Der Microsoft-Blog erklärt, dass "der DDoS-Schutz von Azure, der auf verteilten DDoS-Erkennungs- und -Abwehrpipelines basiert, Dutzende Terabit von DDoS-Angriffen absorbieren kann." Das klingt zwar nach einer Herausforderung für einen Angreifer, aber es ist tatsächlich Microsoft, das zeigt, wie viel Gedanken in die Entwicklung eines robusten DDoS-Schutzes gesteckt wurden, da die Kosten für die Durchführung eines Angriffs niedriger denn je sind, aber das potenzielle Datenvolumen riesig ist.

Azure’s DDoS mitigation employs fast detection and mitigation of large attacks by continuously monitoring our infrastructure at many points across the network. When deviations from baselines are extremely large, our DDoS control plane logic cuts through normal detection steps, needed for lower-volume floods, to immediately kick-in mitigation. This ensures the fastest time-to-mitigation and prevents collateral damage from such large attacks.

Kurz gesagt, ein verteiltes Modell mindert die Auswirkungen, indem es den Verkehr umleitet, bestimmte Bereiche isoliert und den Rest des Netzwerks schützt.

Verwandte: DDoS vs. DoS: Was ist der Unterschied?

Verteilte Denial-of-Service-Angriffe sind eines dieser Probleme, die in zwei Richtungen zunehmen können: Häufigkeit und Umfang.

Bei der Beantwortung von Fragen zu einer Zunahme von DDoS-Angriffen müssen beide berücksichtigt werden.

Anfang August 2021 schrieb Microsoft Program Manager for Azure Networking Alethea Toh im Azure-Blog, dass das Unternehmen im ersten Halbjahr einen massiven Anstieg der DDoS-Angriffe im Vergleich zum letzten Halbjahr 2020 verzeichnete.

Die Zahl der täglich aufgezeichneten DDoS-Angriffe stieg um 25 %, wobei Microsoft mehr als 250.000 einzelne Angriffe gegen Azure abwehrte. Darüber hinaus stieg im gleichen Zeitraum die durchschnittliche DDoS-Angriffsgröße gegen Azure von 250 Gbit/s auf 325 Gbit/s.

Die Beobachtungen von Microsoft korrelieren mit einem breiteren DDoS-Trend. Der Cyberthreat Defense Report 2021 von Imperva Research Labs ergab , dass das Gesamtvolumen der DDoS-Angriffe im Vergleich zu 2020 um 200 % gestiegen ist, wobei die Anzahl der Pakete pro Angriff um 300 % gestiegen ist.

Insgesamt nehmen DDoS-Angriffe zu, aber die größten Webdienste wie Azure, AWS usw. können den Schaden viel besser mindern.

Das Speichern von Informationen im Internet ist zur Norm geworden. Immer mehr Organisationen schleppen diesen Teil ab, um in dieser Ära der Vernetzung relevant zu bleiben.

Wenn Sie in ein VPN investieren möchten, sind NordVPN und ExpressVPN offensichtliche Optionen. Beide bieten hohe Geschwindigkeiten und beide haben eine lange Geschichte positiver Kundenbewertungen.

Ein Wort, das in letzter Zeit häufig auftaucht, ist die homomorphe Verschlüsselung. Viele Unternehmen und Online-Dienste stellen ihr Verschlüsselungsmodell auf eine Art homomorpher Verschlüsselung um und werben damit, dass dies der Privatsphäre und Sicherheit der Benutzer dient.

Ein Passwort-Manager ist eine großartige Möglichkeit, mit der überwältigenden Menge an Anmeldeinformationen umzugehen, mit denen wir alle im modernen Internetleben zu tun haben.

Wenn Sie ein neues Sicherheitssystem einrichten, müssen Sie sicherstellen, dass es ordnungsgemäß funktioniert und möglichst wenige Schwachstellen aufweist. Wenn es um digitale Assets im Wert von mehreren Tausend Dollar geht, können Sie es sich nicht leisten, aus Ihren Fehlern zu lernen und nur Sicherheitslücken zu schließen, die Hacker zuvor ausgenutzt haben.

ZenMate VPN ist eine beliebte Wahl bei Benutzern, die eine No-Logging-Richtlinie und zusätzliche Funktionen über Browsererweiterungen bewirbt. Wenn Sie herausfinden möchten, ob es Ihre Zeit wert ist, lesen Sie unbedingt den vollständigen ZenMate VPN-Test, um unser Urteil zu sehen.

Malware-Angriffe nehmen zu und werden in letzter Zeit immer fortschrittlicher. Unternehmen stehen vor der Herausforderung, ihre IT-Netzwerke ständig vor Cyber-Bedrohungen zu schützen.

Die Video-Sharing-App TikTok ist ein Phänomen. Seit seiner Gründung im Jahr 2017 hat das soziale Netzwerk fast 90 Millionen aktive Nutzer in den USA und die App wurde schätzungsweise zwei Milliarden Mal heruntergeladen.

Im August 2021 wurde eine Fusion zwischen NortonLifeLock und Avast bekannt gegeben.

Hacking-Vorfälle dominieren immer die Nachrichten, und das zu Recht. Sie sind der Beweis dafür, dass niemand sicher ist, insbesondere wenn das Opfer ein großes Unternehmen mit einem ausgeklügelten Cybersicherheitssystem ist. Ein Hack, der erhebliche Auswirkungen auf die Cybersicherheitslandschaft hatte, war der SolarWinds-Hack.

Virtualisierungsbasierte Sicherheit ist seit Jahren ein Feature von Windows 10. Es flog für viele Leute unter dem Radar, weil Microsoft es nicht durchsetzte; Dies wird sich jedoch mit Windows 11 ändern.

WireGuard ist ein relativ neues VPN-Protokoll, das Ihre Online-Aktivitäten mit modernster Kryptographie schützt. Es zielt darauf ab, mehr Privatsphäre, schnellere Verbindungsgeschwindigkeiten und mehr Energie zu bieten als bestehende Protokolle.

Jeder scheint Ihre persönlichen Daten zu wollen. Immer mit der Absicht, Ihnen etwas zu verkaufen, bemühen sich Unternehmen darum, Sie dazu zu bringen, ihre Produkte zu testen. Aber da das Internet mit einem endlosen Strom von Optionen gefüllt ist, ist ein individuelles Kundenerlebnis die einzige Möglichkeit, sie von anderen abzuheben.

Bei der Auswahl der richtigen Internetverbindung und des richtigen Sicherheitsprotokolls können viele Faktoren Ihre Entscheidung beeinflussen, wie beispielsweise die einfache und bequeme Implementierung, die Sicherheit Ihrer Daten und die allgemeine Verbindungsgeschwindigkeit.

Apple möchte mit seinem neuen iOS 15-Software-Update die Art und Weise ändern, wie Sie auf Ihrem iPhone im Internet surfen. Ihr iPhone kann jetzt Ihre IP-Adresse maskieren und mit einer Funktion namens Private Relay vollständige Anonymität gewährleisten. Wenn Sie also nur für sicheres Surfen für ein VPN bezahlt haben, können Sie Ihr Abonnement jetzt kündigen.

Wenn Sie einer von 1,6 Milliarden WhatsApp-Nutzern sind, verwenden Sie bereits Ende-zu-Ende-Verschlüsselung (E2EE). Diese sichere Kommunikationsform bedeutet, dass jede Nachricht, die Sie an jemanden senden, nur vom Empfänger gelesen werden kann. Solche Chat-Nachrichten können nicht von Dritten, einschließlich Regierungen und Kriminellen, abgefangen werden.

Sowohl LastPass als auch Bitwarden sind ausgezeichnete Passwort-Manager in Bezug auf Sicherheit, Funktionen und Pläne. Wenn Sie sich jedoch zwischen den beiden entscheiden müssten, welcher würde sich durchsetzen?

Backup-Codes bieten eine einfache Möglichkeit, wieder in Ihr Google-Konto zu gelangen. Sie fungieren als letzte Verteidigungslinie, um sich wieder bei Ihrem Google-Konto anzumelden, wenn Sie entweder Ihr Telefon verloren haben, keine Nachrichten von Google empfangen oder keinen Code von der Google Authenticator-App abrufen können.

Barcodes sind eine der besten Möglichkeiten, Daten auf einer physischen Oberfläche auszutauschen. Alles was ein Interessent tun muss, ist den Code direkt auf seinem Smartphone zu scannen, um auf eine Website oder App zuzugreifen.

Computer sind nicht etwas, das wir sehr oft ersetzen. Während Smartphones oft eine Lebensdauer von etwa zwei bis drei Jahren haben, hält ein Computer oft über fünf Jahre. Wenn es anständig genug ist, kann es noch 10 Jahre nach dem ersten Kauf halten. Aber viele Leute neigen auch dazu, diese Hardware nie zu aktualisieren.

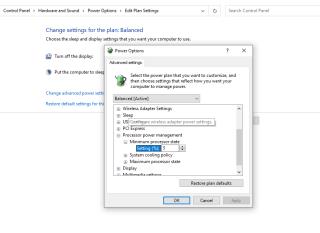

Mit dem Windows 10 2018-Update wurde Windows-Benutzern der Energiesparplan Ultimate Performance vorgestellt. Es geht einen Schritt weiter als der High-Performance-Energiesparplan und ermöglicht es Ihnen, die Leistung Ihres Computers wirklich herauszuholen.

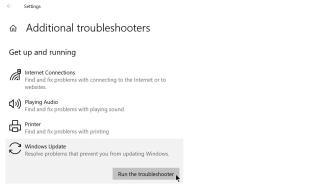

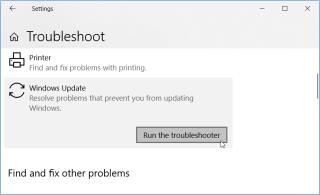

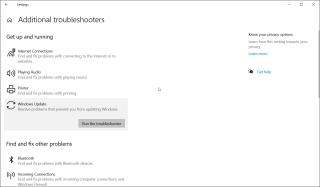

Normalerweise ist das Aktualisieren von Windows eine einfache Angelegenheit und verläuft ohne Probleme. Manchmal können jedoch Fehler wie der Fehler 0x8007371b mit der Meldung ERROR_SXS_TRANSACTION_CLOSURE_INCOMPLETE auftreten. Dies tritt hauptsächlich auf, wenn eine Windows Update-Datei fehlt oder beschädigt ist.

Wenn Berechnungen in Ihrem Kopf schwer zu lösen sind, kann ein voll ausgestatteter Taschenrechner in Windows ein Lebensretter sein. Heutzutage finden Sie Hunderte von Apps, die Ihren Taschenrechner vollständig ersetzen können.

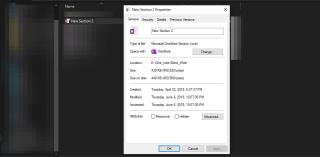

OneNote ist die erste Notiz-App für Windows-Benutzer. Mit neuen Updates ist es jetzt funktionsreich und verfügt über eine verbesserte Benutzeroberfläche. Allerdings ist es nicht fehlerfrei. Häufig werden in der App fehlerhafte Synchronisierungen angezeigt, Dateien werden überhaupt nicht geöffnet oder Dateien werden schreibgeschützt geöffnet.

Wenn Sie die SHIFT-Taste jemals genug gedrückt haben, sind Sie auf das nervige Sticky Keys-Popup gestoßen, das Sie fragt, ob Sie es einschalten möchten. Also, wie schaltest du es aus und was macht Sticky Keys, um dich mitten im Spiel zu ärgern?

Versuchen Sie, Apps aus dem Microsoft Store herunterzuladen, und stoßen Sie auf einen Fehler, der besagt, dass der Lizenzfehler 0xC0020036 erworben wird? Es kann ein wirklich verwirrender Fehler sein, weil er Ihnen schlecht sagt, was Sie genau tun sollten

Gerade wenn Sie Ihren Windows-PC aktivieren, wird der Fehlercode 0xC004F074 angezeigt. Dies hindert Sie daran, den Aktivierungsprozess fortzusetzen und zwingt Sie, Ihren PC mit eingeschränkten Funktionen zu verwenden.

Unabhängig davon, wie nervig sie sind, lösen Sicherheitsupdates viele Probleme. Der neue Windows August 2021 Patch Tuesday ist erschienen und steht auf allen zugehörigen Betriebssystemen zum Download bereit. Windows führt diese Updates jeden ersten Dienstag im Monat ein, und diesen Monat dreht sich alles um Sicherheitsfixes.

Der Windows Update-Fehler 0x80070424 kann Sie daran hindern, Windows-Updates herunterzuladen und zu installieren. Es kann sich auch auf Microsoft-Apps wie die Xbox-App auswirken und Sie daran hindern, Apps aus dem Microsoft Store zu installieren.