La sécurité est une préoccupation majeure pour les détenteurs de crypto-monnaie. Les problèmes de sécurité impliquent souvent des protocoles de sécurité et la sécurité des portefeuilles de crypto-monnaie, qui présentent des menaces importantes pour les fonds qui peuvent être falsifiés ou volés par des pirates.

L'une des solutions pour éviter les pertes est un portefeuille multi-signatures. Cet article détaille tout ce que vous devez savoir sur les portefeuilles multisig, y compris leur origine, leur fonctionnement, les cas d'utilisation ainsi que les avantages et les inconvénients.

Qu'est-ce qu'un portefeuille multi-signatures ?

Un portefeuille multi-signature ("multisig" en abrégé) est un portefeuille de crypto-monnaie qui nécessite au moins deux clés privées pour signer et envoyer une transaction. Ce type de signature numérique permet à deux utilisateurs ou plus de signer des documents en groupe. Les copropriétaires et les signataires d'un portefeuille multisig partagé sont appelés « copayeurs ».

Le nombre de signatures requises pour signer une transaction dépend du type de portefeuille. Il peut être inférieur ou égal au nombre de co-payeurs du wallet.

La technologie Multisig existait dans le monde des crypto-monnaies, mais le principe lui-même existait bien avant même que Bitcoin ne soit créé.

Connexes : Qu'est-ce qu'une crypto-monnaie ?

En 2012, la technologie a été introduite et appliquée pour la première fois à la blockchain Bitcoin . Un an plus tard, en 2013, les premiers portefeuilles multisig créés pour l'utilisateur final ont été mis sur le marché. Avant cela, la norme pour les utilisateurs personnels était l'adresse à clé unique.

Comment fonctionne un portefeuille multi-signatures ?

Les portefeuilles Multisig fonctionnent de la même manière que les coffres-forts bancaires. Le composant technique derrière un coffre-fort de banque fait en sorte que plus d'une clé est nécessaire pour l'ouvrir. En conséquence, les portefeuilles multisig sont souvent appelés coffres-forts.

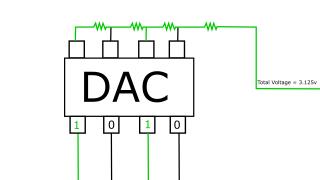

Vous pouvez choisir le nombre de clés autorisées pour ouvrir le "coffre-fort" (ainsi que le nombre minimum de clés nécessaires pour le déverrouiller). Par exemple, vous pouvez choisir d'avoir un multisig 3 sur 4 où trois clés privées attribuées sur quatre sont nécessaires.

Les portefeuilles multisignatures offrent des fonctionnalités supplémentaires offertes par les portefeuilles non cryptographiques, telles que l'accès à chaque copayeur et la surveillance des fonds et des transactions de leurs portefeuilles.

Une phrase de récupération unique est donnée à chaque copayeur partageant le portefeuille. Les co-payeurs doivent garder leur phrase de récupération sécurisée ou risquer le risque qu'il n'y ait pas assez de co-payeurs pour signer les transactions.

Avantages et inconvénients des portefeuilles multi-signatures

Avantages des portefeuilles Multisig

Les portefeuilles multisig présentent de nombreux avantages.

- Un portefeuille multi-signatures permet de se débarrasser des problèmes de sécurité liés à un mécanisme de clé privée unique.

- Multisig réduit la dépendance vis-à-vis d'une seule personne.

- Multisig rend les cyberattaques difficiles en augmentant le nombre de points de défaillance potentiels rencontrés par les pirates.

- Les portefeuilles Multisig réduisent la dépendance à un seul appareil. Par exemple, les utilisateurs de Crypto peuvent enregistrer une clé privée sur leur téléphone mobile et une autre sur leur ordinateur de bureau ou portable.

Inconvénients des portefeuilles Multisig

Bien que les portefeuilles multisig soient une bonne solution à divers problèmes, il existe encore des risques et des limites à garder à l'esprit :

- La configuration d'une adresse multisig nécessite des connaissances techniques.

- Il n'y a pas de dépositaire légal des fonds déposés dans un portefeuille partagé avec plusieurs détenteurs de clés. Si quelque chose ne va pas, demander une aide juridique peut être difficile car les adresses blockchain et multisig sont des concepts relativement nouveaux.

- La vitesse de transaction est souvent lente. La vitesse est affectée car multisig dépend d'un tiers, d'un appareil ou d'un emplacement pour accéder au portefeuille et signer la transaction.

- Le processus de récupération dans un portefeuille multisig est fastidieux. Cela nécessite d'importer chacune des phrases de récupération sur un appareil différent.

Cas d'utilisation des portefeuilles multi-signatures

Les adresses multisig peuvent être utilisées dans différentes circonstances, mais la plupart concernent la sécurité.

1. Sécurité renforcée

L'utilisation d'un portefeuille multisig permet aux utilisateurs de créer une couche de sécurité supplémentaire pour leurs fonds. Si l'une des clés est compromise, l'utilisateur peut être assuré que ses fonds sont toujours en sécurité.

La technologie Multisig dissuade également les infections de logiciels malveillants et les attaques de phishing, car le pirate informatique n'a probablement accès qu'à une seule clé ou à un seul appareil.

2. Prise de décision

Imaginez un partenariat d'affaires entre plusieurs individus. Un portefeuille multisig peut être utilisé pour contrôler l'accès aux fonds de leur société commune.

Ils peuvent choisir de créer un portefeuille 4 sur 6 où chaque individu détient une clé, et aucun d'entre eux ne peut abuser des fonds ou y accéder. Cela signifie que seules les décisions approuvées à l'unanimité par la majorité seront prises.

3. Transactions d'entiercement

Un portefeuille multisig 2 sur 3 peut permettre des transactions d'entiercement entre deux parties (A et B). La transaction inclut également un tiers (C) en tant qu'arbitre de confiance mutuelle en cas de problème.

4. Authentification à deux facteurs

Multisig est également utilisé comme une forme d'authentification à deux facteurs. En effet, les clés privées peuvent être stockées sur différents appareils.

Cependant, l'utilisation de la technologie multisig comme authentification à deux facteurs présente des risques. Les risques sont doublés si l'adresse multisig est définie sur 2 sur 2 clés privées. Si l'une des clés est perdue, l'accès aux fonds sera également perdu.

5. Clé unique vs Multisig

Normalement, les crypto-monnaies sont stockées dans une adresse standard à clé unique, ce qui signifie que quiconque possède la bonne clé privée a accès aux fonds. Cela signifie qu'une seule clé est nécessaire pour signer les transactions et transférer les pièces à volonté, sans autre autorisation.

Bien que l'utilisation d'une adresse à clé unique soit plus rapide et plus facile qu'une adresse multisig, elle présente plusieurs problèmes, notamment en ce qui concerne la sécurité. Par exemple, avec une seule clé, les fonds ne sont protégés que par un seul point de défaillance.

Les cybercriminels développent constamment de nouvelles techniques de phishing pour voler les fonds des utilisateurs de crypto-monnaie.

Les portefeuilles Multisig offrent une sécurité renforcée

Pesant les avantages et les inconvénients, les portefeuilles multi-signatures sont une alternative beaucoup plus crédible et hautement sécurisée pour la gestion des fonds cryptographiques. S'ils sont utilisés correctement, les portefeuilles multisig fournissent de nombreuses applications utiles qui rendent Bitcoin et d'autres crypto-monnaies plus attrayants, utiles et sécurisés.

En exigeant plus d'une signature pour transférer des fonds, les portefeuilles multisig offrent une sécurité renforcée et permettent une prise de décision unanime. Il ne fait aucun doute que la technologie connaîtra probablement une utilisation accrue à l'avenir et l'introduction de nouvelles mises à jour utiles.