Jego reputacja w zakresie bezpieczeństwa oznacza, że Linux jest często uważany za mniej podatny na rodzaje zagrożeń, które regularnie nękają systemy Microsoft Windows. Wiele z tego postrzeganego bezpieczeństwa pochodzi ze stosunkowo małej liczby systemów Linux, ale czy cyberprzestępcy zaczynają dostrzegać wartość w wybieraniu jakości, a nie ilości ?

Krajobraz zagrożeń Linuksa się zmienia

Badacze bezpieczeństwa z firm takich jak Kaspersky i Blackberry, wraz z agencjami federalnymi, takimi jak FBI i NSA, ostrzegają, że autorzy szkodliwego oprogramowania coraz bardziej skupiają się na Linuksie.

System operacyjny jest obecnie rozpoznawany jako brama do cennych danych, takich jak tajemnice handlowe, własność intelektualna i informacje o personelu. Serwery Linux mogą być również używane jako punkt postojowy do infekcji szerszych sieci pełnych urządzeń z systemem Windows, macOS i Android.

Nawet jeśli nie jest to system operacyjny uruchomiony na twoim komputerze stacjonarnym lub laptopie, twoje dane prawdopodobnie prędzej czy później zostaną wystawione na działanie Linuksa. Twoi dostawcy usług przechowywania danych w chmurze, VPN i poczty e-mail, a także Twój pracodawca, ubezpieczyciel zdrowotny, służby rządowe lub uniwersytet, prawie na pewno korzystają z Linuksa w ramach swoich sieci, a prawdopodobnie jesteś właścicielem lub będziesz właścicielem opartego na Linuksie Internetu Urządzenie Things (IoT) teraz lub w przyszłości.

W ciągu ostatnich 12 miesięcy wykryto wiele zagrożeń. Niektóre z nich są znanymi złośliwymi programami Windows przeniesionymi do systemu Linux, podczas gdy inne pozostają niewykryte na serwerach od prawie dekady, pokazując, jak bardzo zespoły ds. bezpieczeństwa nie doceniły ryzyka.

Wielu administratorów systemów może zakładać, że ich organizacja nie jest wystarczająco ważna, aby być celem. Jednak nawet jeśli twoja sieć nie jest wielką nagrodą, twoi dostawcy lub klienci mogą okazać się bardziej kuszący, a uzyskanie dostępu do twojego systemu, na przykład poprzez atak phishingowy, może być pierwszym krokiem do infiltracji ich. Więc to jest warte oceny, jak chronić swój system .

Złośliwe oprogramowanie dla Linuksa wykryte w 2020 r.

Oto nasze podsumowanie zagrożeń, które zostały zidentyfikowane w ciągu ostatniego roku.

Trojan RansomEXX

Badacze z firmy Kaspersky ujawnili w listopadzie, że trojan ten został przeniesiony do systemu Linux jako plik wykonywalny. Ofierze zostają pliki zaszyfrowane 256-bitowym szyfrem AES oraz instrukcje dotyczące kontaktu z autorami szkodliwego oprogramowania w celu odzyskania danych.

Wersja Windows zaatakowała kilka ważnych celów w 2020 roku, w tym Konicę Minoltę, Departament Transportu Teksasu i brazylijski system sądowniczy.

RansomEXX jest specjalnie dostosowany do każdej ofiary, a nazwa organizacji jest zawarta zarówno w zaszyfrowanym rozszerzeniu pliku, jak i adresie e-mail w nocie okupu.

Gitpaste-12

Gitpaste-12 to nowy robak, który infekuje serwery x86 i urządzenia IoT z systemem Linux. Swoją nazwę zawdzięcza używaniu GitHub i Pastebin do pobierania kodu oraz 12 metodom ataku.

Robak może wyłączyć AppArmor, SELinux, zapory sieciowe i inne zabezpieczenia, a także zainstalować koparkę kryptowalut.

IPStorm

Znany w systemie Windows od maja 2019 r., we wrześniu odkryto nową wersję tego botnetu zdolnego do atakowania systemu Linux. Rozbraja zabójcę braku pamięci Linuksa, aby działał, i zabija procesy bezpieczeństwa, które mogą uniemożliwić jego działanie.

Wersja Linux ma dodatkowe możliwości, takie jak używanie SSH do znajdowania celów, wykorzystywania usług gier Steam i indeksowania stron pornograficznych w celu fałszowania kliknięć w reklamy.

Ma również zamiłowanie do infekowania urządzeń z Androidem podłączonych przez Android Debug Bridge (ADB).

Drovoru

FBI i NSA zwróciły uwagę na tego rootkita w sierpniowym ostrzeżeniu. Może omijać administratorów i oprogramowanie antywirusowe, uruchamiać polecenia roota i umożliwiać hakerom przesyłanie i pobieranie plików. Według obu agencji, Drovorub jest dziełem Fancy Bear, grupy hakerów pracujących dla rosyjskiego rządu.

Infekcja jest trudna do wykrycia, ale aktualizacja co najmniej do jądra 3.7 i zablokowanie niezaufanych modułów jądra powinno pomóc jej uniknąć.

Lucyfer

Złośliwy bot Lucyfer wydobywający kryptowaluty i rozproszony bot odmowy usługi pojawił się po raz pierwszy w czerwcu w systemie Windows, a w sierpniu w systemie Linux. Wcielenie Lucyfera w Linuksie umożliwia ataki DDoS oparte na HTTP, a także przez TCP, UCP i ICMP.

Penquin_x64

Ten nowy szczep rodziny złośliwego oprogramowania Turla Penquin został ujawniony przez badaczy w maju. Jest to backdoor, który umożliwia atakującym przechwytywanie ruchu sieciowego i uruchamianie poleceń bez uzyskiwania uprawnień administratora.

W lipcu Kaspersky odkrył, że exploit działał na dziesiątkach serwerów w Stanach Zjednoczonych i Europie.

Doki

Doki to narzędzie typu backdoor, które jest skierowane głównie do słabo skonfigurowanych serwerów Docker w celu zainstalowania koparek kryptowalut.

Podczas gdy złośliwe oprogramowanie zwykle kontaktuje się z wcześniej określonymi adresami IP lub adresami URL, aby otrzymać instrukcje, twórcy Doki stworzyli dynamiczny system, który korzysta z kryptograficznego API łańcucha bloków Dogecoin. Utrudnia to wyłączenie infrastruktury dowodzenia, ponieważ operatorzy szkodliwego oprogramowania mogą zmienić serwer kontrolny za pomocą tylko jednej transakcji Dogecoin.

Aby uniknąć Doki, upewnij się, że interfejs zarządzania Dockerem jest odpowiednio skonfigurowany.

TrickBot

TrickBot to trojan bankowy, wykorzystywany do ataków ransomware i kradzieży tożsamości, który również przeniósł się z systemu Windows na Linux. Anchor_DNS, jedno z narzędzi używanych przez grupę stojącą za TrickBotem, pojawiło się w lipcu w wersji Linuksa.

Anchor_Linux działa jak backdoor i jest zwykle rozpowszechniany za pośrednictwem plików zip. Złośliwe oprogramowanie tworzy zadanie cron i kontaktuje się z serwerem kontrolnym za pośrednictwem zapytań DNS.

Powiązane: Jak rozpoznać wiadomość e-mail phishingową?

Potentat

Trojan Tycoon jest zwykle rozpowszechniany jako skompromitowane środowisko Java Runtime Environment w archiwum zip. Naukowcy odkryli w czerwcu, że działa on zarówno w systemach Windows, jak i Linux małych i średnich firm, a także instytucji edukacyjnych. Szyfruje pliki i żąda okupu.

Chmura Snooper

Ten rootkit porywa Netfilter, aby ukryć polecenia i kradzież danych w normalnym ruchu sieciowym, aby ominąć zapory.

Po raz pierwszy zidentyfikowany w chmurze Amazon Web Services w lutym, system może być używany do kontrolowania złośliwego oprogramowania na dowolnym serwerze za dowolną zaporą sieciową.

Moc Ducha

Również w lutym badacze z Trend Micro odkryli, że PowerGhost dokonał przeskoku z Windowsa na Linuksa. Jest to koparka kryptowalut bez plików, która może spowolnić system i degradować sprzęt poprzez zwiększone zużycie.

Wersja dla systemu Linux może odinstalować lub zabić produkty chroniące przed złośliwym oprogramowaniem i pozostać aktywna przy użyciu zadania cron. Może instalować inne złośliwe oprogramowanie, uzyskiwać dostęp do roota i rozprzestrzeniać się za pośrednictwem sieci za pomocą SSH.

FritzŻaba

Odkąd ten botnet peer-to-peer (P2P) został po raz pierwszy zidentyfikowany w styczniu 2020 r., znaleziono 20 kolejnych wersji. Ofiarami są rządy, uniwersytety, ośrodki medyczne i banki.

Fritzfrog to bezplikowe złośliwe oprogramowanie, rodzaj zagrożenia, które żyje w pamięci RAM, a nie na dysku twardym i wykorzystuje luki w istniejącym oprogramowaniu, aby wykonać swoją pracę. Zamiast serwerów używa P2P do wysyłania zaszyfrowanej komunikacji SSH w celu koordynowania ataków na różne maszyny, aktualizowania się i zapewniania równomiernego rozłożenia pracy w całej sieci.

Chociaż jest bezplikowy, Fritzfrog tworzy backdoora przy użyciu publicznego klucza SSH, aby umożliwić dostęp w przyszłości. Informacje logowania dla zhakowanych maszyn są następnie zapisywane w sieci.

Silne hasła i uwierzytelnianie kluczem publicznym zapewniają ochronę przed tym atakiem. Dobrym pomysłem jest również zmiana portu SSH lub wyłączenie dostępu SSH, jeśli go nie używasz.

FinSpy

FinFisher sprzedaje FinSpy, powiązany ze szpiegowaniem dziennikarzy i aktywistów, jako gotowe rozwiązanie inwigilacyjne dla rządów. W listopadzie 2019 r. Amnesty International odkryła wersję tego złośliwego oprogramowania dla systemu Linux, którą wcześniej można było zobaczyć w systemach Windows i Android.

FinSpy umożliwia podsłuchiwanie ruchu, dostęp do prywatnych danych oraz nagrywanie wideo i audio z zainfekowanych urządzeń.

Do świadomości publicznej dotarło to w 2011 roku, kiedy protestujący znaleźli kontrakt na zakup FinSpy w biurach brutalnej egipskiej służby bezpieczeństwa po obaleniu prezydenta Mubaraka.

Czy nadszedł czas, aby użytkownicy Linuksa zaczęli poważnie traktować bezpieczeństwo?

Chociaż użytkownicy Linuksa mogą nie być tak podatni na tak wiele zagrożeń bezpieczeństwa, jak użytkownicy Windowsa, nie ma wątpliwości, że wartość i ilość danych przechowywanych przez systemy Linux sprawiają, że platforma jest bardziej atrakcyjna dla cyberprzestępców.

Jeśli FBI i NSA są zaniepokojone, to przedsiębiorcy indywidualni lub małe firmy korzystające z Linuksa powinni teraz zacząć zwracać większą uwagę na bezpieczeństwo, jeśli chcą uniknąć strat ubocznych podczas przyszłych ataków na większe organizacje.

Oto nasze wskazówki, jak chronić się przed rosnącą listą złośliwego oprogramowania dla Linuksa:

- Nie uruchamiaj plików binarnych ani skryptów z nieznanych źródeł.

- Zainstaluj oprogramowanie zabezpieczające, takie jak programy antywirusowe i wykrywacze rootkitów.

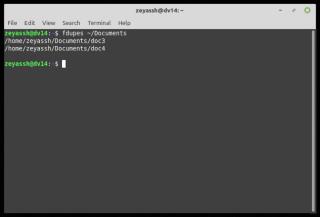

- Zachowaj ostrożność podczas instalowania programów za pomocą poleceń takich jak curl. Nie uruchamiaj polecenia, dopóki w pełni nie zrozumiesz, co ono zrobi, rozpocznij badanie wiersza poleceń tutaj .

- Dowiedz się, jak prawidłowo skonfigurować zaporę. Powinien rejestrować całą aktywność sieciową, blokować nieużywane porty i ogólnie ograniczać kontakt z siecią do niezbędnego minimum.

- Regularnie aktualizuj swój system; ustaw aktualizacje zabezpieczeń, aby były instalowane automatycznie.

- Upewnij się, że Twoje aktualizacje są wysyłane przez połączenia szyfrowane.

- Włącz system uwierzytelniania oparty na kluczu dla SSH i hasła, aby chronić klucze.

- Korzystaj z uwierzytelniania dwuskładnikowego (2FA) i przechowuj klucze na urządzeniach zewnętrznych, takich jak Yubikey.

- Sprawdź dzienniki pod kątem dowodów ataków.