أصبح تخزين المعلومات عبر الإنترنت هو القاعدة. تقوم المزيد من المنظمات بسحب هذا الجزء للبقاء على صلة في عصر الترابط هذا.

يعد ترك الأنظمة التي تخزن معلوماتك الحساسة غير آمنة وصفة لكارثة خاصة مع وجود مجرمي الإنترنت.

تتطلب كل جزء من المعلومات المحفوظة عبر الإنترنت أمانًا إلكترونيًا مناسبًا ، ويعد اعتماد إطار عمل تم إثباته واختباره طريقة فعالة لإبقاء المهاجمين في متناول اليد.

عند البحث عن تحسين الأمان عبر الإنترنت ، يتطلع العديد من المستخدمين إلى إطار عمل NIST. ولكن ما هو؟ هيا نكتشف.

ما الذي تمثله NIST في الأمن السيبراني؟

NIST هي اختصار للمعهد الوطني للمعايير والتكنولوجيا - وهي وكالة حكومية متخصصة في إدارة مخاطر الأمن السيبراني.

أدى عدم وجود معيار لإدارة مخاطر الأمن السيبراني في الماضي إلى خلق ثغرة في أنظمة الأمن للمؤسسات واستغل المهاجمون السيبرانيون الفجوة لتنفيذ الهجمات.

على الرغم من الاعتراف بالحاجة إلى إدارة مخاطر الأمن السيبراني ، إلا أن بعض المنظمات تفتقر إلى الخبرة اللازمة لتنفيذها ، وبالتالي تقع ضحايا للهجمات الإلكترونية.

يتقاطع إطار عمل الأمن السيبراني NIST عبر مجالات مختلفة. يمكن للمنظمات في الصناعات المختلفة تعزيز أنظمتها الأمنية من خلال تنفيذ إطار العمل باستخدام أنظمة كشف التسلل وغيرها من الممارسات.

يتكون إطار عمل NIST من ثلاثة مكونات: الأساسية ، ومستويات التنفيذ ، والملفات الشخصية. يقوم كل مكون بتقييم تأثير إدارة مخاطر الأمن السيبراني على الأهداف التشغيلية والمالية للأعمال. ستغطي الأقسام التالية كل من هذه.

NIST Framework Core

تجسد نواة إطار عمل NIST سلسلة من الأنشطة والإرشادات التي يمكن للمؤسسات استخدامها لإدارة مخاطر الأمن السيبراني.

التطبيق العملي هو محور جوهر الإطار. ويحدد الأنشطة العملية التي يمكن للمنظمات تنفيذها لتحقيق نتائج محددة. نظرًا لنهجها العملي ، يشير هذا المكون إلى أمثلة من الحياة الواقعية للمنظمات التي اعتمدت الممارسات المحددة لإدارة مخاطر الأمن السيبراني.

هناك خمس وظائف من جوهر الإطار:

1. تحديد

لإدارة مخاطر الأمن السيبراني بشكل فعال ، تحتاج إلى معرفة الأنظمة والأصول الهامة الخاصة بك.

في حين أن جميع أصولك قد تكون مهمة لمؤسستك ، فإن بعضها أكثر قيمة من البعض الآخر. يمكّنك إطار العمل الأساسي من تحديد أولويات جهود إدارة المخاطر. في مواجهة أي هجوم ، فإنك تعطي الأولوية لأصولك الأكثر قيمة قبل الانتقال إلى الأصول الأخرى.

تتضمن وظيفة التحديد بيئة الأعمال ، وإدارة الأصول ، وإدارة المخاطر ، والحوكمة.

2. حماية

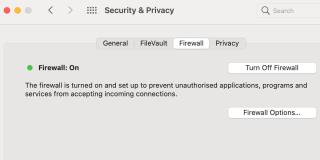

تساعدك هذه الوظيفة على تبسيط جهودك في مجال الأمن السيبراني من خلال أن تكون استباقيًا في منع التهديدات من الوصول إلى شبكتك.

بدلاً من الجري في مواجهة هجوم الأمن السيبراني ، فإنك تضع دفاعات على الأرض ضد الهجمات المحتملة.

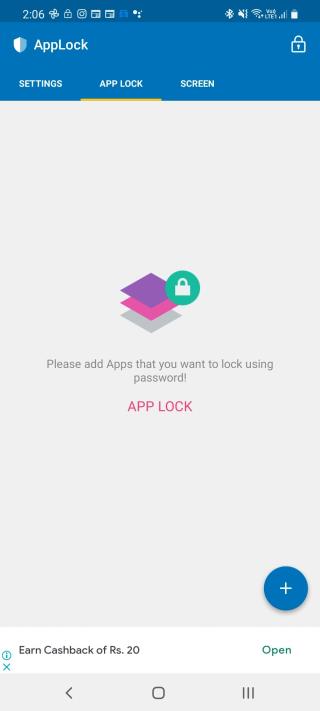

تشمل وظيفة الحماية الوعي والتدريب ، والتحكم في الوصول ، وأمن البيانات.

3. كشف

يعد تحديد الأصول الأكثر قيمة لديك ووضع دفاعات ضد التهديدات بداية جيدة ولكنها ليست كافية لمنع الهجوم. تساعدك هذه الوظيفة على تطوير استراتيجيات لاكتشاف التهديدات التي قد تكون موجودة في وقت مبكر بما يكفي قبل أن تتصاعد.

تتضمن وظيفة الكشف المراقبة المستمرة ، والأحداث الشاذة ، وعمليات الكشف.

4. الرد

عندما تكتشف تهديدًا للأمن السيبراني ، ماذا تفعل؟ ترشدك هذه الوظيفة إلى تطوير إستراتيجية فعالة من شأنها أن تساعدك على القضاء على التهديد في مهده. قد يؤدي عدم الاستجابة بشكل فعال إلى أضرار جسيمة.

تتضمن وظيفة الاستجابة التخطيط والاتصالات والتخفيف والتحسينات.

5. استعادة

حتى إذا كنت قادرًا على إدارة مخاطر الأمن السيبراني بشكل فعال ، فقد لا يكون نظامك كما كان قبل التهديد أو الهجوم. تحتاج إلى إعادته إلى حالته الأصلية من خلال سلسلة من الأنشطة ، واتخاذ تدابير لمنع تكرارها.

تتضمن وظيفة الاسترداد التخطيط والاتصالات والتحسينات.

مستويات تنفيذ الإطار

قد تعاني المؤسسات الأكبر حجمًا من مخاطر أمنية متقدمة مقارنة بالمنظمات الأصغر. تم تصميم هذا الإطار لمنح المؤسسات المرونة لتنفيذ إدارة مخاطر الأمن السيبراني في قدراتها.

بدءًا من المستويات 1-4 ، يسمح لك إطار مستويات التنفيذ بالتحرك بالسرعة التي تناسبك ، بناءً على احتياجاتك ، لإدارة أصولك وتكاليفك.

المستوى 1: جزئي

كما يوحي الاسم ، المستوى 1 هو نهج جزئي لإدارة مخاطر الأمن السيبراني. بدلاً من إضفاء الطابع الرسمي على إطار العمل الأمني بالكامل وأن تكون استباقيًا مسبقًا ، فأنت تتصرف فقط عندما تظهر مخاطر أمنية.

الوعي بالأمن السيبراني محدود على هذا المستوى والتواصل داخل مؤسستك ليس بالضرورة هو الأفضل بسبب نقص العمليات المعمول بها.

هذا هو المكان الذي تبدأ فيه إضفاء الطابع الرسمي على إدارة مخاطر الأمن السيبراني. يدرك فريق الإدارة الحاجة إلى إطار عمل لإدارة المخاطر ويخلق الوعي به عبر المؤسسة. أنت تزود موظفيك بالأدوات اللازمة لتنفيذ أنشطة الأمن السيبراني ولكن لا يوجد هيكل لمشاركة المعلومات خارجيًا أو التعاون مع المصادر الخارجية.

المستوى 3: قابل للتكرار

في هذا المستوى ، تكون إدارة الأمن السيبراني الخاصة بك متقدمة. هناك إطار عمل رسمي لإدارة المخاطر وممارسات الأمن السيبراني. أنت تعطي الأولوية لإدارة الأمن السيبراني لديك وتقوم بتحديثها بانتظام بما يتماشى مع بيئة عملك واحتياجاتك.

هناك مستوى عالٍ من الوعي بالأمن السيبراني عبر مؤسستك وموظفوك على دراية كبيرة بممارسات الأمن السيبراني. تمتلك مؤسستك أيضًا عملية للاتصالات والتعاون مع المصادر الخارجية.

المستوى 4: التكيف

هذه هي ذروة إدارة مخاطر الأمن السيبراني. في هذا المستوى ، تكون قد أتقنت فن التقاط الدروس من الحوادث الأمنية السابقة واستخدام هذه الدروس لتقوية نظام الأمان الحالي الخاص بك والتنبؤ بالمستقبل.

تزدهر مؤسستك بثقافة الأمن السيبراني الصحية حيث يتمتع الموظفون بمهارات عالية في أنشطة الأمن السيبراني. إنها كبيرة في مشاركة المعلومات خارجيًا وتخطو خطوات إيجابية في تعاونها مع المصادر الخارجية.

ملامح الإطار

تساعدك ملفات تعريف إطار العمل على إنشاء توازن بين احتياجات عملك ومواردك وقدرتك على إدارة مخاطر الأمن السيبراني.

بعد تحديد لمحة عن مؤسستك ، فأنت على دراية جيدة بتبني أفضل ممارسات إدارة مخاطر الأمن السيبراني لعملك.

من خلال صورة واضحة لنقاط القوة والضعف في عملك ، يمكنك إنشاء عمليات لتسخير نقاط قوتك ومعالجة نقاط ضعفك.

كيف يمكنني استخدام إطار عمل الأمن السيبراني NIST؟

هل تفكر في التخلص من إطار عمل الأمن السيبراني الحالي الخاص بك لإطار عمل NIST؟ ليس بهذه السرعة. يشجع إطار العمل المنظمات على النظر في حالة الأمن السيبراني الحالية قبل اتخاذ الإجراءات.

1. مراجعة ممارسات الأمن السيبراني الحالية

بداية جيدة لاستخدام إطار عمل NIST هي مراجعة ممارسات الأمن السيبراني الحالية.

عندما تجري مراجعة مناسبة ، ستحدد الثغرات الموجودة في ممارسات إدارة المخاطر لديك وتنفذ الأنشطة المختلفة التي أوصى بها إطار العمل لإصلاحها.

2. تطوير أو تحسين ممارسات الأمن السيبراني

بعد مراجعة ممارساتك الحالية في مجال الأمن السيبراني ، يمكنك اختيار تحسينها أو تطوير ممارسات جديدة بناءً على نتائج مراجعتك.

تحتاج إلى تحديد أهداف عملك وإنشاء بيئة فعالة للأمن السيبراني تحقق أهدافك. إذا كانت ممارساتك الحالية لا تتوافق مع أهدافك ، فأنت بحاجة إلى إنشاء ممارسات جديدة. ولكن إذا كانت لديهم إمكانات ، فيمكنك العمل على تحسينها.

3. توصيل توقعات الأمن السيبراني مع أصحاب المصلحة

تمنحك مشاركة معلومات الأمن السيبراني الخاصة بك مع أصحاب المصلحة مزيدًا من الأفكار حول حماية أصولك.

من خلال مراجعة الوضع الحالي للأمن السيبراني لديك ، يكون لديك فهم أفضل لمكانك. للمضي قدمًا ، يمكنك الاستفادة من الحلول التي يقدمها إطار عمل الأمن السيبراني NIST لعمل تنبؤات وإيصال توقعاتك بشكل فعال مع أصحاب المصلحة والهيئات الخارجية.

إعطاء مؤسستك فرصة أفضل في مجال الأمن السيبراني

يحتوي إطار عمل NIST على جوانب مختلفة قد تبدو معقدة في العديد من المؤسسات. لكن كل هذا يتلخص في كونه مفصلاً وشاملاً.

عند تنفيذه بفاعلية ، يساعدك إطار العمل على إنشاء إطار عمل فعال للأمن السيبراني لعملك. يمكنك تحديد أهم أصولك ، وقياس قدرتك على إدارة المخاطر ، وتحديد الثغرات واتخاذ التدابير اللازمة لتعزيز الأمن السيبراني الخاص بك. في النهاية ، ستتغير إدارة مخاطر الأمن السيبراني إلى الأفضل.