في 11 أكتوبر 2021 ، أعلنت شركة Microsoft أنها في أواخر أغسطس ، صدت عرضًا DDoS هائلًا بسرعة 2.4 تيرا بايت في الثانية على خدمة Azure الخاصة بها ، مع عدم وجود أي توقف لملايين المستخدمين حول العالم.

هناك شيئان رائعان يمكن استخلاصهما من هذا: حجم الهجوم في البداية وأن عملاء Azure لم يتم إجبارهم على عدم الاتصال بالإنترنت بشكل جماعي.

لذا ، كيف تمكنت Microsoft من التخلص من أكبر هجوم DDoS تم تسجيله على الإطلاق وأبقت Azure قيد التشغيل؟

هدف Microsoft لثاني أكبر هجوم DDoS في العالم

قبل التفكير في كيفية امتصاص Microsoft للضغط ، ضع في اعتبارك حجم الهجوم.

تجاوز هجوم DDoS واحد فقط الهجوم الذي تعرض له Azure: هجوم DDoS 2.54 تيرا بايت في الثانية على Google في عام 2017 ، والذي تم الإبلاغ عنه في عام 2020.

الموضوعات ذات الصلة: ما هو هجوم DDOS وكيف يمكنه تحطم موقع ويب أو لعبة؟

يقع أسفل Microsoft Azure DDoS مباشرة هو هجوم 2020 على Amazon Web Services (AWS) ، مسجلاً 2.3 تيرا بايت في الثانية.

تقول Microsoft إن الهجوم الضخم استهدف أحد عملائها الأوروبيين ، حيث نشأت حركة المرور من "حوالي 70.000 مصدر من دول متعددة في منطقة آسيا والمحيط الهادئ" ، بما في ذلك ماليزيا وفيتنام وتايوان واليابان والصين. ومع ذلك ، تم اكتشاف حركة مرور من داخل الولايات المتحدة أيضًا.

توضح مدونة Microsoft الرسمية التي تكشف عن DDoS الضخم أن الهجوم استخدم انعكاس UDP لتضخيم آثاره. تعمل هجمات انعكاس UDP على تضخيم تأثير DDoS من خلال توليد بيانات استجابة أكثر مما يتم إرساله ، والتي تنحرف بعد ذلك إلى الهدف ملايين المرات.

الحجم الناتج هو ما يقرع الهدف في وضع عدم الاتصال — عادة.

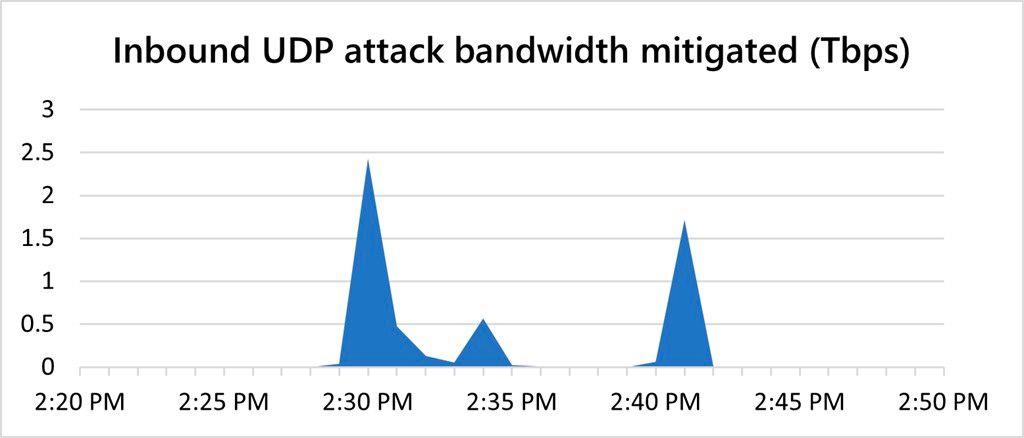

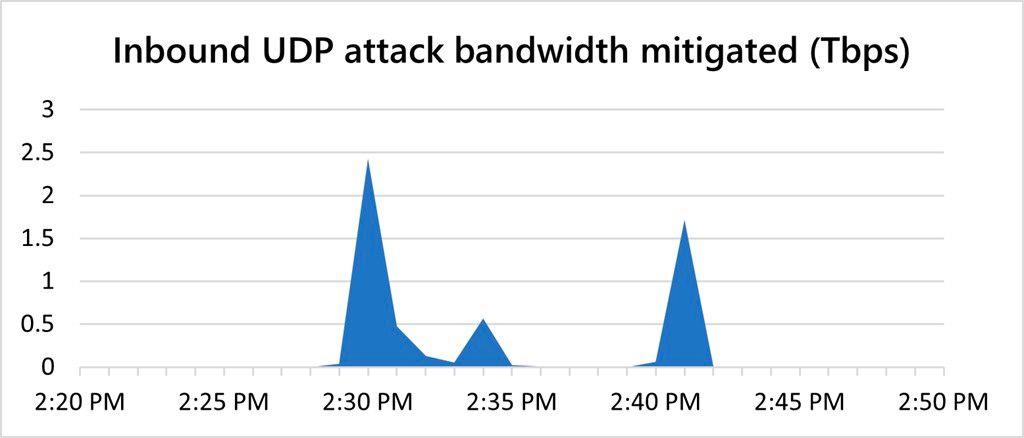

بقدر ما تذهب هجمات DDoS ، كان هجوم Azure قصير الأجل إلى حد ما. سجلت Microsoft ثلاث موجات على مدار حوالي عشر دقائق ، حيث سجلت القمة الأولى أكبر حجم 2.4 تيرا بايت في الثانية ، والثانية عند 0.55 تيرا بايت في الثانية ، والثالثة عند 1.7 تيرا بايت في الثانية.

يوضح Microsoft Azure Attack حماية DDoS

يبدو أن Microsoft Azure قد استحوذت على ShamWow في هجوم DDoS الهائل ، مما أدى إلى امتصاص الاندفاع الهائل للقدرة العالية بسهولة.

ولكن كيف احتوت البنية التحتية لمايكروسوفت على DDoS في حين أن العديد من الخدمات الأخرى كانت ستنهار؟

توضح مدونة Microsoft أن "حماية DDoS من Azure ، المبنية على خطوط أنابيب اكتشاف DDoS الموزعة والتخفيف من آثارها ، يمكن أن تمتص عشرات تيرابايت من هجمات DDoS." في حين أن هذا يبدو وكأنه تحدٍ للمهاجم ، إلا أنه في الواقع توضح Microsoft مقدار التفكير الذي تم التفكير فيه في تطوير حماية DDoS قوية حيث أن تكلفة شن هجوم أقل من أي وقت مضى ، ولكن البيانات المحتملة ضخمة.

Azure’s DDoS mitigation employs fast detection and mitigation of large attacks by continuously monitoring our infrastructure at many points across the network. When deviations from baselines are extremely large, our DDoS control plane logic cuts through normal detection steps, needed for lower-volume floods, to immediately kick-in mitigation. This ensures the fastest time-to-mitigation and prevents collateral damage from such large attacks.

باختصار ، يخفف النموذج الموزع التأثيرات عن طريق تحريك حركة المرور وعزل مناطق معينة وحماية بقية الشبكة.

الموضوعات ذات الصلة: DDoS مقابل DoS: ما هو الفرق؟

هل هجمات DDoS آخذة في الازدياد؟

تعد هجمات رفض الخدمة الموزعة واحدة من تلك المشكلات التي يمكن أن تزداد في اتجاهين: التكرار والحجم.

عند الإجابة عن أي سؤال بخصوص زيادة هجمات DDoS ، يجب مراعاة كليهما.

في أوائل أغسطس 2021 ، كتب مدير برامج Microsoft لشبكات Azure Alethea Toh على مدونة Azure أن الشركة سجلت زيادة هائلة في هجمات DDoS في النصف الأول من العام مقارنة بالأشهر الستة الأخيرة من عام 2020.

ارتفع عدد هجمات DDoS اليومية المسجلة بنحو 25٪ ، حيث خففت Microsoft من أكثر من 250000 هجوم فردي ضد Azure. علاوة على ذلك ، خلال نفس الفترة ، زاد متوسط حجم هجوم DDoS الذي يستهدف Azure من 250 جيجابت في الثانية إلى 325 جيجابت في الثانية.

ترتبط ملاحظات Microsoft باتجاهات DDoS أوسع. وجد تقرير Imperva Research Labs 2021 Cyberthreat Defense أن الحجم الإجمالي لهجمات DDoS زاد بنسبة 200٪ مقارنة بعام 2020 ، مع زيادة عدد الحزم لكل هجوم بنسبة 300٪.

بشكل عام ، تتزايد هجمات DDoS ، لكن أكبر خدمات الويب مثل Azure و AWS وما إلى ذلك أفضل بكثير في تخفيف الضرر.