Pensez au nombre de sites Web que vous visitez dans une journée donnée. Pensez maintenant au nombre d'URL que vous saisissez vous-même dans le navigateur. Il y a de fortes chances que vous visitiez beaucoup plus de sites Web que vous n'en recherchez manuellement. La plupart d'entre nous le font via des liens.

Certains liens sont clairement étiquetés et proviennent de sources évidentes et fiables. Cependant, certains liens proviennent de sources étranges et potentiellement dangereuses. Il peut être difficile de dire où ils mèneront. Il existe plusieurs façons d'« inspecter » les liens pour en savoir plus à leur sujet sans pour autant les suivre.

Pourquoi s'embêter à inspecter les liens ?

Il existe un certain nombre de raisons d'inspecter les liens avant de cliquer dessus. Ils vont de la simple curiosité à la protection contre les escroqueries et les logiciels malveillants .

Inspecter les liens pour satisfaire la curiosité

Supposons que vous naviguiez sur votre site préféré, que vous voyiez un lien dans le texte et que vous soyez curieux de savoir où cela vous mènerait. Ou, peut-être êtes-vous en train de lire les actualités et souhaitez-vous savoir où l'éditeur a obtenu des informations liées sans passer par un terrier de lapin cliquable.

Cliquer sur le lien ne prend que quelques instants, mais l'inspecter vous donne les informations plus rapidement.

Inspection des liens et gestion des cookies

Vous arrive-t-il de vider votre navigateur et de trouver des cookies provenant de sites que vous n'utilisez pas régulièrement ou dont vous ne vous souvenez pas avoir visité ? Cela se produit souvent lorsque vous sélectionnez un lien dans un article sur les réseaux sociaux ou que quelqu'un vous a envoyé dans un message.

Selon la façon dont vous protégez jalousement vos cookies, savoir quand un lien peut vous diriger vers un site de collecte d'informations avant de cliquer dessus peut vous faire gagner du temps et vous faire gagner du temps. Étant donné qu'il ne s'agit probablement que d'un mème, vous pourriez envisager de demander à l'expéditeur de vous envoyer une capture d'écran au lieu de cliquer vous-même sur le site.

Inspection des liens pour la sécurité

La raison la plus importante pour inspecter les liens est la sécurité. Certains liens vous dirigeront vers des sites dangereux pour votre ordinateur ou compromettront votre identité. Parfois, l'inspection des liens révélera des drapeaux rouges qui vous indiqueront de ne pas les suivre. D'autres fois, vous devez prendre plus de précautions avec ces liens mystérieux.

Différentes méthodes d'inspection des liens

Les trois situations décrites ci-dessus nécessitent des niveaux de préoccupation très différents et méritent des niveaux d'effort très différents. Heureusement, il existe différentes manières d'inspecter les liens. Certains sont très faciles et vous en disent très peu. D'autres demandent un peu plus d'efforts mais vous disent tout ce que vous devez savoir.

Cet article illustre ces méthodes en inspectant un lien hypertexte dans un véritable article MakeUseOf.

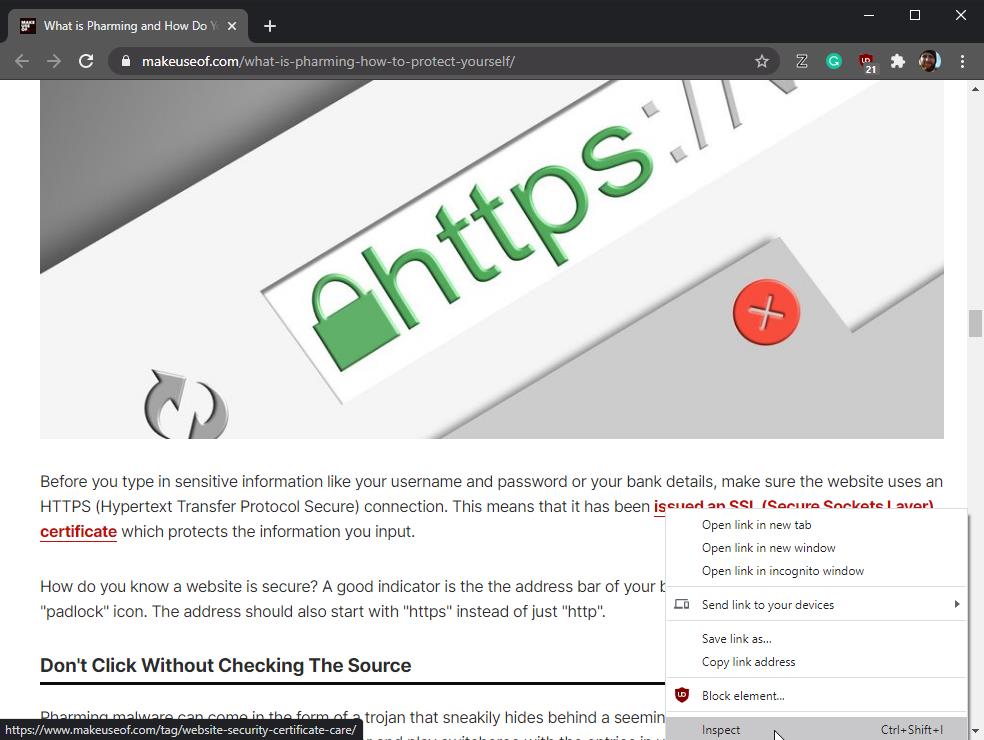

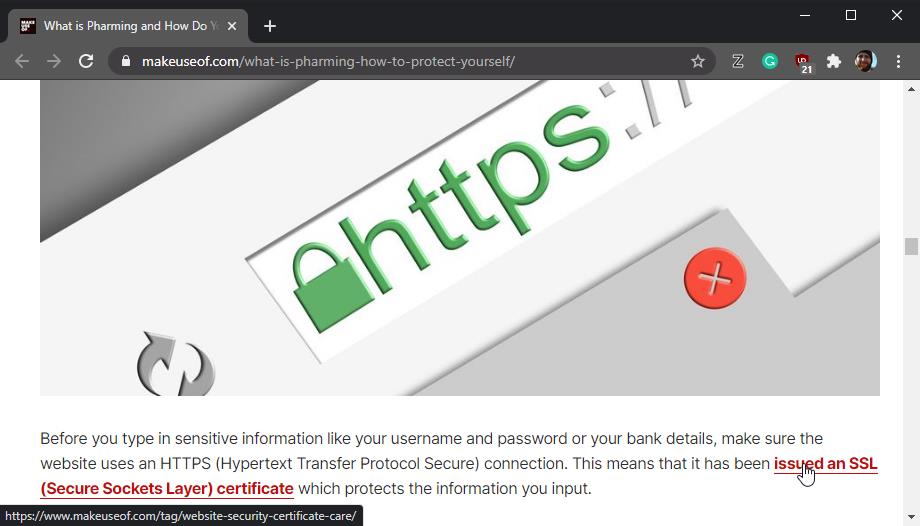

1. Passez votre curseur sur le lien

La façon la plus simple d'inspecter un lien est de simplement passer votre curseur sur le lien en question. Cela créera une petite fenêtre contextuelle dans le coin inférieur gauche de la fenêtre du navigateur.

Une bonne chose à noter est que cela ne fonctionne que dans les navigateurs. Ainsi, si vous tombez sur un lien dans une application, vous devrez prendre d'autres mesures.

Par exemple, vous souhaiterez peut-être inspecter un lien fourni dans un e-mail. Vous ne pourrez peut-être pas utiliser cette méthode dans votre application de messagerie, mais si vous accédez à cet e-mail dans un navigateur, cette méthode fonctionnera.

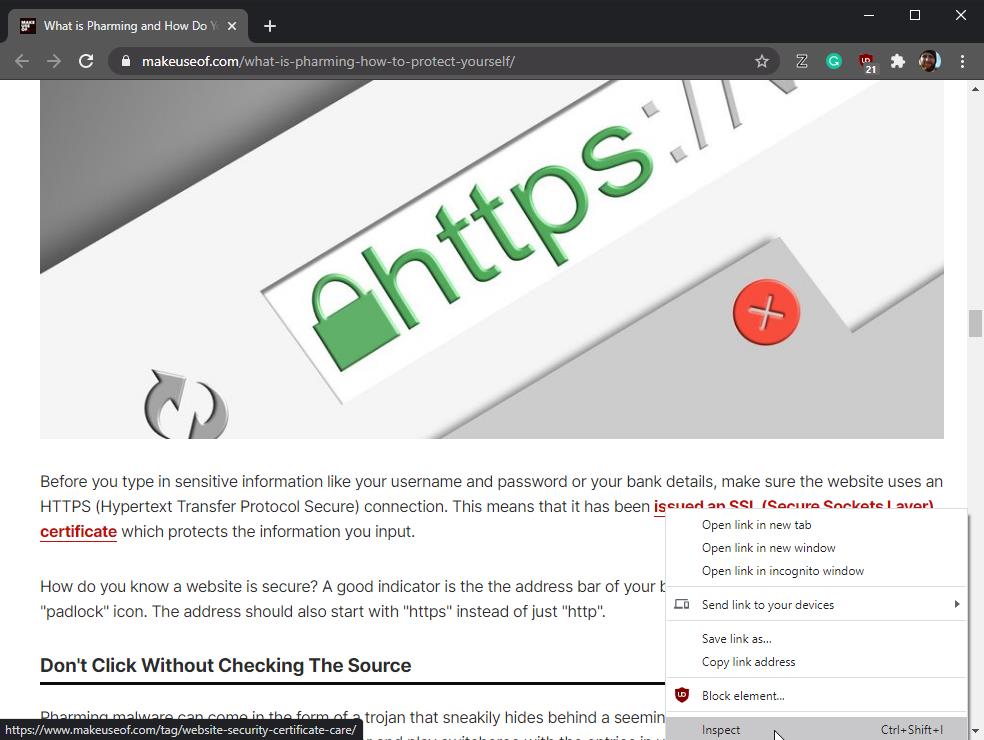

Pour plus d'informations sur un lien, vous pouvez utiliser le menu Inspecter le lien .

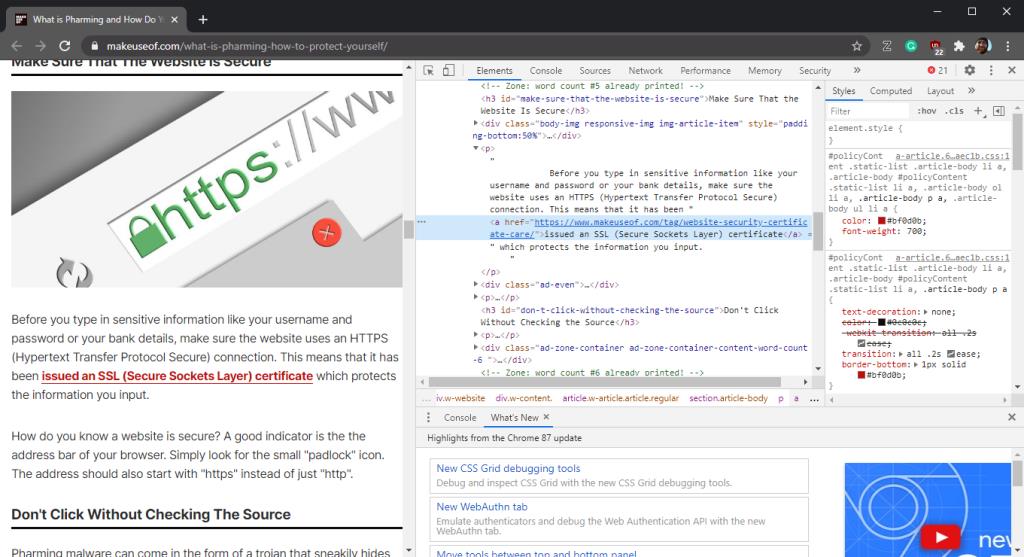

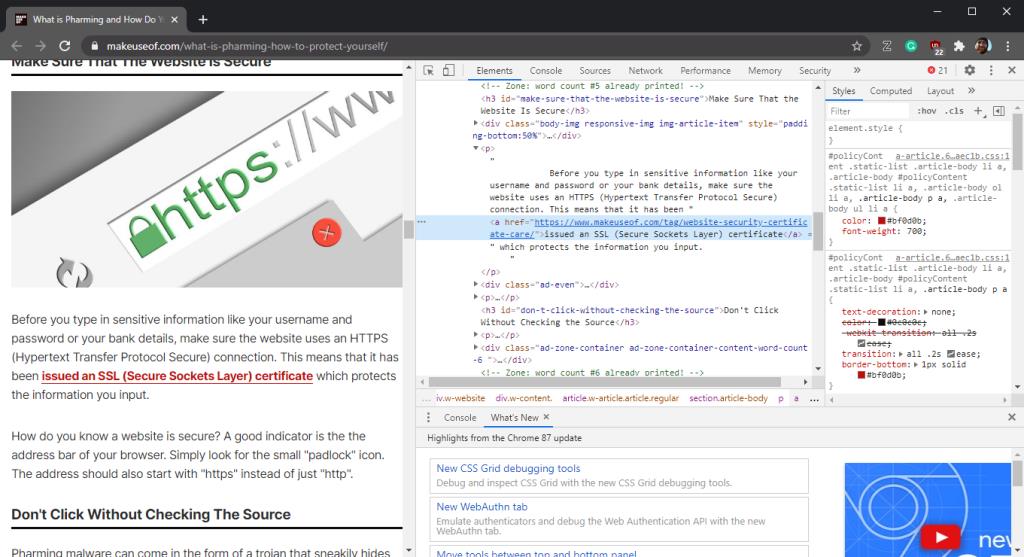

Cliquez avec le bouton droit sur n'importe quel lien pour ouvrir un menu que vous avez probablement utilisé d'innombrables fois pour copier des liens ou ouvrir des liens dans de nouveaux onglets. Cette fois, sélectionnez Inspecter à partir du bas du menu. Cela ouvre un volet entier dans la fenêtre de votre navigateur.

Ce volet vous donne l'adresse complète du lien, qui est parfois coupée dans la méthode de survol du curseur. Il vous donne également plus d'informations que quiconque n'a probablement jamais voulu sur la façon dont le lien est formaté.

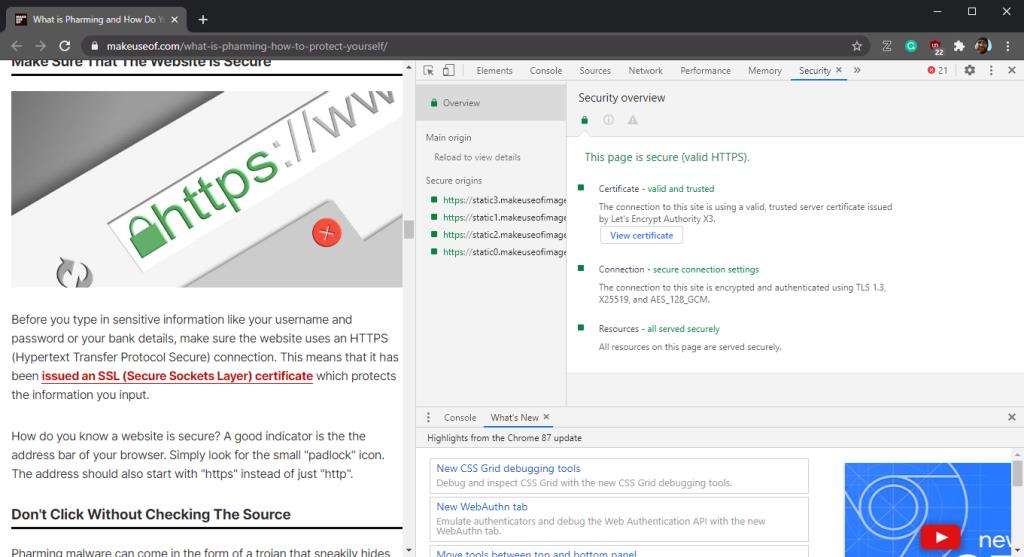

Plus que cela, vous pouvez sélectionner l' icône " >> " dans le coin supérieur droit du volet pour ouvrir un nouveau menu qui vous permet d'accéder à des barres d'outils supplémentaires. Sélectionnez " Sécurité " dans ce menu.

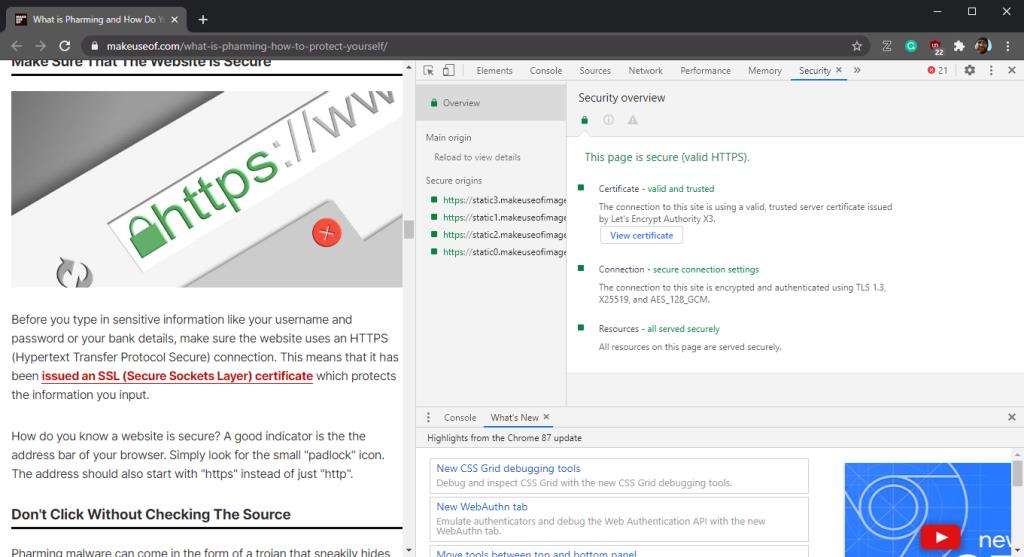

Ce nouveau volet vous donnera les évaluations du site Web dans divers domaines de sécurité, notamment si le site Web utilise un certificat de serveur valide et si leur connexion est sécurisée.

Toutes ces informations vous en disent plus sur la page sur laquelle vous vous trouvez que le lien que vous inspectez. Si cette inspection n'a pas apaisé vos inquiétudes, il existe une autre option pour l'inspection des liens qui vous dira tout ce que vous devez savoir.

3. Services de numérisation de liens

Jusqu'à présent, tous les outils et solutions discutés sont des solutions que vous pouvez faire instantanément en utilisant simplement votre propre navigateur. Cependant, si vous voulez vraiment savoir avec certitude si un lien est sûr, vous devrez peut-être franchir une étape supplémentaire.

Les services d'analyse des liens vous permettent de vérifier si un lien est sûr ou s'il est associé à un logiciel malveillant. Certains services d'analyse de liens vous indiquent même si un lien est associé à des escroqueries par hameçonnage.

Ces services monétisent de différentes manières, recherchent différentes choses, vous donnent des informations différentes et sont hébergés par différents fournisseurs. Cependant, ils fonctionnent tous généralement de la même manière.

Tout d'abord, vous copiez (mais n'ouvrez pas !) le lien suspect. Ensuite, dans une autre fenêtre de navigateur, ouvrez votre site d'analyse de liens préféré. Ces sites disposent alors d'un champ dans lequel vous collez le lien suspect. Le site analyse ensuite le lien sans que vous ayez réellement besoin d'ouvrir le lien. Vous pouvez également les utiliser sur des liens que vous copiez depuis des applications ou sur vos appareils mobiles.

En termes de volume, les rapports générés par ces sites ne vous en disent pas autant que d'inspecter le lien vous-même. Cependant, les informations qu'ils fournissent sont susceptibles de vous être plus utiles.

Conclusion

Il existe de nombreuses manières différentes de se renseigner sur les liens avant de décider de les suivre.

Si vous êtes curieux au sujet d'un lien, il suffit de passer votre curseur sur le lien pour savoir où il va. Si vous voulez en savoir plus sur un lien, l'inspecter vous renseignera sur le lien et le site Web qui l'a créé. Et, si un lien vous inquiète, vous pouvez demander à un service en ligne de l'examiner pour vous.