Pensa a quanti siti web visiti in un dato giorno. Ora pensa a quanti URL digiti tu stesso nel browser. È probabile che visiti molti più siti Web di quelli che cerchi manualmente. La maggior parte di noi lo fa tramite i collegamenti.

Alcuni collegamenti sono chiaramente etichettati e provengono da fonti ovvie e attendibili. Tuttavia, alcuni collegamenti provengono da fonti strane e potenzialmente pericolose. Può essere difficile dire dove porteranno. Esistono diversi modi per "ispezionare" i collegamenti per saperne di più senza seguirli effettivamente.

Perché preoccuparsi di ispezionare i collegamenti?

Ci sono una serie di motivi per controllare i collegamenti prima di fare clic su di essi. Si va dalla curiosità passeggera alla protezione da truffe e malware .

Ispezione dei collegamenti per soddisfare la curiosità

Supponiamo che tu stia navigando nel tuo sito preferito, vedi un link nel testo e sei curioso di sapere dove ti porterebbe. O forse stai leggendo le notizie e vuoi sapere dove l'editore ha ottenuto alcune informazioni collegate senza andare in una tana di coniglio click-through.

Fare clic sul collegamento richiede solo un istante, ma esaminandolo si ottengono le informazioni più velocemente.

Ispezione dei collegamenti e gestione dei cookie

Svuoti mai il browser e trovi cookie da siti che non utilizzi regolarmente o che non ricordi di aver visitato? Questo accade spesso quando selezioni un link da un articolo sui social media o che qualcuno ti ha inviato in un messaggio.

A seconda di quanto gelosamente proteggi i tuoi cookie, sapere quando un collegamento può indirizzarti a un sito di raccolta di informazioni prima di fare clic su di esso può farti risparmiare tempo e preoccupazioni. Considerando che probabilmente è solo un meme, potresti considerare di chiedere al mittente di inviarti uno screenshot invece di fare clic sul sito da solo.

Ispezione dei collegamenti per la sicurezza

Il motivo più importante per ispezionare i collegamenti è la sicurezza. Alcuni collegamenti ti porteranno a siti pericolosi per il tuo computer o comprometteranno la tua identità. A volte, l'ispezione dei collegamenti rivelerà bandiere rosse che ti faranno sapere di non seguirli. Altre volte, devi prendere maggiori precauzioni con questi misteriosi collegamenti.

Diversi metodi di ispezione dei collegamenti

Le tre situazioni sopra delineate richiedono livelli di preoccupazione molto diversi e meritano livelli di impegno molto diversi. Fortunatamente, esistono diversi modi per ispezionare i collegamenti. Alcuni sono molto facili e ti dicono molto poco. Altri sono un po' più impegnativi ma ti dicono tutto quello che devi sapere.

Questo articolo illustra questi metodi esaminando un collegamento ipertestuale in un vero articolo MakeUseOf.

1. Passa il cursore sul collegamento

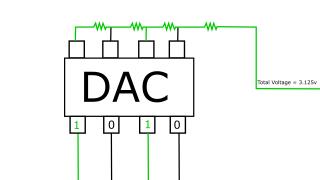

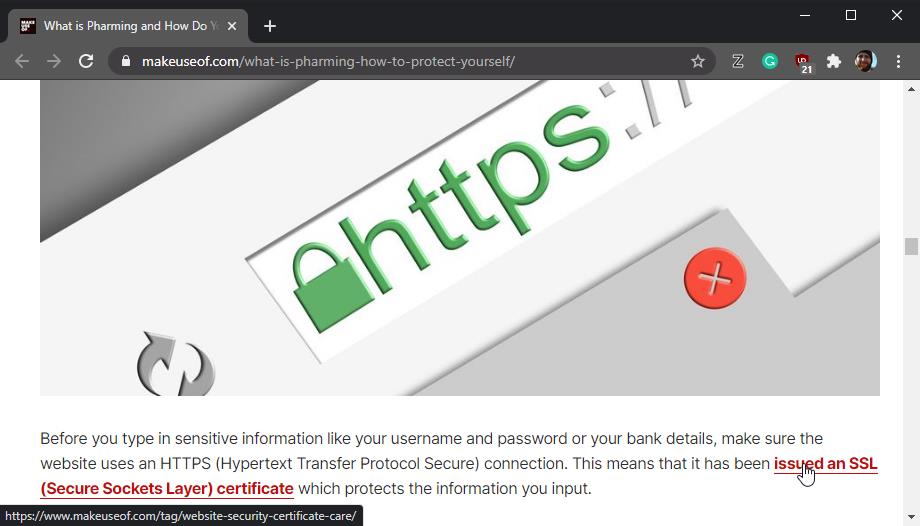

Il modo più semplice per ispezionare un collegamento è semplicemente posizionare il cursore sul collegamento in questione. Questo creerà una piccola finestra pop-up nell'angolo in basso a sinistra della finestra del browser.

Una buona cosa da notare è che funziona solo nei browser. Quindi, se ti imbatti in un collegamento in un'app, dovrai prendere altre misure.

Ad esempio, potresti voler ispezionare un collegamento ricevuto in un'e-mail. Potresti non essere in grado di utilizzare questo metodo all'interno della tua app di posta elettronica ma, se accedi a tale e-mail all'interno di un browser, questo metodo funzionerà.

Per ulteriori informazioni su un collegamento, è possibile utilizzare il menu Ispeziona collegamento .

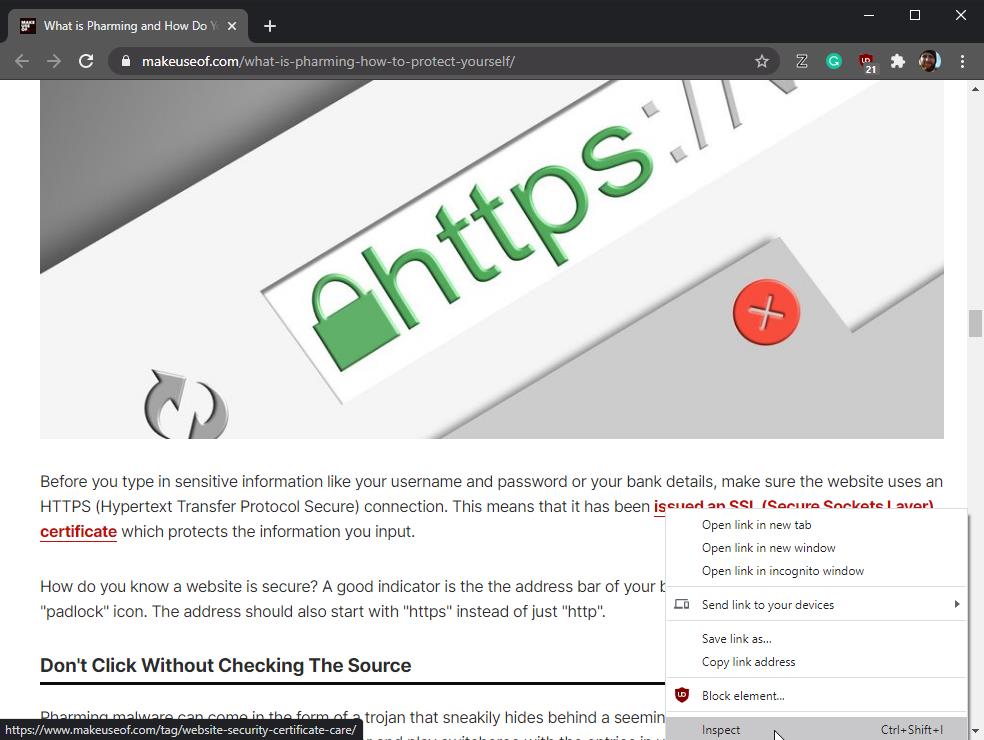

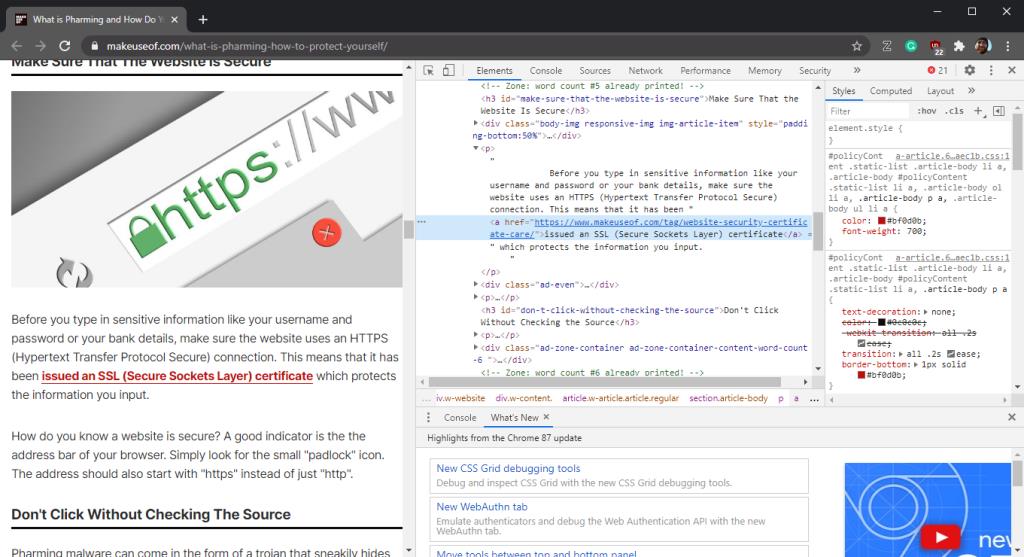

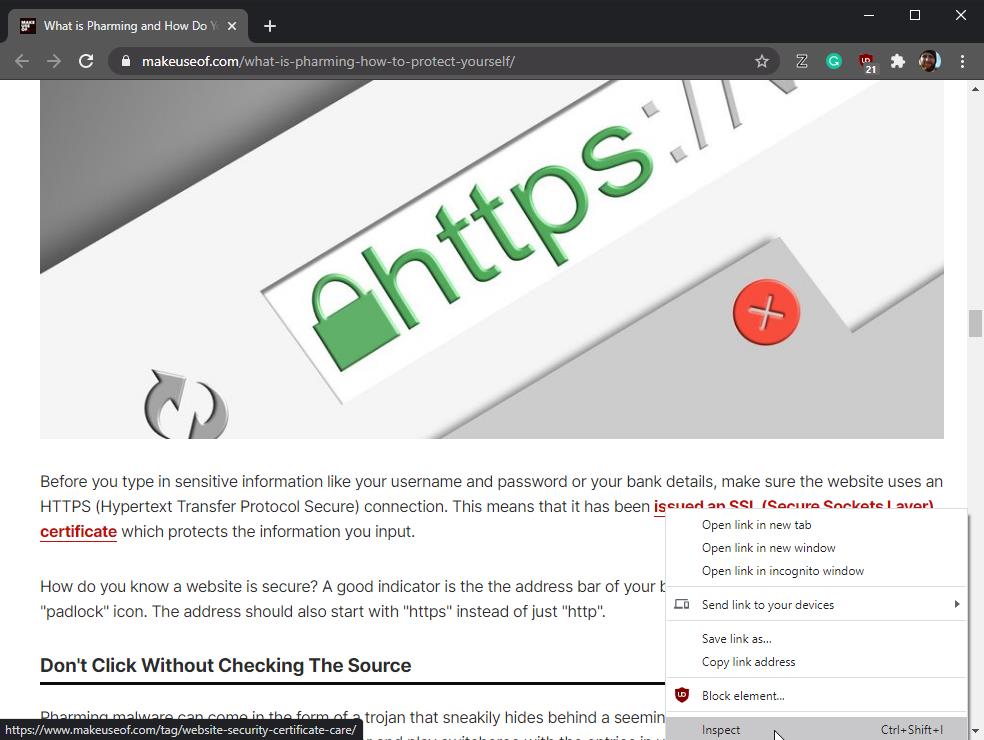

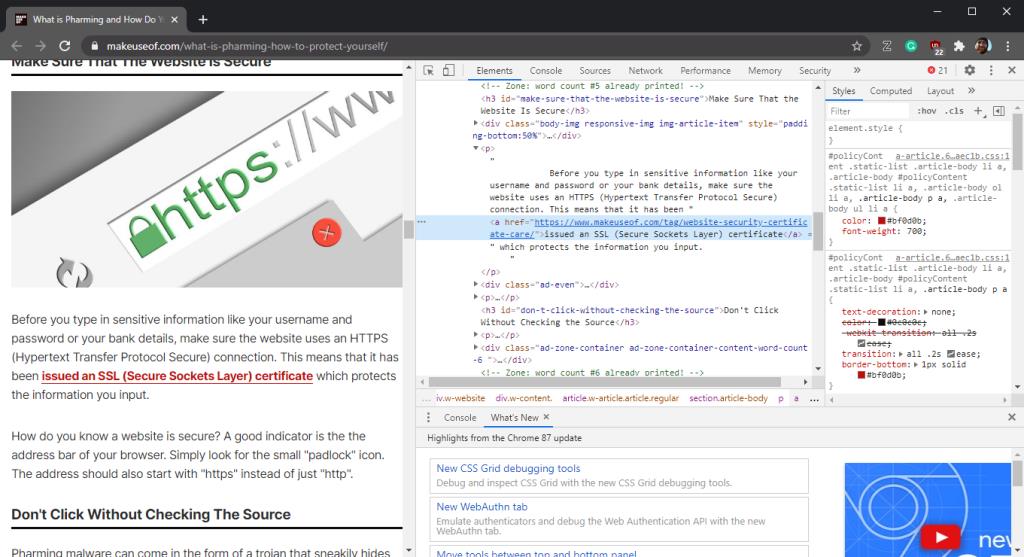

Fare clic con il pulsante destro del mouse su qualsiasi collegamento per aprire un menu che probabilmente è stato utilizzato innumerevoli volte per copiare collegamenti o aprire collegamenti in nuove schede. Questa volta, seleziona Ispeziona dalla parte inferiore del menu. Questo apre un intero riquadro all'interno della finestra del browser.

Questo riquadro fornisce l'indirizzo completo del collegamento, che a volte viene interrotto nel metodo di passaggio del cursore. Ti dà anche più informazioni di quanto chiunque abbia mai voluto su come è formattato il collegamento.

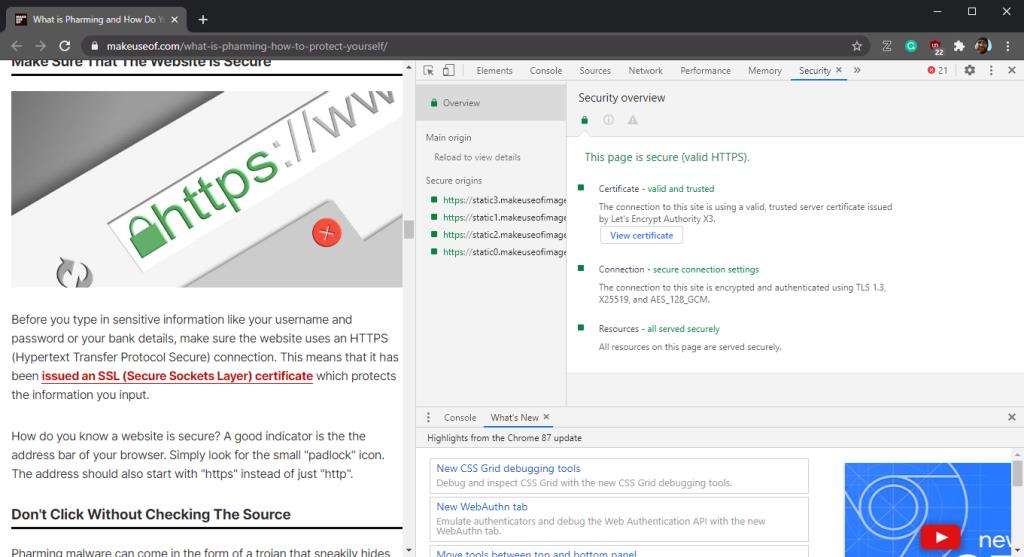

Inoltre , puoi selezionare l' icona " >> " nell'angolo in alto a destra del riquadro per aprire un nuovo menu che ti consente di accedere a barre degli strumenti aggiuntive. Seleziona " Sicurezza " da questo menu.

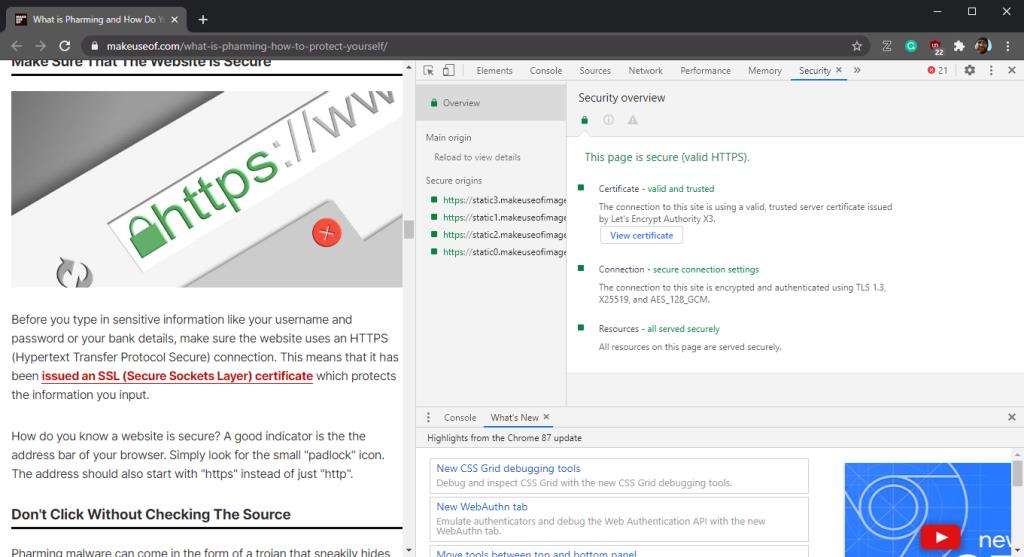

Questo nuovo riquadro ti fornirà le valutazioni del sito Web in vari campi di sicurezza, incluso se il sito Web utilizza un certificato server valido e se la loro connessione è sicura.

Tutte queste informazioni ti dicono di più sulla pagina in cui ti trovi rispetto al link che stai controllando. Se questa ispezione non ha alleviato le tue preoccupazioni, c'è un'altra opzione per l'ispezione del collegamento che ti dirà tutto ciò che devi sapere.

3. Collegamento ai servizi di scansione

Finora, tutti gli strumenti e le soluzioni discussi sono soluzioni che puoi eseguire immediatamente utilizzando solo il tuo browser. Tuttavia, se vuoi davvero sapere con certezza se un collegamento è sicuro, potresti dover fare un ulteriore passaggio.

I servizi di scansione dei collegamenti consentono di verificare se un collegamento è sicuro o se è associato a malware. Alcuni servizi di scansione dei collegamenti ti dicono anche se un collegamento è associato a truffe di phishing.

Questi servizi monetizzano in modi diversi, cercano cose diverse, ti danno informazioni diverse e sono ospitati da fornitori diversi. Tuttavia, funzionano tutti generalmente allo stesso modo.

Innanzitutto, copi (ma non apri!) Il collegamento sospetto. Quindi, in un'altra finestra del browser, apri il tuo sito di scansione dei collegamenti preferito. Questi siti hanno quindi un campo in cui incollare il collegamento sospetto. Il sito quindi esegue la scansione del collegamento senza che tu debba effettivamente aprire il collegamento. Puoi anche usarli sui link che copi dalle app o sui tuoi dispositivi mobili.

In termini di volume, i rapporti generati da questi siti non ti dicono tanto quanto controllando tu stesso il collegamento. Tuttavia, le informazioni che forniscono potrebbero essere di maggiore utilità per te.

Conclusione

Esistono molti modi diversi per conoscere i link prima di decidere di seguirli.

Se sei curioso di sapere un collegamento, semplicemente passando il cursore sul collegamento ti dirà dove va. Se vuoi saperne di più su un collegamento, esaminarlo ti dirà del collegamento e del sito Web che lo ha creato. E, se sei preoccupato per un collegamento, puoi chiedere a un servizio online di esaminarlo per te.