Überlegen Sie, wie viele Websites Sie an einem bestimmten Tag besuchen. Überlegen Sie nun, wie viele URLs Sie selbst in den Browser eingeben. Die Chancen stehen gut, dass Sie viel mehr Websites besuchen, als Sie manuell suchen. Die meisten von uns tun dies über Links.

Einige Links sind eindeutig gekennzeichnet und stammen aus offensichtlichen und vertrauenswürdigen Quellen. Einige Links stammen jedoch aus seltsamen und potenziell gefährlichen Quellen. Es kann schwer zu sagen sein, wohin sie führen werden. Es gibt mehrere Möglichkeiten, Links zu "prüfen", um mehr über sie zu erfahren, ohne ihnen tatsächlich zu folgen.

Warum sollten Sie sich die Mühe machen, Links zu überprüfen?

Es gibt eine Reihe von Gründen, Links zu überprüfen, bevor Sie darauf klicken. Sie reichen von der Neugierde bis zum Schutz vor Betrug und Malware .

Überprüfen von Links, um die Neugier zu befriedigen

Angenommen, Sie surfen auf Ihrer Lieblings-Site, sehen einen In-Text-Link und sind neugierig, wohin er Sie führen würde. Oder vielleicht lesen Sie die Nachrichten und möchten wissen, woher der Herausgeber einige verlinkte Informationen hat, ohne in ein Kaninchenloch zu geraten.

Das Anklicken des Links dauert nur einen Moment, aber durch die Überprüfung erhalten Sie die Informationen schneller.

Link-Inspektion und Cookie-Management

Löschen Sie jemals Ihren Browser und finden Cookies von Websites, die Sie nicht regelmäßig verwenden oder die Sie sich nicht erinnern können, sie besucht zu haben? Dies geschieht häufig, wenn Sie einen Link aus einem Artikel in sozialen Medien auswählen oder den Ihnen jemand in einer Nachricht gesendet hat.

Je nachdem, wie sorgfältig Sie Ihre Cookies schützen, können Sie Zeit und Sorgen sparen, wenn Sie wissen, wann ein Link Sie möglicherweise zu einer Website zum Sammeln von Informationen weiterleitet, bevor Sie darauf klicken. Da es sich wahrscheinlich nur um ein Meme handelt, sollten Sie den Absender bitten, Ihnen einen Screenshot zu senden, anstatt sich selbst durch die Site zu klicken.

Überprüfen von Links auf Sicherheit

Der wichtigste Grund für die Überprüfung von Links ist die Sicherheit. Einige Links führen Sie zu Websites, die für Ihren Computer gefährlich sind oder Ihre Identität gefährden. Manchmal werden bei der Überprüfung von Links Warnsignale angezeigt, die Sie wissen lassen, dass Sie ihnen nicht folgen sollen. In anderen Fällen müssen Sie bei diesen mysteriösen Links größere Vorsichtsmaßnahmen treffen.

Verschiedene Methoden zur Überprüfung von Links

Die drei oben skizzierten Situationen erfordern sehr unterschiedliche Besorgnis und verdienen sehr unterschiedliche Anstrengungen. Glücklicherweise gibt es verschiedene Möglichkeiten, Links zu überprüfen. Einige sind sehr einfach und sagen Ihnen sehr wenig. Andere sind etwas aufwändiger, sagen dir aber alles, was du wissen musst.

In diesem Artikel werden diese Methoden veranschaulicht, indem ein Hyperlink in einem echten MakeUseOf-Artikel untersucht wird.

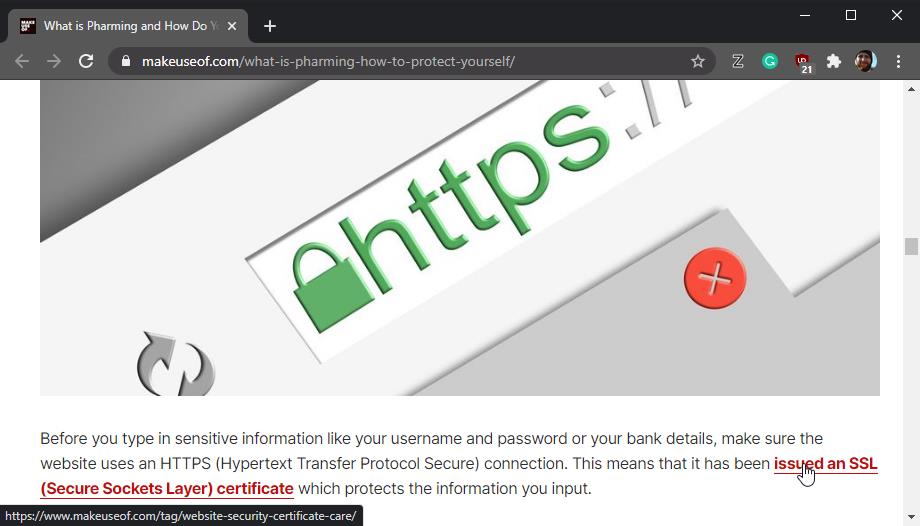

1. Bewegen Sie den Cursor über den Link

Der einfachste Weg, einen Link zu überprüfen, besteht darin, den Cursor einfach über den betreffenden Link zu bewegen. Dadurch wird ein kleines Popup-Fenster in der unteren linken Ecke des Browserfensters erstellt.

Eine gute Sache zu beachten ist, dass dies nur in Browsern funktioniert. Wenn Sie also in einer App auf einen Link stoßen, müssen Sie andere Maßnahmen ergreifen.

Sie können beispielsweise einen Link in einer E-Mail überprüfen. Sie können diese Methode möglicherweise nicht in Ihrer E-Mail-App verwenden, aber wenn Sie über einen Browser auf diese E-Mail zugreifen, funktioniert diese Methode.

Weitere Informationen zu einem Link finden Sie im Menü „Link prüfen“ .

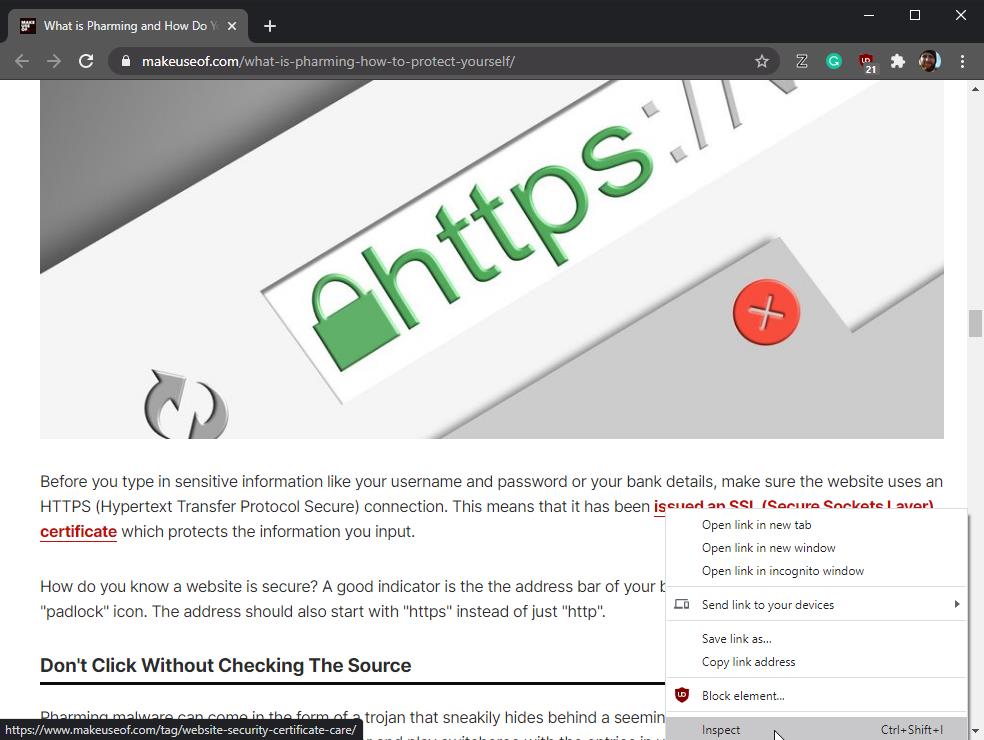

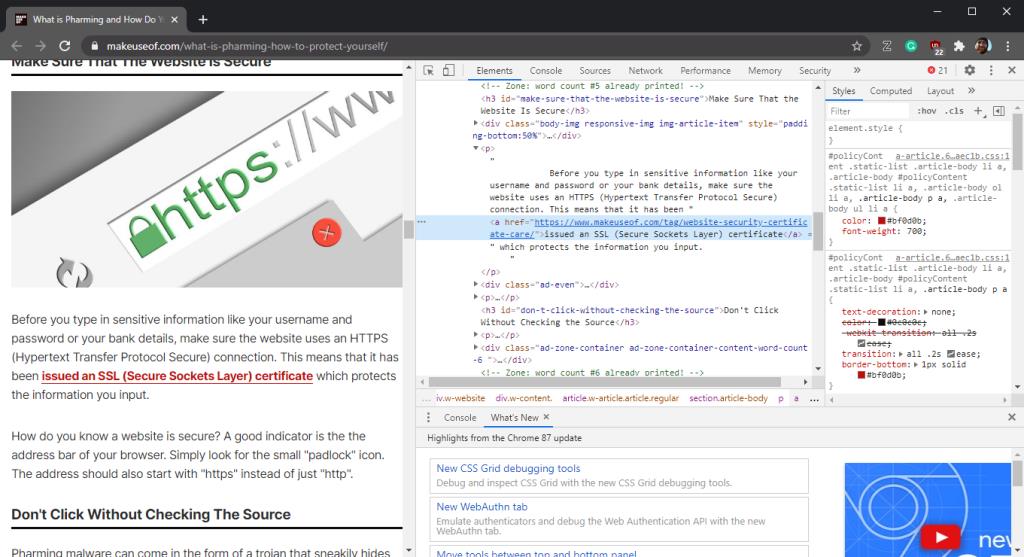

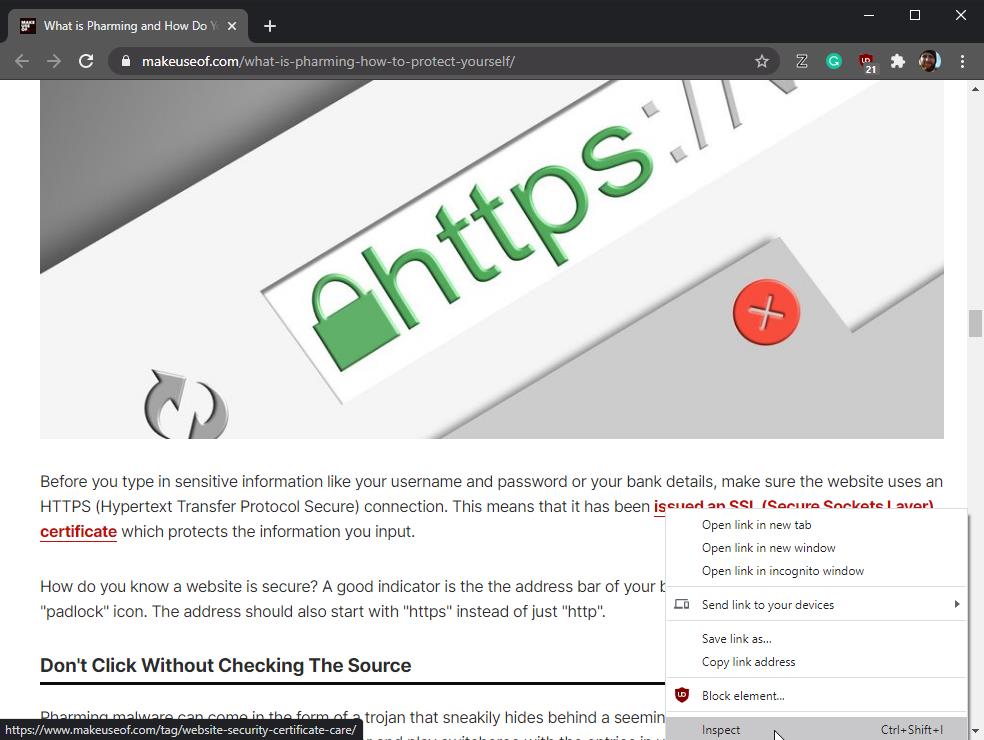

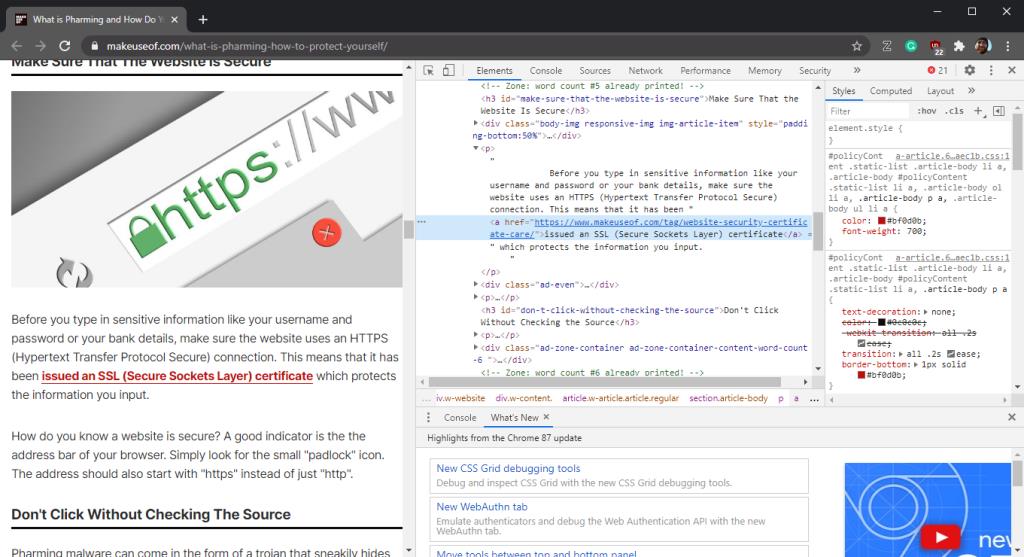

Klicken Sie mit der rechten Maustaste auf einen Link, um ein Menü zu öffnen, das Sie wahrscheinlich schon unzählige Male verwendet haben, um Links zu kopieren oder Links in neuen Registerkarten zu öffnen. Wählen Sie diesmal Untersuchen von unten im Menü aus. Dadurch wird ein ganzer Bereich in Ihrem Browserfenster geöffnet.

In diesem Bereich erhalten Sie die vollständige Linkadresse, die manchmal bei der Cursor-Hovering-Methode abgeschnitten wird. Außerdem erhalten Sie mehr Informationen über die Formatierung des Links, als irgendjemand jemals wollte.

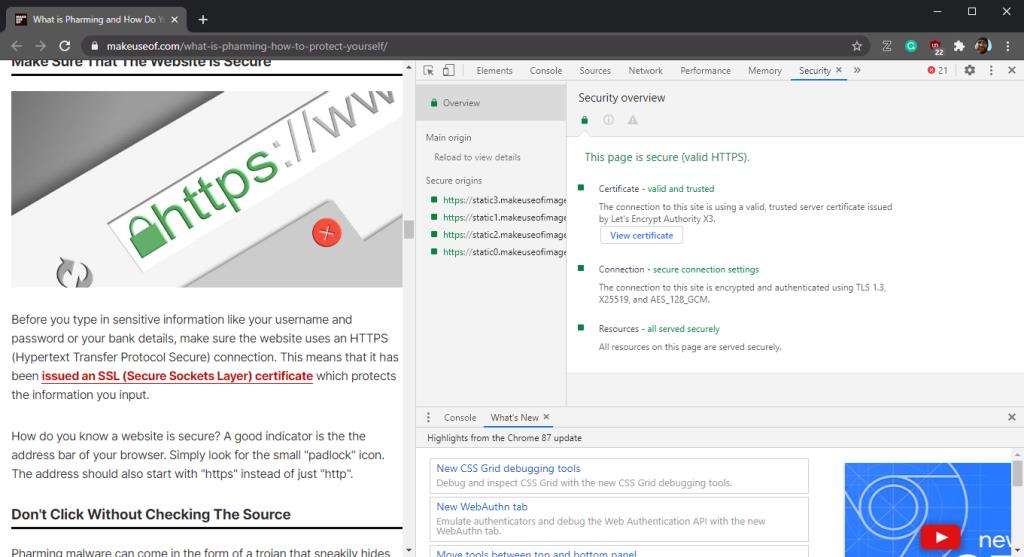

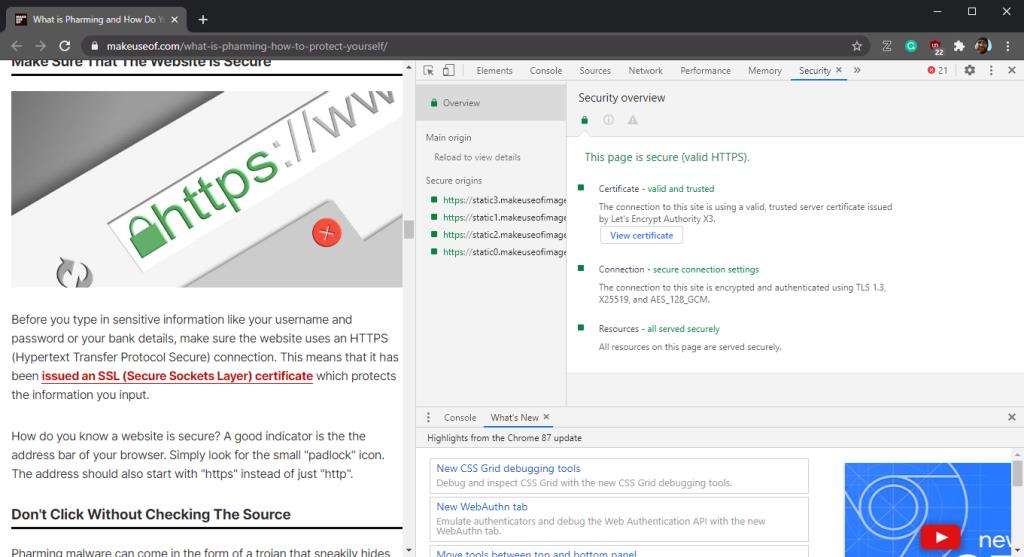

Darüber hinaus können Sie das Symbol " >> " in der oberen rechten Ecke des Fensters auswählen , um ein neues Menü zu öffnen, mit dem Sie auf zusätzliche Symbolleisten zugreifen können. Wählen Sie in diesem Menü „ Sicherheit “.

Dieser neue Bereich zeigt Ihnen die Bewertungen der Website in verschiedenen Sicherheitsfeldern an, einschließlich ob die Website ein gültiges Serverzertifikat verwendet und ob ihre Verbindung sicher ist.

All diese Informationen sagen Ihnen mehr über die Seite, auf der Sie sich befinden, als der Link, den Sie überprüfen. Wenn diese Überprüfung Ihre Bedenken nicht beseitigt hat, gibt es eine weitere Option für die Linküberprüfung, die Ihnen alles sagt, was Sie wissen müssen.

3. Scandienste verknüpfen

Bisher sind alle besprochenen Tools und Lösungen Lösungen, die Sie sofort mit Ihrem eigenen Browser ausführen können. Wenn Sie jedoch wirklich sicher sein möchten, ob ein Link sicher ist, müssen Sie möglicherweise einen zusätzlichen Schritt unternehmen.

Mit Link-Scanning-Diensten können Sie überprüfen, ob ein Link sicher ist oder ob er mit Malware in Verbindung steht. Einige Link-Scanning-Dienste sagen Ihnen sogar, ob ein Link mit Phishing-Betrug in Verbindung steht.

Diese Dienste monetarisieren auf unterschiedliche Weise, suchen nach verschiedenen Dingen, geben Ihnen unterschiedliche Einblicke und werden von verschiedenen Anbietern gehostet. Sie funktionieren jedoch alle im Allgemeinen auf die gleiche Weise.

Zuerst kopieren (aber nicht öffnen!) Sie den verdächtigen Link. Öffnen Sie dann in einem anderen Browserfenster Ihre bevorzugte Link-Scanning-Site. Diese Seiten haben dann ein Feld, in das Sie den verdächtigen Link einfügen. Die Site scannt dann den Link, ohne dass Sie den Link tatsächlich öffnen müssen. Sie können sie auch für Links verwenden, die Sie aus Apps oder auf Ihren Mobilgeräten kopieren.

In Bezug auf das Volumen sagen Ihnen die von diesen Websites erstellten Berichte nicht so viel aus, als wenn Sie den Link selbst überprüfen. Die von ihnen bereitgestellten Informationen sind jedoch wahrscheinlich von größerem Nutzen für Sie.

Abschluss

Es gibt viele verschiedene Möglichkeiten, sich über Links zu informieren, bevor Sie sich entscheiden, ihnen zu folgen.

Wenn Sie neugierig auf einen Link sind, können Sie einfach mit der Maus über den Link fahren, um zu erfahren, wohin er führt. Wenn Sie mehr über einen Link erfahren möchten, erfahren Sie bei der Überprüfung des Links und der Website, die ihn erstellt hat. Und wenn Sie sich wegen eines Links Sorgen machen, können Sie ihn von einem Online-Dienst überprüfen lassen.