Jeśli jesteś jednym z 1,6 miliarda użytkowników WhatsApp, korzystasz już z szyfrowania end-to-end (E2EE). Ta bezpieczna forma komunikacji oznacza, że każda wiadomość wysłana do kogoś może zostać odczytana tylko przez odbiorcę — takie wiadomości czatu nie mogą zostać przechwycone przez osoby trzecie, w tym rządy i przestępców.

Niestety przestępcy używają również szyfrowania do ukrywania swoich śladów podczas robienia złośliwych rzeczy, co sprawia, że bezpieczne aplikacje do przesyłania wiadomości są głównym celem regulacji rządowych. W ostatnich wiadomościach Rada Europy przygotowała projekt rezolucji regulującej E2EE, kierując się do Komisji Europejskiej w celu uzyskania jej ostatecznego kształtu.

Pytanie brzmi, czy jesteśmy na skraju utraty prywatności w komunikatorach?

Terror Spike wprawia w ruch mechanizmy UE

W następstwie niedawnych ataków we Francji i Austrii premierzy obu krajów, odpowiednio Emmanuel Macron i Sebastian Kurz, przedstawili 6 listopada projekt rezolucji Rady Unii Europejskiej (CoEU) mający na celu uregulowanie szyfrowania typu end-to-end praktyki.

CoEU jest organem wnioskującym, który wyznacza kierunki polityki, natomiast Komisja Europejska będzie na jego podstawie przygotowywać projekty aktów prawnych, które mogą zostać podjęte. Na szczęście, jako otwarcie legislacyjne, projekt rezolucji nie jest tak problematyczny dla prywatności, jak można by się spodziewać:

- Uchwała nie zawiera żadnych konkretnych propozycji zakazu E2EE.

- Nie proponuje implementacji backdoorów do protokołów szyfrowania.

- Potwierdza przestrzeganie przez UE silnych praw do szyfrowania i prywatności.

- Służy jako zaproszenie dla ekspertów do pełnego zbadania środków bezpieczeństwa w ramach „bezpieczeństwa pomimo szyfrowania”.

W rezolucji proponuje się jednak ukierunkowane podejście:

“Competent authorities must be able to access data in a lawful and targeted manner, in full respect of fundamental rights and the data protection regime, while upholding cybersecurity.”

Biorąc pod uwagę tendencję rządów do rozszerzania zakresu ważnych celów, może to również obejmować zgodne z prawem protesty. W przypadku Francji może to być ruch Żółtych Kamizelek, który został zepchnięty z Facebooka do bezpiecznej aplikacji Telegram.

Co ciekawe, Telegram był tą samą aplikacją, którą Rosja zablokowała, ponieważ zespół programistów odmówił stworzenia backdoora dla rządu. Europejski Trybunał Praw Człowieka (ETPC) uznał taki zakaz za wyraźne naruszenie wolności wypowiedzi. Orzeczenie zaowocowało zniesieniem przez Rosję dwuletniego zakazu Telegramu .

Czy orzeczenie w sprawie telegramu Europejskiego Trybunału Praw Człowieka służy jako zabezpieczenie na przyszłość?

Niestety wydaje się, że tak nie jest. W 2019 roku ETPC orzekł, że wolność wypowiedzi na temat Holokaustu nie stanowi prawa człowieka. Jednocześnie sąd orzekł, że ta sama swoboda wypowiedzi na temat ludobójstwa Ormian stanowi prawo człowieka do wolności słowa. Te niespójne orzeczenia pokazują, że ETPC nie przestrzega uniwersalnych standardów.

Czy projekt rezolucji UE ma na Ciebie wpływ?

Jeśli martwisz się, że WhatsApp, Telegram, Viber i inne aplikacje E2EE nagle narażą Cię na ataki hakerów i eksploratorów danych, nie bądź. W UE prawdopodobnie mamy do czynienia z rozwiązaniem hybrydowym, w którym organy ścigania muszą dostarczać sądom wystarczające uzasadnienie, aby naruszyć prywatność.

Z drugiej strony, w sferze Five Eyes wydaje się, że istnieje ogromny nacisk na wprowadzenie przepisów dotyczących tylnych drzwi do aplikacji komunikatorów E2EE. Odzew ze strony obywateli i organizacji pozarządowych, takich jak Electronic Frontier Foundation, będzie miał kluczowe znaczenie dla powstrzymania tak restrykcyjnych przepisów dotyczących kryptografii.

Powiązane: Co to jest nadzór „pięć oczu”?

Śliski stok rządów regulujących kryptografię

Nie jest tajemnicą, że narody na całym świecie chętnie podważają prywatność obywateli w imię rzekomego bezpieczeństwa narodowego. Ta szarża jest zwykle prowadzona przez sojusz wywiadowczy Five Eyes . Starają się wdrożyć jak najszersze podejście – nakazując programistom integrować backdoory z ich aplikacjami . Umożliwiłoby to rządom i firmom technologicznym dostęp do dowolnych danych prywatnych.

Chociaż rządy retorycznie twierdzą, że mają zabezpieczenia przed nadużyciami, ich osiągnięcia są mniej niż znakomite. Jak ujawnił Snowden , wydaje się, że nie mają skrupułów w postrzeganiu prawa obywateli do prywatności i unikania nadużyć. Co więcej, backdoory są łatwo wykorzystywane przez cyberprzestępców, powodując ogromne szkody gospodarcze i erozję zaufania.

Wymagane tylne drzwi nie są jeszcze rzeczywistością, ale rządy mogą użyć potężnego arsenału perswazji w dowolnym momencie, gdy ma miejsce akt przestępczy/terrorystyczny. Dlatego rządy mają stały impuls do podważania ochrony prywatności, argumentując, że:

- Terroryści/przestępcy mają taki sam dostęp do szyfrowanych protokołów komunikacyjnych, jak praworządni obywatele.

- Dlatego zaszyfrowane protokoły komunikacyjne muszą zostać podważone dla dobra przestrzegających prawa obywateli.

Próba osiągnięcia równowagi między nimi jest procesem ciągłym, ostatnio nagłośnionym przez państwa członkowskie UE.

Dlaczego szyfrowanie E2E jest ważne?

Kiedy ludzie nie chcą myśleć o konsekwencjach stanu nadzoru, często uciekają się do podstawowego argumentu:

“I have nothing to hide.”

Niestety przestrzeganie takiej naiwności nie chroni twojego życia przed nadużyciami. Jak pokazał afera danych Facebook-Cambridge Analytica , należy traktować ich dane osobowe z taką samą rygorem, z jakim chroni się własność w swoim domu. Kiedy pozbędziesz się protokołów szyfrowania E2E, tworzysz środowisko, które pielęgnuje:

- Autocenzura jako sposób myślenia.

- Hakowanie i szantaż.

- Niezdolność do bycia skutecznym dysydentem politycznym lub dziennikarzem.

- Korporacje i rządy wykorzystują Twój profil psychologiczny przeciwko Tobie.

- Zmniejszenie odpowiedzialności rządów za ich negatywną politykę.

- Brak możliwości skutecznej ochrony własności intelektualnej.

Tak jak przestępcy mają łatwy dostęp do broni palnej, pomimo jej zakazu i ścisłej kontroli na całym świecie, tak samo przestępcy nabywają inne metody komunikacji. Jednocześnie osłabienie E2EE naraziłoby przedsiębiorstwa i indywidualnych obywateli na szereg nadużyć.

Jakie opcje E2EE masz do dyspozycji?

Backdoory w komunikatorach mogą wystąpić na trzy sposoby:

- Przypadkowo z powodu złego kodowania, które jest później załatane, gdy luka zostanie wykryta.

- Celowo przez agencje rządowe wywierające wewnętrzną presję na firmy.

- Celowo i otwarcie przez ustawodawstwo.

Do trzeciego scenariusza musimy jeszcze dojść. W międzyczasie, wybierając bezpieczną aplikację do przesyłania wiadomości, staraj się przestrzegać tych wskazówek dotyczących bezpieczeństwa:

- Wybierz aplikacje, które mają dobrą historię odporności na nacisk i są wysoko oceniane przez użytkowników.

- Jeśli masz taką możliwość, wybierz bezpłatne oprogramowanie open source — aplikacje FOSS. Są to aplikacje oparte na społeczności, więc implementacja backdoora zostałaby szybko ujawniona. Czasami znajdziesz te aplikacje pod akronimem FLOSS — darmowe/wolne oprogramowanie o otwartym kodzie źródłowym.

- Korzystając z poczty e-mail, spróbuj użyć platform pocztowych z protokołami szyfrowania PGP lub GPG.

Biorąc pod uwagę te czynniki, oto kilka dobrych aplikacji komunikatorów E2EE o otwartym kodzie źródłowym:

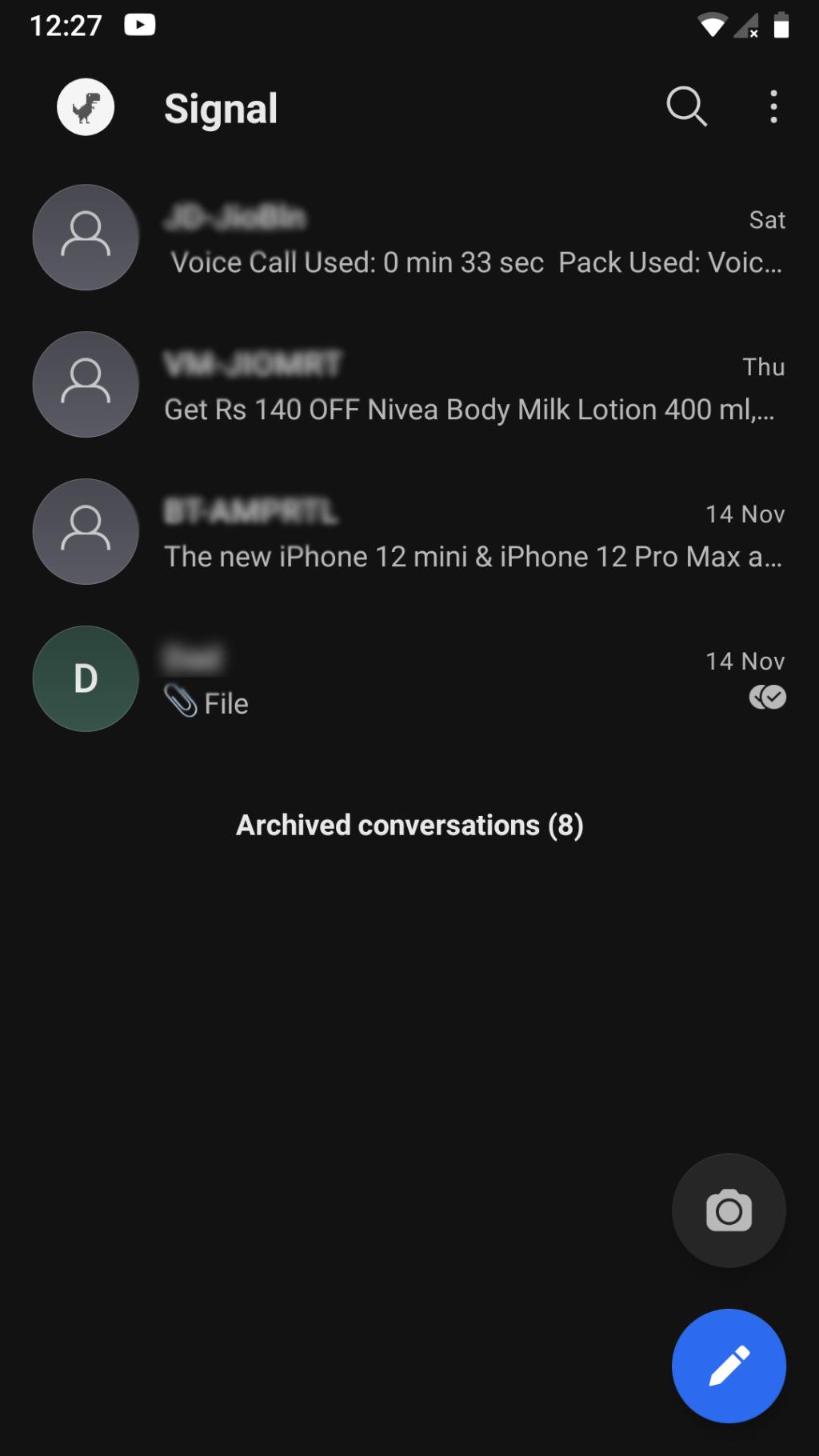

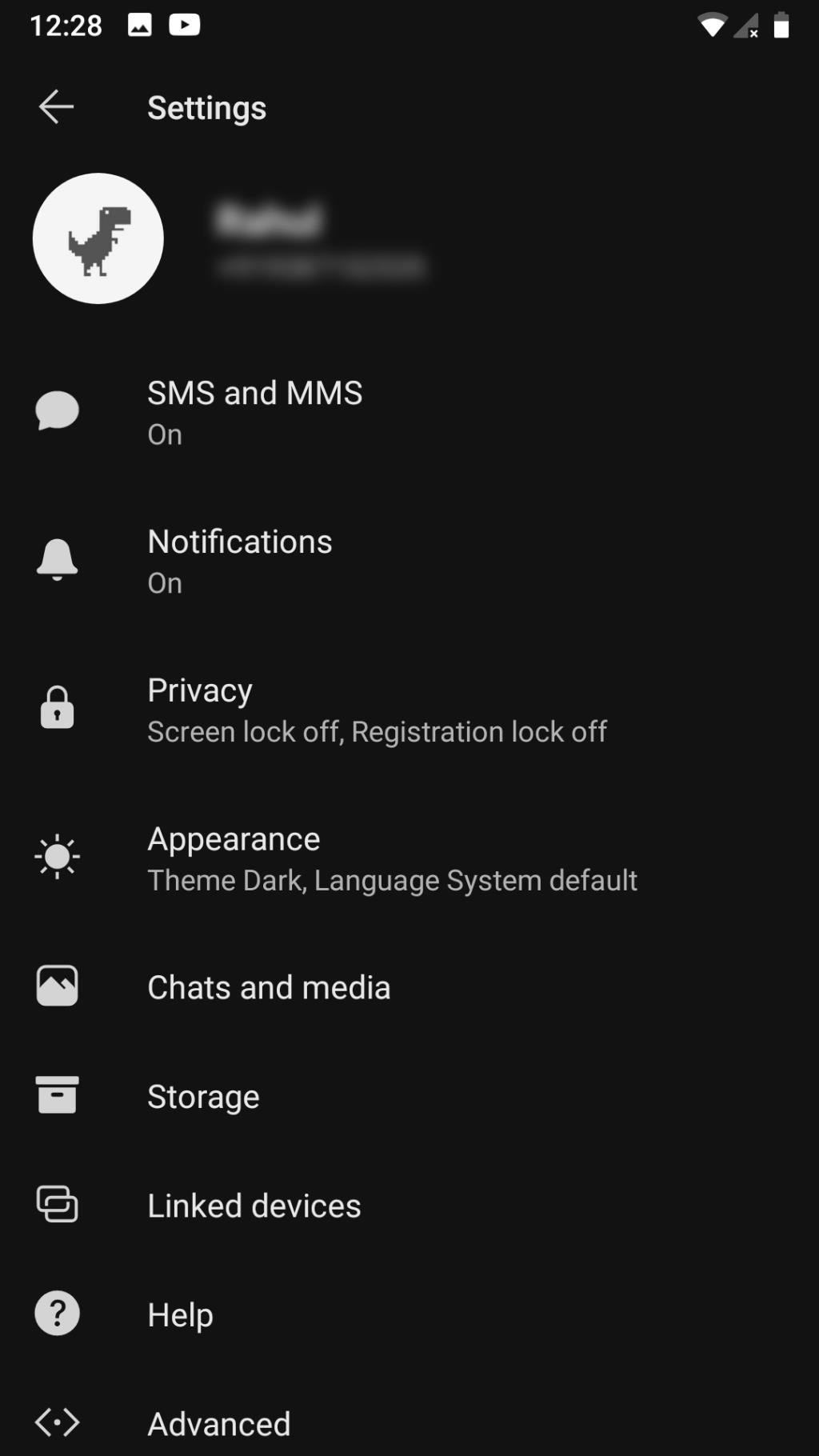

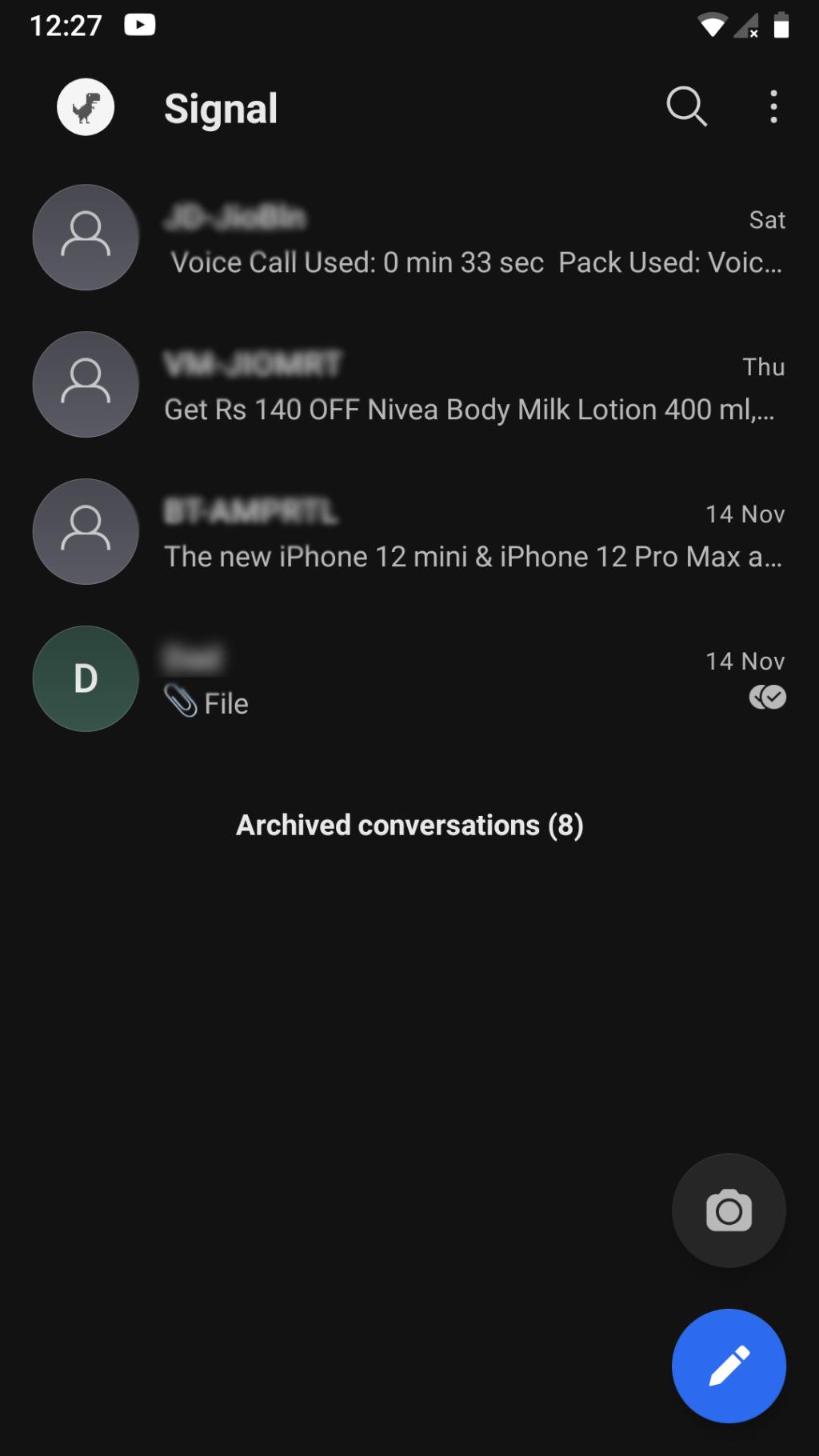

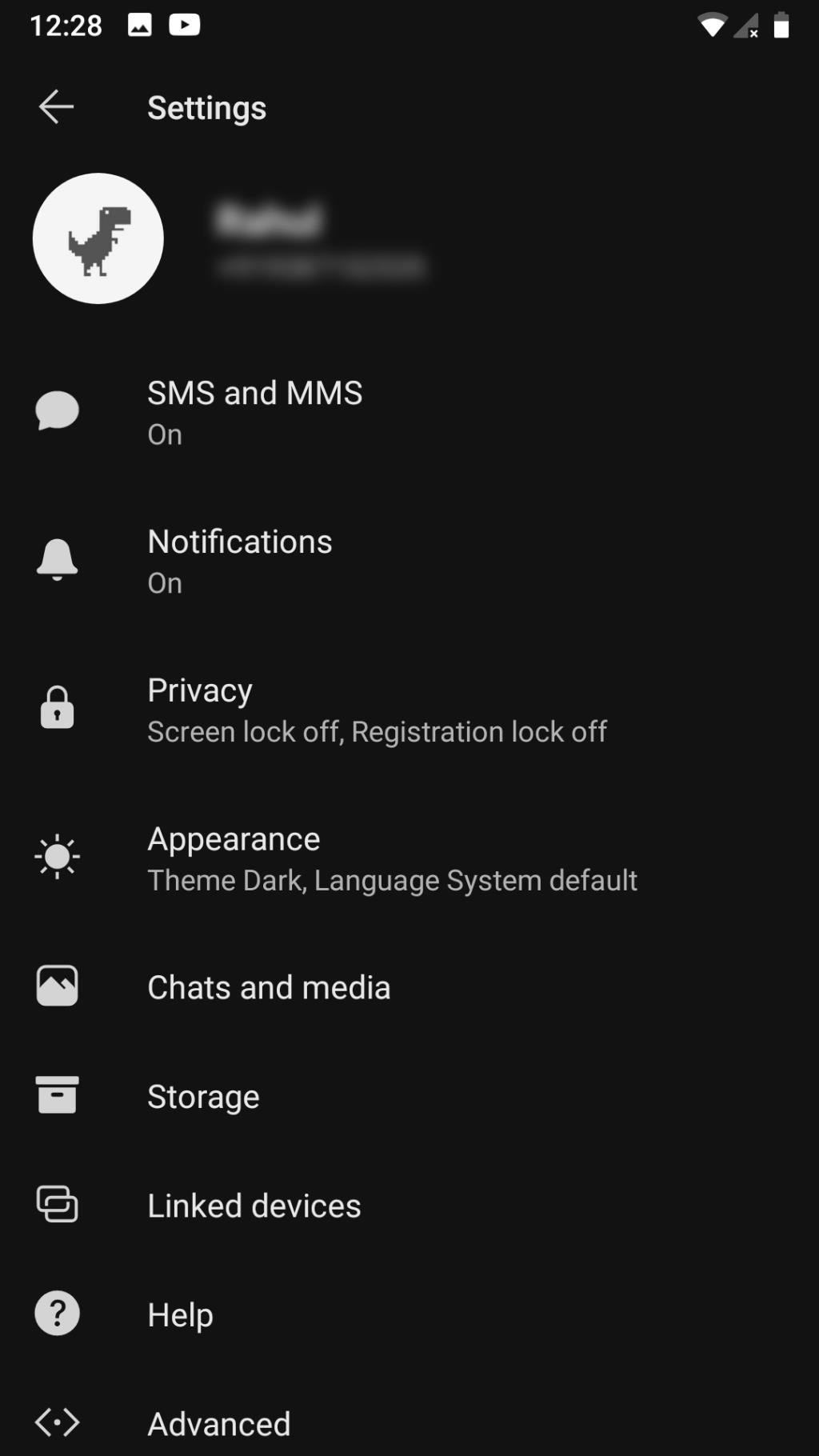

Sygnał

Signal stał się ulubieńcem wielu użytkowników dbających o prywatność i nie bez powodu. Zatrudnia Perfect Forward Secrecy (PFS) dla wszystkich typów wiadomości: tekstowych, audio i wideo. Signal nie rejestruje również Twojego adresu IP, jednocześnie dając Ci możliwość wysyłania samozniszczalnych wiadomości. Na urządzeniach z Androidem możesz nawet ustawić ją jako domyślną aplikację do wysyłania SMS-ów.

Jednak Signal wymaga rejestracji numeru telefonu, a także nie zapewnia uwierzytelniania dwuskładnikowego (2FA). Ogólnie rzecz biorąc, ta aplikacja komunikatora zgodna z RODO, dostępna na wszystkie platformy, nie została jeszcze przebita.

Pobierz : Sygnał na Androida | iOS | Okna (bezpłatne)

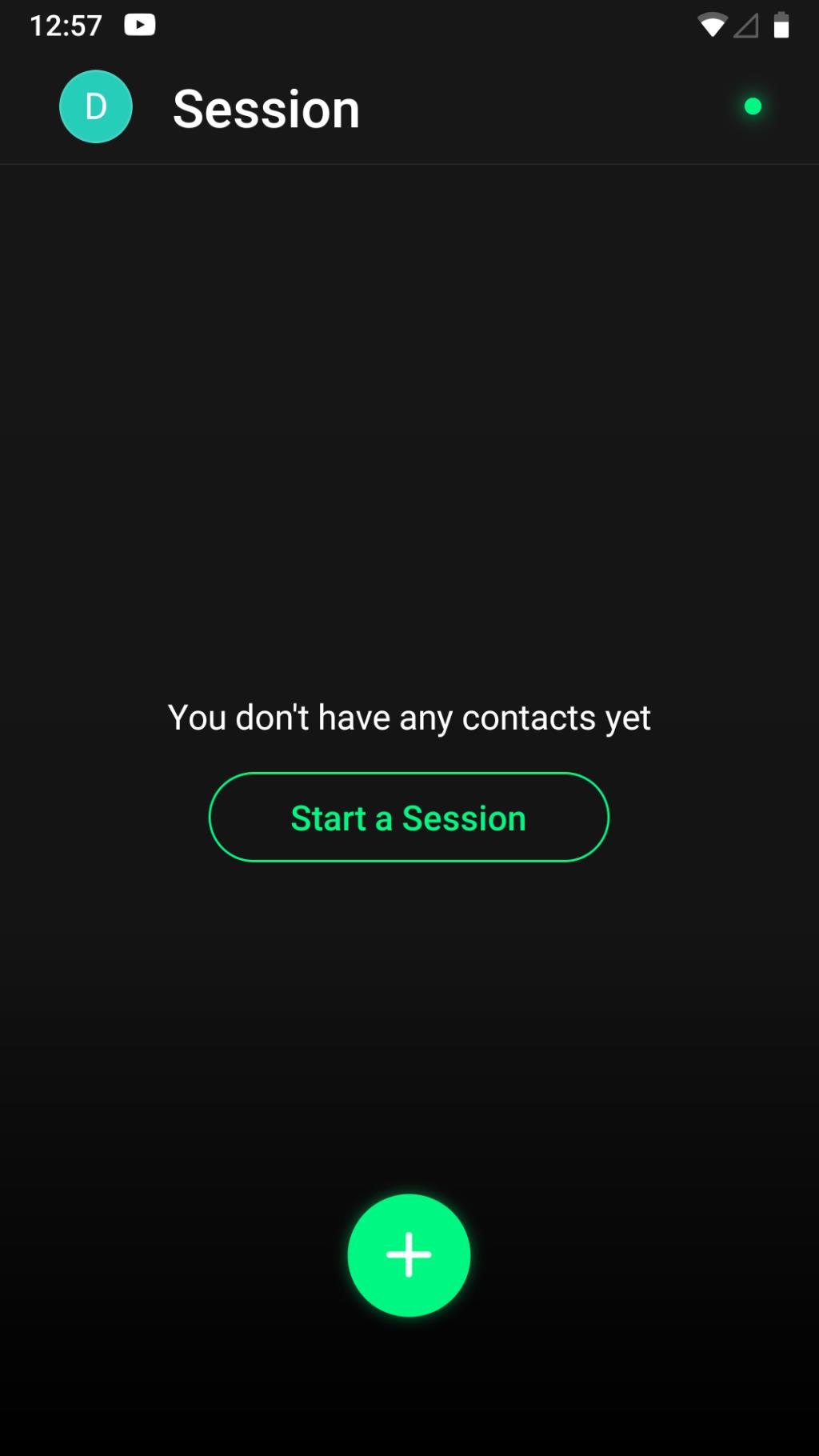

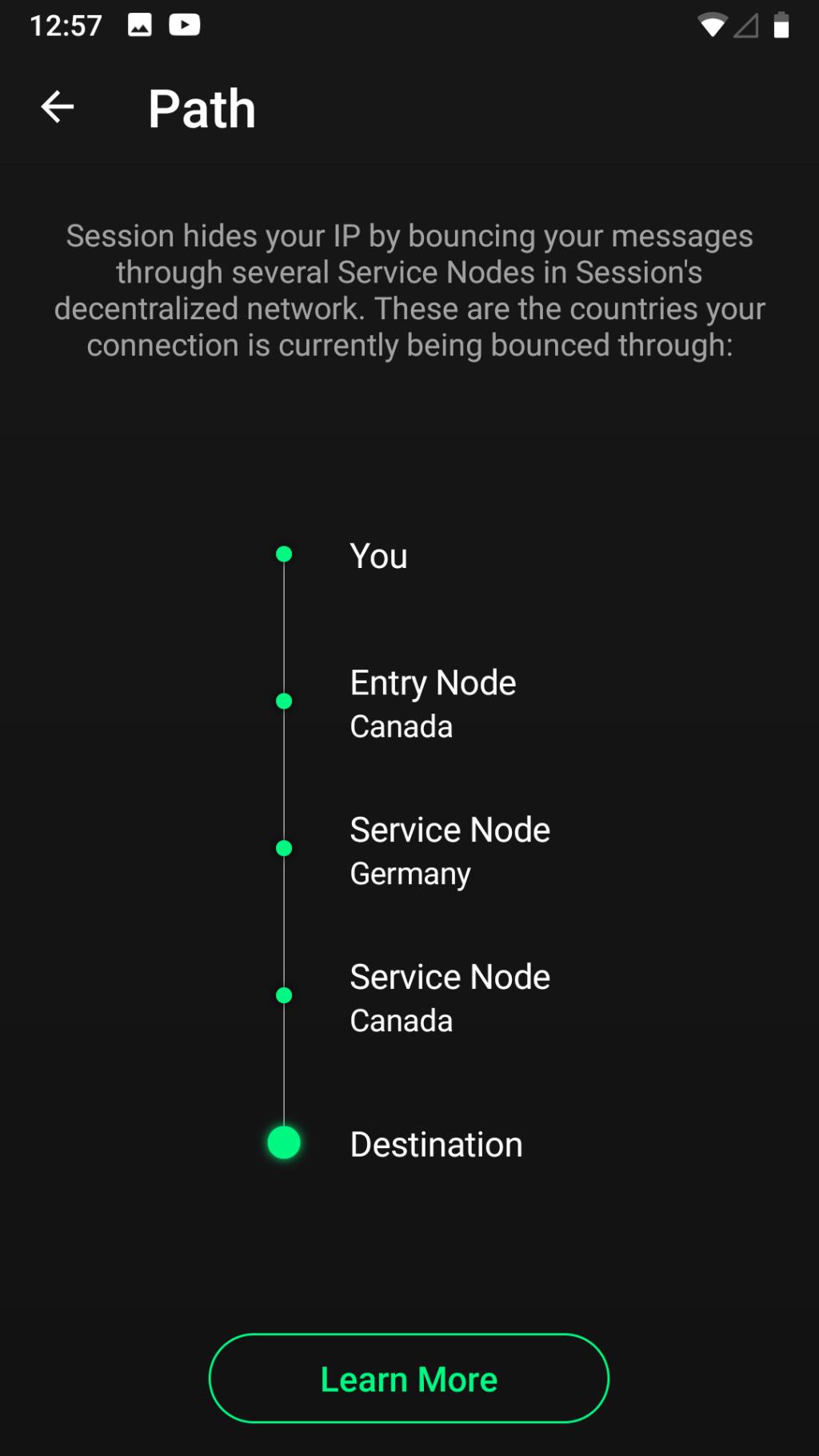

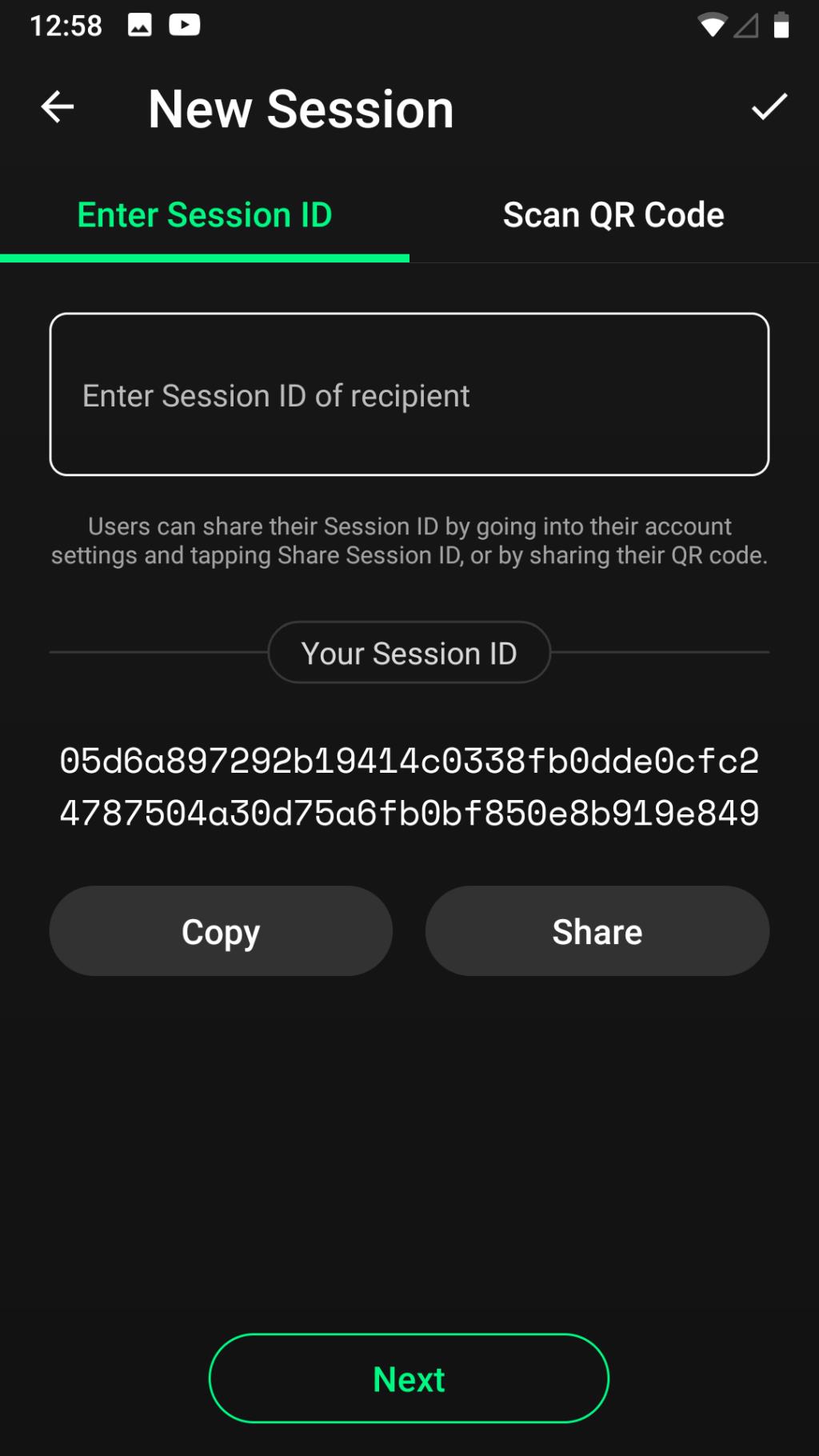

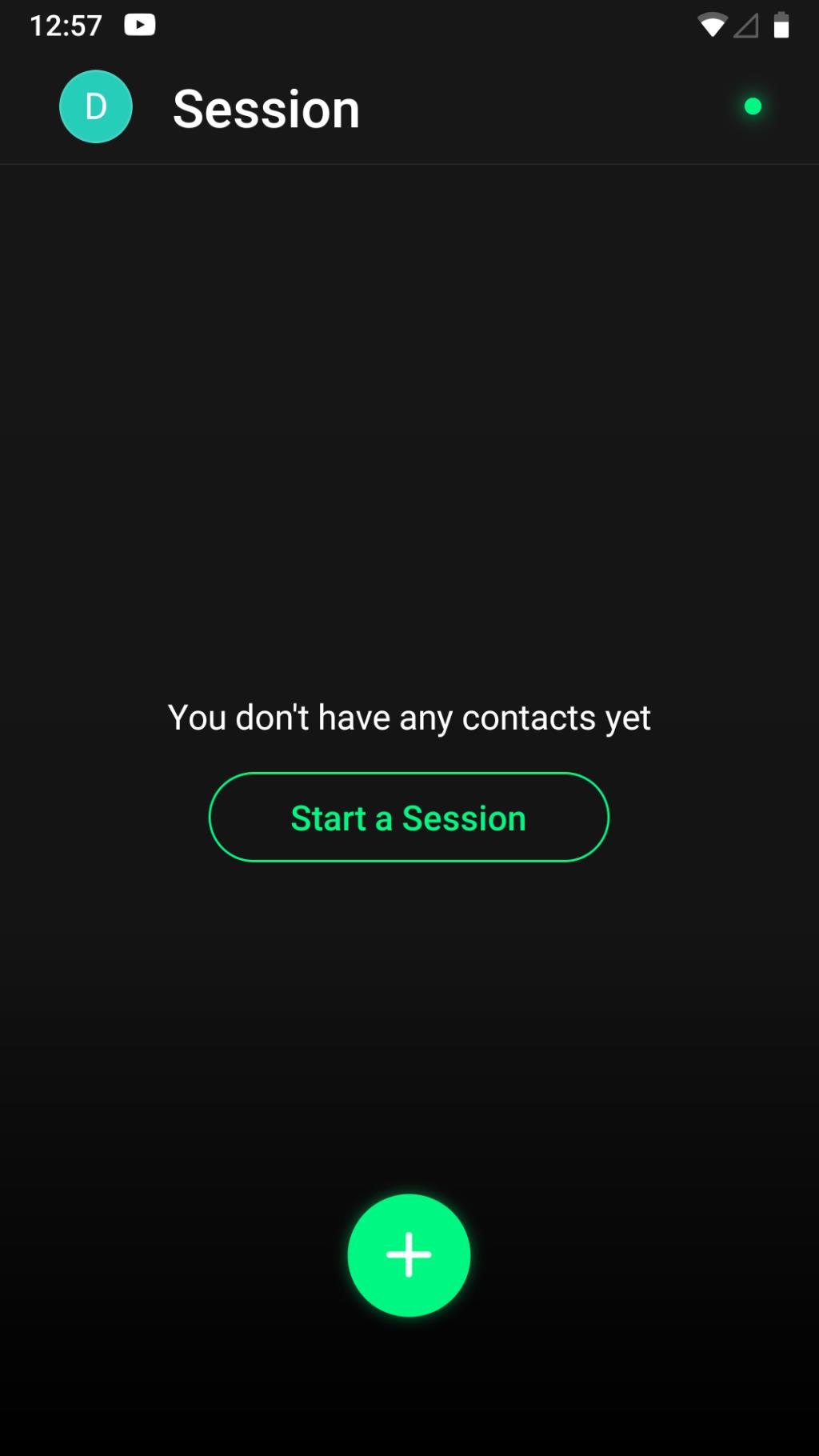

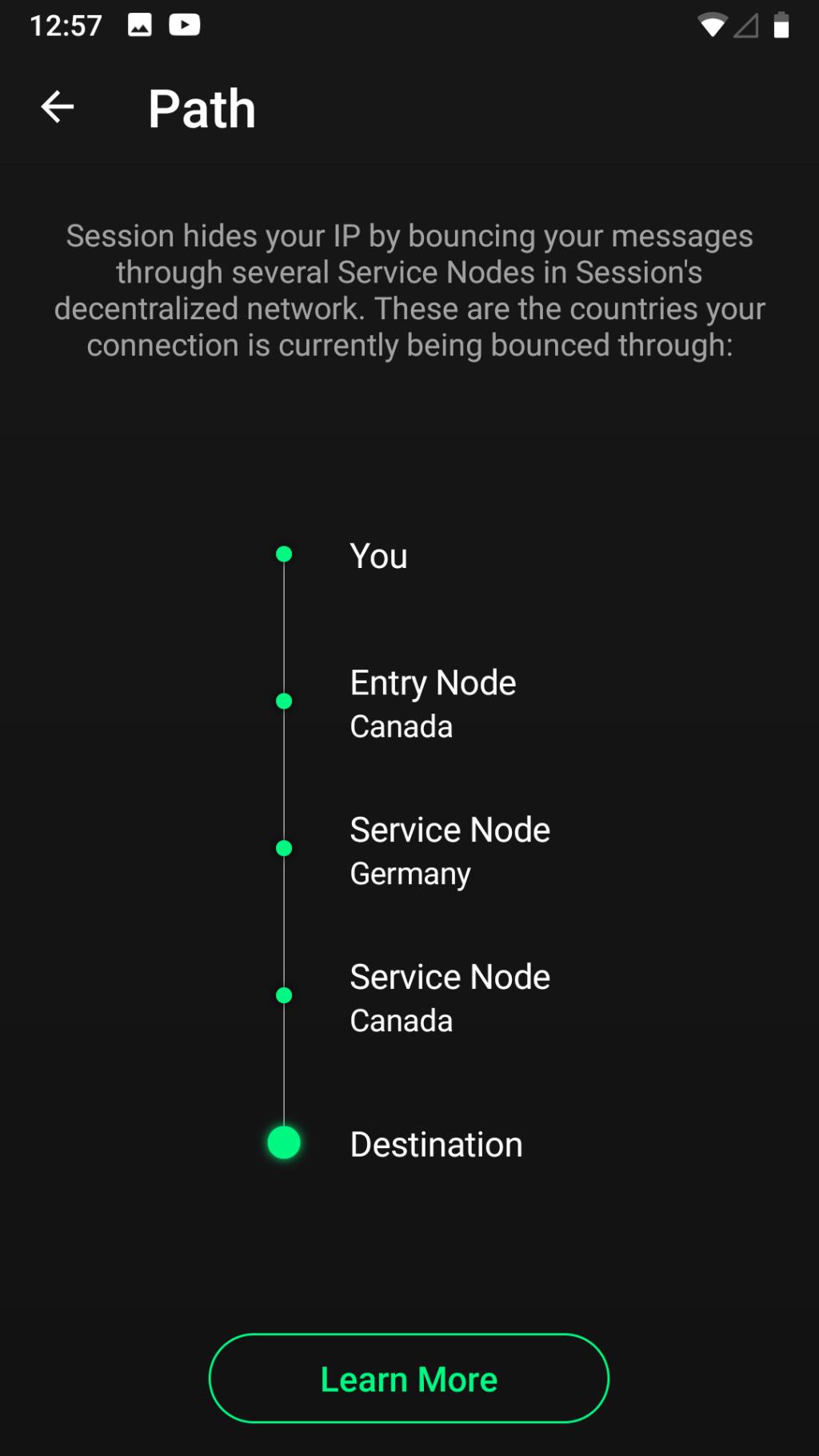

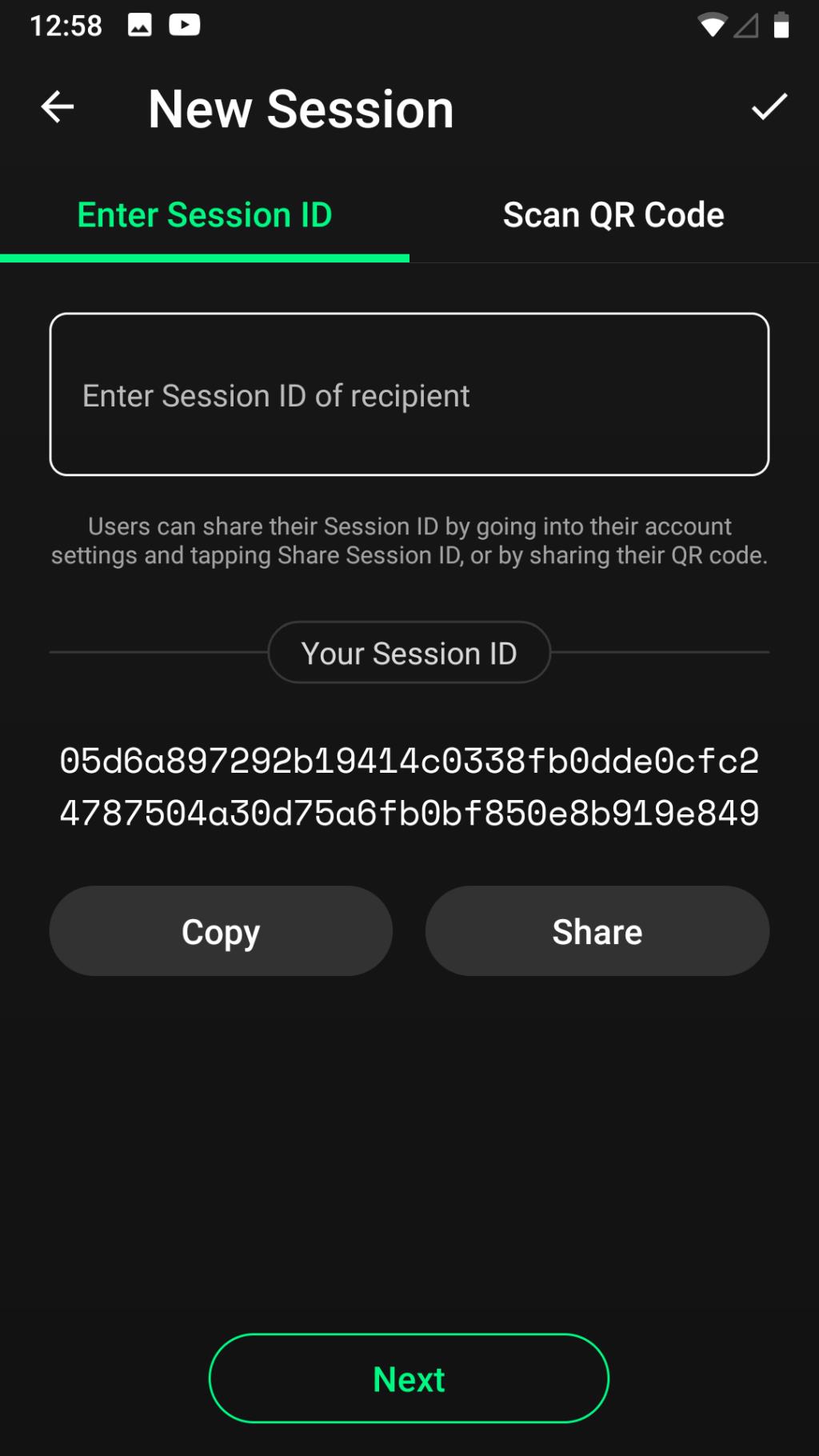

Sesja

Sesja, będąca odgałęzieniem Signala (widelec), ma na celu posiadanie jeszcze bardziej potężnych funkcji bezpieczeństwa niż Signal. W tym celu zintegrował wszystkie funkcje Signal, ale pominął wymóg posiadania numeru telefonu lub adresu e-mail do rejestracji. Nie rejestruje żadnych metadanych ani adresów IP, ale nadal nie obsługuje 2FA.

Jego rozwój open source wciąż trwa, więc możesz napotkać błędy. Co więcej, jego protokół Onion Routing, używany przez przeglądarkę Tor, jest również w fazie rozwoju.

Pobierz : Sesja na Androida | iOS | Mac | Okna | Linux (bezpłatny)

Wrzosiec

Całkowicie zdecentralizowany Briar to jedna z najnowszych aplikacji FOSS z protokołami komunikatora E2EE. Wyłącznie na platformę Android, Briar jest rozwiązaniem dla tych, którzy martwią się serwerem przechowującym ich wiadomości. Briar uniemożliwia to, wykorzystując protokoły peer-to-peer (P2P). Oznacza to, że tylko Ty i odbiorca możecie przechowywać wiadomości.

Co więcej, Briar dodaje dodatkową warstwę ochrony za pomocą protokołu Onion Protocol (Tor). Nie musisz podawać żadnych informacji, aby zacząć korzystać z Briar, z wyjątkiem nazwy odbiorcy. Jeśli jednak zmienisz urządzenie, wszystkie Twoje wiadomości staną się nieosiągalne.

Pobierz : Briar na Androida (bezpłatnie)

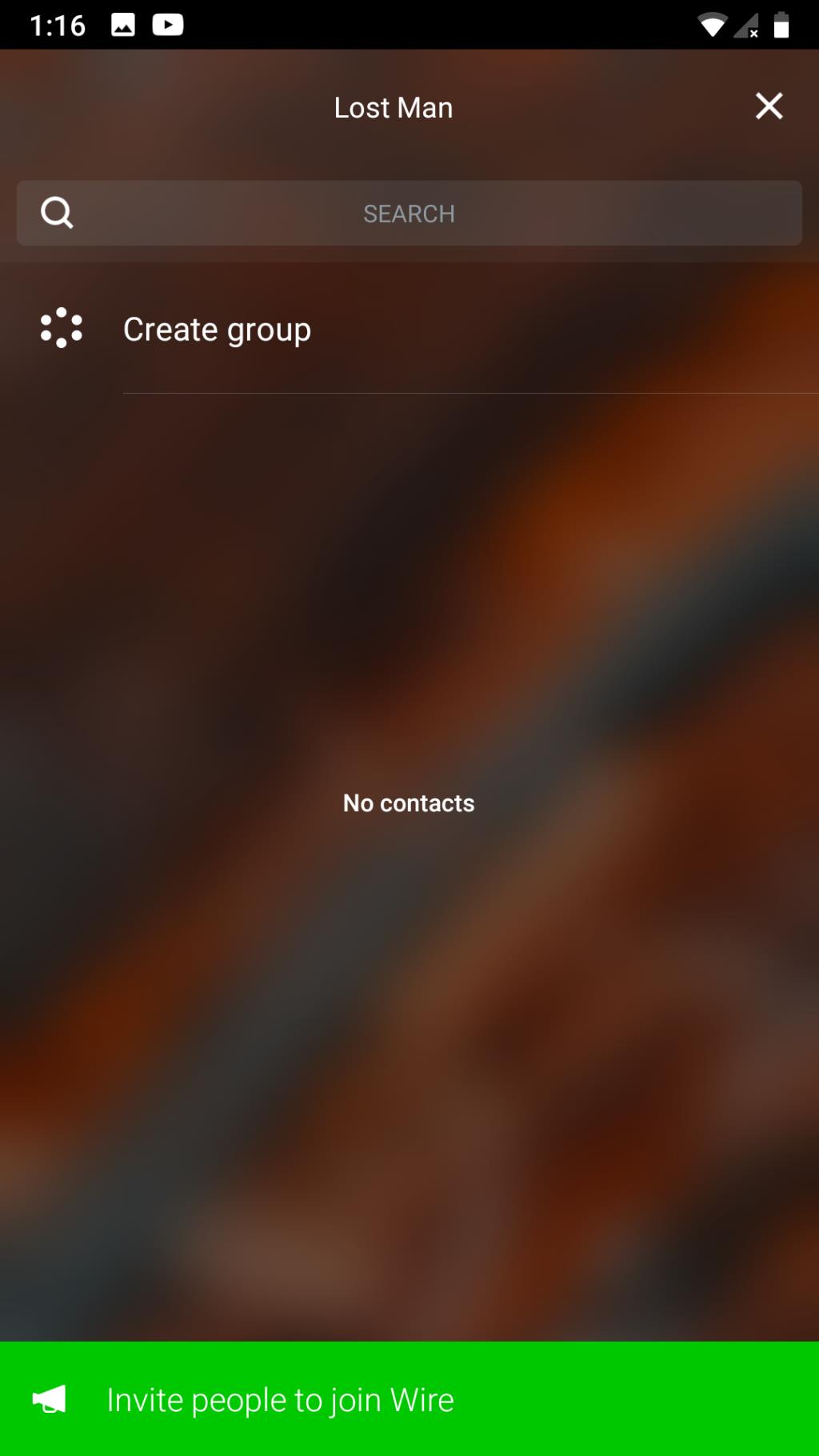

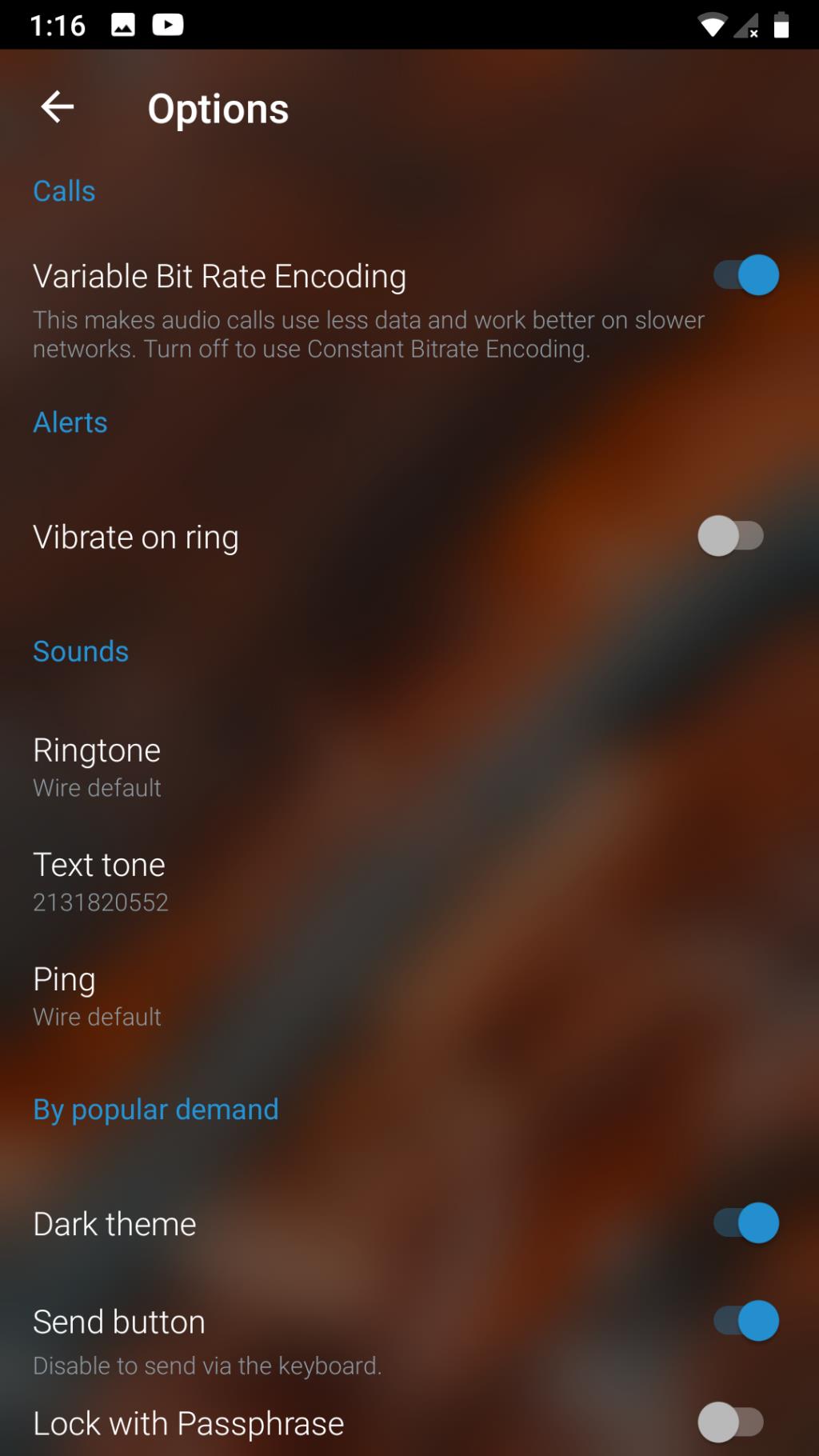

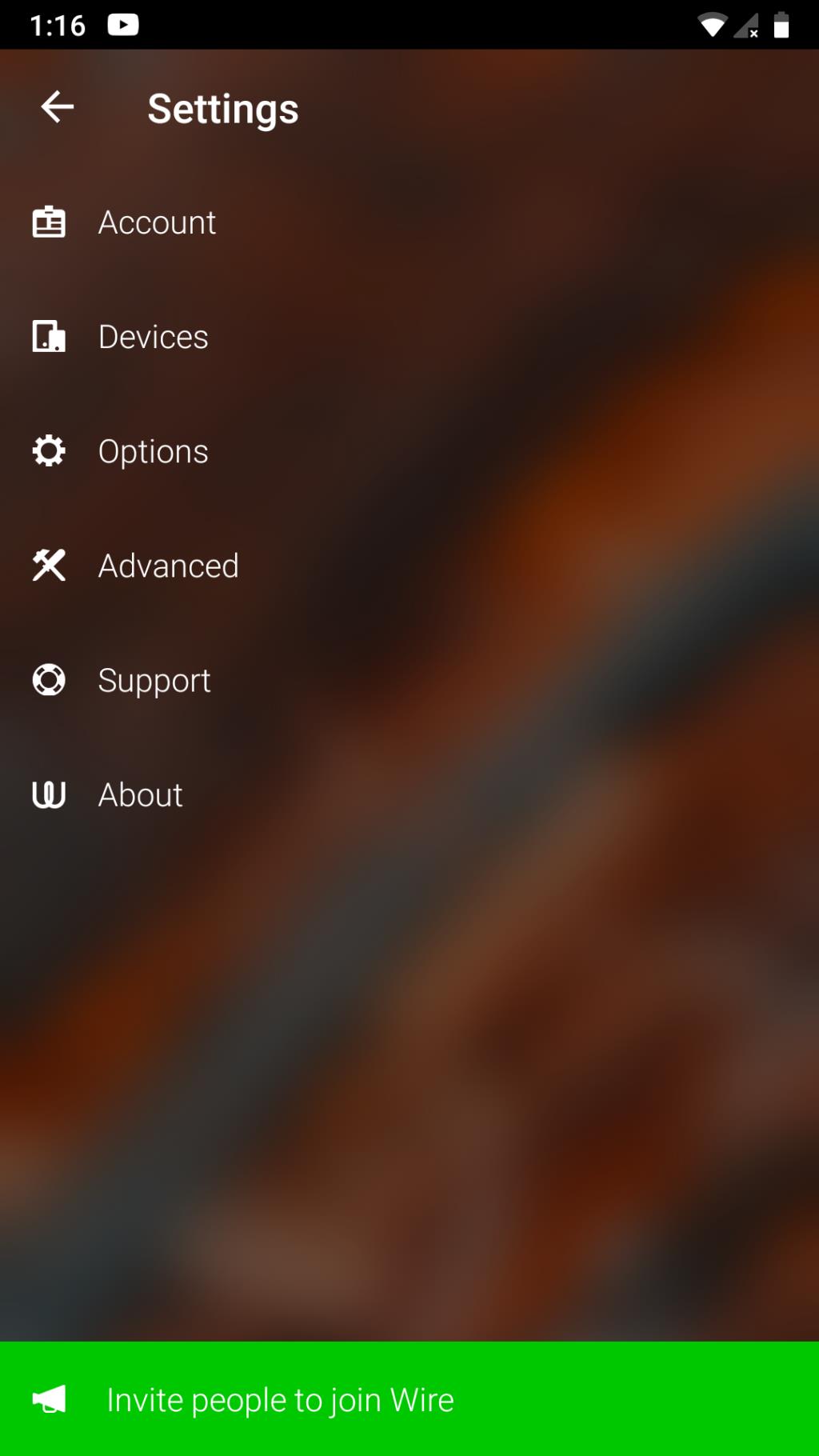

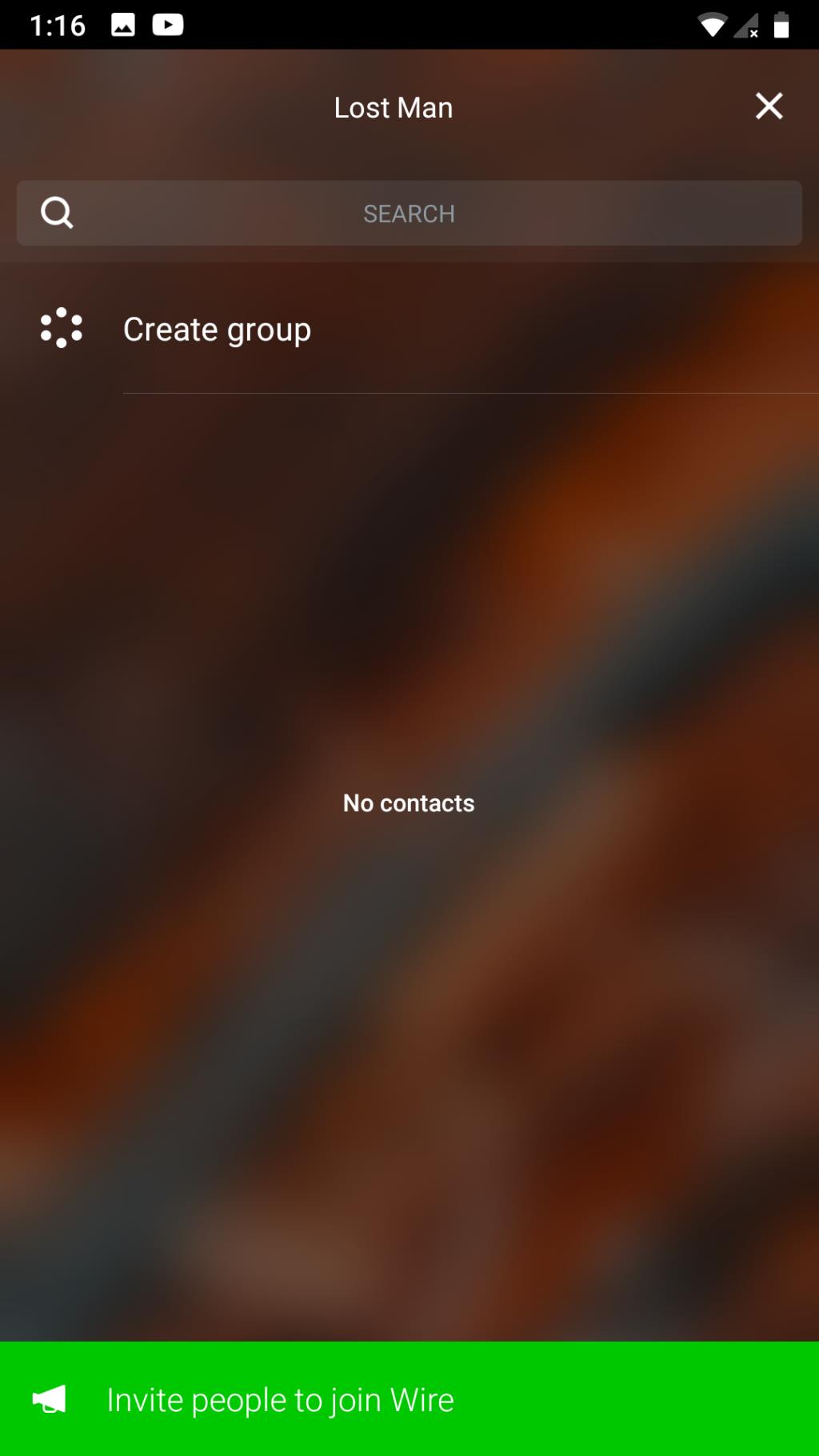

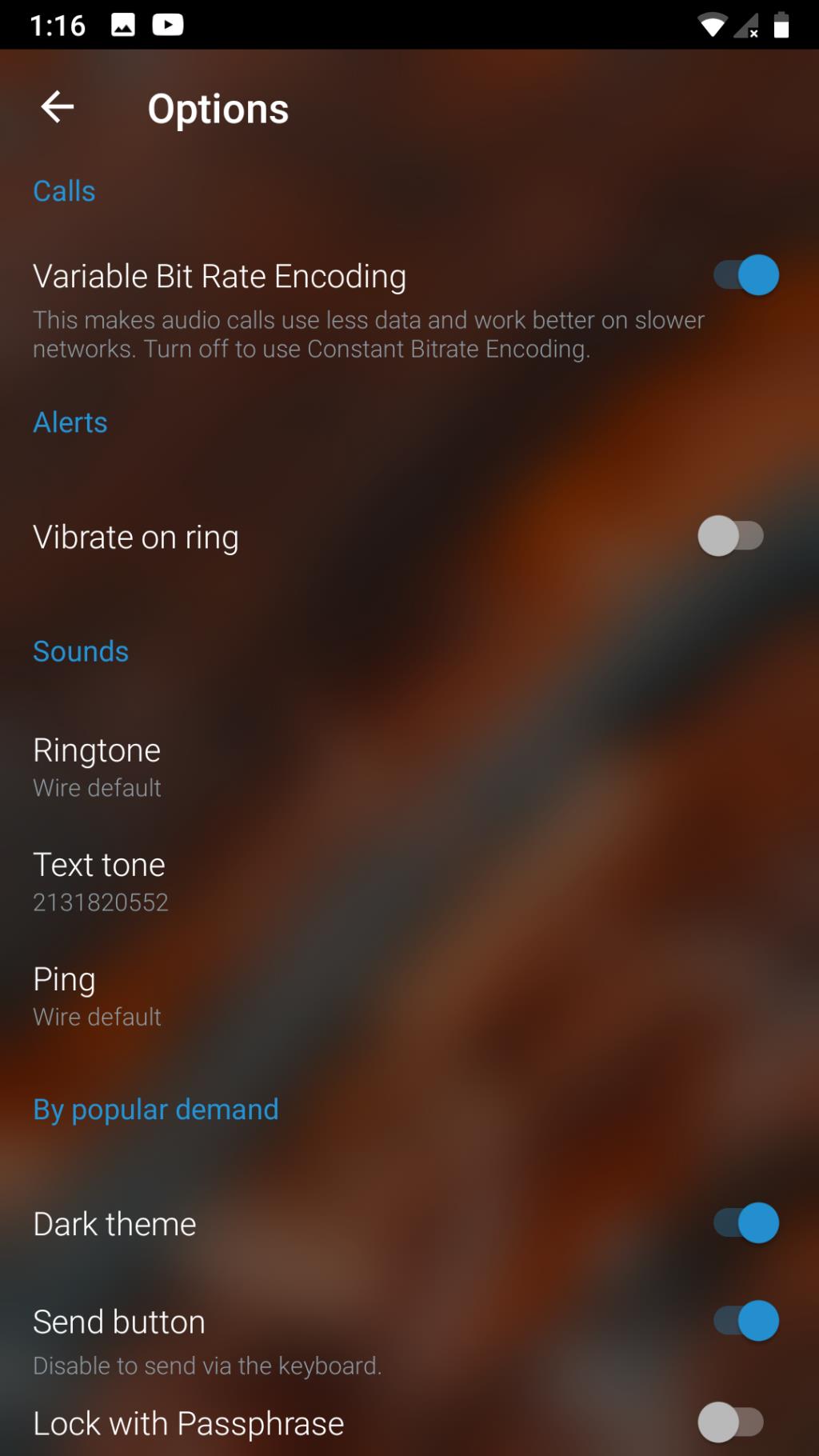

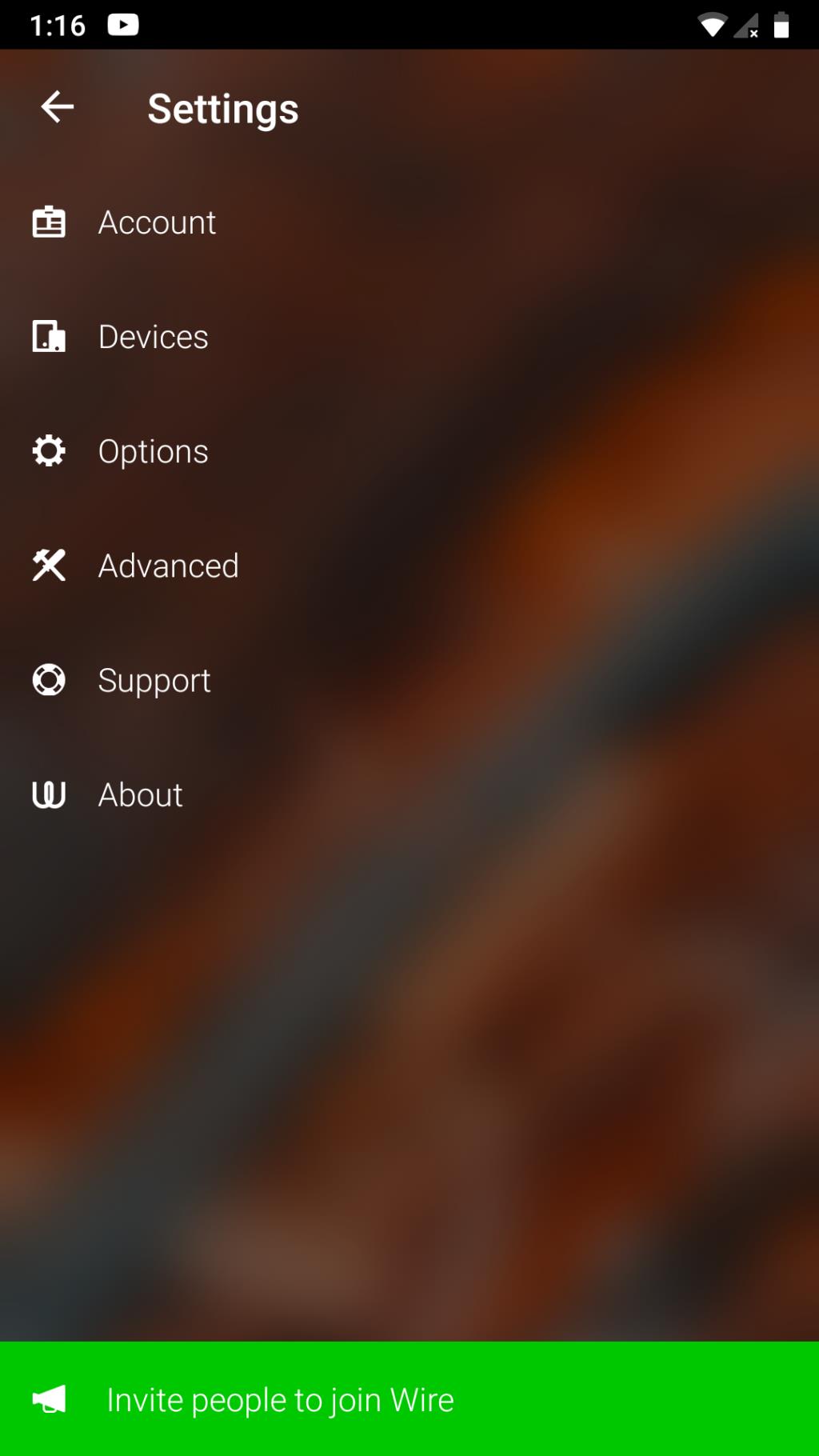

Drut

Chociaż nadal pozostaje open source, Wire jest przeznaczony do przesyłania wiadomości grupowych i udostępniania, dzięki czemu jest idealny dla środowisk biznesowych. Nie jest darmowy, z wyjątkiem kont osobistych. Oprócz protokołów E2EE, Wire wykorzystuje Proteus i WebRTC z PFS, a także samokasujące wiadomości.

Wire wymaga podania numeru telefonu lub adresu e-mail, aby się zarejestrować, oprócz rejestrowania niektórych danych osobowych. Nie obsługuje też 2FA. Niemniej jednak, jego zgodność z RODO, natura open source i najlepsze algorytmy szyfrowania sprawiają, że jest świetny dla organizacji korporacyjnych.

Pobierz : Drut na Androida | iOS | Mac | Sieć | Linux (bezpłatny)

Nie jesteś bezbronny wobec zmieniającej się fali

W końcu, nawet jeśli rządy całkowicie zabronią E2EE lub nakażą backdoory, przestępcy znajdą inne metody. Z drugiej strony mniej zaangażowani obywatele po prostu zaakceptowaliby nowy stan rzeczy: masową inwigilację. Dlatego musimy zachować ostrożność i zawsze starać się zachować nasze podstawowe prawo człowieka do prywatności.