Prawdopodobnie widziałeś samochód Google z zamontowanym aparatem, robiąc zdjęcia w trybie Street View. To niesamowite, że za pomocą komputera lub telefonu możemy zobaczyć miejsca, których nigdy nie odwiedziliśmy.

Ale jeśli prywatność jest dla Ciebie ważna, świadomość, że Joe Bloggs w Sydney w Australii może sprawdzić, jaki samochód zaparkowałeś na podjeździe lub kolor zasłon, może być niepokojący.

Dlatego możesz pomyśleć o zamazaniu swojego domu w Mapach Google. To dość proste – ale czy powinieneś?

Dlaczego ten dom jest zamazany w Mapach Google?

Przeglądając Street View w Mapach Google, możesz zobaczyć wszelkiego rodzaju zabytki, od niezwykłych zwierząt po tę samą osobę fotografowaną wielokrotnie. Niektórzy nawet próbują żartować z samochodu Google Maps, mając nadzieję, że pojawią się w Street View, być może ubrani w dziwny strój.

Podczas powiększania ulic w Mapach Google zauważysz, że twarze są rozmazane. Ta praktyka chroni prywatność, dlatego też niektóre domy są zamazane.

Dlaczego zamazywanie Twojego domu w Mapach Google może pomóc w ochronie prywatności

W przypadku zamazanego domu w Street View nieznajomi nie mogą korzystać z Map Google, aby zobaczyć Twoją nieruchomość.

Jest to dość przydatna opcja, ponieważ ogranicza to, czego potencjalni intruzi, złodzieje lub oszuści mogą się o tobie dowiedzieć. Street View już teraz daje nieznajomym możliwość porównania zapisanego adresu (w zasadzie tylko kodu pocztowego) z nieruchomością sfotografowaną jeszcze w ciągu ostatnich dwóch lat.

Street View może ujawnić znaczne informacje, od zmian w nieruchomości i pojeździe, które zdradzają dobrobyt, po dowiadywanie się, gdzie kierowcy dostarczający umieszczają paczki. Prześladowcy online mogą korzystać z Map Google, aby dowiedzieć się więcej o swoich celach. Zauważono nawet, że ludzie w Mapach Google prowadzą nielegalną aferę. Jeśli tak się stanie, możesz zostać publicznie zidentyfikowany i zawstydzony – a nawet zmuszony do płacenia cichych pieniędzy.

W innych przypadkach za pomocą Street View odkryto nowe domy osób uciekających od agresywnych byłych partnerów.

Niestety, to tylko kilka sposobów, w jakie można nadużywać Map Google. Powiązane: przeglądanie i usuwanie historii lokalizacji w Mapach Google Podsumowując, ukrywanie domu w Mapach Google ma sens z punktu widzenia bezpieczeństwa i prywatności.

Jak zamazać swój dom w Mapach Google

Teraz wiesz, dlaczego domy są rozmyte w Mapach Google, być może myślisz, że to jest coś, co chcesz wypróbować.

Jednak przed kontynuowaniem ważne jest, aby zrozumieć, że nie można po prostu zamazać domu w Mapach Google. To trwała zmiana, której nie można cofnąć.

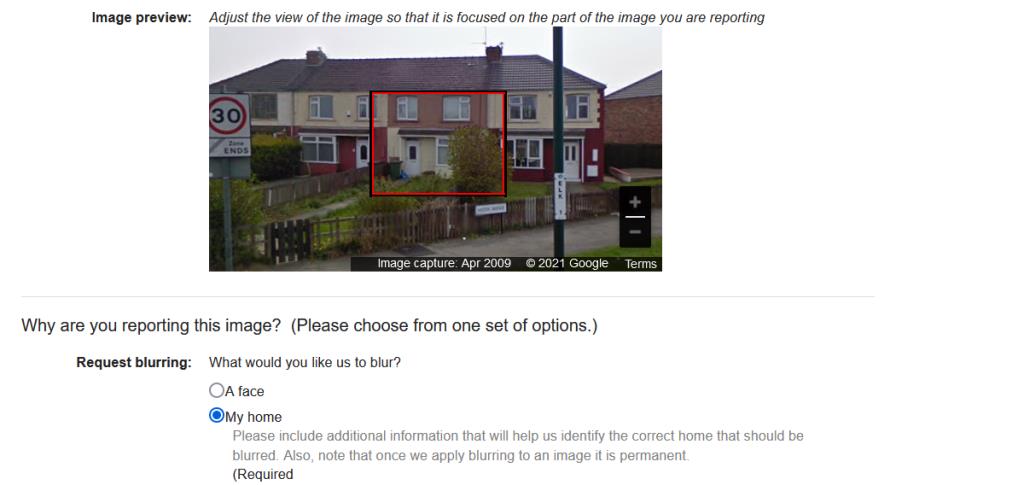

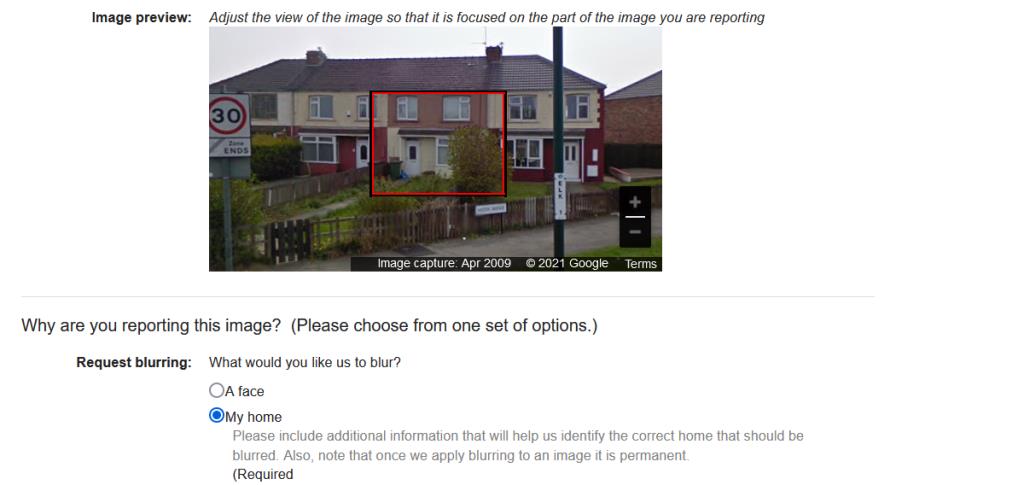

Aby zamazać swój dom w Street View w Mapach Google:

- Otwórz maps.google.com

- Przejdź do swojego domu

- Przeciągnij ikonę Street View na drogę obok Twojego domu

- Skoncentruj widok na swojej nieruchomości

- W prawym dolnym rogu kliknij Zgłoś problem

- Tutaj sprawdź, czy adres jest poprawny (jeśli nie, wróć i spróbuj ponownie)

- Następnie dostosuj podgląd obrazu, aby skupić się na swoim domu

- W sekcji Dlaczego zgłaszasz ten obraz użyj narzędzia Prośba o zamazanie

- Aby zamazać dom, wybierz Mój dom

- Musisz podać dodatkowe informacje w celu obsługi rozmycia, do 1500 znaków, więc podaj tutaj przyczyny dotyczące prywatności

- Podając powód, wprowadź swój adres e-mail w wymaganym polu

- Zakończ weryfikację captcha, a następnie Prześlij

Wkrótce otrzymasz wiadomość podobną do tej:

Hi,

Thank you for reporting quality issues with a Street View image. We're constantly working on improving our imagery, and we're excited to share that every day we are driving (and re-driving!) in more locations all over the world.

Because of the volume of these requests we may not follow up with you directly, but we appreciate your help in identifying this problem.

Sincerely,

The Google Maps Team

Jeśli się powiedzie, zamazanie nieruchomości powinno zostać zakończone w ciągu kilku dni. Pamiętaj, że możesz użyć tego samego narzędzia do zamazywania twarzy, tablic rejestracyjnych, a nawet całych pojazdów. W większości przypadków są one automatycznie zasłaniane przed przesłaniem zdjęć do Street View, ale nie zawsze tak się dzieje.

Dlaczego nie chcesz zamazywać swojego domu w Mapach Google

Choć jest to przydatne, rozmycie domu w Mapach Google może nie być najmądrzejszym pomysłem.

Po pierwsze, jeśli planujesz sprzedać swoją nieruchomość, jej rozmycie w Street View stawia Cię w niekorzystnej sytuacji, jeśli chodzi o znalezienie kupującego. Ponadto nowy właściciel może chcieć zobaczyć swój dom w Mapach Google, ale nie ma możliwości, aby to umożliwić. I nie ma gwarancji, że przyszłe tory samochodu Google Maps będą wiedziały, że nieruchomość zmieniła właściciela. Aha, a rozmycie może być nadużywane w nieprzemyślanych „psiach”.

Następnie musisz rozważyć alternatywy dla Map Google. Mapy Bing, Yandex i Apple mogą zawierać zdjęcia Twojej nieruchomości. Chociaż możesz być w stanie złożyć petycję do tych firm, aby zaciemniły twoją nieruchomość, może to zająć znacznie więcej czasu.

Powiązane: Czy Mapy Apple wyprzedzą Mapy Google?

Jednak rozmycie może również przyciągać pytania: „Dlaczego ten dom jest zamazany? Co ukrywają?” W wielu przypadkach może być lepiej, aby Twój dom wtopił się we wszystkie inne, zamiast przyciągać niepotrzebną uwagę.

Jeśli chodzi o ochronę prywatności, inne witryny mogą zawierać informacje o domu. Na przykład niedawny zakup pozostanie przez jakiś czas na liście w witrynie internetowej poświęconej nieruchomościom. Z pewnością wystarczająco długo, by odsłonić szczegóły i zdjęcia nieruchomości.

Zamazywać czy nie zamazywać?

Zamazywanie właściwości jest z pewnością przydatną opcją w Mapach Google.

Chociaż istnieją narzędzia umożliwiające rozmycie domu, a nawet pojazdów, nie ma mechanizmu cofania tej zmiany. Tak więc, chociaż nikt nie będzie mógł zobaczyć Twojego domu w Street View, to zabezpieczenie prywatności może przynieść odwrotny skutek w dość kosztowny sposób, jeśli chodzi o sprzedaż nieruchomości.

Ostatecznie rozmycie domu w Mapach Google to coś, co wymaga sporo przemyśleń i przemyśleń.