Biorąc pod uwagę, że musimy zabezpieczyć nasze konta internetowe, menedżer haseł ułatwia zadanie. Menedżer haseł nie ogranicza się tylko do zarządzania poświadczeniami, ale zapewnia także szeroki zakres funkcji.

Technicznie rzecz biorąc, wszystkie menedżery haseł oferują podobny zestaw funkcji, ale mają określone różnice. Tutaj przyjrzymy się bliżej Dashlane i zobaczymy, czy powinieneś rozważyć jego użycie.

Co to jest Dashlane?

Dashlane to menedżer haseł, który pozwala przechowywać i zarządzać hasłami do różnych witryn internetowych, a także automatycznie je wypełnia bez konieczności ręcznego wpisywania danych uwierzytelniających. Możesz używać go za darmo z ograniczonymi funkcjami lub zdecydować się na plany premium, aby odblokować wszystkie funkcje.

Chociaż oferuje aplikację komputerową dla systemów Windows i macOS, wkrótce zniknie. Dlatego zaleca korzystanie z rozszerzenia przeglądarki. Oprócz tego dostępne są również aplikacje na iOS i Androida.

W przeciwieństwie do niektórych innych menedżerów haseł, Dashlane wyróżnia się kilkoma odrębnymi funkcjami, takimi jak monitorowanie ciemnej sieci, VPN i inne, które omówimy podczas czytania.

Cechy Dashlane

Dashlane to bogaty w funkcje menedżer haseł, który zapewnia kilka cennych funkcji.

Niektóre z kluczowych funkcji to:

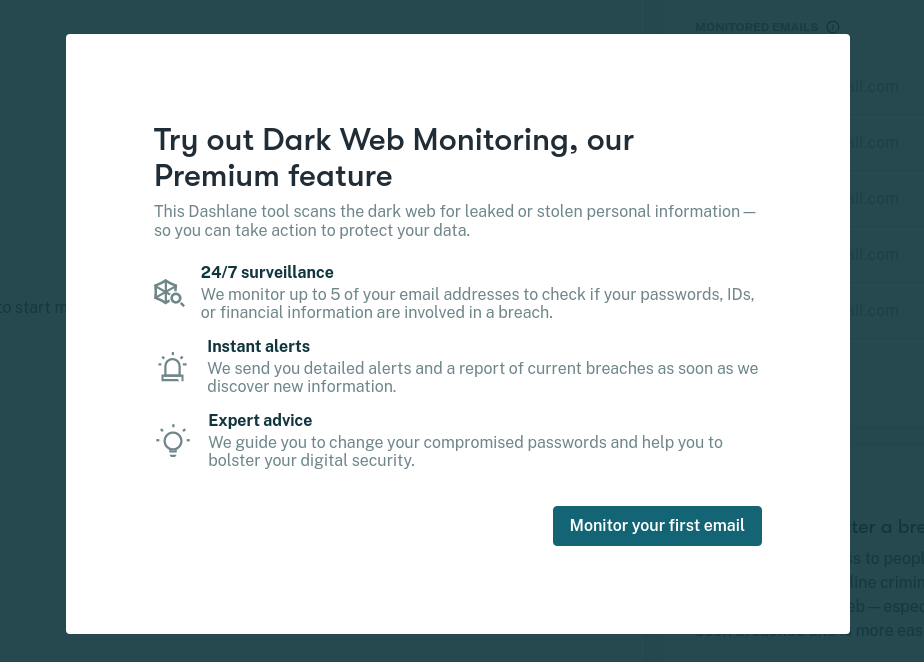

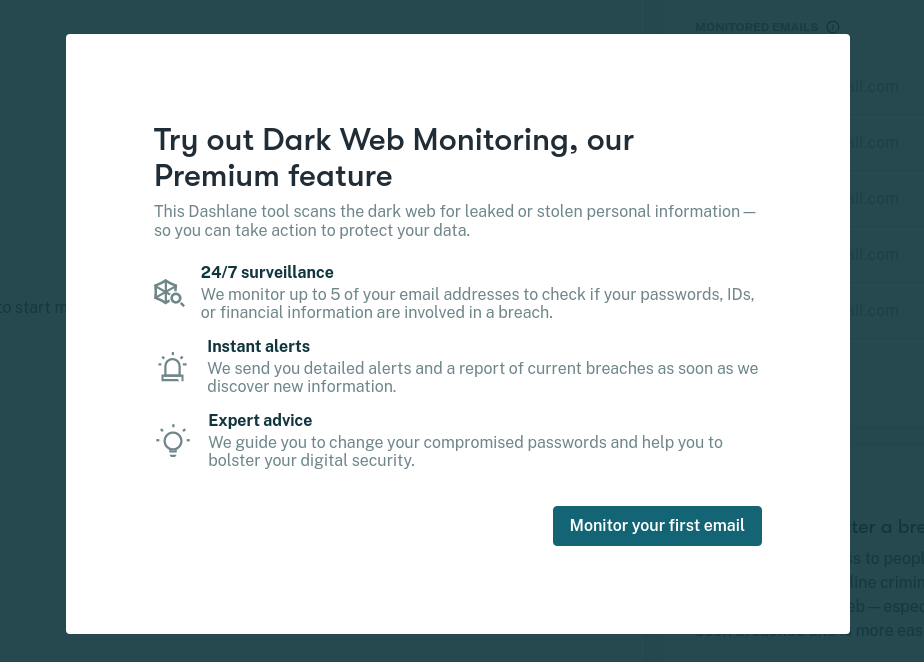

Monitorowanie ciemnej sieci

Zwykle ta funkcja jest dostępna w ramach jednych z najlepszych usług ochrony przed kradzieżą tożsamości . Jednak Dashlane, jako menedżer haseł, zapewnia również tę usługę.

Dzięki monitorowaniu ciemnej sieci otrzymujesz natychmiastowe alerty 24x7, gdy którykolwiek z Twoich adresów e-mail lub szczegółów płatności zostanie wykryty jako zaangażowany w naruszenie danych. Oprócz alertów Dashlane sugeruje również, co należy zrobić, aby zabezpieczyć swoje konto.

Powiązane: Co to jest monitorowanie ciemnej sieci i czy jest to potrzebne?

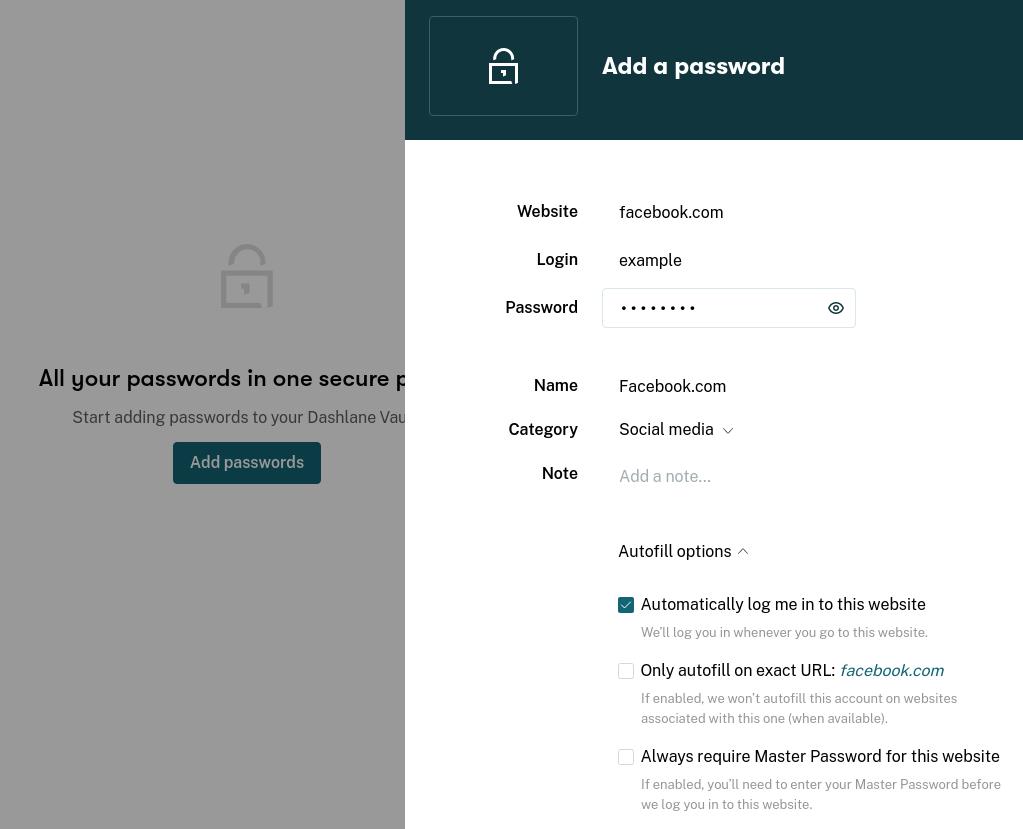

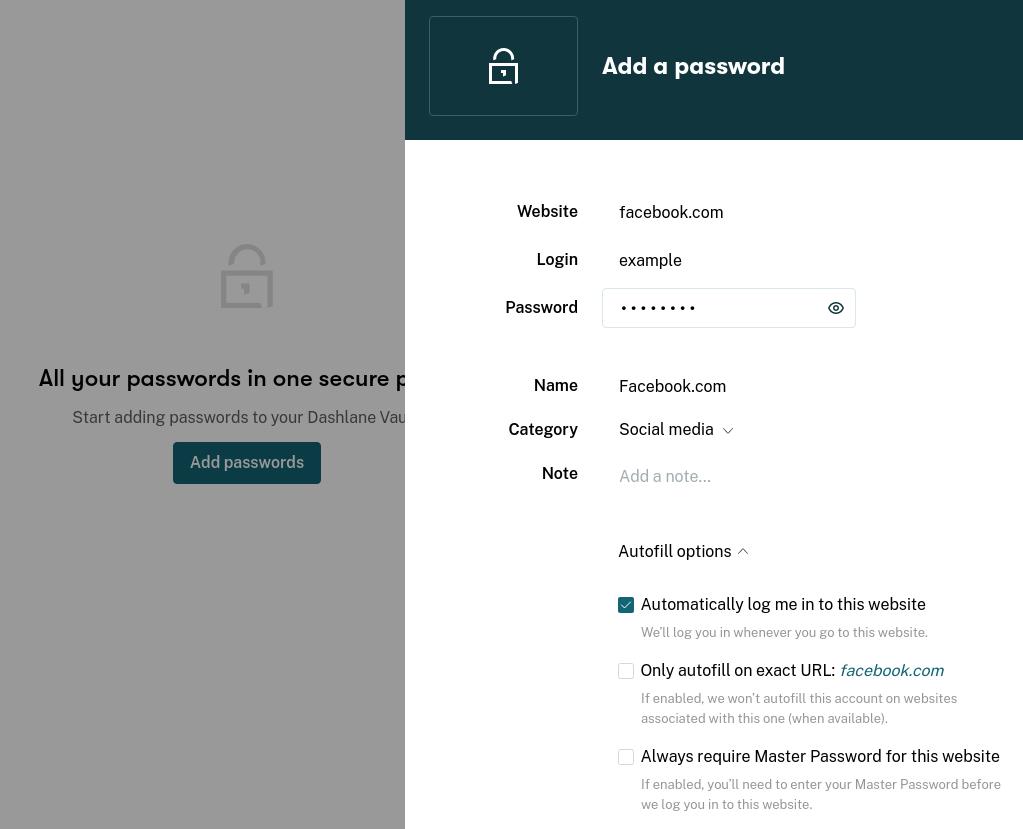

Elastyczność automatycznego wypełniania

Każdy inny menedżer haseł umożliwia automatyczne wypełnianie po załadowaniu zapisanej z nim strony internetowej, a Dashlane nie różni się pod tym względem.

Dzięki Dashlane otrzymujesz kilka dodatków, które możesz otrzymać lub nie w przypadku innych ofert. Możesz włączyć lub wyłączyć autouzupełnianie dla każdego wpisu hasła. Ponadto możesz chronić autouzupełnianie w niektórych witrynach internetowych, aby nikt inny korzystający z Twojego komputera nie miał dostępu do niektórych z Twoich najważniejszych kont bez hasła głównego.

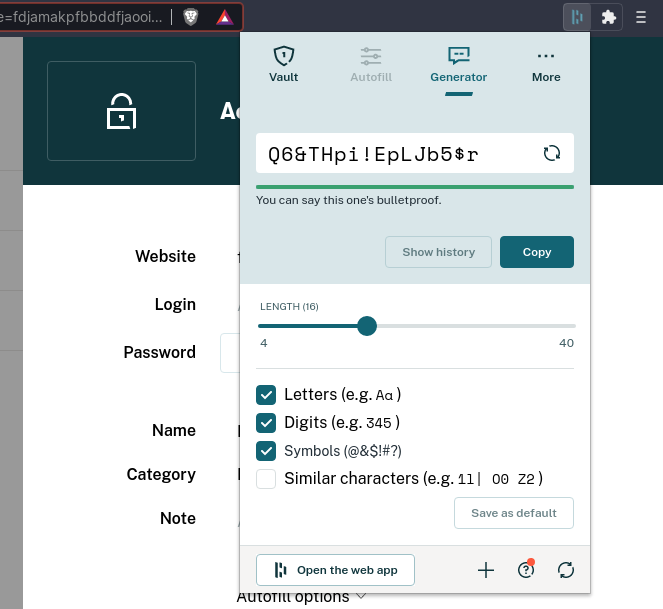

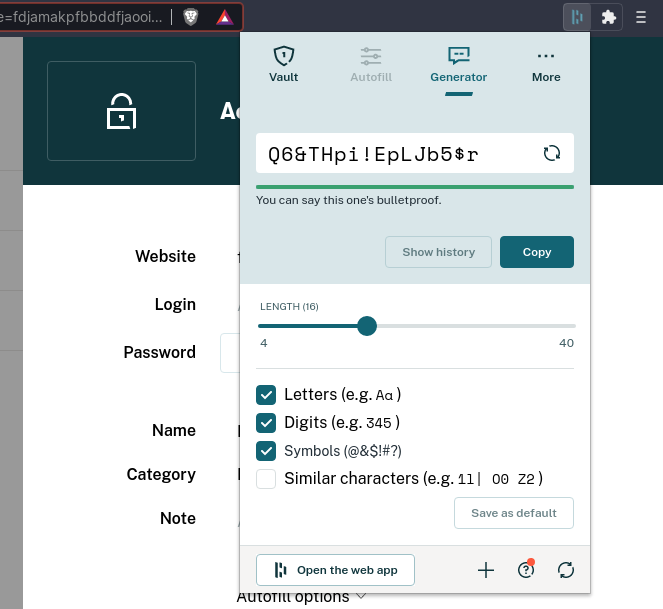

Generator hasła

Aby upewnić się, że używasz silnych haseł do zabezpieczania kont internetowych, przydatny jest generator haseł w Dashlane. Możesz dostosować rodzaj hasła, które chcesz (długość, znaki specjalne, symbole i cyfry).

Oferuje również ciekawy sposób na zamieszanie wizualnie hasła, używając podobnie wyglądających kombinacji znaków — na przykład Z i 2, 1 i L itd.

Może to nie być ważne dla wszystkich użytkowników, ale jeśli jesteś w miejscu, w którym stale udostępniasz/pokazujesz swoje hasło, używanie takich kombinacji może sprawić, że będzie to trudne dla użytkownika, który chce je zapamiętać.

VPN

Chociaż jest ograniczony tylko do subskrybentów premium, Dashlane oferuje połączenie VPN z nieograniczoną przepustowością.

Funkcja VPN może nie porównywać się z pełnoprawnymi usługami VPN, takimi jak NordVPN, Mullvad i inne. Ale jeśli nie chcesz wydawać dodatkowych pieniędzy na subskrypcję VPN, warto zainwestować w premię Dashlane.

Zdrowie i monitorowanie hasła

Możesz tworzyć i zarządzać wieloma hasłami, ważne jest również monitorowanie i regularna ich zmiana w celu zwiększenia bezpieczeństwa.

W tym celu Dashlane zapewnia pulpit nawigacyjny, który pomoże Ci zidentyfikować słabe, naruszone i używane hasła, dzięki czemu możesz zdecydować się na ich działanie, póki możesz.

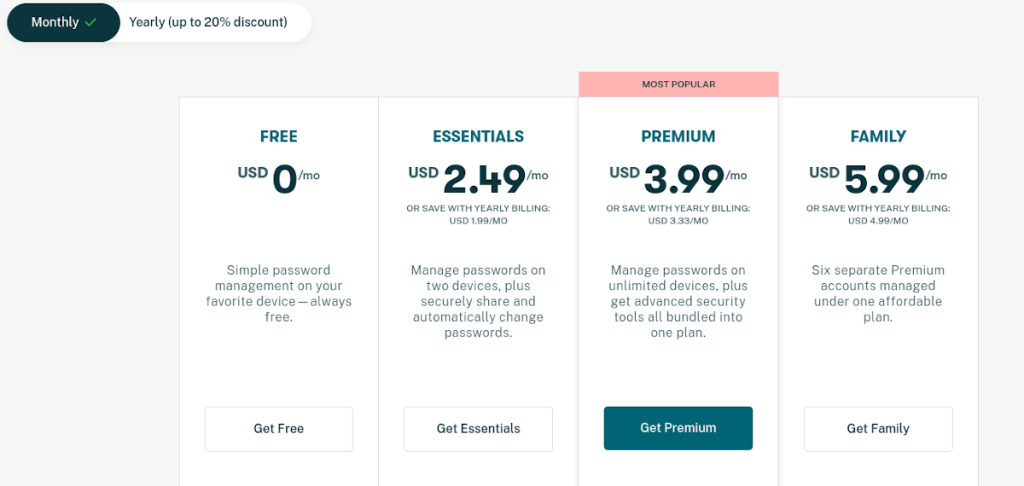

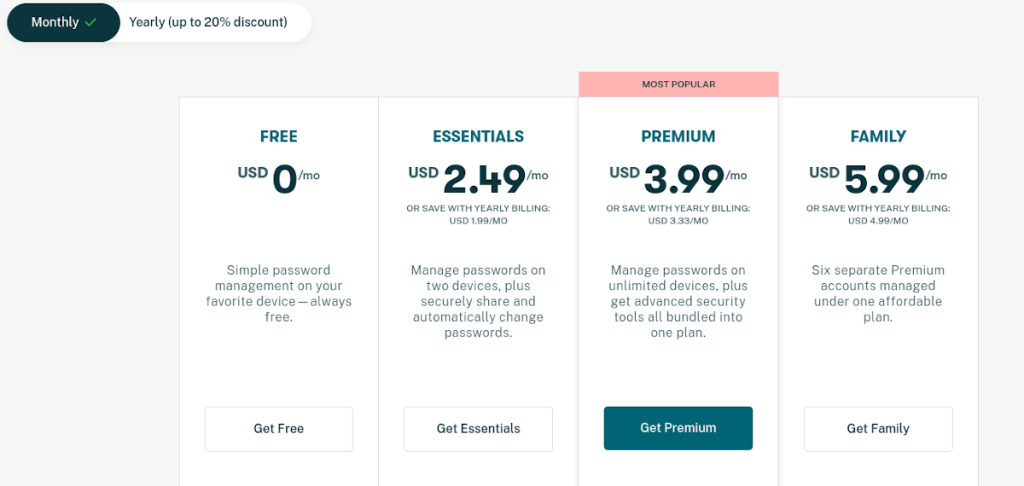

Plany Dashlane

Możesz zacząć korzystać z Dashlane za darmo. Będziesz jednak ograniczony do 50 haseł i ograniczony do jednego urządzenia bez dostępu do innych lukratywnych funkcji.

Płatne subskrypcje zaczynają się od 23,99 USD rocznie za wszystkie podstawowe funkcje, z wyjątkiem VPN, przechowywania zaszyfrowanych plików i monitorowania ciemnej sieci. Aby odblokować wszystkie korzyści, plan premium kosztowałby 39,99 USD rocznie. A jeśli chcesz mieć oddzielne konta dla członków rodziny, kosztowałoby to 59,99 USD rocznie.

Oferuje również 30-dniowy okres próbny premium (bez VPN), jeśli chcesz spróbować przed podjęciem decyzji.

Dashlane jest konkurencyjny cenowo w porównaniu z alternatywami, takimi jak LastPass, ale może okazać się drogi w przypadku rozwiązań takich jak Bitwarden .

Czy Dashlane jest bezpieczny w użyciu?

Dashlane ma solidną historię wspierania najnowszych i najlepszych standardów bezpieczeństwa, aby zapewnić bezpieczeństwo haseł. Ostatnio Dashlane postanowił skupić się na aplikacji internetowej i rozszerzeniu zamiast na aplikacjach komputerowych w celu zwiększenia bezpieczeństwa.

Począwszy od uwierzytelniania wieloskładnikowego po obsługę sprzętowych kluczy bezpieczeństwa, znajdziesz tu wszystko, co jest niezbędne do ochrony Twojego konta. Ale oczywiście należy zwracać uwagę, niezależnie od usługi, na wszelkie potencjalne podejrzane praktyki lub decyzje biznesowe, które mogą wpłynąć na model zagrożeń.

Wady Dashlane

Biorąc pod uwagę kilka innych menedżerów haseł , istnieje kilka rzeczy, z których możesz nie być zadowolony podczas korzystania z Dashlane:

- Brak możliwości jednoczesnego generowania bezpiecznych haseł podczas tworzenia nowych wpisów haseł.

- Brak obsługi plików załączników oprócz bezpiecznych notatek.

- Edycja wpisów haseł za pomocą rozszerzenia przeglądarki nie jest tak bezproblemowa, jak można by się spodziewać.

- Brak obsługi aplikacji na Linuksa.

Oczywiście są to niektóre ograniczenia, które znaleźliśmy podczas naszych testów. W zależności od przypadku użycia mogą one nie stanowić dla Ciebie przełomu.

Plusy Dashlane

Doświadczenie użytkownika wydaje się być wyróżniającą i nowoczesną ofertą w porównaniu z opcjami takimi jak LastPass. Oprócz tego jest kilka cech, które mogą sprawić, że będzie to idealny menedżer haseł dla Ciebie:

- Dołączona subskrypcja VPN z planem premium.

- Oferowanie monitoringu dark web w celu ochrony Twoich adresów e-mail.

- Oddzielna kategoria, aby łatwo przechowywać identyfikatory, takie jak numer ubezpieczenia społecznego, paszport i prawo jazdy, w celu szybkiego automatycznego wypełniania. To może być Twój cyfrowy portfel.

Używanie Dashlane jako menedżera haseł

Dashlane oferuje szereg funkcji menedżera haseł. Dla niektórych użytkowników może to być rozczarowujące, podczas gdy niektórzy mogą uznać te oferty za lepsze niż konkurencja. Ogólnie rzecz biorąc, Dashlane zapewnia przyjemne wrażenia użytkownika na pulpicie wraz z obsługą smartfonów. Jeśli chodzi o bezpieczeństwo, z Dashlane nie można się pomylić.

Mimo to, jeśli nie potrzebujesz wszystkich opcji, takich jak obsługa sprzętowych kluczy bezpieczeństwa, VPN lub monitorowanie ciemnej sieci, możesz ocenić inne opcje przed sfinalizowaniem menedżera haseł dla swojego przypadku użycia.