11 października 2021 r. firma Microsoft ogłosiła, że pod koniec sierpnia przypadkowo odrzucił potężny atak DDoS o szybkości 2,4 Tb/s w swojej usłudze Azure, z prawie żadnymi przestojami dla milionów użytkowników na całym świecie.

Można z tego wyciągnąć dwie niezwykłe rzeczy: rozmiar ataku na początku oraz to, że klienci platformy Azure nie byli masowo zmuszani do pracy w trybie offline.

Jak więc firma Microsoft odrzuciła jeden z największych kiedykolwiek zarejestrowanych ataków DDoS i utrzymała działanie platformy Azure?

Microsoft Cel drugiego co do wielkości ataku DDoS na świecie

Zanim zastanowimy się, jak Microsoft złapał presję, zastanów się nad rozmiarem ataku.

Tylko jeden inny atak DDoS przewyższył atak przeprowadzony przez Azure: atak DDoS 2,54 Tb/s na Google w 2017 r., który został zgłoszony w 2020 r.

Powiązane: Co to jest atak DDOS i jak może spowodować awarię witryny lub gry?

Tuż pod Microsoft Azure DDoS znajduje się atak z 2020 roku na Amazon Web Services (AWS), rejestrujący 2,3 Tb/s.

Microsoft twierdzi, że ogromny atak był wymierzony w jednego z jego europejskich klientów, a ruch pochodzi z „około 70 000 źródeł z wielu krajów regionu Azji i Pacyfiku”, w tym z Malezji, Wietnamu, Tajwanu, Japonii i Chin. Wykryto jednak również ruch z terenu Stanów Zjednoczonych.

Oficjalnym blogu Microsoft ujawniając ogromne DDoS wyjaśnia atak stosowany odbicie UDP do powiększenia jego skutków. Ataki odbicia UDP wzmacniają efekt DDoS, generując więcej danych odpowiedzi niż jest wysyłanych, które są następnie kierowane do celu miliony razy.

Wynikowa głośność jest tym, co powoduje przełączenie celu w tryb offline — zwykle.

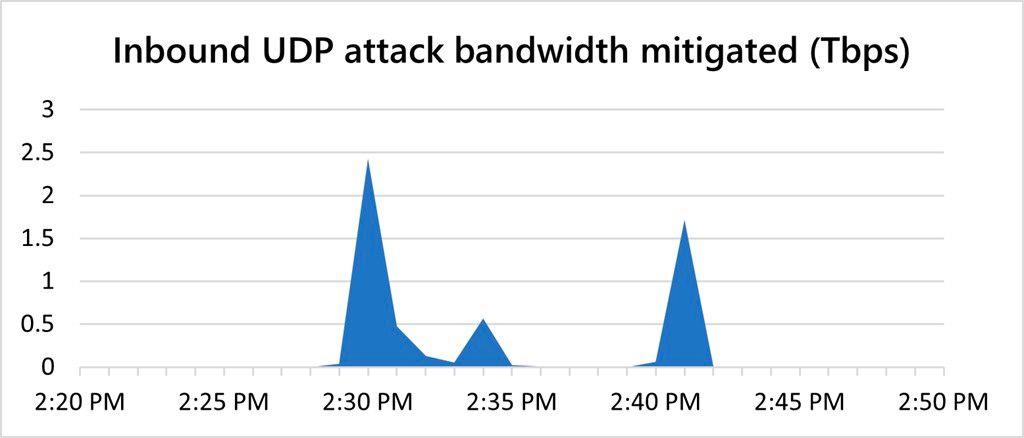

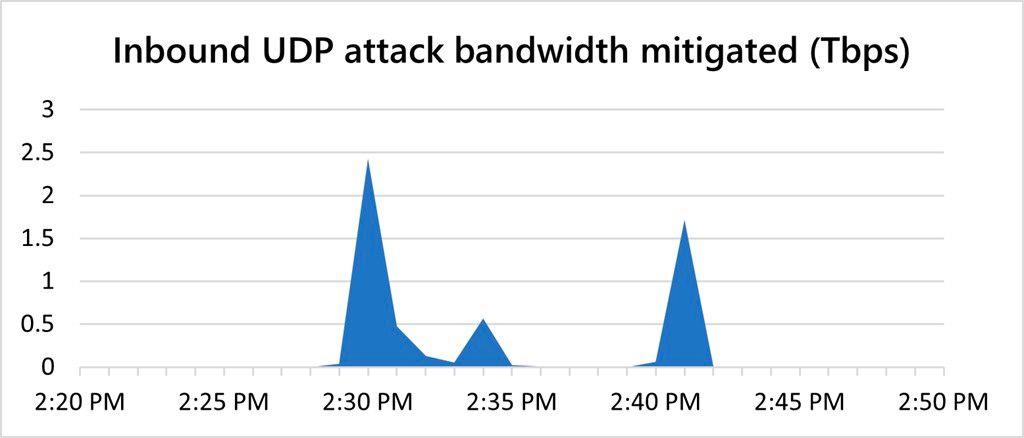

Jeśli chodzi o ataki DDoS, atak Azure był dość krótkotrwały. Microsoft zarejestrował trzy fale w ciągu około dziesięciu minut, przy czym pierwszy szczyt odnotował największą objętość 2,4 Tb/s, drugi 0,55 Tb/s, a trzeci 1,7 Tb/s.

Atak Microsoft Azure ilustruje ochronę przed atakami DDoS

Wygląda na to, że Microsoft Azure zabrała ShamWow do ogromnego ataku DDoS, pochłaniając ogromny wybuch dużej mocy z pozorną łatwością.

Ale w jaki sposób infrastruktura Microsoftu zawierała atak DDoS, skoro tak wiele innych usług uległoby rozpadowi?

Na blogu Microsoftu wyjaśniono, że „ochrona DDoS platformy Azure, oparta na rozproszonych potokach wykrywania i łagodzenia ataków DDoS, może wchłonąć dziesiątki terabitów ataków DDoS”. Choć brzmi to jak wyzwanie dla atakującego, w rzeczywistości Microsoft ilustruje, jak wiele uwagi poświęcono opracowaniu solidnej ochrony przed atakami DDoS, ponieważ koszt przeprowadzenia ataku jest niższy niż kiedykolwiek, ale potencjalna ilość danych jest ogromna.

Azure’s DDoS mitigation employs fast detection and mitigation of large attacks by continuously monitoring our infrastructure at many points across the network. When deviations from baselines are extremely large, our DDoS control plane logic cuts through normal detection steps, needed for lower-volume floods, to immediately kick-in mitigation. This ensures the fastest time-to-mitigation and prevents collateral damage from such large attacks.

Krótko mówiąc, rozproszony model łagodzi skutki, przesuwając ruch, izolując określone obszary i chroniąc resztę sieci.

Powiązane: DDoS a DoS: jaka jest różnica?

Czy ataki DDoS nasilają się?

Ataki typu Distributed Denial of Service są jednym z tych problemów, które mogą narastać w dwóch kierunkach: częstotliwości i skali.

Odpowiadając na jakiekolwiek pytanie dotyczące wzrostu ataków DDoS, należy wziąć pod uwagę obie te kwestie.

Na początku sierpnia 2021 roku Microsoft Program Manager for Azure Networking Alethea Toh napisała na blogu Azure, że firma odnotowała ogromny wzrost liczby ataków DDoS w pierwszej połowie roku w porównaniu z ostatnimi sześcioma miesiącami 2020 roku.

Liczba zarejestrowanych codziennych ataków DDoS wzrosła o około 25%, a firma Microsoft złagodziła ponad 250 000 pojedynczych ataków na platformę Azure. Ponadto w tym samym okresie średni rozmiar ataku DDoS na platformę Azure wzrósł z 250 Gb/s do 325 Gb/s.

Obserwacje Microsoftu korelują z szerszymi trendami DDoS. Raport Imperva Research Labs 2021 Cyberthreat Defense wykazał, że ogólna liczba ataków DDoS wzrosła o 200% w porównaniu do roku 2020, a liczba pakietów na atak wzrosła o 300%.

Ogólnie liczba ataków DDoS rośnie, ale największe usługi internetowe, takie jak Azure, AWS itd., znacznie lepiej łagodzą szkody.